Identità ibrida

Tailwind Traders ha usato Active Directory Domain Services come provider di identità locale nell'ambiente di rete locale da quando è stata eseguita la migrazione da Windows NT 4.0 nei primi anni 2000. Molte applicazioni di Tailwind Traders esistenti hanno una dipendenza da Active Directory. Alcune di queste applicazioni hanno una dipendenza semplice da Active Directory come provider di identità. Altre hanno dipendenze più approfondite, ad esempio requisiti complessi di Criteri di gruppo, partizioni di dominio personalizzate ed estensioni dello schema personalizzate.

Quando inizia a spostare alcune risorse e a sviluppare nuove applicazioni in Azure, Tailwind Traders vuole evitare di creare una soluzione di identità parallela che richiederebbe informazioni di accesso separate per le risorse locali e cloud.

In questa unità verranno illustrati i diversi modi per implementare l'identità ibrida.

Distribuzione di controller di dominio in Azure

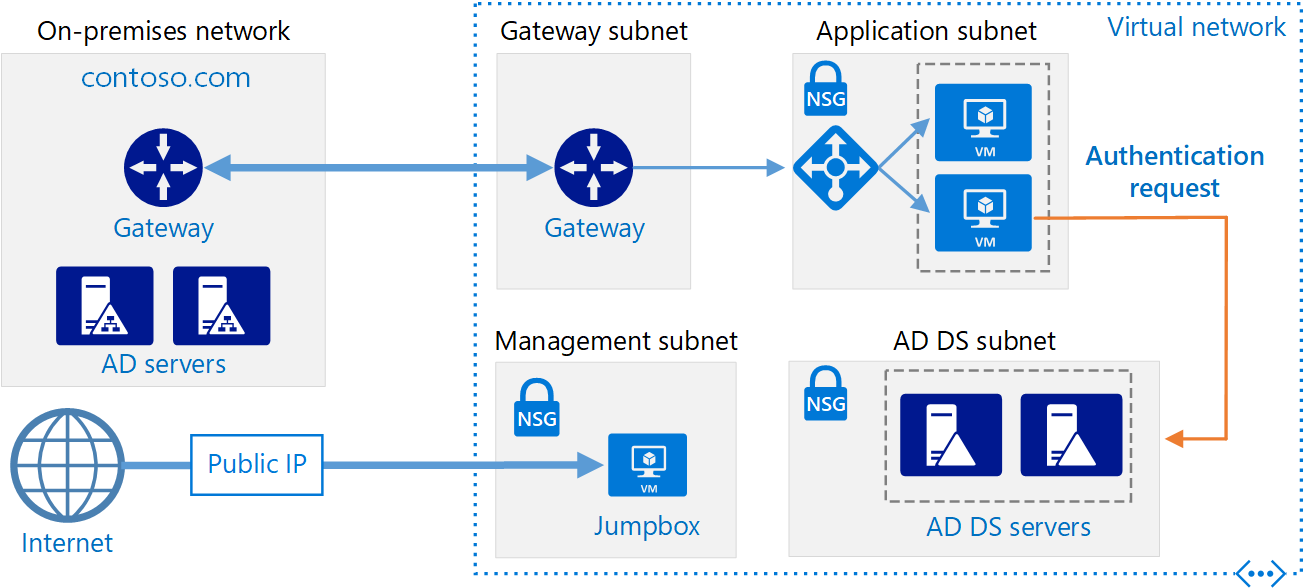

Il modo più semplice per fornire, in Azure, lo stesso ambiente Active Directory Domain Services che un'organizzazione ha in locale è il seguente:

Distribuire una coppia di controller di dominio Active Directory Domain Services in una subnet in una rete virtuale di Azure.

Connettere tale rete virtuale alla rete locale.

Configurare la subnet come nuovo sito di Active Directory Domain Services, come illustrato nella figura seguente.

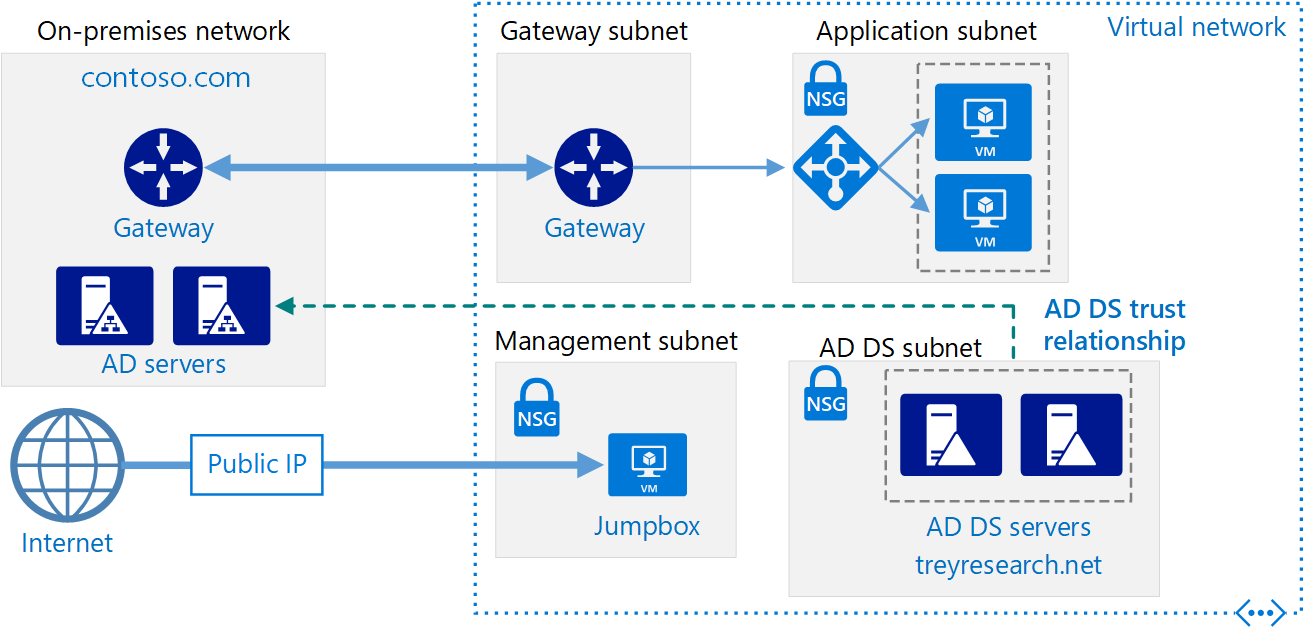

Un'altra opzione consiste nel configurare il dominio di Active Directory Domain Services ospitato nel cloud come dominio figlio della foresta del dominio locale. Oppure è possibile configurare i controller di dominio di AD DS in esecuzione nel cloud come una foresta separata con relazione di trust con la foresta locale. La figura seguente mostra la topologia della foresta di risorse.

Quando le organizzazioni distribuiscono controller di dominio nelle macchine virtuali in Azure, possono quindi distribuire carichi di lavoro che richiedono visibilità diretta su un controller di dominio nella stessa subnet della rete virtuale di Azure in cui sono state distribuite le macchine virtuali dei controller di dominio. Si tratta di un modello di cloud ibrido concettualmente semplice per molte organizzazioni, perché i data center di Azure sono trattati come un sito di Active Directory remoto.

Per Tailwind Traders, l'estensione della foresta o del dominio locale di Active Directory in Azure può essere sufficiente, a seconda dei requisiti delle applicazioni. Lo svantaggio della distribuzione di questa opzione è che le macchine virtuali continuamente in esecuzione, come richiesto dai controller di dominio, comportano costi continui.

Descrizione di Microsoft Entra Connect

Microsoft Entra Connect (in precedenza Azure AD Connect) consente alle organizzazioni di sincronizzare le identità presenti nell'istanza di Active Directory locale con Microsoft Entra ID (in precedenza Azure AD). Questo consente di usare la stessa identità per le risorse cloud e le risorse locali. Microsoft Entra Connect viene usato più spesso quando le organizzazioni adottano Microsoft 365 per consentire l'accesso ad applicazioni quali Microsoft SharePoint ed Exchange in esecuzione nel cloud usando applicazioni locali.

Se Tailwind Traders prevede di adottare tecnologie Microsoft 365 come Exchange Online o Microsoft Teams, sarà necessario configurare Microsoft Entra Connect per replicare le identità dall'ambiente Active Directory Domain Services locale in Azure. Se l'azienda vuole anche usare le identità locali con le applicazioni in Azure, ma non vuole distribuire i controller di dominio di Active Directory Domain Services nelle macchine virtuali, sarà necessario distribuire anche Microsoft Entra Connect.

Che cos'è Microsoft Entra Domain Services?

È possibile usare Microsoft Entra Domain Services per proiettare un dominio Microsoft Entra in una subnet virtuale di Azure. Quando si esegue questa operazione, i servizi come l'aggiunta a un dominio, Criteri di gruppo, Lightweight Directory Access Protocol (LDAP) e l'autenticazione Kerberos e NTLM, diventano disponibili per tutte le macchine virtuali distribuite nella subnet.

Microsoft Entra Domain Services consente di disporre di un ambiente Active Directory gestito di base disponibile per le macchine virtuali senza doversi preoccupare della gestione, della manutenzione e dei costi delle macchine virtuali eseguite come controller di dominio. Microsoft Entra Domain Services consente anche di usare le identità locali tramite Microsoft Entra Connect per interagire con le macchine virtuali in esecuzione in una subnet della rete virtuale di Azure configurata appositamente.

Uno svantaggio di Microsoft Entra Domain Services è che l'implementazione di Criteri di gruppo è di livello base. Include un set fisso di criteri e non offre la possibilità di creare oggetti Criteri di gruppo. Anche se le identità usate in locale saranno disponibili in Azure, i criteri configurati in locale non saranno disponibili.

Per Tailwind Traders, Microsoft Entra Domain Services offre una soluzione intermedia ideale per carichi di lavoro ibridi. Consente l'utilizzo di identità aggiunte a un dominio e numerose opzioni di configurazione di Criteri di gruppo. Non supporta tuttavia le applicazioni che richiedono funzionalità complesse di Active Directory, ad esempio le partizioni di dominio personalizzate e le estensioni dello schema.