Gestire la collaborazione esterna

Microsoft Entra per identità esterne è una funzionalità che consente agli utenti esterni all'organizzazione di accedere alle app e alle risorse. Partner, distributori, fornitori e altri utenti guest possono usare le proprie identità. Indipendentemente dal fatto che abbiano un'identità digitale rilasciata dall'azienda o dallo stato o un'identità sociale non gestita come Google o Facebook, possono accedere usando le proprie credenziali. Il provider di identità gestisce l'identità dell'utente esterno, mentre l'amministratore interno gestisce l'accesso alle proprie app con Microsoft Entra ID per mantenere protette le risorse.

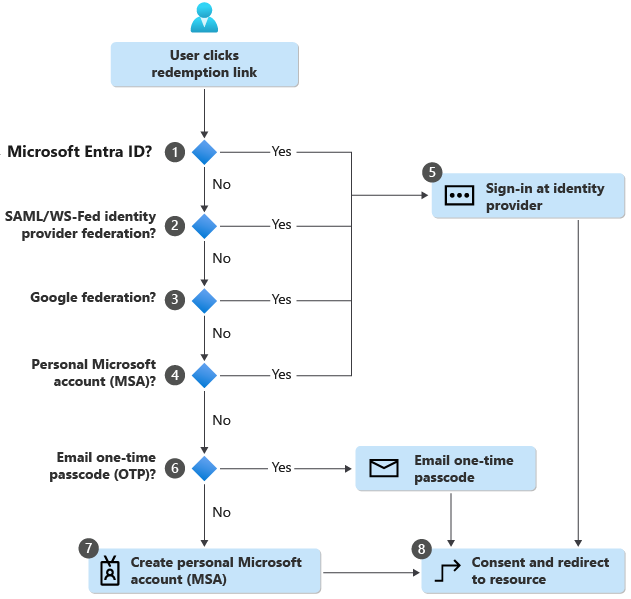

Flusso di riscatto dell'invito

- Microsoft Entra ID esegue l'individuazione basata sull'utente per determinare se l'utente esiste già in un tenant Microsoft Entra gestito. Gli account Microsoft Entra non gestiti non possono più essere usati per il riscatto. Se il nome dell'entità utente (UPN) dell'utente corrisponde sia a un account Microsoft Entra esistente che a un account del servizio gestito personale, all'utente viene richiesto di scegliere l'account con il quale si vuole riscattare.

- Se un amministratore ha abilitato la federazione SAML/WS-Fed IdP, Microsoft Entra ID controlla se il suffisso del dominio dell'utente corrisponde al dominio di un provider di identità SAML/WS-Fed configurato e reindirizza l'utente al provider di identità preconfigurato.

- Se un amministratore ha abilitato la federazione Google,Microsoft Entra ID controlla se il suffisso del dominio dell'utente è gmail.com o googlemail.com e reindirizza l'utente a Google.

- Il processo di riscatto controlla se l'utente dispone di un MSA personale esistente. Se l'utente ha già un account del servizio gestito esistente, accederà con quello.

- Una volta identificato la home directory dell'utente, l'utente viene reindirizzato al provider di identità corrispondente per l'accesso.

- Se non viene trovata nessuna directory di appartenenza e la funzionalità di passcode monouso tramite e-mail è abilitata per gli utenti guest, all'utente viene inviato un passcode tramite l'e-mail di invito. L'utente recupera e immette questo passcode nella pagina di accesso di Microsoft Entra.

- Se non viene trovata nessuna directory di appartenenza e il passcode monouso tramite e-mail per gli utenti guest viene disabilitato, all'utente viene richiesto di creare un MSA consumer con l'e-mail di invito. È supportata la creazione di un account del servizio gestito con messaggi di posta elettronica di lavoro in domini non verificati in Microsoft Entra ID.

- L'utente, dopo l'autenticazione al provider di identità corretto, viene reindirizzato a Microsoft Entra ID per completare l'esperienza di consenso.

Scenari di identità esterne

Microsoft Entra per identità esterne si concentra meno sulla relazione dell'utente con l'organizzazione e di più su come l'utente vuole accedere alle app e alle risorse. In questo framework, Microsoft Entra ID supporta vari scenari.

Uno scenario di Collaborazione B2B permette di invitare gli utenti esterni nel proprio tenant come utenti "guest" a cui è possibile assegnare autorizzazioni e al tempo stesso consentire loro di usare le credenziali esistenti per l'autenticazione. Per accedere alle risorse condivise, gli utenti usano un semplice processo di invito e riscatto con il proprio account aziendale o dell'istituto di istruzione oppure con un altro account di posta elettronica. Inoltre, è possibile usare la gestione entitlement di Microsoft Entra per configurare i criteri che gestiscono l'accesso per gli utenti esterni. Ora, con la disponibilità di flussi utente di iscrizione self-service, è possibile consentire agli utenti esterni di iscriversi autonomamente alle applicazioni. L'esperienza può essere personalizzata per consentire l'iscrizione con un'identità aziendale, dell'istituto di istruzione o di social network, come Google o Facebook. È anche possibile raccogliere informazioni sull'utente durante il processo di iscrizione.

L'elenco seguente identifica un esempio di scenario di Collaborazione B2B e illustra alcune delle funzionalità fornite:

- Scenario principale: collaborazione mediante applicazioni Microsoft, come Microsoft 365, Teams e così via, o applicazioni proprietarie, ad esempio app SaaS, app personalizzate e così via.

- Scenario previsto: collaborazione con partner commerciali di organizzazioni esterne, come fornitori e partner. Gli utenti vengono visualizzati come utenti guest nella directory.

- Provider di identità supportati: gli utenti esterni possono collaborare usando account aziendali o dell'istituto di istruzione, qualsiasi indirizzo di posta elettronica, provider di identità basati su SAML e WS-Fed, Gmail e Facebook.

- Gestione di utenti esterni: gli utenti esterni vengono gestiti nella stessa directory dei dipendenti, ma vengono in genere contrassegnati come utenti guest. Gli utenti guest possono essere gestiti allo stesso modo dei dipendenti, possono essere aggiunti agli stessi gruppi e così via.

- Single Sign-On (SSO): è supportato l'accesso SSO a tutte le app connesse di Microsoft Entra. È possibile ad esempio concedere l'accesso a Microsoft 365 oppure ad app locali e ad altre app SaaS, ad esempio Salesforce o Workday.

- Criteri di sicurezza e conformità: gestiti dall'organizzazione host o che invia l'invito, ad esempio con criteri di accesso condizionale.

- Personalizzazione: viene usato il marchio dell'organizzazione host o che invia l'invito.

Gestire le impostazioni di collaborazione esterna in Microsoft Entra ID

Questa unità descrive come abilitare la collaborazione B2B di Microsoft Entra. Verrà quindi esplorata la possibilità di designare chi può invitare gli ospiti e determinare le autorizzazioni per gli ospiti.

Per impostazione predefinita, tutti gli utenti e gli utenti guest nella directory possono invitare utenti guest anche se non sono assegnati a un ruolo di amministratore. Le impostazioni di collaborazione esterna consentono di attivare o disattivare gli inviti guest per diversi tipi di utenti dell'organizzazione. È anche possibile delegare gli inviti a singoli utenti assegnando ruoli che consentono loro di invitare utenti guest.

Microsoft Entra ID consente di limitare ciò che gli utenti guest esterni possono visualizzare nella directory Microsoft Entra. Per impostazione predefinita, gli utenti guest hanno un livello di autorizzazione limitato. Gli utenti guest non sono autorizzati a elencare utenti, gruppi o altre risorse di directory, ma gli utenti guest possono visualizzare l'appartenenza a gruppi non nascosti. Gli amministratori possono modificare l'impostazione delle autorizzazioni guest consentendo di limitare ulteriormente l'accesso guest, in modo che gli utenti guest possano visualizzare solo le proprie informazioni sul profilo. Per informazioni dettagliate, vedere Limitare le autorizzazioni di accesso guest.

Configurare le impostazioni di collaborazione esterna business-to-business

Con Collaborazione B2B di Microsoft Entra, un amministratore tenant può impostare i criteri di invito seguenti:

- Disattivare gli inviti (nessun utente esterno può essere invitato)

- Solo amministratori e utenti nel ruolo mittente dell'invito guest possono invitare (solo amministratori e utenti nel ruolo mittente dell'invito guest possono invitare)

- Amministratori, utenti nel ruolo mittente dell'invito guest e membri possono invitare (impostazione simile alla precedente, con l'unica differenza che anche i membri invitati possono invitare utenti esterni)

- Tutti gli utenti, inclusi gli utenti guest, possono invitare (come suggerito dal nome, tutti gli utenti del tenant possono invitare utenti esterni)

Per impostazione predefinita, tutti gli utenti, inclusi gli utenti guest, possono inviare inviti a utenti guest.