Osservare le minacce nel tempo con Live Stream

È possibile usare una sessione di Live Stream di ricerca per testare le query su eventi live, man mano che si verificano. Live Stream offre sessioni interattive che possono inviare notifiche quando Microsoft Sentinel trova eventi corrispondenti alla query.

Una sessione di Live Stream è sempre basata su una query. In genere, la query viene usata per limitare gli eventi del log di streaming, in modo che vengano visualizzati solo gli eventi correlati alle attività di ricerca delle minacce. È possibile usare un Live Stream per:

- Testare le nuove query su eventi live.

- Generare notifiche per le minacce.

- Avviare le indagini.

Le query Live Stream vengono aggiornate ogni 30 secondi e generano notifiche di Azure per i nuovi risultati della query.

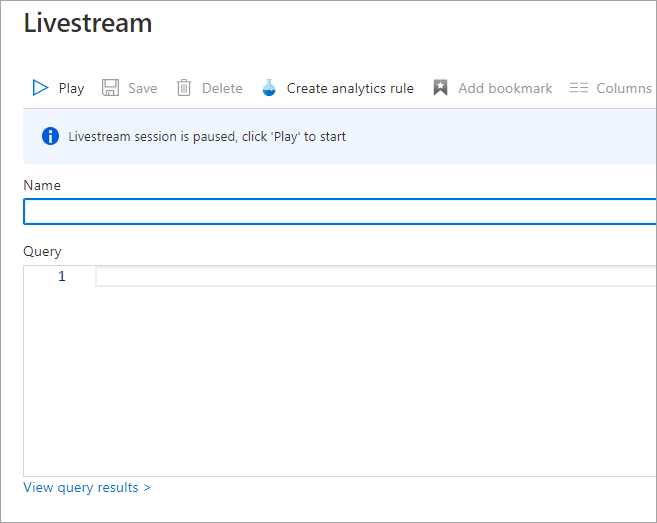

Creare un Live Stream

Per creare un Live Stream dalla pagina Ricerca in Microsoft Sentinel, selezionare la scheda Live Stream e quindi selezionare Nuova istanza di Live Stream sulla barra degli strumenti.

Nota

Le query Live Stream vengono eseguite in modo continuo nell'ambiente live, quindi non è possibile usare parametri temporali in una query Live Stream.

Visualizzare un Live Stream

Nella pagina del nuovo Live Stream specificare un nome per la sessione di Live Stream e la query che fornisce i risultati per la sessione. Le notifiche per gli eventi Live Stream vengono visualizzate nelle notifiche del portale di Azure.

Gestire un Live Stream

È possibile riprodurre il Live Stream per esaminare i risultati o salvare il Live Stream per farvi riferimento in seguito. Le sessioni Live Stream salvate possono essere visualizzate dalla scheda Live Stream nella pagina Ricerca. È anche possibile alzare di livello gli eventi da sessione di Live Stream ad avviso selezionando gli eventi e quindi scegliendo Eleva ad avviso dalla barra dei comandi.

È possibile usare un Live Stream per tenere traccia delle attività di base per l'eliminazione di risorse di Azure e identificare altre risorse di Azure che devono essere tracciate. Ad esempio, la query seguente restituisce gli eventi di Attività di Azure per cui è stata registrata una risorsa eliminata:

AzureActivity

| where OperationName has 'delete'

| where ActivityStatus == 'Accepted'

| extend AccountCustomEntity = Caller

| extend IPCustomEntity = CallerIpAddress

Usare una query Live Stream per creare una regola di analisi

Se la query restituisce risultati significativi, è possibile selezionare Crea una regola di analisi dalla barra dei comandi per creare una regola di analisi basata sulla query. Dopo aver perfezionato la query per identificare risorse specifiche, la regola può generare avvisi o eventi imprevisti quando le risorse vengono eliminate.

Scegliere la risposta migliore per ognuna delle domande seguenti.