Esplorare la creazione e la gestione di query di ricerca delle minacce

Microsoft Sentinel contiene potenti strumenti di query che possono essere utili al team del centro operazioni per la sicurezza per trovare e isolare le minacce per la sicurezza e altre attività indesiderate nell'ambiente di Contoso.

Eseguire la ricerca con query predefinite

È possibile usare gli strumenti di ricerca e query di Microsoft Sentinel per eseguire la ricerca di minacce per la sicurezza e tattiche nell'intero ambiente. Questi strumenti consentono di filtrare grandi quantità di eventi e origini dati di sicurezza per identificare potenziali minacce o rilevare minacce note o previste.

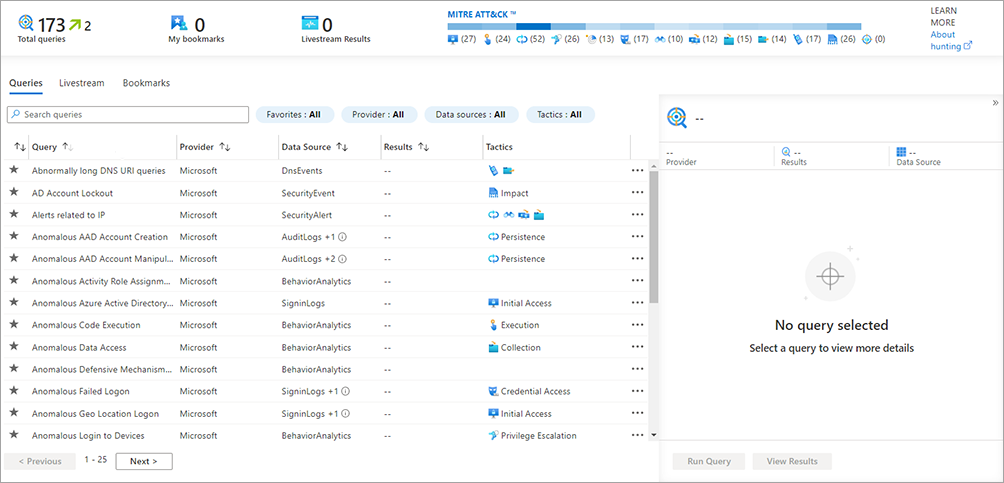

La pagina Rilevazione in Microsoft Sentinel include query predefinite che possono guidare il processo di ricerca e semplificare la selezione dei percorsi di ricerca appropriati per rilevare problemi nell'ambiente. Le query di ricerca possono evidenziare problemi che non sono sufficientemente significativi per generare un avviso, ma che si verificano abbastanza di frequente da giustificare ulteriori analisi.

La pagina Ricerca include un elenco di tutte le query di ricerca. È possibile filtrare e ordinare le query in base al nome, al provider, all'origine dati, ai risultati e alle tattiche. È possibile salvare le query selezionando l’icona a forma di stella Preferiti per la query nell’elenco.

Suggerimento

Una query selezionata come preferita viene eseguita automaticamente ogni volta che si apre la pagina Ricerca.

Gestire le query di ricerca

Quando si seleziona una query dall'elenco, i dettagli della query vengono visualizzati in un nuovo riquadro contenente una descrizione, il codice e altre informazioni sulla query. Queste informazioni includono entità correlate e tattiche identificate. È possibile eseguire una query in modo interattivo selezionando Esegui query nel riquadro dei dettagli.

Cercare le minacce usando il framework MITRE ATT&CK

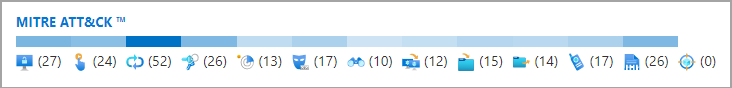

Microsoft Sentinel usa il framework MITRE ATT&CK per categorizzare e ordinare le query in base alle tattiche. ATT&CK è una knowledge base di tattiche e tecniche usate e osservate nel panorama globale delle minacce. È possibile usare MITRE ATT&CK per sviluppare e informare i modelli e i metodi di ricerca delle minacce in Microsoft Sentinel. Quando si esegue una ricerca delle minacce in Microsoft Sentinel, è possibile usare il framework ATT&CK per categorizzare ed eseguire le query usando la sequenza temporale delle tattiche MITRE ATT&CK.

Nota

È possibile selezionare singole tattiche MITRE ATT&CK dalla sequenza temporale nella pagina Ricerca.

La selezione di una tattica consente di filtrare le query disponibili in base alla tattica selezionata. Le tattiche di ricerca seguenti provengono dalle matrici ATT&CK Enterprise e ICS (Industrial Control Systems):

- Ricognizione. Tattiche usate dall'avversario per trovare informazioni che possono essere usate per pianificare le operazioni future.

- Sviluppo risorse. Tattiche usate dall'antagonista per stabilire le risorse che possono essere usate per supportare le operazioni. Le risorse includono infrastruttura, account o funzionalità.

- Accesso iniziale. Tattiche usate dall'antagonista per ottenere l'accesso a una rete sfruttando le vulnerabilità o i punti deboli di configurazione nei sistemi esposti al pubblico. Un esempio è lo spear-phishing mirato.

- Esecuzione. Tattiche che consentono all'antagonista di eseguire codice in un sistema di destinazione. Ad esempio, un pirata informatico può eseguire uno script di PowerShell per scaricare ulteriori strumenti di attacco e/o analizzare altri sistemi.

- Persistenza. Tattiche che consentono a un antagonista di mantenere l'accesso a un sistema di destinazione, anche dopo riavvii e modifiche delle credenziali. Un esempio di una tecnica di persistenza è costituito da un utente malintenzionato che crea un'attività pianificata che esegue codice in un momento specifico o al riavvio.

- Escalation dei privilegi. Tattiche sfruttate da un antagonista per ottenere privilegi di livello superiore in un sistema, ad esempio amministratore locale o root.

- Evasione delle difese. Tattiche usate dagli utenti malintenzionati per evitare il rilevamento. Le tattiche di evasione includono l'occultamento di codice dannoso all'interno di processi e cartelle attendibili, la crittografia o l'offuscamento del codice antagonista oppure la disabilitazione del software di sicurezza.

- Accesso tramite credenziali. Tattiche distribuite in sistemi e reti per sottrarre nomi utente e credenziali per il riutilizzo.

- Individuazione. Tattiche usate dagli antagonisti per ottenere informazioni sui sistemi e sulle reti che vogliono sfruttare o usare per il loro vantaggio tattico.

- Spostamento laterale. Tattiche che consentono a un utente malintenzionato di spostarsi da un sistema all'altro all'interno di una rete. Le tecniche comuni includono i metodi Pass-the-Hash per l'autenticazione degli utenti e l'abuso del protocollo RPC (Remote Desktop Protocol).

- Raccolta. Tattiche usate da un antagonista per raccogliere e consolidare le informazioni previste come parte degli obiettivi.

- Comando e controllo. Tattiche usate da un utente malintenzionato per comunicare con un sistema sotto il proprio controllo. Un esempio è un utente malintenzionato che comunica con un sistema su una porta non comune o con numero alto per evitare il rilevamento da parte di appliance o proxy di sicurezza.

- Esfiltrazione. Tattiche usate per spostare i dati dalla rete compromessa a un sistema o a una rete sotto il controllo completo dell'utente malintenzionato.

- Impatto. Tattiche usate da un utente malintenzionato per influenzare la disponibilità di sistemi, reti e dati. I metodi in questa categoria includono gli attacchi Denial of Service e il software per la cancellazione di dati o dischi.

- Danneggiamento dei controlli del processo. Tattiche usate dall'antagonista per manipolare, disabilitare o danneggiare i processi di controllo fisico.

- Funzione di inibizione della risposta. Tattiche usate dall'antagonista per evitare che le funzioni di sicurezza, protezione, assicurazione qualità e intervento dell'operatore rispondano a un errore, a un rischio o a uno stato non sicuro.

- Nessuno.

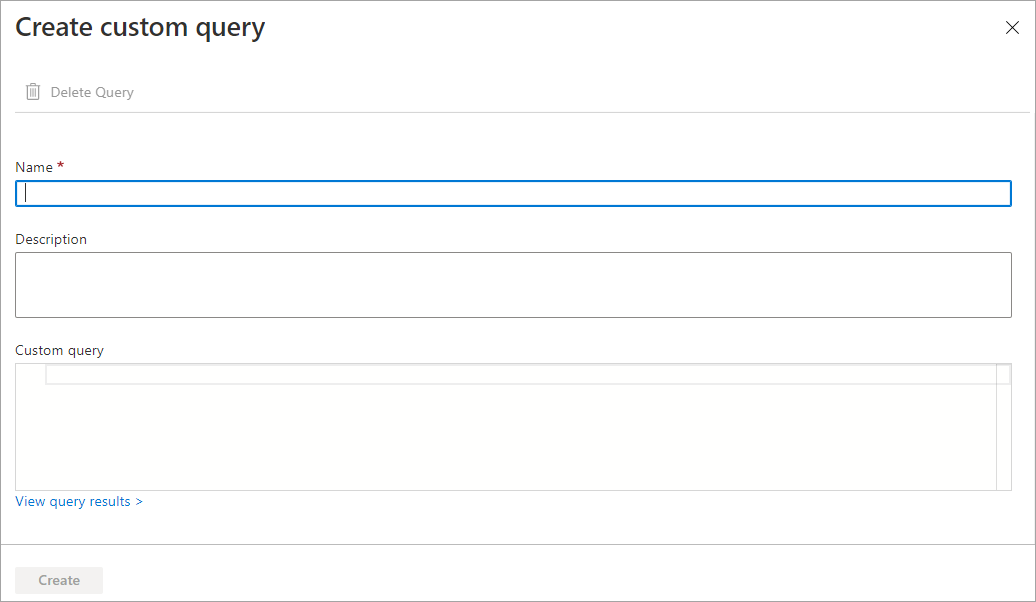

Creare query personalizzate per perfezionare la ricerca delle minacce

Tutte le query di ricerca di Microsoft Sentinel usano la sintassi di Linguaggio di query Kusto (KQL) usata in Log Analytics. È possibile modificare una query nel riquadro dei dettagli ed eseguire la nuova query. In alternativa, è possibile salvarla come nuova query che può essere riutilizzata nell'area di lavoro di Microsoft Sentinel.

È anche possibile creare query personalizzate usando il codice KQL per la ricerca delle minacce.

Le query personalizzate consentono di definire quanto segue:

| Query parameter (Parametro di query) | Descrizione |

|---|---|

| Name | Specificare un nome per la query personalizzata. |

| Descrizione | Specificare una descrizione della funzionalità della query. |

| Query personalizzata | Query di ricerca KQL. |

| Mapping di entità | Eseguire il mapping dei tipi di entità alle colonne dal risultato della query per popolare i risultati della query con informazioni più utili. È anche possibile eseguire il mapping delle entità usando il codice nella query KQL. |

| Tattiche e tecniche | Specificare le tattiche che la query è progettata per esporre. |

Le query personalizzate sono elencate insieme alle query predefinite per la gestione.

Esplorare Microsoft Sentinel in GitHub

Il repository di Microsoft Sentinel contiene rilevamenti, query di esplorazione, query di ricerca, cartelle di lavoro, playbook e altri strumenti utili predefiniti per facilitare la protezione dell'ambiente e la ricerca delle minacce. Microsoft e la community di Microsoft Sentinel contribuiscono a questo repository.

Il repository contiene cartelle con il contenuto dei contributi per diverse aree funzionali di Microsoft Sentinel, incluse le query di ricerca. È possibile usare il codice di queste query per creare query personalizzate nell'area di lavoro di Microsoft Sentinel.

Scegliere la risposta migliore per ognuna delle domande seguenti.