Definire l'amministrazione delle identità

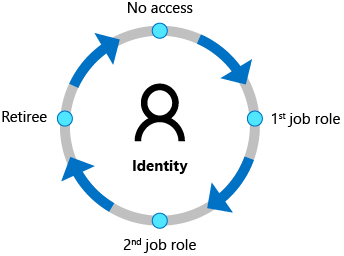

L'amministrazione delle identità è il modo in cui gli oggetti identità vengono gestiti per tutta la durata della loro esistenza. Questa amministrazione può essere manuale o automatizzata. Tuttavia, deve essere eseguita. Ecco un esempio semplice di ciò che accade senza governance e amministrazione delle identità.

Scenario - la vita di un'identità

Un utente di nome Juan riceve un account dall'azienda dove lavora per diversi anni. Durante questo periodo, l'utente ottiene l'accesso come amministratore per distribuire un'applicazione. In seguito Juan lascia l'azienda in buoni rapporti, ma l'account non viene mai rimosso dal sistema. Un responsabile ha dimenticato di inviare le pratiche per chiudere l'account. Non esiste un sistema di governance in grado di rilevare che l'account è inutilizzato e che Juan non è più elencato nei sistemi di gestione delle risorse umane. Un anno dopo, Juan è vittima di un messaggio di posta elettronica di phishing e gli vengono rubati il nome utente e la password personali. Come molte persone, Juan usava una password simile per le attività personali e per gli account di lavoro. Si sta verificando uno scenario in cui i sistemi potrebbero essere violati. E l'attacco arriva da quello che sembra essere un account valido.

Vantaggi dell'amministrazione delle identità

- Sistema altamente configurabile in base ai processi aziendali

- Agilità per dimensionare le risorse in base alla domanda

- Risparmio sui costi tramite la distribuzione e l'automazione della gestione

- Flessibilità in termini di sincronizzazione, proliferazione e controllo modifiche

Attività comuni di amministrazione delle identità

Sono molte le attività comuni eseguite durante l'amministrazione delle identità.

Proliferazione delle identità: gestisce l'archiviazione degli oggetti identità all'interno dell'ambiente. Spesso le organizzazioni hanno identità in posizioni come Active Directory, altri servizi directory e archivi di identità specifici dell'applicazione.

Provisioning e deprovisioning: sono di fatto due funzionalità distinte. Il provisioning riguarda è il modo in cui gli oggetti identità vengono creati all'interno di un sistema. Il deprovisioning è incentrato sulla rimozione di un'identità dall'accesso (eliminazione, disabilitazione del principio di sicurezza o rimozione dell'accesso).

Aggiornamenti delle identità: riguarda il modo in cui le informazioni sulle identità vengono aggiornate in tutto l'ambiente. L'idea è quella di passare da un lavoro manuale a un approccio più automatizzato e semplificato.

Sincronizzazione: garantisce che i sistemi di gestione delle identità all'interno di un ambiente siano aggiornati con le ultime informazioni sulle identità. Queste informazioni sono spesso cruciali per determinare l'accesso. Gli elementi chiave che influenzano questa capacità sono il modo in cui viene eseguita la sincronizzazione, che sia manuale oppure basata su un intervallo di tempo o sugli eventi.

Gestione delle password: riguarda dove e come vengono impostate le password nell'infrastruttura delle identità. Nella maggior parte delle organizzazioni, il Service Desk è ancora il punto di riferimento per le password dimenticate.

Gestione dei gruppi: riguarda il modo in cui un'organizzazione gestisce i gruppi (ad esempio, Active Directory e/o LDAP) all'interno del proprio ambiente. I gruppi sono una delle forme più comuni per determinare le autorizzazioni di accesso alle risorse e sono costosi da gestire e far funzionare.

Gestione entitlement delle applicazioni: definisce il modo in cui alle identità viene concesso l'accesso alle applicazioni. Lo scopo è quello di fornire entitlement delle applicazioni con granularità grossolana, che vengono imposti come capacità contenute nel pilastro di autorizzazione. Gli entitlement con granularità fine vengono invece gestiti come attributi relativi a un'identità.

Interfaccia utente: è il modo in cui l'utente finale può richiedere o creare gli aggiornamenti delle informazioni sull'identità. In molti ambienti gli utenti continuano a contattare il Service Desk per eventuali aggiornamenti delle informazioni sulle identità.

Controllo modifiche: questa capacità riguarda il flusso delle modifiche nell'ambiente, se completate manualmente da un professionista del Service Desk. Il processo di modifica può essere automatizzato con o senza flusso di lavoro. Alcune organizzazioni inviano ancora messaggi di posta elettronica per completare le richieste, mentre altre hanno processi avanzati e maturi per eseguire le modifiche.

Automazione della gestione delle identità

| PowerShell | Interfaccia della riga di comando |

|---|---|

| PowerShell multipiattaforma viene eseguito in Windows, macOS, Linux | Interfaccia della riga di comando multipiattaforma, installabile in Windows, macOS, Linux |

| Richiede Windows PowerShell o PowerShell | Viene eseguito in Windows PowerShell, nel prompt dei comandi o in Bash e in altre shell Unix |

| Linguaggio di scripting | Azione | Comando |

|---|---|---|

| Interfaccia della riga di comando di Azure | Creare un utente | az ad user create --display-name "New User" --password "Password" --user-principal-name NewUser@contoso.com |

| Microsoft Graph | Creare un utente | New-MgUser -DisplayName "New User" -PasswordProfile Password -UserPrincipalName "NewUser@contoso.com" -AccountEnabled $true -MailNickName "Newuser“ |

Per scegliere lo strumento adatto, tenere in considerazione l'esperienza precedente e l'ambiente di lavoro corrente. La sintassi dell'interfaccia della riga di comando di Azure è simile a quella degli script Bash. Se si lavora principalmente con sistemi Linux, l'interfaccia della riga di comando di Azure risulta più naturale. PowerShell è il motore di scripting Microsoft. Se lavori principalmente con sistemi Windows, PowerShell risulta naturale. I comandi seguono uno schema di denominazione verbo-sostantivo e i dati vengono restituiti come oggetti.

Microsoft Graph

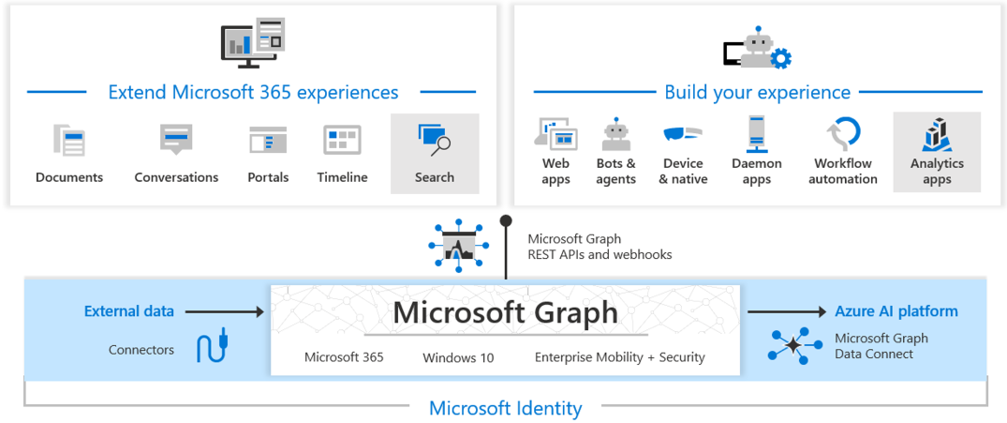

Microsoft Graph espone le API REST e le librerie client per accedere ai dati nei servizi cloud Microsoft seguenti, ad esempio Microsoft Entra ID, Microsoft 365, dispositivi e molti altri.

L'API Microsoft Graph offre un singolo endpoint,

https://graph.microsoft.com, per fornire l'accesso a informazioni dettagliate e dati completi e incentrati sugli utenti nel cloud Microsoft, tra cui Microsoft 365, Windows 10 ed Enterprise Mobility + Security. È possibile usare le API REST o gli SDK per accedere all'endpoint e creare app che supportano gli scenari Microsoft 365. L'accesso può spaziare dalla produttività, alla collaborazione, alla formazione. Microsoft Graph include anche un potente set di servizi che gestiscono l'identità di utenti e dispositivi. È possibile determinare e configurare l'accesso, la conformità, la sicurezza e proteggere le organizzazioni dalla perdita di dati.I connettori di Microsoft Graph funzionano nella direzione in ingresso, fornendo dati esterni a Microsoft Cloud alle applicazioni e ai servizi Microsoft Graph per migliorare l'esperienza d'uso di Microsoft 365, ad esempio con Microsoft Search. Esistono connettori per molte origini dati di uso comune, ad esempio Box, Google Drive, Jira e Salesforce.

Microsoft Graph Data Connect fornisce un set di strumenti per semplificare la distribuzione sicura e scalabile dei dati di Microsoft Graph negli archivi dati di Azure più diffusi. I dati memorizzati nella cache vengono usati come origini dati per gli strumenti di sviluppo di Azure che è possibile impiegare per creare applicazioni intelligenti.

Insieme, l'API Microsoft Graph, i connettori e la connessione dati sono alla base della piattaforma di servizi cloud Microsoft. La possibilità di accedere ai dati di Microsoft Graph e ad altri set di dati consente di derivare informazioni dettagliate e analisi e di estendere Azure e Microsoft 365 creando applicazioni univoche e intelligenti.