Esplorare Zero Trust con l'identità

Le organizzazioni necessitano di un nuovo modello di sicurezza in grado di adattarsi alla complessità degli ambienti ibridi e multi-cloud. È necessario un supporto per l'ambiente cloud, che abbracci la forza lavoro mobile e protegga persone, dispositivi, applicazioni e dati ovunque si trovino. La strategia principale è Zero Trust. Invece di presupporre che tutto ciò che è protetto dal firewall aziendale sia sicuro, il modello Zero Trust presuppone la presenza di una violazione e verifica ogni richiesta come se provenisse da una rete non controllata. Indipendentemente da dove ha origine la richiesta o dalle risorse a cui viene effettuato l'accesso, il modello Zero Trust è basato sul concetto di "non fidarsi mai, verificare sempre".

Principi di Zero Trust - Linee guida per la progettazione dell'architettura

| Verifica esplicita | Uso dell'accesso con privilegi minimi | Presunzione di violazione |

|---|---|---|

| Convalidare sempre tutti i punti dati disponibili, tra cui: | Per proteggere sia i dati che la produttività, limitare l'accesso degli utenti usando: | Ridurre al minimo il raggio d'azione delle violazioni e impedire lo spostamento laterale tramite: |

| Identità e posizione dell'utente | JIT (Just-In-Time) | Segmentazione dell'accesso in base alla rete, all'utente, ai dispositivi e alla consapevolezza delle app |

| Integrità del dispositivo | JEA (Just-Enough-Access) | Crittografia di tutte le sessioni end-to-end |

| Contesto del servizio o del carico di lavoro | Criteri adattivi basati sui rischi | Usare l'analisi per il rilevamento delle minacce, la visibilità del comportamento e il miglioramento delle difese |

| Classificazione dei dati | Protezione dei dati dai vettori fuori banda | |

| Anomalie |

Zero Trust è progettato per adattarsi alle complessità delle condizioni di lavoro moderne. La sicurezza abbraccia la forza lavoro mobile. Le configurazioni proteggono persone, dispositivi, applicazioni e dati. La protezione arriva ovunque si trovi l'attività.

Distribuire soluzioni Zero Trust

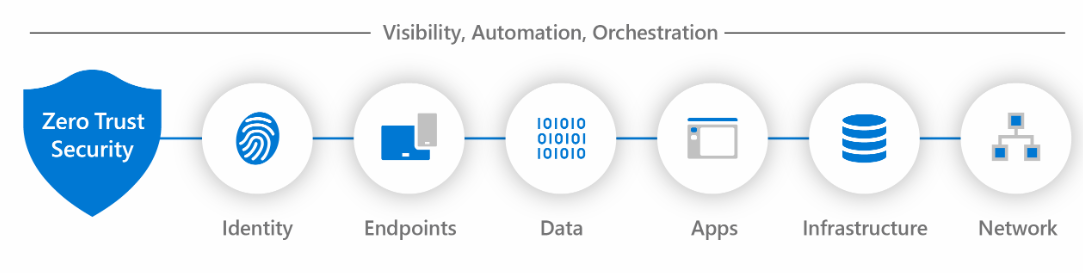

Un approccio di Attendibilità zero deve essere esteso in tutta l’infrastruttura digitale, ed essere usato come filosofia di sicurezza e strategia end-to-end integrata. È necessario implementare controlli e tecnologie Zero Trust in sei elementi fondamentali. Ogni elemento è una fonte di segnale, un piano di controllo per l'applicazione e una risorsa critica da difendere.

Per questo contenuto, ci si concentrerà in particolare sul pilastro dell'identità di sicurezza con Zero Trust. Le identità, che rappresentino utenti, servizi o dispositivi IoT, definiscono il piano di controllo Zero Trust. Quando un'identità tenta di accedere a una risorsa, verificare l'identità con autenticazione avanzata e assicurarsi che l'accesso sia conforme e tipico per tale identità. Seguire i principi di accesso con privilegi minimi.

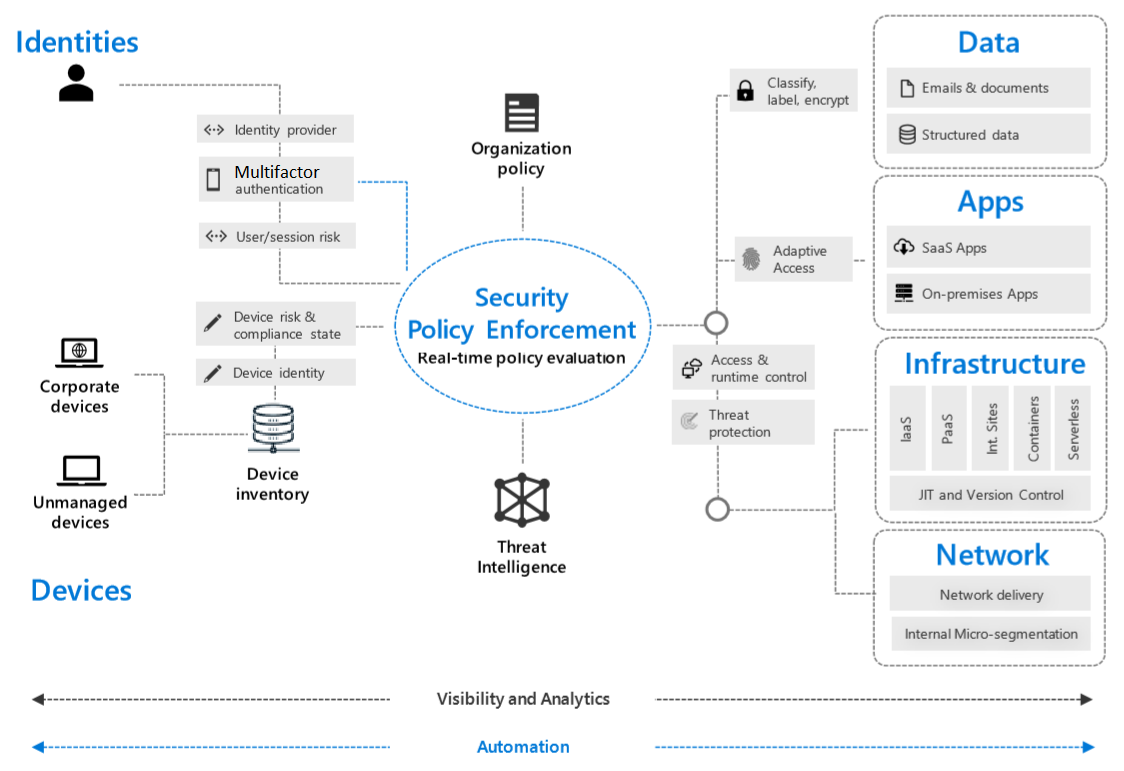

Architettura Zero Trust

I criteri di sicurezza regolano tutto. L'identità viene usata per verificare l'identità e l'accesso. Il diagramma include anche blocchi per dati, app, rete e infrastruttura che si estendono verso l'esterno.

I criteri di sicurezza regolano tutto. L'identità viene usata per verificare l'identità e l'accesso. Il diagramma include anche blocchi per dati, app, rete e infrastruttura che si estendono verso l'esterno.

Un set integrato di soluzioni e funzionalità offre controlli Zero Trust integrati che rendono possibile l'implementazione di un modello di sicurezza Zero Trust in tutta l'organizzazione su scala. Al centro della strategia Zero Trust, è necessario un motore di criteri per prendere decisioni dinamiche sull'accesso degli utenti considerati attendibili nei checkpoint critici, ovvero l'accesso a reti, applicazioni e dati. Le soluzioni di gestione dell'identità e degli accessi e di gestione degli endpoint consentono all'organizzazione di verificare esplicitamente utenti e dispositivi. La verifica viene effettuata con segnali dettagliati, come l'integrità del dispositivo e il rischio di accesso. L'esame del segnale consente ai sistemi di prendere decisioni informate in base ai criteri di accesso.

Le soluzioni per la protezione delle informazioni e la sicurezza del cloud consentono di applicare le decisioni e proteggere le risorse nell'intero ambiente in tempo reale. Le soluzioni di rete consentono di usare la protezione dalle minacce in tempo reale per rilevare le minacce e rispondere nelle reti e nell'infrastruttura.

Infine, le soluzioni integrate SIEM (Security Information and Event Management, informazioni di sicurezza e gestione degli eventi) e XDR (eXtended Detection and Response, funzionalità di rilevamento e reazione estese) offrono vere funzionalità di prevenzione, rilevamento e risposta alle minacce end-to-end. Insieme, Microsoft SIEM e XDR forniscono all'organizzazione visibilità sulle minacce in tutte le risorse, uniscono il segnale per indicare ciò che è più importante e consentono di reagire rapidamente con funzionalità di correzione integrate. Un approccio intelligente alla sicurezza aiuta a garantire che solo le persone giuste abbiano il giusto livello di accesso all'interno dell'organizzazione, accrescendo sia la sicurezza che la produttività degli utenti finali.