Illustrare il panorama delle identità

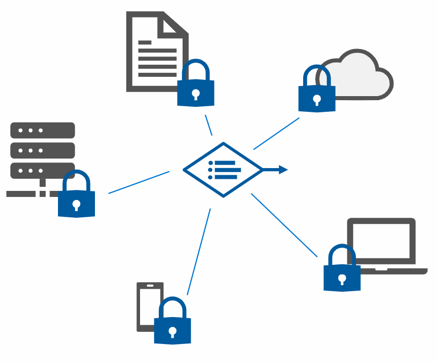

È importante comprendere il panorama delle identità prima di esaminare altri concetti relativi alle identità. In che modo Microsoft considera l'identità quando progetta prodotti e soluzioni? Il ciclo di vita essenziale dell'identità.

| 1) Zero Trust |

|---|

| 2) Identità | 3) Azioni |

|---|---|

| Business to Business (B2B) | Autenticare - Dimostrare - Autenticare |

| Business to Consumer (B2C) | Autorizzare - Ottenere - Autorizzare |

| Credenziali verificabili | Amministrare - Configurare |

| (Decentralizzare i provider) | Controllare - Creare report |

| 4) Utilizzo | 5) Gestione |

|---|---|

| Accedere alle applicazioni e ai dati | Proteggere - Rilevare - Rispondere |

| Proteggere - Crittografare | |

| Dollari - Licenze |

In primo, è necessario pensare e progettare sempre con un livello di fiducia pari a zero. Non concedere l'accesso ai dati e alle applicazioni solo perché l'utente vi ha avuto accesso in precedenza. È necessario verificare sempre.

In secondo luogo, sono disponibili sistemi per fornire account verificati per gli utenti e le applicazioni. I servizi di gestione delle identità provengono da Microsoft Entra ID, dalla federazione business-to-business, business-to-customer e da provider di identità decentralizzata.

In terzo luogo, le identità forniscono azioni specifiche e mantengono in esecuzione i sistemi. Gli utenti e le applicazioni possono essere autenticati e autorizzati per accedere ai sistemi. Gli amministratori devono eseguire il monitoraggio e la manutenzione dei sistemi di gestione delle identità con una governance adeguata.

In quarto luogo, è possibile eseguire numerose azioni una volta verificate le credenziali. Usare applicazioni e dati, sfruttando al contempo altri servizi basati sulle identità.

In quinto e ultimo luogo, è necessario mantenere sempre aggiornati i sistemi.

Dall'identità classica all'identità Zero Trust

In passato, l'identità manteneva tutti gli asset dietro il firewall. Era sufficiente inviare un nome utente e una password per varcare la porta e avere accesso completo a tutto. Nel mondo moderno, considerato il numero elevato di attacchi informatici, proteggere solo la rete non basta. Con una credenziale persa o rubata, gli utenti malintenzionati hanno accesso a tutto quanto. Con Zero Trust si proteggono gli asset ovunque con i criteri.

| Identità classica | Identità Zero Trust |

|---|---|

|

|

| Limitare tutto a una rete protetta | Proteggere gli asset ovunque con criteri centrali |

Ognuno di questi argomenti verrà trattato in modo più dettagliato nella parte restante di questo modulo.