Allineare l'accesso condizionale e Zero Trust

Si inizierà con alcuni principi di progettazione.

Accesso condizionale come motore dei criteri di Zero Trust

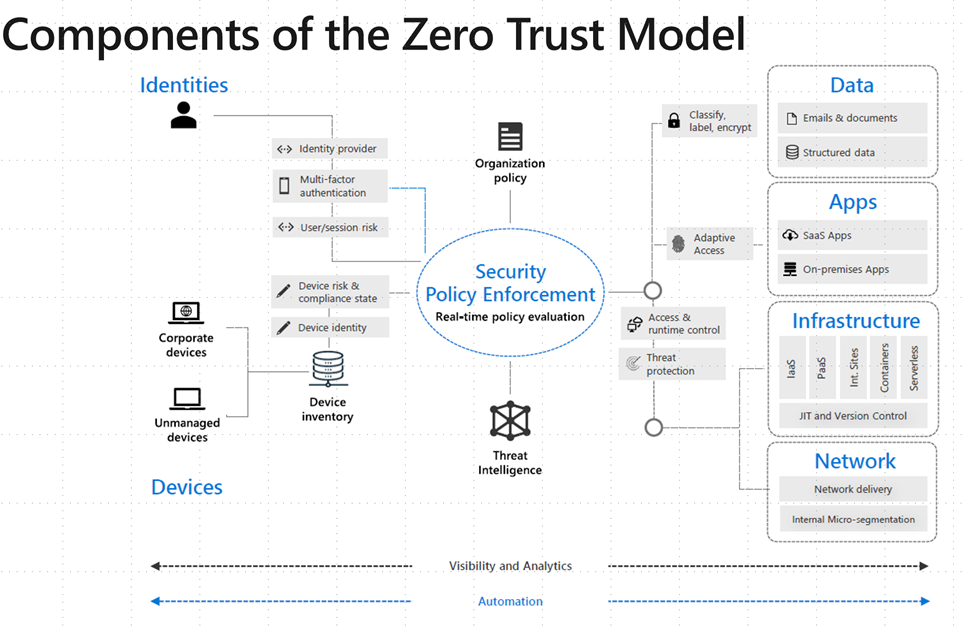

L'approccio Microsoft a Zero Trust include l'accesso condizionale come principale motore dei criteri. Di seguito viene offerta una panoramica di questo approccio:

Scaricare un file SVG di questa architettura.

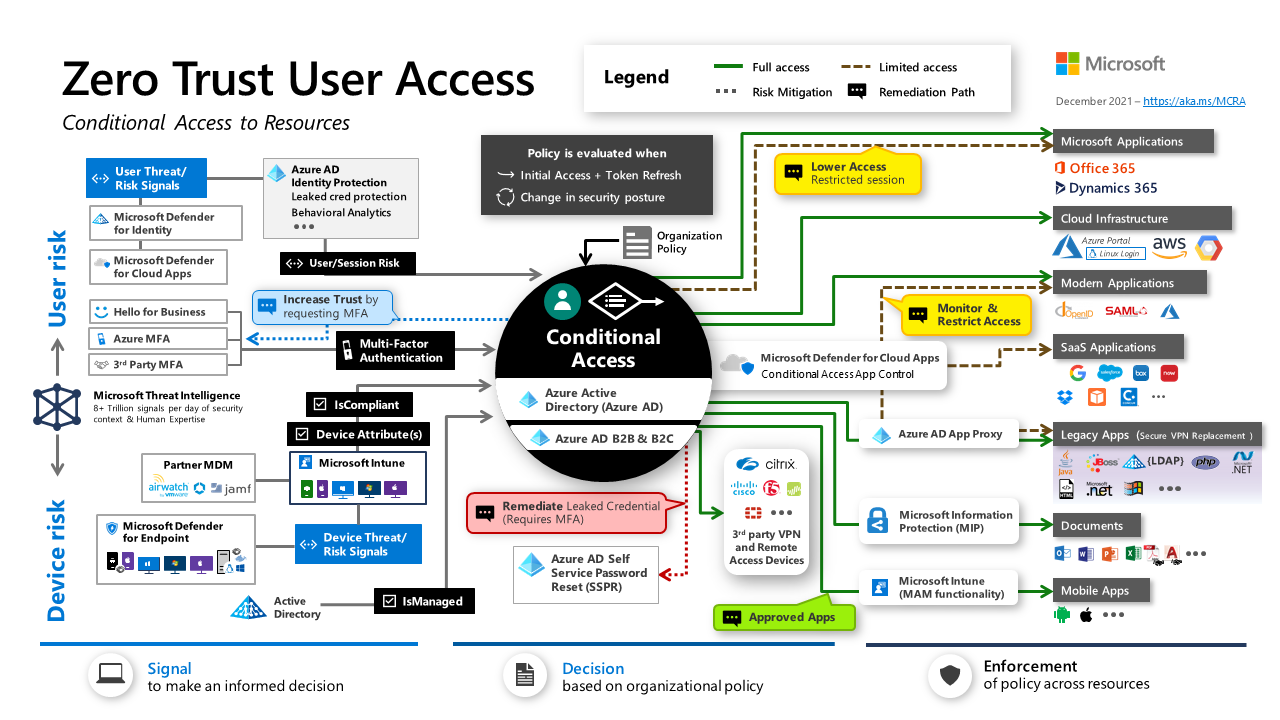

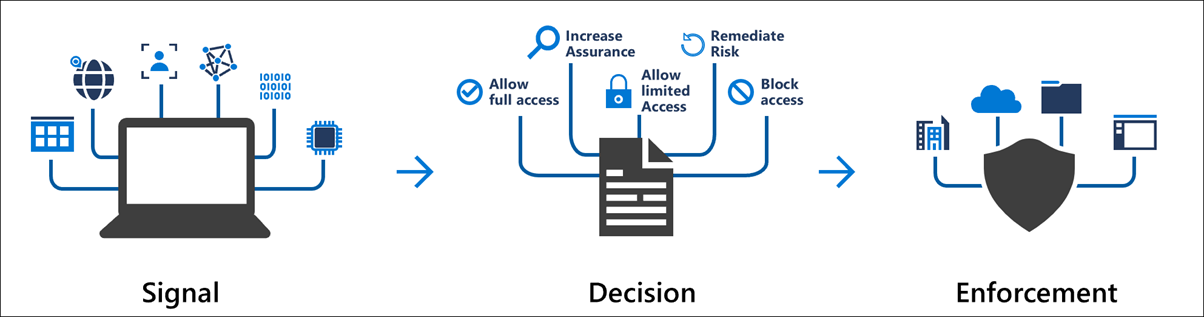

L'accesso condizionale viene usato come motore dei criteri per un'architettura Zero Trust che copre sia la definizione dei criteri che l'applicazione dei criteri. In base a vari segnali o condizioni, l'accesso condizionale può bloccare o concedere l'accesso limitato alle risorse, come illustrato di seguito:

Di seguito è riportata una vista più dettagliata degli elementi dell'accesso condizionale e delle relative informazioni:

Questo diagramma mostra l'accesso condizionale e gli elementi correlati che consentono di proteggere l'accesso degli utenti alle risorse, anziché l'accesso non interattivo o non umano. Il diagramma seguente descrive entrambi i tipi di identità:

Anche l'accesso non umano alle risorse deve essere protetto. Attualmente non è possibile usare l'accesso condizionale per proteggere l'accesso non umano alle risorse cloud. È necessario usare un altro metodo, ad esempio concedere controlli per l'accesso basato su OAuth.

Principi di accesso condizionale e principi di Zero Trust

In base alle informazioni precedenti, questo è un riepilogo dei principi consigliati. Microsoft consiglia di creare un modello di accesso basato sull'accesso condizionale allineato ai tre principi principali di Microsoft Zero Trust:

| Principio Zero Trust | Principio di accesso condizionale |

|---|---|

| Verificare esplicita | - Trasferire il piano di controllo nel cloud. Integrare le app con Microsoft Entra ID e proteggerle usando l'accesso condizionale. - Considerare che tutti i client siano esterni. |

| Usare l'accesso con privilegi minimi | - Valutare l'accesso in base alla conformità e al rischio, inclusi i rischi correlati a utenti, accesso e dispositivi. - Usare queste priorità di accesso: - Accedere direttamente alla risorsa usando l'accesso condizionale per la protezione. - Pubblicare l'accesso alla risorsa con Microsoft Entra Application Proxy, usando l'accesso condizionale per la protezione. - Usare la VPN basata sull'accesso condizionale per accedere alla risorsa. Limitare l'accesso al livello dell'app o del nome DNS. |

| Presunzione di violazione | - Segmentare l'infrastruttura di rete. - Ridurre al minimo l'uso dell'infrastruttura a chiave pubblica aziendale. - Eseguire la migrazione dell'accesso Single Sign-On (SSO) da AD FS alla sincronizzazione dell'hash delle password (PHS). - Ridurre al minimo le dipendenze dai controller di dominio usando Kerberos KDC in Microsoft Entra ID. - Trasferire il piano di gestione nel cloud. Gestire i dispositivi usando Microsoft Endpoint Manager. |

Di seguito sono riportati alcuni principi più dettagliati e le procedure consigliate per l'accesso condizionale:

- Applicare i principi Zero Trust all'accesso condizionale.

- Usare la modalità solo report prima di inserire un criterio nell'ambiente di produzione.

- Testare scenari positivi e negativi.

- Usare il controllo delle modifiche e delle revisioni nei criteri di accesso condizionale.

- Automatizzare la gestione dei criteri di accesso condizionale usando strumenti come Azure DevOps/GitHub o App per la logica di Azure.

- Usare la modalità di blocco per l'accesso generale solo se e dove è necessario.

- Assicurarsi che tutte le applicazioni e la piattaforma siano protette. L'accesso condizionale non ha un criterio "nega tutto" implicito.

- Proteggere gli utenti con privilegi in tutti i sistemi di controllo degli accessi in base al ruolo di Microsoft 365.

- Richiedere la modifica della password e l'autenticazione a più fattori per gli utenti e gli accessi ad alto rischio in base alla frequenza di accesso.

- Limitare l'accesso da dispositivi ad alto rischio. Usare un criterio di conformità Intune con un controllo di conformità nell'accesso condizionale.

- Proteggere i sistemi con privilegi, ad esempio l'accesso ai portali di amministratore per Office 365, Azure, AWS e Google Cloud.

- Impedire sessioni del browser permanenti per gli amministratori e nei dispositivi non attendibili.

- Bloccare l'autenticazione legacy.

- Limitare l'accesso da piattaforme di dispositivi sconosciuti o non supportati.

- Richiedere un dispositivo conforme per l'accesso alle risorse, quando possibile.

- Limitare la registrazione delle credenziali complesse.

- Provare a usare criteri di sessione predefiniti che consentono alle sessioni di proseguire in caso di interruzione, se sono state soddisfatte le condizioni appropriate prima dell'interruzione.