Progettare una soluzione per le identità esterne

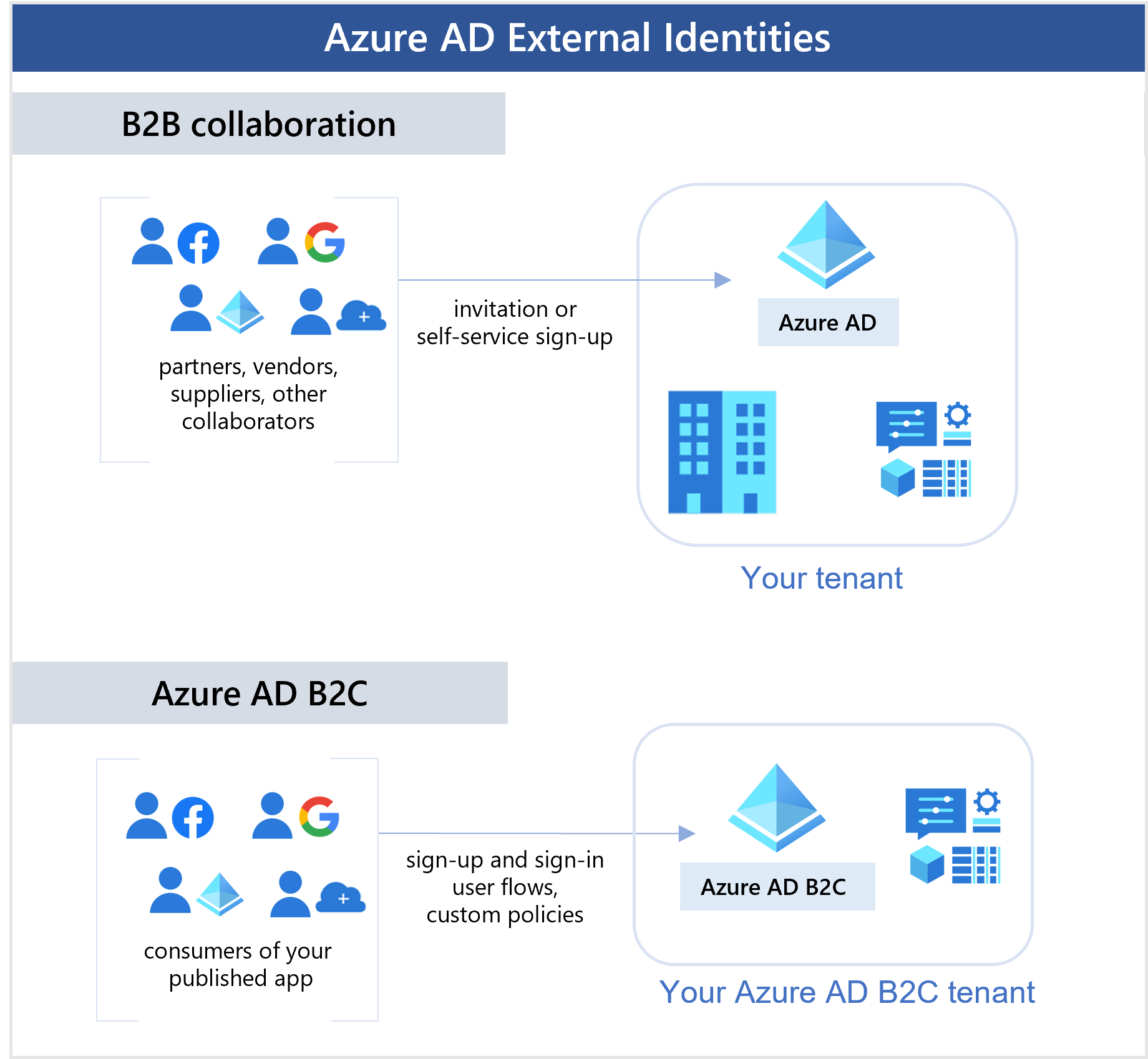

Microsoft Entra External ID si riferisce a tutti i modi in cui è possibile interagire in modo sicuro con utenti esterni all'organizzazione. Per collaborare con partner, distributori, fornitori o distributori, è possibile condividere le risorse e definire il modo in cui gli utenti interni possono accedere alle organizzazioni esterne. Gli sviluppatori che creano app rivolte agli utenti possono gestire le esperienze di identità dei clienti.

Con Identità esterne, gli utenti esterni possono usare le proprie identità. Indipendentemente dal fatto che abbiano un'identità digitale rilasciata dall'azienda o dallo stato o un'identità di social network non gestita come Google o Facebook, possono accedere usando le proprie credenziali. Il provider di identità gestisce l'identità dell'utente esterno, mentre l'amministratore interno gestisce l'accesso alle proprie app con Microsoft Entra ID o Azure AD B2C per mantenere protette le risorse.

Le funzionalità seguenti costituiscono Identità esterne:

Collaborazione B2B: collaborare con utenti esterni consentendo loro di usare l'identità preferita per accedere alle applicazioni Microsoft o ad altre applicazioni aziendali (applicazioni SaaS, app personalizzate e così via). Gli utenti della collaborazione B2B sono rappresentati nella directory, in genere come utenti guest.

Connessione diretta B2B: stabilire un trust bidirezionale reciproco con un'altra organizzazione di Microsoft Entra per agevolare la collaborazione. La connessione diretta B2B supporta attualmente i canali condivisi di Teams, consentendo agli utenti esterni di accedere alle risorse dalle proprie istanze di Teams. Gli utenti della connessione diretta B2B non sono rappresentati nella directory, ma sono visibili dal canale condiviso di Teams e possono essere monitorati nei report dell'interfaccia di amministrazione di Teams.

Azure AD B2C: pubblicare app SaaS moderne o app personalizzate (escluse le app Microsoft) per consumer e clienti, usando Azure AD B2C per la gestione delle identità e degli accessi.

Organizzazione multi-tenant di Microsof Entra: collaborare con più tenant in una singola organizzazione di Microsoft Entra tramite la sincronizzazione tra tenant.

A seconda del modo in cui si vuole interagire con le organizzazioni esterne e dei tipi di risorse da condividere, è possibile usare una combinazione di queste funzionalità.

Collaborazione B2B

Grazie a Collaborazione B2B, è possibile invitare chiunque ad accedere all'organizzazione di Microsoft Entra usando le proprie credenziali in modo che possano accedere alle app e alle risorse che si vuole condividere con loro. Usare Collaborazione B2B quando è necessario consentire agli utenti esterni di accedere alle app di Office 365, alle app SaaS (Software as a Service) e alle applicazioni line-of-business, soprattutto quando il partner non usa Microsoft Entra o risulta poco pratico per gli amministratori configurare una connessione reciproca tramite la connessione diretta B2B. Agli utenti di Collaborazione B2B non sono associate credenziali nell'organizzazione. Gli utenti eseguono l'autenticazione con la propria organizzazione principale o il proprio provider di identità e quindi l'organizzazione verifica l'idoneità dell'utente guest per la collaborazione B2B.

Esistono diversi modi per aggiungere utenti esterni all'organizzazione per Collaborazione B2B:

Invitare gli utenti a Collaborazione B2B usando gli account Microsoft Entra, gli account Microsoft o le identità di social networking abilitate, ad esempio Google. Un amministratore può usare il portale di Azure o PowerShell per invitare gli utenti a Collaborazione B2B. L'utente accede alle risorse condivise usando un semplice processo di riscatto con l'account aziendale, dell'istituto di istruzione o di altro tipo.

Usare i flussi utente di iscrizione self-service per consentire agli utenti esterni di iscriversi alle applicazioni stesse. L'esperienza può essere personalizzata per consentire l'iscrizione con un'identità aziendale, dell'istituto di istruzione o di social network, come Google o Facebook. È anche possibile raccogliere informazioni sull'utente durante il processo di iscrizione.

Usare gestione entitlement di Microsoft Entra, una funzionalità di governance delle identità che consente di gestire identità e accesso per utenti esterni su larga scala automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni di accesso, le verifiche e la scadenza.

Viene creato un oggetto utente per l'utente di collaborazione B2B nella stessa directory dei dipendenti. Questo oggetto utente può essere gestito come altri oggetti utente nella directory, aggiunto a gruppi e così via. È possibile assegnare autorizzazioni all'oggetto utente (per l'autorizzazione) consentendo loro di usare al tempo stesso le credenziali esistenti (per l'autenticazione).

È possibile usare impostazioni di accesso tra tenant per gestire la collaborazione B2B con altre organizzazioni di Microsoft Entra e nei cloud di Microsoft Azure. Per Collaborazione B2B con utenti e organizzazioni esterni di Azure AD, usare impostazioni di collaborazione esterna.

Connessione diretta B2B

La Connessione diretta B2B è un nuovo modo per collaborare con altre organizzazioni di Microsoft Entra. Questa funzionalità funziona attualmente con i canali condivisi di Microsoft Teams. Grazie alla connessione diretta B2B, si creano relazioni di trust bidirezionali con altre organizzazioni di Microsoft Entra per consentire agli utenti di accedere facilmente alle risorse condivise e viceversa. Gli utenti con connessione diretta B2B non vengono aggiunti come guest alla directory di Microsoft Entra. Quando due organizzazioni abilitano a vicenda Connessione diretta B2B, gli utenti eseguono l'autenticazione nell'organizzazione principale e ricevono un token dall'organizzazione delle risorse per l'accesso. Altre informazioni sulla connessione diretta B2B in Microsoft Entra ID.

Attualmente, Connessione diretta B2B abilita la funzionalità Canali condivisi di Teams Connect, che consente agli utenti di collaborare con utenti esterni di più organizzazioni con un canale condiviso di Teams per chat, chiamate, condivisione file e condivisione di app. Dopo aver configurato Connessione diretta B2B con un'organizzazione esterna, diventano disponibili le funzionalità seguenti dei canali condivisi di Teams:

All'interno di Teams un proprietario del canale condiviso può cercare gli utenti consentiti dall'organizzazione esterna e aggiungerli al canale condiviso.

Gli utenti esterni possono accedere al canale condiviso di Teams senza dover cambiare organizzazione o accedere con un account diverso. Dall'interno di Teams l'utente esterno può accedere a file e app tramite la scheda File. L'accesso dell'utente è determinato dai criteri del canale condiviso.

Si usano impostazioni di accesso tra tenant per gestire le relazioni di trust con altre organizzazioni di Microsoft Entra e definire criteri in ingresso e in uscita per la connessione diretta B2B.

Per informazioni dettagliate su risorse, file e applicazioni disponibili per l'utente con Connessione diretta B2B tramite il canale condiviso di Teams, vedi Chat, team, canali e app in Microsoft Teams.

Azure AD B2C

Azure AD B2C è una soluzione CIAM (Customer Identity and Access Management) che consente di creare percorsi utente per le app destinate ai consumer e ai clienti. Le organizzazioni o i singoli sviluppatori che creano app rivolte ai clienti possono estenderle a milioni di consumer, clienti o cittadini tramite Azure AD B2C. Gli sviluppatori possono usare Azure AD B2C come sistema CIAM completo per le applicazioni.

Grazie ad Azure AD B2C, i clienti possono accedere con un'identità già stabilita (ad esempio Facebook o Gmail). È possibile personalizzare e controllare completamente la modalità con cui i clienti accedono ai propri profili e li gestiscono quando usano le applicazioni.

Anche se Azure AD B2C si basa sulla stessa tecnologia di Microsoft Entra ID, si tratta di un servizio separato con alcune differenze di funzionalità. Per altre informazioni sulle differenze tra un tenant di Azure AD B2C e un tenant di Microsoft Entra, vedere Funzionalità di Microsoft Entra supportate nella documentazione di Azure AD B2C.

Confronto tra set di funzionalità di Identità esterne

La tabella seguente fornisce un confronto dettagliato degli scenari che è possibile abilitare con Microsoft Entra External ID. Negli scenari B2B un utente esterno è chiunque non sia incluso nell'organizzazione di Microsoft Entra.

| Collaborazione B2B | Connessione diretta B2B | Azure AD B2C | |

|---|---|---|---|

| Scenario principale | Collaborare con utenti esterni consentendo loro di usare l'identità preferita per accedere alle risorse nell'organizzazione di Microsoft Entra. Fornisce l'accesso alle applicazioni Microsoft o alle proprie applicazioni (app SaaS, app sviluppate in modo personalizzato e così via). Esempio: invitare un utente esterno ad accedere alle app Microsoft o diventare un membro guest in Teams. |

Collaborare con gli utenti di altre organizzazioni di Microsoft Entra stabilendo una connessione reciproca. Attualmente è possibile usare questo approccio con i canali condivisi di Teams, a cui gli utenti esterni possono accedere dalle istanze principali di Teams. Esempio: aggiungere un utente esterno a un canale condiviso di Teams, che fornisce uno spazio per chattare, chiamare e condividere contenuto. |

Pubblicare app per consumer e clienti usando Azure AD B2C per le esperienze di gestione delle identità. Offre la gestione delle identità e dell'accesso per applicazioni SaaS moderne o personalizzate, non per le app proprietarie Microsoft. |

| Destinato a | Collaborazione con partner commerciali di organizzazioni esterne, come fornitori e partner. Questi utenti possono avere o meno l'ID o l'IT gestito da Microsoft Entra. | Collaborazione con partner commerciali di organizzazioni esterne che usano Microsoft Entra ID, ad esempio fornitori e partner. | Clienti del prodotto. Questi utenti vengono gestiti in una directory separata di Microsoft Entra. |

| Gestione utente | Gli utenti di Collaborazione B2B vengono gestiti nella stessa directory dei dipendenti, ma vengono in genere contrassegnati come utenti guest. Gli utenti guest possono essere gestiti allo stesso modo dei dipendenti, possono essere aggiunti agli stessi gruppi e così via. Le impostazioni di accesso tra tenant possono essere usate per determinare quali utenti hanno accesso a Collaborazione B2B. | Nella directory Microsoft Entra non viene creato alcun oggetto utente. Le impostazioni di accesso tra determinano quali utenti hanno accesso a Collaborazione B2B. Connessione diretta. Gli utenti del canale condiviso possono essere gestiti in Teams e l'accesso degli utenti è determinato dai criteri del canale condiviso di Teams. | Vengono creati oggetti utente per gli utenti consumer nella directory di Azure AD B2C. Vengono gestiti separatamente rispetto alla directory di dipendenti e partner dell'organizzazione (se disponibile). |

| Provider di identità supportati | Gli utenti esterni possono collaborare usando account aziendali o dell'istituto di istruzione, qualsiasi indirizzo di posta elettronica, provider di identità basati su SAML e WS-Fed e provider di identità di social network, tra cui Gmail e Facebook. | Gli utenti esterni collaborano usando account aziendali o account dell'istituto di istruzione Microsoft Entra ID. | Utenti consumer con account di applicazioni locali (qualsiasi indirizzo di posta elettronica, nome utente o numero di telefono), Microsoft Entra ID, varie identità di social network supportate e utenti con identità emesse dall'azienda o da un ente pubblico tramite federazione di provider di identità basate su SAML/WS-Fed. |

| Single sign-on (SSO) | È supportato l'accesso SSO a tutte le app connesse di Microsoft Entra. È possibile ad esempio concedere l'accesso a Microsoft 365 oppure ad app locali e ad altre app SaaS, ad esempio Salesforce o Workday. | Da Single Sign-On a un canale condiviso di Teams. | È supportato il SSO ad app di proprietà del cliente all'interno di tenant B2C di Azure AD. L'accesso SSO a Microsoft 365 o ad altre app SaaS Microsoft non è supportato. |

| Licenze e fatturazione | In base agli utenti attivi mensili (MAU), inclusi gli utenti di Collaborazione B2B e di Azure AD B2C. | In base agli utenti attivi mensili (MAU), inclusi gli utenti di Collaborazione B2B, Connessione diretta B2B e Azure AD B2B. | In base agli utenti attivi mensili (MAU), inclusi gli utenti di Collaborazione B2B e di Azure AD B2C. |

| Criteri di sicurezza e conformità | Gestiti dall'organizzazione host o che invia l'invito, ad esempio con criteri di accesso condizionale e impostazioni di accesso tra tenant. | Gestiti dall'organizzazione host o che invia l'invito, ad esempio con criteri di accesso condizionale e impostazioni di accesso tra tenant. | Gestiti dall'organizzazione tramite accesso condizionale e protezione delle identità. |

| autenticazione a più fattori (MFA) | Se le impostazioni di attendibilità in ingresso per accettare attestazioni MFA dal tenant principale dell'utente sono configurate e i criteri di autenticazione a più fattori sono già stati soddisfatti nel tenant principale dell'utente, l'utente esterno può accedere. Se l'attendibilità MFA non è abilitata, all'utente viene presentata una richiesta di autenticazione a più fattori dall'organizzazione delle risorse. | Se le impostazioni di attendibilità in ingresso per accettare attestazioni MFA dal tenant principale dell'utente sono configurate e i criteri di autenticazione a più fattori sono già stati soddisfatti nel tenant principale dell'utente, l'utente esterno può accedere. Se l'attendibilità MFA non è abilitata e i criteri di Accesso condizionale richiedono l'autenticazione a più fattori, l'utente non può accedere alle risorse. È necessario configurare le impostazioni di attendibilità in ingresso per accettare attestazioni MFA dall'organizzazione. | Si integra direttamente con l'autenticazione a più fattori di Microsoft Entra. |

| Impostazioni di Microsoft Cloud | Supportato. | Non supportato. | Non applicabile. |

| Gestione dei diritti | Supportato. | Non supportato. | Non applicabile. |

| App line-of-business (LOB) | Supportato. | Non supportato. Solo le app abilitate per Connessione diretta B2B possono essere condivise (attualmente, i canali condivisi di Teams Connect). | Compatibile con l'API RESTful. |

| Accesso condizionale | gestito dall'organizzazione host (o che manda l'invito). | gestito dall'organizzazione host (o che manda l'invito). | Gestiti dall'organizzazione tramite accesso condizionale e protezione delle identità. |

| Personalizzazione | viene usato il marchio dell'organizzazione host o che invia l'invito. | Per le schermate di accesso, viene usato il marchio dell'organizzazione principale dell'utente. Nel canale condiviso viene usato il marchio dell'organizzazione delle risorse. | Personalizzazione completa per applicazione o organizzazione. |

In base ai requisiti dell'organizzazione, è possibile usare la sincronizzazione tra tenant (anteprima) nelle organizzazioni multi-tenant. Per altre informazioni su questa nuova funzionalità, vedere la documentazione dell'organizzazione multi-tenant e il confronto delle funzionalità.