Proteggere le reti con Gestione firewall di Azure

Uso di Gestione firewall di Azure

Gestione firewall di Azure è un servizio di gestione della sicurezza che offre funzionalità centralizzate di gestione dei criteri di sicurezza e delle route per i perimetri di sicurezza basati sul cloud.

Gestione firewall di Azure semplifica il processo di definizione centralizzata delle regole a livello di rete e di applicazione per filtrare il traffico tra più istanze di Firewall di Azure. È possibile comprendere diverse aree e sottoscrizioni di Azure nelle architetture hub-spoke per la governance e la protezione del traffico.

Se si gestiscono più firewall, spesso è difficile mantenere sincronizzate le regole del firewall. I team IT centrali hanno bisogno di un modo per definire i criteri firewall di base e applicarli tra più business unit. Allo stesso tempo, i team DevOps vogliono creare criteri firewall derivati locali, implementati nelle diverse organizzazioni. Gestione firewall di Azure consente di risolvere questi problemi.

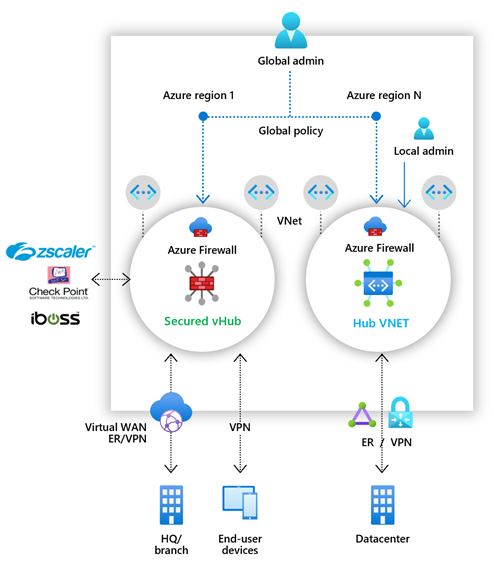

Gestione firewall può fornire la gestione della sicurezza per due tipi di architettura di rete:

- Hub virtuale protetto. Questo nome viene assegnato a qualsiasi hub della rete WAN virtuale di Azure con i criteri di sicurezza e routing associati. Un hub di rete WAN virtuale di Azure è una risorsa gestita da Microsoft che consente di creare facilmente architetture hub-spoke.

- Rete virtuale hub. Questo nome assegnato a qualsiasi rete virtuale di Azure standard con i criteri di sicurezza associati. Una rete virtuale di Azure standard è una risorsa creata e gestita dall'utente. È possibile eseguire il peering delle reti virtuali spoke che contengono i server e i servizi del carico di lavoro. È anche possibile gestire i firewall all'interno di reti virtuali autonome non associate a spoke.

Funzionalità di Gestione firewall di Azure

Le principali funzionalità offerte da Gestione firewall di Azure sono le seguenti:

Distribuzione e configurazione centralizzate di Firewall di Azure. È possibile distribuire e configurare in modo centralizzato più istanze di Firewall di Azure che si estendono su diverse aree e sottoscrizioni di Azure.

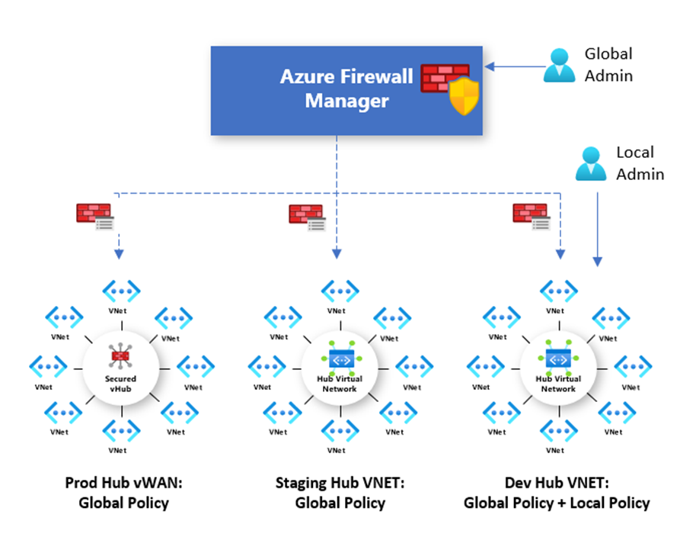

Criteri gerarchici (globali e locali). È possibile usare Gestione firewall di Azure per gestire in modo centralizzato i criteri di Firewall di Azure in più hub virtuali protetti. I team IT centrali possono creare criteri firewall globali per applicare i criteri firewall dell'organizzazione a tutti i team. I criteri firewall creati localmente consentono di implementare un modello self-service DevOps per una maggiore agilità.

Integrazione con una soluzione di sicurezza come servizio di terze parti per offrire protezione avanzata. Oltre a Firewall di Azure, è possibile integrare provider di sicurezza come servizio di terze parti per fornire protezione di rete aggiuntiva per le connessioni da rete virtuale a Internet e dalle succursali a Internet. Questa funzionalità è disponibile solo con le distribuzioni di tipo hub virtuale protetto.

Gestione centralizzata della route. È possibile instradare facilmente il traffico all'hub protetto per filtrarlo e registrarlo senza che sia necessario configurare manualmente route definite dall'utente nelle reti virtuali spoke. Questa funzionalità è disponibile solo con le distribuzioni di tipo hub virtuale protetto.

Disponibilità in base all'area geografica. I criteri di Firewall di Azure possono essere usati fra le aree. È ad esempio possibile creare criteri nell'area Stati Uniti occidentali e usarli nell'area Stati Uniti orientali.

Piano di protezione DDoS. È possibile associare le reti virtuali a un piano di protezione DDoS all'interno di Gestione firewall di Azure.

Gestione dei criteri di Web application firewall. È possibile creare e associare i criteri di Web application firewall (WAF) in modo centralizzato per le piattaforme di distribuzione delle applicazioni, tra cui il servizio Frontdoor di Azure e il gateway applicazione di Azure.

Criteri di Gestione firewall di Azure

I criteri firewall sono risorse di Azure che contengono raccolte di regole NAT, di rete e delle applicazioni, oltre a impostazioni di intelligence sulle minacce. Sono risorse globali che possono essere usate in più istanze di Firewall di Azure in hub virtuali protetti e reti virtuali hub. I nuovi criteri possono essere creati da zero o essere ereditati da criteri esistenti. L'ereditarietà consente di creare in DevOps criteri firewall locali in aggiunta ai criteri di base imposti dall'organizzazione. I criteri funzionano in diverse aree e sottoscrizioni.

È possibile creare associazioni e criteri firewall con Gestione firewall di Azure. È tuttavia anche possibile creare e gestire i criteri usando l'API REST, i modelli, Azure PowerShell e l'interfaccia della riga di comando di Azure. Dopo aver creato i criteri, è possibile associarli a un firewall in un hub di rete WAN virtuale rendendolo un hub virtuale protetto e/o associarli a un firewall in una rete virtuale di Azure standard rendendola una rete virtuale hub.

Distribuzione di Gestione firewall di Azure per le reti virtuali hub

Il processo consigliato per distribuire Gestione firewall di Azure per le reti virtuali hub è:

Creare criteri firewall. È possibile creare nuovi criteri, derivare criteri di base e personalizzare criteri locali oppure importare regole da un'istanza di Firewall di Azure esistente. Assicurarsi di rimuovere le regole NAT dai criteri che devono essere applicati in più firewall.

Creare un'architettura hub-spoke. A questo scopo, creare una rete virtuale hub usando Gestione firewall di Azure e reti virtuali spoke di peering. In alternativa, creare una rete virtuale e aggiungere connessioni di rete virtuale e reti virtuali spoke peering al peering.

Selezionare i provider di sicurezza e associare i criteri firewall. Attualmente, l'unico provider supportato è Firewall di Azure. Creare una rete virtuale hub o convertire una rete virtuale esistente in una rete virtuale hub. È possibile convertire più reti virtuali.

Configurare route definite dall'utente per instradare il traffico al firewall della rete virtuale hub.

Distribuzione di Gestione firewall di Azure per hub virtuali protetti

Il processo consigliato per distribuire Gestione firewall di Azure per gli hub virtuali protetti è il seguente:

Creare un'architettura hub-spoke. Creare un hub virtuale protetto usando Gestione firewall di Azure e aggiungere connessioni di rete virtuale. In alternativa, creare un hub della rete WAN virtuale e aggiungere connessioni di rete virtuale.

Selezionare i provider di sicurezza. Creare un hub virtuale protetto o convertire un hub della rete WAN virtuale esistente in un hub virtuale protetto.

Creare criteri firewall e associarli all'hub. Applicabile solo se si usa Firewall di Azure. I criteri di sicurezza come servizio di terze parti vengono configurati tramite l'esperienza di gestione dei partner.

Configurare le impostazioni di route per instradare il traffico all'hub virtuale protetto. È possibile instradare facilmente il traffico all'hub protetto per filtrarlo e registrarlo senza route definite dall'utente nelle reti virtuali spoke usando la pagina delle impostazioni della route dell'hub virtuale protetto.

Nota

Non può essere presente più di un hub per rete WAN virtuale per area, tuttavia è possibile aggiungere più reti WAN virtuali nell'area per ottenere questo risultato. Le connessioni di rete virtuale dell'hub devono trovarsi nella stessa area dell'hub.