Progettare e implementare Firewall di Azure

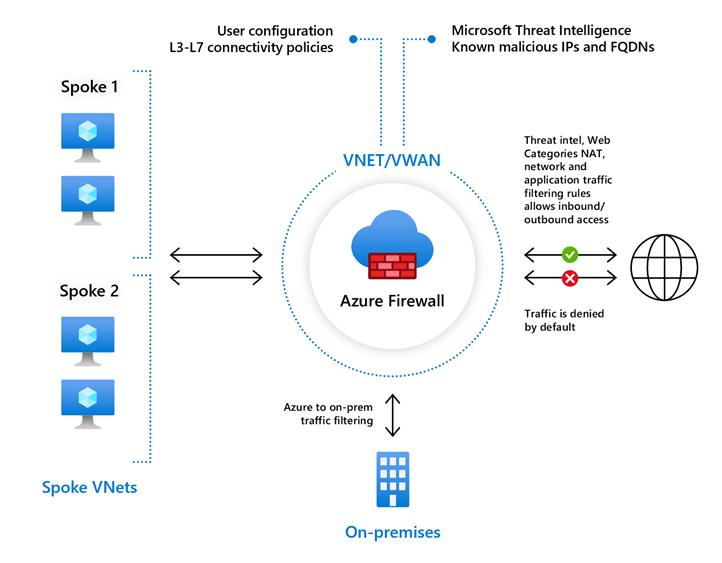

Firewall di Azure è un servizio di sicurezza di rete gestito basato sul cloud che consente di proteggere le risorse della rete virtuale di Azure. È un firewall con stato completo distribuito come servizio con disponibilità elevata e scalabilità cloud senza limiti.

Funzionalità di Firewall di Azure

Firewall di Azure include le funzionalità seguenti.

Disponibilità elevata integrata. La disponibilità elevata è integrata, quindi non sono necessari servizi di bilanciamento del carico aggiuntivi e non è necessario eseguire altre configurazioni.

Scalabilità cloud illimitata. Firewall di Azure è in grado di aumentare le prestazioni nella misura necessaria per adattarsi ai mutevoli flussi del traffico di rete, per cui non è necessario preventivare la spesa per i periodi di picco del traffico.

Regole di filtro del nome di dominio completo dell'applicazione. È possibile limitare il traffico HTTP/S in uscita o il traffico SQL di Azure a un elenco specifico di nomi di dominio completo (FQDN), inclusi i caratteri jolly. Questa funzionalità non richiede la terminazione TLS.

Regole di filtro per il traffico di rete. È possibile creare in modo centralizzato regole di filtro di rete per consentire o negare il traffico in base all'indirizzo IP di origine e di destinazione, alla porta e al protocollo. Firewall di Azure è un servizio con stato completo, quindi in grado di distinguere i pacchetti validi per diversi tipi di connessioni. Le regole vengono applicate e registrate in più sottoscrizioni e reti virtuali.

Tag FQDN. Questi tag permettono di consentire in modo semplice il traffico di rete dei servizi Azure ben noti attraverso il firewall. Ad esempio, si supponga di voler consentire il traffico di rete di Windows Update attraverso il firewall. Creare una regola di applicazione e includere il tag di Windows Update. A questo punto il traffico di rete da Windows Update può attraversare il firewall.

Tag di servizio. Un tag di servizio rappresenta un gruppo di prefissi di indirizzo IP che consente di ridurre al minimo la complessità nella creazione di regole di sicurezza. Non è possibile creare tag di servizio personalizzati, né specificare gli indirizzi IP da includere in un tag. Microsoft gestisce i prefissi degli indirizzi inclusi nel tag del servizio e aggiorna automaticamente il tag del servizio quando gli indirizzi cambiano.

Threat intelligence. Il filtro basato sull'intelligence sulle minacce (IDPS) può essere abilitato per il firewall per avvisare e negare il traffico da/verso indirizzi IP e domini dannosi conosciuti. Gli indirizzi IP e i domini sono originati dal feed Intelligence sulle minacce Microsoft.

Ispezione TLS. Il firewall è in grado di decrittografare il traffico in uscita, elaborare i dati, quindi crittografarli e inviarli alla destinazione.

Supporto SNAT in uscita. Tutti gli indirizzi IP del traffico di rete virtuale in uscita vengono convertiti nell'indirizzo IP pubblico di Firewall di Azure (SNAT, Source Network Address Translation). È possibile identificare e consentire il traffico proveniente dalla rete virtuale a destinazioni Internet remote.

Supporto DNAT in ingresso. Il traffico di rete Internet in ingresso all'indirizzo IP pubblico del firewall viene convertito (Destination Network Address Translation) e filtrato per gli indirizzi IP nelle reti virtuali.

Più indirizzi IP pubblici. È possibile associare più indirizzi IP pubblici (fino a 250) al firewall per abilitare scenari DNAT e SNAT specifici.

Registrazione di Monitoraggio di Azure. Tutti gli eventi vengono integrati con Monitoraggio di Azure, per consentire di archiviare i log in un account di archiviazione e di trasmettere i flussi di eventi all'hub eventi o inviarli ai log di Monitoraggio di Azure.

Tunneling forzato. È possibile configurare Firewall di Azure per instradare tutto il traffico associato a Internet a un hop successivo designato anziché passare direttamente a Internet. Ad esempio, è possibile che sia presente un firewall perimetrale locale o un'altra appliance virtuale di rete che elabora il traffico Internet di rete.

Categorie Web. Le categorie Web consentono agli amministratori di consentire o negare l'accesso degli utenti a categorie di siti Web, ad esempio siti Web di gioco d'azzardo, siti Web di social media e altri. Le categorie Web sono incluse in Firewall di Azure Standard, ma sono più ottimizzate in Firewall di Azure Premium (versione di anteprima). A differenza della funzionalità di categorie Web nello SKU Standard, in cui viene trovata la corrispondenza con la categoria in base a un nome di dominio completo (FQDN), lo SKU Premium trova la corrispondenza con la categoria in base all'intero URL per il traffico HTTP e HTTPS.

Certificazioni. Firewall di Azure è conforme a PCI (Payment Card Industry), SOC (Service Organization Controls), ISO (International Organization for Standardization) e ICSA Labs.

Elaborazione delle regole in Firewall di Azure

In Firewall di Azure è possibile configurare regole NAT, regole di rete e regole delle applicazioni. Un'istanza di Firewall di Azure nega tutto il traffico per impostazione predefinita, fino a quando non vengono configurate manualmente le regole per consentire il traffico.

Elaborazione delle regole con regole classiche

Con le regole classiche, le raccolte regole vengono elaborate in base al tipo di regola in ordine di priorità, dai numeri più bassi a quelli più alti, da 100 a 65.000. Un nome di una raccolta regole può contenere solo lettere, numeri, caratteri di sottolineatura, punti o trattini. Deve inoltre iniziare con una lettera o un numero e terminare con una lettera, un numero o un carattere di sottolineatura. La lunghezza massima del nome è di 80 caratteri. È consigliabile spaziare inizialmente i numeri di priorità della raccolta regole in incrementi di 100. Gli incrementi offrono spazio per aggiungere altre raccolte regole quando necessario.

Elaborazione delle regole con i criteri firewall

Con i criteri firewall, le regole sono organizzate all'interno di raccolte regole incluse in gruppi di raccolte regole. Le raccolte regole possono essere dei tipi seguenti:

- DNAT (Destination Network Address Translation)

- Rete

- Applicazione

È possibile definire più tipi di raccolta regole all'interno di un singolo gruppo di raccolte regole. È possibile definire zero o più regole in una raccolta regole, ma le regole all'interno di una raccolta regole devono essere dello stesso tipo.

Con i criteri firewall, le regole vengono elaborate in base alla priorità del gruppo di raccolta regole e alla priorità della raccolta regole. La priorità è indicata da un numero compreso tra 100 (priorità più alta) e 65.000 (priorità più bassa). I gruppi di raccolte regole con priorità più alta vengono elaborati per primi e, all'interno di un gruppo di raccolte regole, vengono elaborate per prime le raccolte regole con la priorità più alta.

Le regole delle applicazioni vengono sempre elaborate dopo le regole di rete, che a loro volta vengono sempre elaborate dopo le regole DNAT, indipendentemente dalla priorità del gruppo di raccolte regole o della raccolta regole e dall'ereditarietà dei criteri.

Distribuzione e configurazione di Firewall di Azure

Prendere in considerazione questi fattori durante la distribuzione di Firewall di Azure.

- Il firewall è in grado di creare, applicare e registrare criteri di connettività di applicazioni e di rete in modo centralizzato tra le sottoscrizioni e le reti virtuali.

- Il firewall usa un indirizzo IP pubblico statico per le risorse della rete virtuale.

- È completamente integrato con Monitoraggio di Azure per la registrazione e l'analisi.

I passaggi principali della distribuzione e della configurazione di Firewall di Azure sono i seguenti:

- Crea un gruppo di risorse.

- Creare una rete virtuale e le subnet.

- Creare una macchina virtuale per il carico di lavoro in una subnet.

- Distribuire il firewall e i criteri nella rete virtuale.

- Creare una route predefinita in uscita.

- Configurare una regola di applicazione.

- Configurare una regola di rete.

- Configurare una regola DNAT (Destination NAT).

- Testare il firewall.