Distribuire gruppi di sicurezza di rete usando il portale di Azure

Un gruppo di sicurezza di rete in Azure consente di filtrare il traffico di rete da e verso le risorse di Azure all'interno di una rete virtuale di Azure. Un gruppo di sicurezza di rete contiene regole di sicurezza che consentono o negano il traffico di rete in ingresso o il traffico di rete in uscita rispettivamente verso o da diversi tipi di risorse di Azure. Per ogni regola, è possibile specificare origine e destinazione, porta e protocollo.

Regole di sicurezza dei gruppi di sicurezza di rete

Un gruppo di sicurezza di rete può contenere zero regole o il numero di regole desiderato, entro i limiti della sottoscrizione di Azure. Ogni regola ha le proprietà seguenti.

- Nome. Deve essere un nome univoco all'interno del gruppo di sicurezza di rete.

- Priorità. Può essere un numero qualsiasi compreso tra 100 e 4096. Le regole vengono elaborate in ordine di priorità, con i numeri inferiori elaborati prima dei numeri più alti perché i numeri inferiori hanno una priorità più alta. Quando il traffico corrisponde a una regola, l'elaborazione viene arrestata. Un

- Origine o destin È azione. È possibile impostare qualsiasi indirizzo IP o un singolo indirizzo IP oppure un blocco CIDR (Classless Inter-Domain Routing), ad esempio 10.0.0.0/24, un tag di servizio o un gruppo di sicurezza delle applicazioni.

- Protocollo. Può essere TCP, UDP, ICMP, ESP, AH o Qualsiasi.

- Direzione. Può essere configurata per applicarsi al traffico in ingresso o in uscita.

- Intervallo di porte. È possibile specificare una singola porta o un intervallo di porte. Ad esempio, è possibile specificare 80 oppure 10000-10005. Specificando intervalli è possibile creare un minor numero di regole di sicurezza.

- Azione. Può essere configurato per consentire o negare.

Il firewall valuta le regole usando l'origine, la porta di origine, la destinazione, la porta di destinazione e il protocollo.

Regole di sicurezza predefinite

Azure crea queste regole predefinite.

| Direzione | Nome | Priorità | Origine | Porte di origine | Destinazione | Porte di destinazione | Protocollo | Accesso |

|---|---|---|---|---|---|---|---|---|

| In entrata | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Qualsiasi | Consenti |

| In entrata | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Qualsiasi | Consenti |

| In entrata | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Qualsiasi | Nega |

| In uscita | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Qualsiasi | Consenti |

| In uscita | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Qualsiasi | Consenti |

| In uscita | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Qualsiasi | Nega |

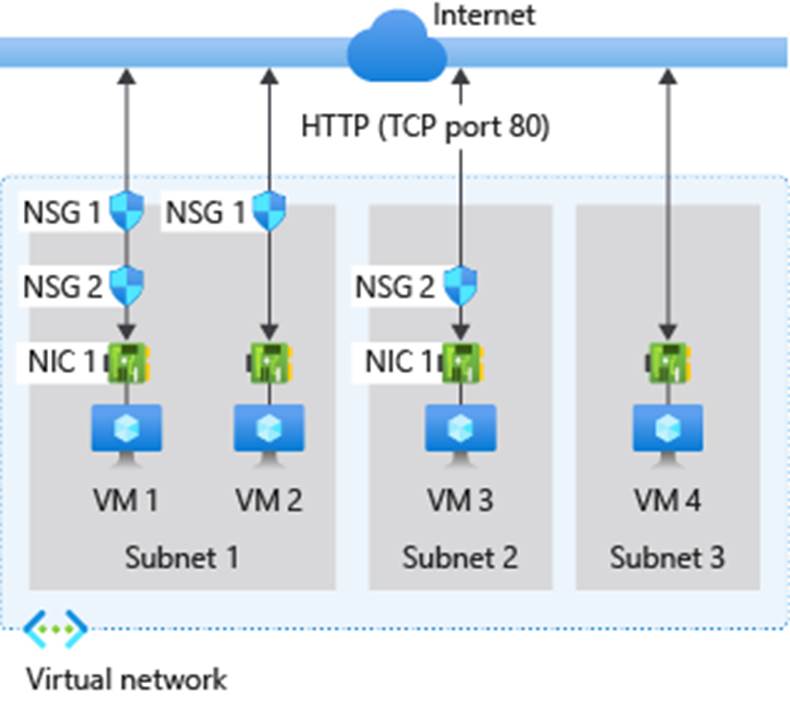

Questo diagramma e punti elenco illustrano diversi scenari per la distribuzione dei gruppi di sicurezza di rete.

Per il traffico in ingresso, Azure elabora prima le regole in un gruppo di sicurezza di rete associato a una subnet, se presente, e quindi le regole in un gruppo di sicurezza di rete associato all'interfaccia di rete, se presente.

- VM1:

Subnet1è associato a NSG1, quindi le regole di sicurezza vengono elaborate e VM1 si trova inSubnet1. a meno che non sia stata creata una regola che consente l'ingresso alla porta 80, laDenyAllInboundregola di sicurezza predefinita nega il traffico e non viene mai valutato da NSG2, in quanto questo è associato all'interfaccia di rete. Se NSG1 ha una regola di sicurezza che consente la porta 80, NSG2 elabora il traffico. Per consentire la porta 80 alla macchina virtuale, sia NSG1 che NSG2 devono avere una regola che consenta la porta 80 da Internet. - VM2: le regole in NSG1 vengono elaborate dal momento che anche VM2 si trova in

Subnet1. Poiché VM2 non dispone di un gruppo di sicurezza di rete associato alla relativa interfaccia di rete, riceve tutto il traffico consentito attraverso NSG1 o le viene negato tutto il traffico negato da NSG1. Quando un gruppo di sicurezza di rete è associato a una subnet, il traffico è consentito o negato a tutte le risorse della stessa subnet. - VM3: dal momento che non è associato alcun gruppo di sicurezza di rete a

Subnet2, il traffico è consentito nella subnet ed elaborato da NSG2 poiché VM3 è associato all'interfaccia di rete collegata a VM3. - VM4: il traffico verso VM4 è consentito, perché a

Subnet3o all'interfaccia di rete nella macchina virtuale non è associato alcun gruppo di sicurezza di rete. È consentito tutto il traffico di rete attraverso una subnet e un'interfaccia di rete se questi componenti non hanno un gruppo di sicurezza di rete associato.

Per il traffico in uscita, Azure elabora prima le regole in un gruppo di sicurezza di rete associato a un'interfaccia di rete, se presente, e quindi le regole in un gruppo di sicurezza di rete associato alla subnet, se presente.

- VM1: le regole di sicurezza in NSG2 vengono elaborate. A meno che non si crei una regola di sicurezza che nega la porta 80 in uscita verso Internet, la regola di sicurezza predefinita AllowInternetOutbound in NSG1 e NSG2 consente il traffico. Se NSG2 ha una regola di sicurezza che nega la porta 80, il traffico viene negato e NSG1 non lo valuta mai. Per negare la porta 80 dalla macchina virtuale, uno o entrambi i gruppi di sicurezza di rete devono avere una regola che nega la porta 80 verso Internet.

- VM2: tutto il traffico viene inviato tramite l'interfaccia di rete alla subnet dal momento che l'interfaccia di rete collegata a VM2 non dispone di un gruppo di sicurezza di rete associato. Le regole in NSG1 vengono elaborate.

- VM3: se NSG2 ha una regola di sicurezza che nega il traffico sulla porta 80, il traffico viene negato. Se NSG2 ha una regola di sicurezza che consente la porta 80, la porta 80 è consentita in uscita verso Internet, poiché un gruppo di sicurezza di rete non è associato a

Subnet2. - VM4: tutto il traffico di rete è consentito da VM4 dal momento che un gruppo di sicurezza di rete non è associato all'interfaccia di rete collegata alla macchina virtuale o a

Subnet3.

Gruppi di sicurezza delle applicazioni

Un gruppo di sicurezza dell'applicazione (ASG) consente di configurare la sicurezza di rete come un'estensione naturale della struttura di un'applicazione, raggruppando le macchine virtuali e definendo i criteri di sicurezza di rete in base a tali gruppi. È possibile riusare i criteri di sicurezza su larga scala senza gestire manualmente indirizzi IP espliciti. La piattaforma gestisce la complessità degli indirizzi IP espliciti e di più set di regole, consentendo all'utente di concentrarsi sulla logica di business.

Per ridurre al minimo il numero di regole di sicurezza necessarie, creare regole usando tag di servizio o gruppi di sicurezza delle applicazioni. Evitare regole con singoli indirizzi IP o intervalli di indirizzi IP.

Filtrare il traffico di rete con un gruppo di sicurezza di rete usando il portale di Azure

È possibile usare un gruppo di sicurezza di rete per filtrare il traffico di rete in ingresso e in uscita da una subnet di rete virtuale. I gruppi di sicurezza di rete contengono regole di sicurezza per filtrare il traffico di rete in base a indirizzo IP, porta e protocollo. Le regole di sicurezza vengono applicate alle risorse distribuite in una subnet.

Quando si filtra il traffico di rete con un gruppo di sicurezza di rete, le fasi principali sono le seguenti:

- Creare un gruppo di risorse.

- Creare una rete virtuale.

- Creare gruppi di sicurezza delle applicazioni.

- Creare un gruppo di sicurezza di rete.

- Aggiungere un gruppo di sicurezza di rete associato alla subnet.

- Creare regole di sicurezza.

- Associare le schede di interfaccia di rete a un gruppo di sicurezza delle applicazioni.

- Testare i filtri del traffico.

Per visualizzare i passaggi dettagliati per tutte queste attività, vedere Esercitazione: filtrare il traffico di rete con un gruppo di sicurezza di rete usando il portale di Azure.