Raccomandazioni di sicurezza per la rete sono integrate con Microsoft Defender per il cloud

La sicurezza di rete riguarda diversi tipi di tecnologie, dispositivi e processi. Fornisce un set di regole e configurazioni progettate per proteggere l'integrità, la riservatezza e l'accessibilità delle reti di computer e dei dati. Ogni organizzazione, indipendentemente dalle dimensioni, dal settore o dall'infrastruttura, necessita di un certo livello di soluzioni di sicurezza di rete. Queste soluzioni proteggono dai rischi in continua crescita degli attacchi.

Sicurezza di rete

La sicurezza di rete copre i controlli per proteggere le reti di Azure. Questi controlli includono la protezione delle reti virtuali, la creazione di connessioni private, la prevenzione e la mitigazione degli attacchi esterni e la protezione del DNS. La descrizione completa dei controlli di sicurezza di rete è disponibile in Controllo di sicurezza V3: Sicurezza di rete in Microsoft Learn.

Sicurezza di rete 1: Stabilire i limiti di segmentazione della rete

Principio di sicurezza. assicurarsi che la distribuzione della rete virtuale sia allineata alla strategia di segmentazione aziendale. Qualsiasi carico di lavoro che potrebbe comportare un rischio maggiore per l'organizzazione deve risiedere in reti virtuali isolate.

Sicurezza di rete 2: Proteggere i servizi cloud con controlli di rete

Principio di sicurezza. proteggere i servizi cloud creando un punto di accesso privato per le risorse. È anche consigliabile disabilitare o limitare l'accesso dalla rete pubblica quando possibile.

Sicurezza di rete 3: Distribuire il firewall nella rete perimetrale aziendale

Principio di sicurezza. distribuire un firewall per eseguire operazioni di filtro avanzate sul traffico di rete verso e da reti esterne. È anche possibile usare firewall tra segmenti interni per supportare una strategia di segmentazione. Se necessario, usare route personalizzate per la subnet per eseguire l'override della route di sistema. Questo metodo forza il traffico di rete a passare attraverso un'appliance di rete a scopo di controllo di sicurezza.

Sicurezza di rete 4: Distribuire sistemi di rilevamento/prevenzione intrusioni (IDS/IPS)

Principio di sicurezza. usare sistemi di rilevamento e prevenzione delle intrusioni di rete (IDS/IPS) per controllare il traffico di rete e payload verso o dal carico di lavoro. Assicurarsi che il sistema di rilevamento e prevenzione delle intrusioni (IDS/IPS) sia sempre ottimizzato per fornire avvisi di qualità elevata alla soluzione.

Sicurezza di rete 5: Distribuire la protezione DDoS

Principio di sicurezza. distribuire la protezione DDoS (Distributed Denial of Service) per proteggere la rete e le applicazioni da eventuali attacchi.

NS-6: Distribuire Web application firewall

Principio di sicurezza. distribuire un web application firewall (WAF) e configurare le regole appropriate per proteggere le applicazioni Web e le API da attacchi specifici delle applicazioni.

Sicurezza di rete 7: Semplificare la configurazione di sicurezza della rete

Principio di sicurezza. per la gestione di un ambiente di rete complesso, usare strumenti per semplificare, centralizzare e ottimizzare la gestione della sicurezza di rete.

Sicurezza di rete 8: Rilevare e disabilitare i servizi e i protocolli non sicuri

Principio di sicurezza. rilevare e disabilitare i servizi e i protocolli non sicuri a livello del sistema operativo, dell'applicazione o del pacchetto software. Distribuire controlli di compensazione se non è possibile disabilitare i servizi e i protocolli non sicuri.

Sicurezza di rete 9: Connettere la rete locale o cloud privatamente

Principio di sicurezza. usare connessioni private per la comunicazione sicura tra reti diverse, ad esempio data center del provider di servizi cloud e infrastruttura locale in un ambiente di coubicazione.

Sicurezza di rete 10: Garantire la sicurezza del DNS (Domain Name System)

Principio di sicurezza. assicurarsi che la configurazione di sicurezza del DNS (Domain Name System) sia protetta da rischi noti.

Usare Microsoft Defender for Cloud per conformità alle normative

Microsoft Defender per il cloud consente di semplificare il processo per soddisfare i requisiti di conformità alle normative con il dashboard di conformità alle normative.

Il dashboard di conformità con le normative mostra lo stato di tutte le valutazioni all'interno dell'ambiente per le normative e gli standard scelti. Quando si interviene in base alle raccomandazioni riducendo i fattori di rischio nell'ambiente, il comportamento di conformità risulta migliorato.

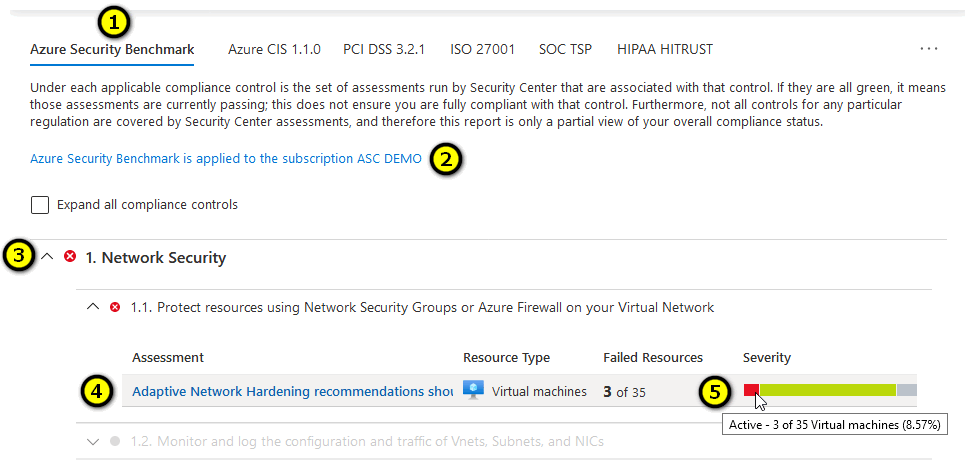

Dashboard Conformità con le normative

Il dashboard mostra una panoramica dello stato della conformità con il set di normative di conformità supportate. È possibile visualizzare il punteggio di conformità complessivo e il numero di valutazioni superate e non superate associate a ogni standard.

Controlli di conformità

- Sottoscrizioni a cui si applica lo standard.

- Elenco di tutti i controlli per lo standard.

- Visualizzazione dei dettagli delle valutazioni superate e non superate associate al controllo.

- Numero di risorse interessate.

- Gravità dell'avviso

Alcuni controlli sono disattivati. A tali controlli non è associata alcuna valutazione di Microsoft Defender per il cloud. Controllare i requisiti e valutarli nell'ambiente. Alcuni di questi controlli potrebbero essere correlati al processo e non tecnici.

Esplorazione dei dettagli della conformità a uno standard specifico

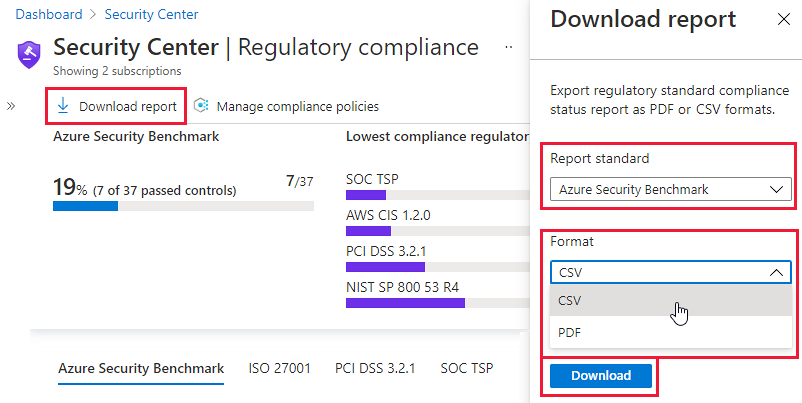

Per generare un report PDF con un riepilogo dello stato di conformità corrente per uno standard specifico, selezionare Scarica report.

Il report fornisce un riepilogo generale dello stato di conformità per lo standard selezionato in base ai dati delle valutazioni di Microsoft Defender for Cloud. Il report è organizzato in base ai controlli per lo standard specifico. Il report può essere condiviso con gli stakeholder appropriati e può essere usato come prova per i revisori interni ed esterni.

Avvisi in Microsoft Defender for Cloud

Microsoft Defender per il cloud raccoglie, analizza e integra automaticamente i dati di log delle risorse di Azure. Microsoft Defender for Cloud visualizza un elenco degli avvisi di sicurezza in ordine di priorità, insieme alle informazioni necessarie per analizzare rapidamente il problema e ai passaggi per risolvere un attacco.

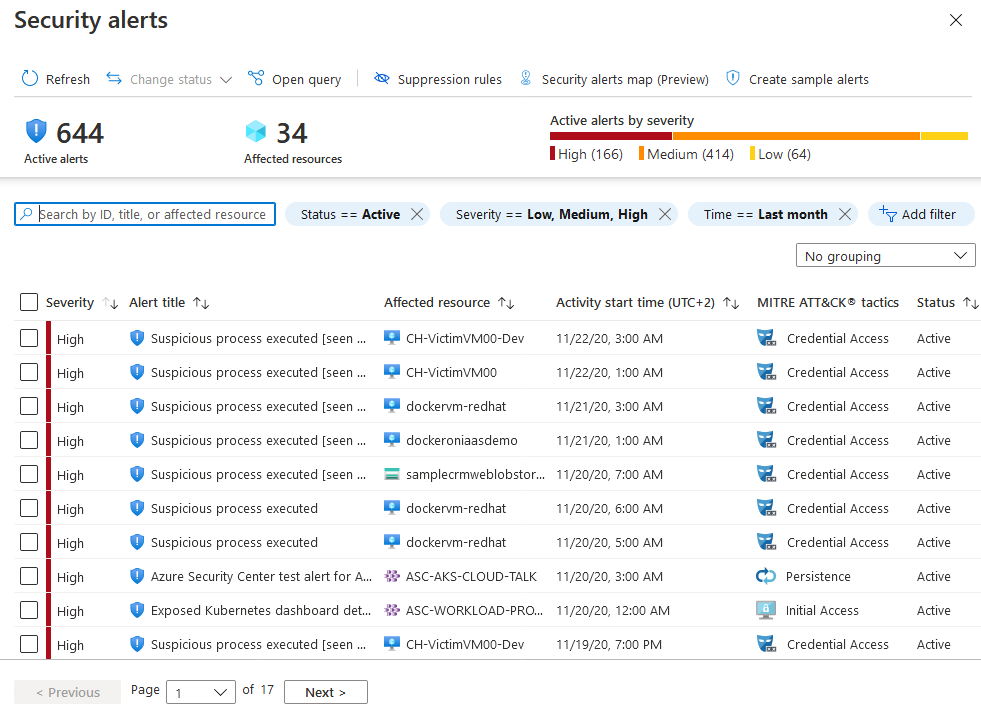

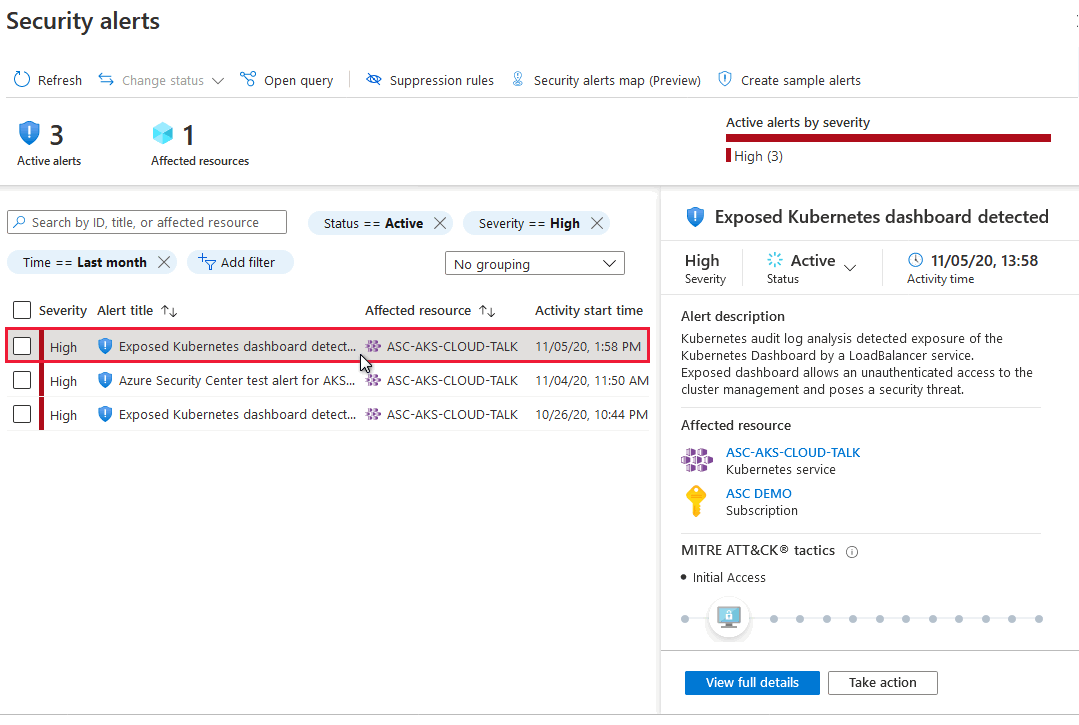

Gestire gli avvisi di sicurezza

La pagina di panoramica di Microsoft Defender for Cloud mostra il riquadro Avvisi di sicurezza nella parte superiore e come collegamento dalla barra laterale.

La pagina Avvisi di sicurezza mostra gli avvisi attivi. È possibile ordinare l'elenco in base a Gravità, Titolo avviso, Risorsa interessata, Avvio attività, Tattiche MITRE ATT&CK e Stato.

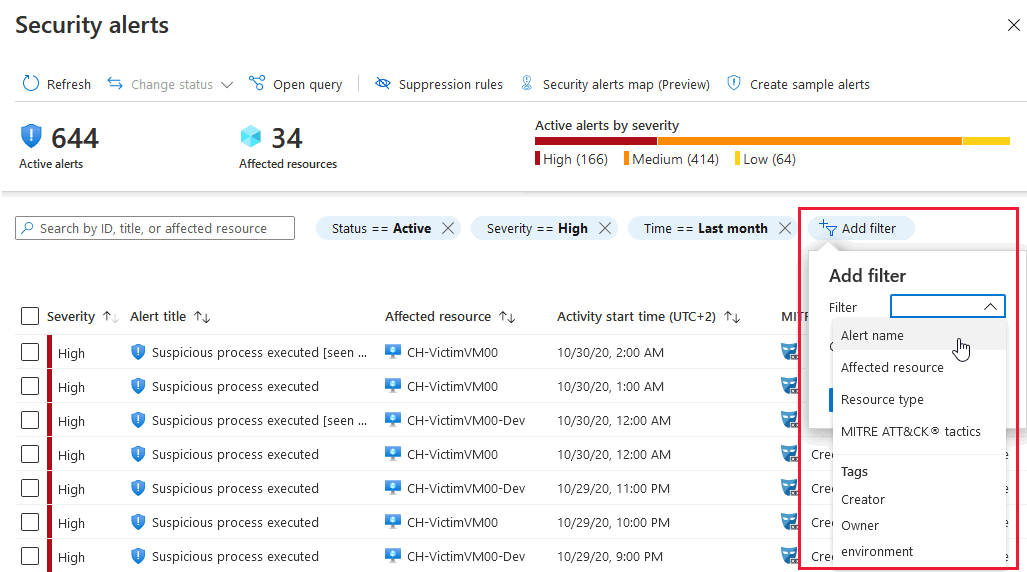

Per filtrare l'elenco di avvisi, selezionare uno dei filtri pertinenti.

L'elenco viene aggiornato in base alle opzioni di filtro selezionate. I filtri possono essere molto utili. Può ad esempio essere necessario esaminare gli avvisi di sicurezza che si sono verificati nelle ultime 24 ore perché si sta analizzando una potenziale violazione nel sistema.

Rispondere agli avvisi di sicurezza

Nell'elenco Avvisi di sicurezza selezionare un avviso. Verrà visualizzato un riquadro laterale con una descrizione dell'avviso e l'indicazione di tutte le risorse interessate.

Visualizza i dettagli completi visualizza altre informazioni.

Il riquadro a sinistra della pagina Avviso di sicurezza mostra le informazioni generali relative all'avviso di sicurezza, come titolo, gravità, stato, orario dell'attività, descrizione dell'attività sospetta e risorsa interessata. Usare i tag delle risorse per determinare il contesto organizzativo della risorsa.

Il riquadro a destra include la scheda Dettagli avviso che contiene altri dettagli dell'avviso utili per esaminare il problema, come indirizzi IP, file, processi e altro ancora.

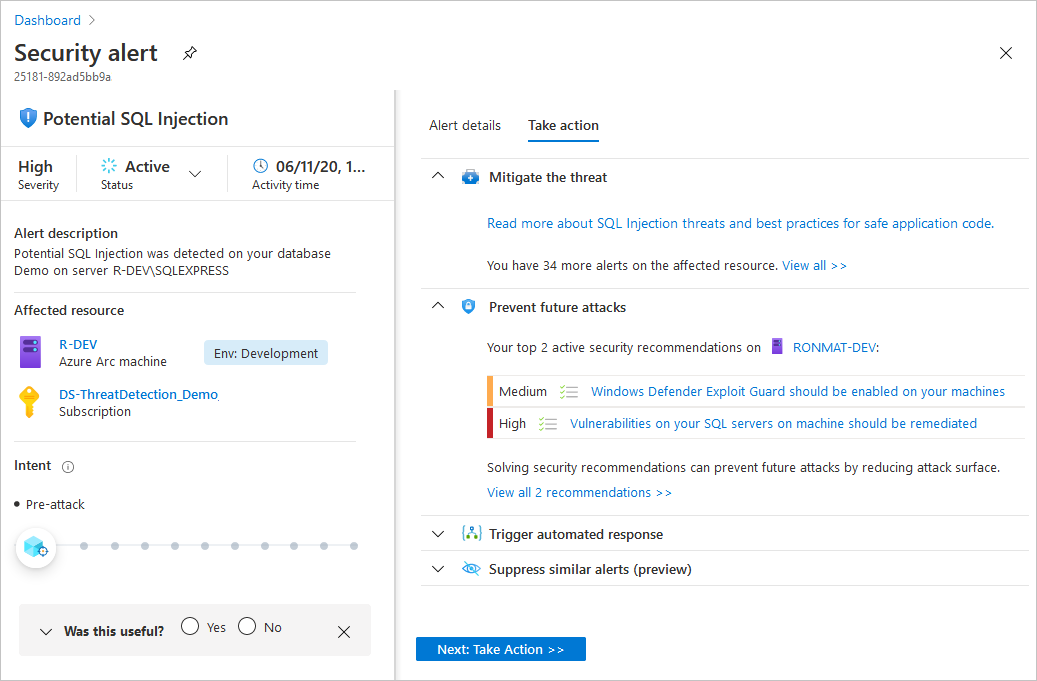

Nel riquadro a destra è inoltre presente la scheda Intervieni. Usare questa scheda per eseguire altre azioni relative all'avviso di sicurezza. Sono disponibili azioni come le seguenti:

- Mitigare la minaccia. Fornisce i passi da seguire per risolvere manualmente questo avviso di sicurezza.

- Prevenire attacchi futuri. Fornisce raccomandazioni sulla sicurezza che consentono di ridurre la superficie di attacco, migliorare la postura di sicurezza e prevenire così attacchi futuri.

- Attivare la risposta automatica. Consente di attivare un'app per la logica come risposta a questo avviso di sicurezza.

- Eliminare avvisi simili. Consente di disattivare gli avvisi futuri con caratteristiche simili, se l'avviso non è rilevante per l'organizzazione.