Implementare un web application firewall in Frontdoor di Azure

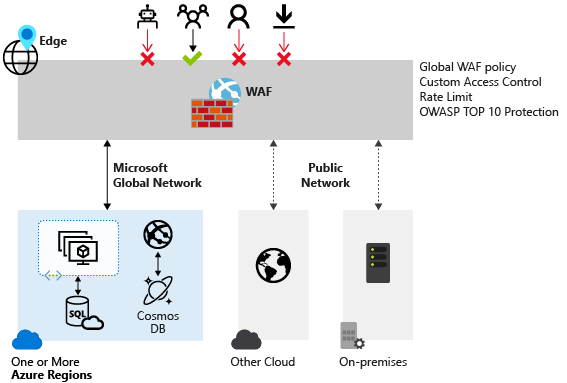

Web application firewall (WAF) offre una protezione centralizzata delle applicazioni Web da exploit e vulnerabilità comuni. Gli attacchi SQL injection e quelli tramite scripting intersito sono tra i più comuni.

Prevenire attacchi nel codice dell'applicazione è una sfida. La prevenzione può richiedere una manutenzione rigorosa, l'applicazione di patch e il monitoraggio a più livelli dell'applicazione. Un WAF centralizzato consente di semplificare la gestione della sicurezza. Un WAF inoltre offre agli amministratori delle applicazioni una migliore garanzia di protezione da minacce e intrusioni.

Una soluzione WAF è in grado di rispondere più velocemente a una minaccia alla sicurezza tramite l'applicazione centralizzata di patch per una vulnerabilità nota, invece di proteggere ogni singola applicazione Web.

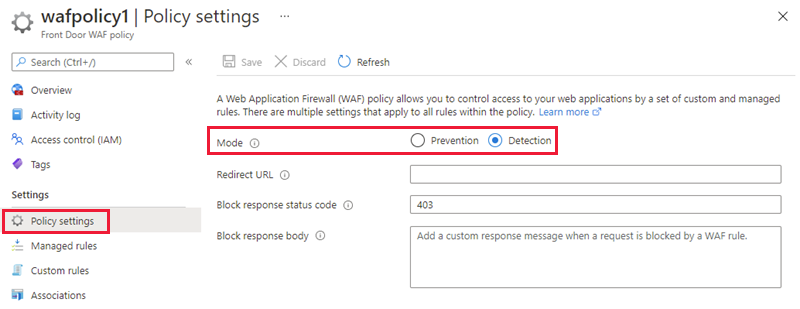

Modalità dei criteri WAF (Web Application Firewall)

Esistono due modalità di criteri WAF: rilevamento e prevenzione. Per impostazione predefinita, un criterio WAF è in modalità Rilevamento. In modalità Rilevamento WAF non blocca alcuna richiesta. Vengono invece registrate le richieste che corrispondono alle regole WAF. In modalità Prevenzione, le richieste che corrispondono alle regole vengono bloccate e registrate.

Regole e gruppi di regole del set di regole predefinito di Web application firewall

Web application firewall di Frontdoor di Azure protegge le applicazioni Web da vulnerabilità ed exploit comuni. I set di regole gestiti da Azure consentono di distribuire in modo semplice la protezione da un set comune di minacce alla sicurezza. Un set di regole di Azure viene aggiornato quando necessario per assicurare la protezione da nuove firme di attacco.

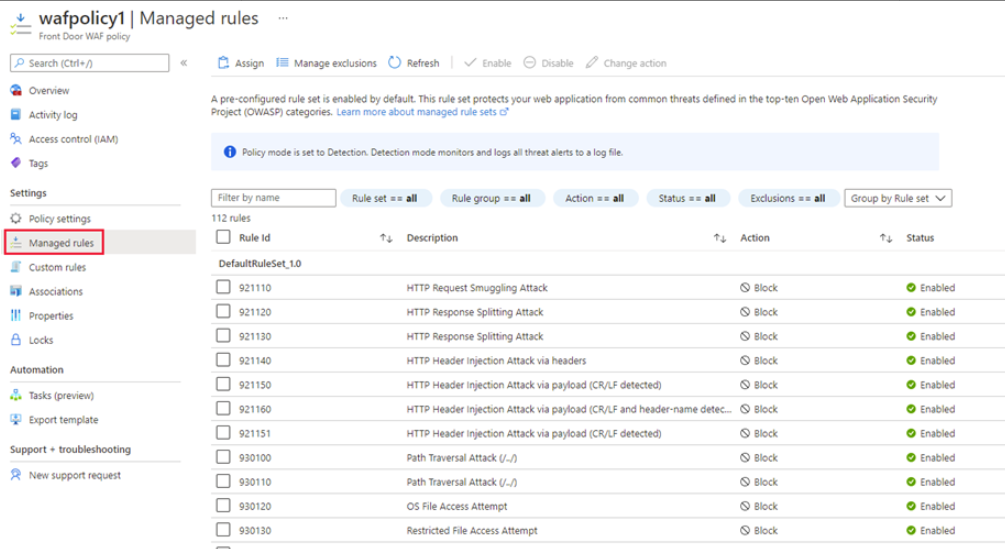

Regole gestite

Il set di regole predefinito gestito da Azure include regole per le categorie di minacce seguenti:

- Scripting intersito

- Attacchi Java

- Inclusione di file locali

- Attacchi PHP injection

- Attacchi di tipo Remote Command Execution

- Inclusione di file remoti

- Fissazione sessione

- Protezione dagli attacchi SQL injection

- Aggressori protocollo

Il set di regole predefinite gestito da Azure è abilitato per impostazione predefinita. La versione predefinita corrente è DefaultRuleSet_2.1. Altri set di regole sono disponibili nella casella a discesa.

Per disabilitare una singola regola, selezionare la casella di controllo davanti al numero della regola e selezionare Disabilita nella parte superiore della pagina. Per modificare i tipi di azione per le singole regole all'interno del set di regole, selezionare la casella di controllo davanti al numero della regola e quindi selezionare Modifica azione nella parte superiore della pagina.

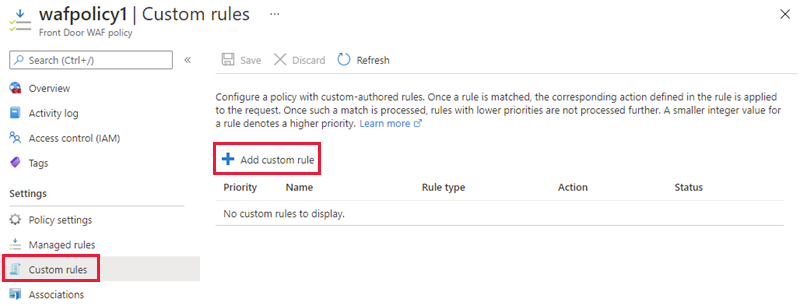

Regole personalizzate

Azure WAF con Frontdoor consente di controllare l'accesso alle applicazioni Web in base alle condizioni definite. Una regola WAF personalizzata è costituita da un numero di priorità, un tipo di regola, condizioni di corrispondenza e un'azione.

Ci sono due tipi di regole personalizzate: regole di corrispondenza e regole per il limite di frequenza. Una regola di corrispondenza determina l'accesso in base a un set di condizioni di corrispondenza. Una regola di limitazione della frequenza basata sulle condizioni di corrispondenza e sulla frequenza delle richieste in ingresso.

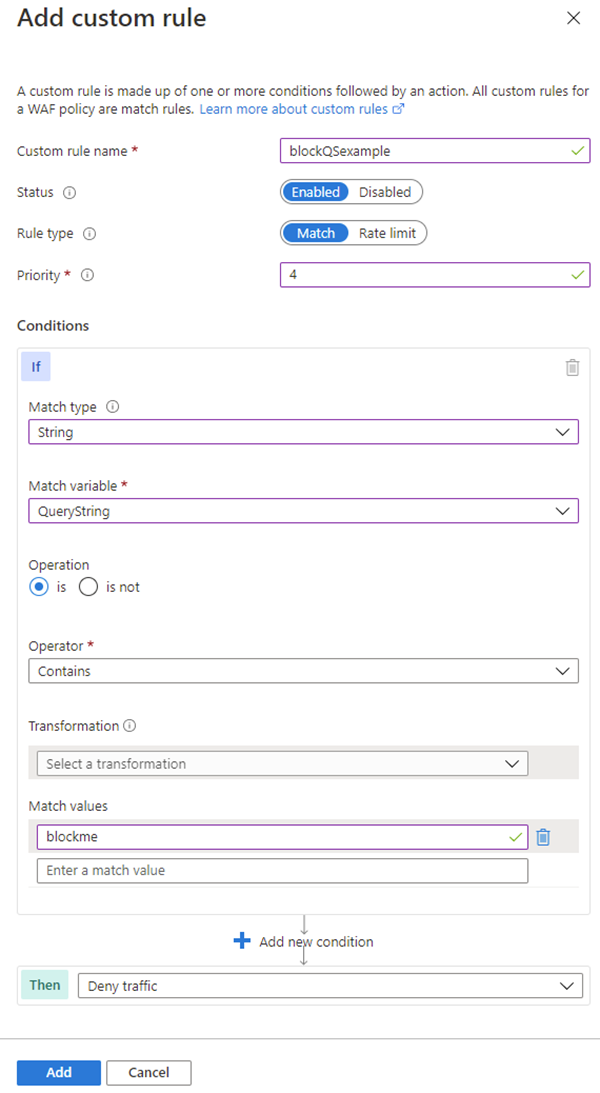

Quando si creano criteri WAF, è possibile creare una regola personalizzata selezionando Aggiungi regola personalizzata nella sezione Regole personalizzate. Viene avviata la pagina di configurazione delle regole personalizzate.

L’immagine di esempio seguente mostra la configurazione di una regola personalizzata per bloccare una richiesta se la stringa di query contiene blockme.

Creare criteri di Web application firewall in Frontdoor di Azure

Questa sezione illustra come creare criteri di base di WAF di Azure e applicarli a un profilo in Frontdoor di Azure.

Le fasi principali per la creazione di criteri WAF in Frontdoor di Azure tramite il portale di Azure sono le seguenti:

Creare un criterio di web application firewall. Creare un criterio WAF di base con il set di regole predefinito (DSR) gestito.

Associare il criterio WAF a un profilo Frontdoor. È possibile associare il criterio WAF a un profilo Frontdoor. L'associazione può essere eseguita durante la creazione dei criteri WAF oppure con criteri WAF creati in precedenza. Nell'associazione specificare il profilo Frontdoor e il dominio per applicare il criterio.

Configurare le impostazioni e le regole dei criteri WAF. Questa fase è facoltativa in cui è possibile configurare le impostazioni dei criteri, ad esempio la Modalità (di prevenzione o di rilevamento), nonché le regole gestite e personalizzate.

Per visualizzare i passaggi dettagliati per tutte queste attività, vedere Esercitazione: Creare un criterio di Web application firewall in Frontdoor di Azure usando il portale di Azure.