Esplorare Azure ExpressRoute

ExpressRoute estende le reti locali nel cloud Microsoft tramite una connessione privata con l'ausilio di un provider di connettività. ExpressRoute stabilisce connessioni a diversi servizi cloud Microsoft, come Microsoft Azure e Microsoft 365. La connettività può essere stabilita da una rete Any-To-Any (IP VPN), da una rete Ethernet da punto a punto o con una Cross Connection virtuale tramite un provider di connettività in una struttura di coubicazione. Poiché le connessioni ExpressRoute non passano attraverso la rete Internet pubblica, questo approccio consente alle connessioni ExpressRoute di offrire più affidabilità, velocità più elevate, latenze coerenti e maggiore sicurezza.

Funzionalità di ExpressRoute

Alcuni vantaggi chiave di ExpressRoute sono:

- Connettività di livello 3 tra la rete locale e Microsoft Cloud tramite un provider di connettività

- La connettività può essere stabilita da una rete (IPVPN) any-to-any, da una connessione Ethernet punto a punto o con una Cross Connection virtuale tramite scambio Ethernet

- Connettività ai servizi cloud Microsoft in tutte le aree all'interno dell'area geopolitica

- Connettività globale ai servizi Microsoft di tutte le aree con il componente aggiuntivo ExpressRoute Premium

- Ridondanza incorporata in ogni località di peering per una maggiore affidabilità

Azure ExpressRoute consente di creare connessioni private tra i data center di Azure e l'infrastruttura disponibile localmente o in un ambiente con percorso condiviso. Le connessioni ExpressRoute non usano la rete Internet pubblica e offrono maggiore affidabilità, velocità più elevate e latenze più basse rispetto alle connessioni Internet tradizionali.

Informazioni sui casi d'uso per Azure ExpressRoute

Connessione più veloce e affidabile ai servizi di Azure - Le organizzazioni che usano i servizi di Azure cercano connessioni affidabili ai servizi e ai data center di Azure. La rete Internet pubblica dipende da molti fattori e potrebbe non essere adatta per un'azienda. Azure ExpressRoute consente di creare connessioni private tra i data center di Azure e l'infrastruttura disponibile localmente o in un ambiente con percorso condiviso. L'uso di connessioni ExpressRoute per trasferire dati tra sistemi locali e Azure può offrire vantaggi significativi in termini di costi.

Archiviazione, backup e ripristino - Il backup e il ripristino sono importanti per un'organizzazione per la continuità aziendale e il ripristino in seguito a interruzioni. ExpressRoute rende disponibile una connessione veloce e affidabile ad Azure con larghezze di banda fino a 100 Gbps. ExpressRoute è eccellente per scenari come la migrazione periodica dei dati, la replica per la continuità aziendale, il ripristino di emergenza e altre strategie di disponibilità elevata.

Estensione delle funzionalità dei data center - ExpressRoute può essere usato per connettere e aggiungere capacità di calcolo e archiviazione ai data center esistenti. Grazie alla velocità effettiva elevata e alle latenze rapide, Azure costituisce una naturale estensione verso o tra i data center e consente di sfruttare la scalabilità e i costi ridotti del cloud pubblico senza compromettere le prestazioni della rete.

Connessioni prevedibili, affidabili e a velocità effettiva elevata - Grazie alle connessioni prevedibili, affidabili e a velocità effettiva elevata offerte da ExpressRoute, le aziende possono creare applicazioni che abbracciano l'infrastruttura locale e Azure senza compromettere la privacy o le prestazioni. È ad esempio possibile eseguire in Azure un'applicazione Intranet aziendale che autentica i clienti con un servizio Active Directory locale e gestire tutti i clienti aziendali senza mai indirizzare il traffico alle rete Internet pubblica.

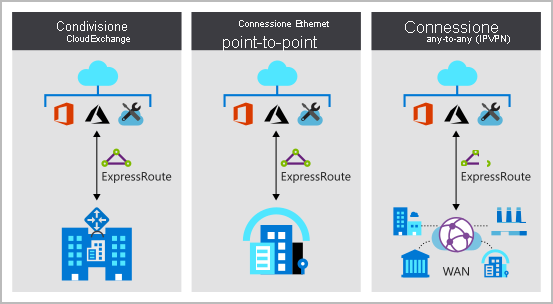

Modelli di connettività di ExpressRoute

Esistono diversi modi per connettere una rete locale e il cloud Microsoft: Connessione Ethernet da punto a punto, connessione Ethernet da punto a punto, connessione Any-to-any (IPVPN) e ExpressRoute Direct. I provider di connettività possono offrire uno o più modelli di connettività.

Percorso condiviso in uno scambio cloud

In una struttura con scambio cloud, le connessioni incrociate virtuali al cloud Microsoft vengono fornite tramite lo scambio Ethernet del provider di condivisione del percorso. I provider di condivisione del percorso possono offrire connessioni incrociate di livello 2 oppure gestite di livello 3 tra l'infrastruttura nella struttura di condivisione del percorso e il cloud Microsoft.

Connessione Ethernet da punto a punto

I provider Ethernet da punto a punto possono offrire connessioni di livello 2 o connessioni di livello 3 gestite tra il sito e il cloud Microsoft.

Reti Any-to-Any (IPVPN)

I provider IPVPN offrono connettività Any-To-Any tra le succursali e i data center. Il cloud Microsoft può essere interconnesso alla rete WAN in modo da sembrare una qualsiasi delle altre succursali. I provider WAN offrono in genere connettività di livello 3 gestita.

Diretta dai siti ExpressRoute

ExpressRoute Direct fornisce doppia connettività a 100 Gbps o a 10 Gbps, che supporta la connettività attiva-attiva su larga scala.

Considerazioni sulla progettazione per le distribuzioni di ExpressRoute

Questa sezione illustra alcune aree chiave da considerare durante la distribuzione di ExpressRoute.

Scegliere tra provider e modello diretto (ExpressRoute Direct)

ExpressRoute Direct

ExpressRoute Direct si connette direttamente alla rete globale di Microsoft in località di peering distribuite in modo strategico in tutto il mondo. ExpressRoute Direct fornisce doppia connettività a 100 Gbps o a 10 Gbps, che supporta la connettività attiva-attiva su larga scala. È possibile usare qualsiasi provider di servizi per ExpressRoute Direct.

Le funzionalità chiave offerte da ExpressRoute Direct includono:

- Inserimento di un numero elevato di dati in servizi come Archiviazione e Cosmos DB

- Isolamento fisico per settori regolamentati e per cui è necessaria una connettività dedicata e isolata, quali il settore bancario, governativo e quello della vendita al dettaglio

- Controllo granulare della distribuzione dei circuiti in base alla business unit

Confronto tra l'uso di ExpressRoute Direct e di un provider di servizi

| ExpressRoute tramite un provider di servizi | ExpressRoute Direct |

|---|---|

| Usa i provider di servizi per abilitare la connettività e l'onboarding rapidi nell'infrastruttura esistente | Richiede un'infrastruttura da 100 Gbps/10 Gbps e la gestione completa di tutti i livelli |

| Si integra con centinaia di provider, tra cui Ethernet e MPLS | Capacità diretta/dedicata per settori regolamentati e inserimento dati massiccio |

| SKU del circuito da 50 Mbps a 10 Gbps | Il cliente può selezionare una combinazione degli SKU del circuito seguenti in ExpressRoute Direct da 100 Gbps: 5 Gbps 10 Gbps 40 Gbps 100 Gbps Il cliente può selezionare una combinazione degli SKU del circuito seguenti in ExpressRoute Direct da 10 Gbps: 1 Gbps 2 Gbps 5 Gbps 10 Gbps |

| Ottimizzato per un singolo tenant | Ottimizzato per un singolo tenant con più business unit e più ambienti di lavoro |

Progettare la ridondanza per una distribuzione di ExpressRoute

La ridondanza per una distribuzione ExpressRoute può essere pianificata in 2 modi.

- Configurare ExpressRoute e le connessioni coesistenti da sito a sito

- Creare un gateway di rete virtuale con ridondanza della zona nelle zone di disponibilità di Azure

Configurare ExpressRoute e le connessioni coesistenti da sito a sito

La configurazione di connessioni coesistenti di tipo VPN da sito a sito ed ExpressRoute offre diversi vantaggi:

- Un VPN da sito a sito è un percorso di failover protetto per ExpressRoute.

- I VPN da sito a sito utilizzati per connettersi ai siti non connessi tramite ExpressRoute.

- Non si verifica alcun tempo di inattività quando si aggiunge una nuova connessione gateway o gateway.

Limiti e limitazioni della rete

- Sono supportati solo i gateway VPN basati su route.

- Il numero ASN di Gateway VPN di Azure deve essere impostato su 65515.

- La subnet del gateway deve essere /27 o un prefisso più breve.

- La coesistenza in una rete virtuale dual stack non è supportata.

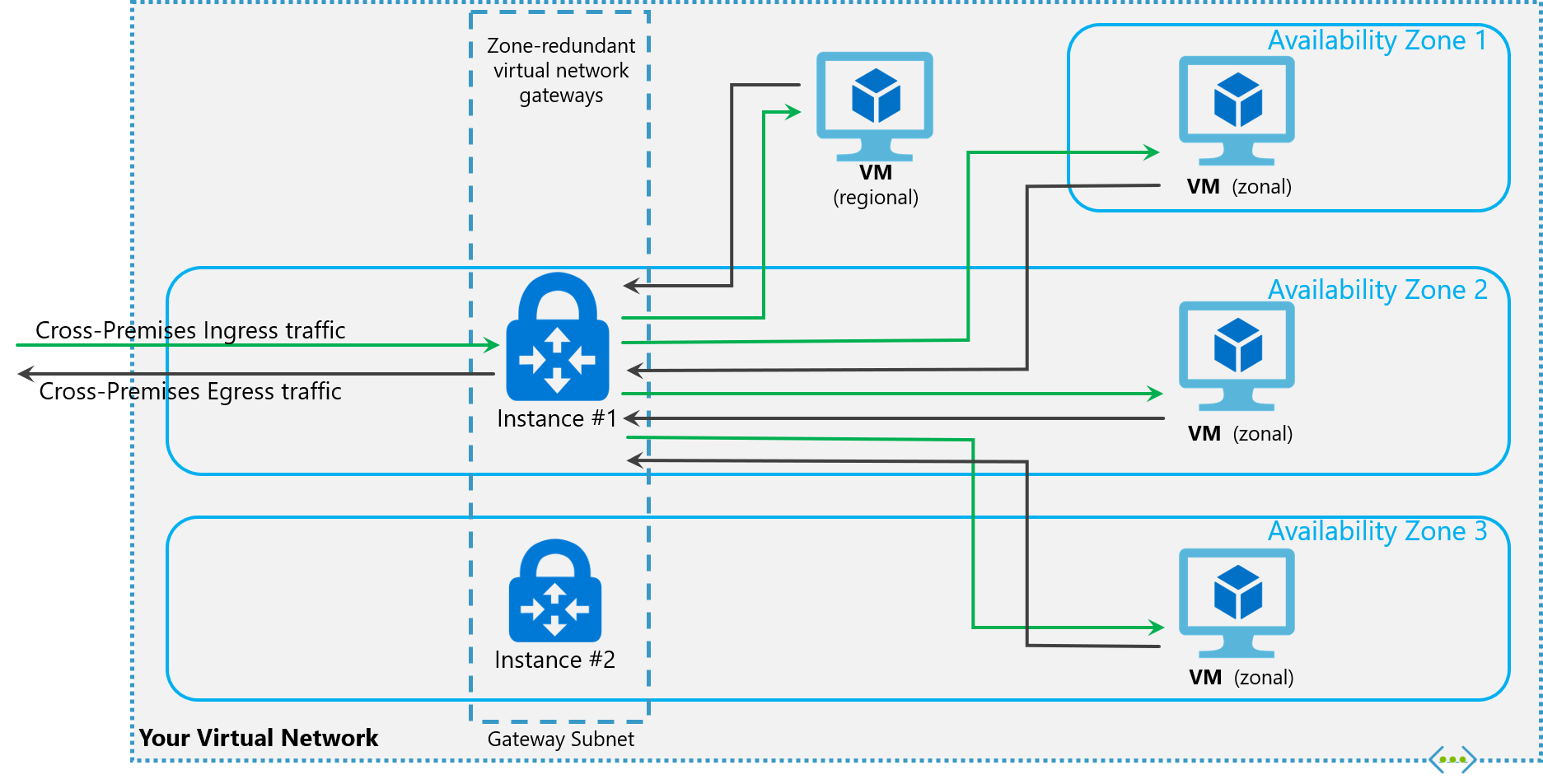

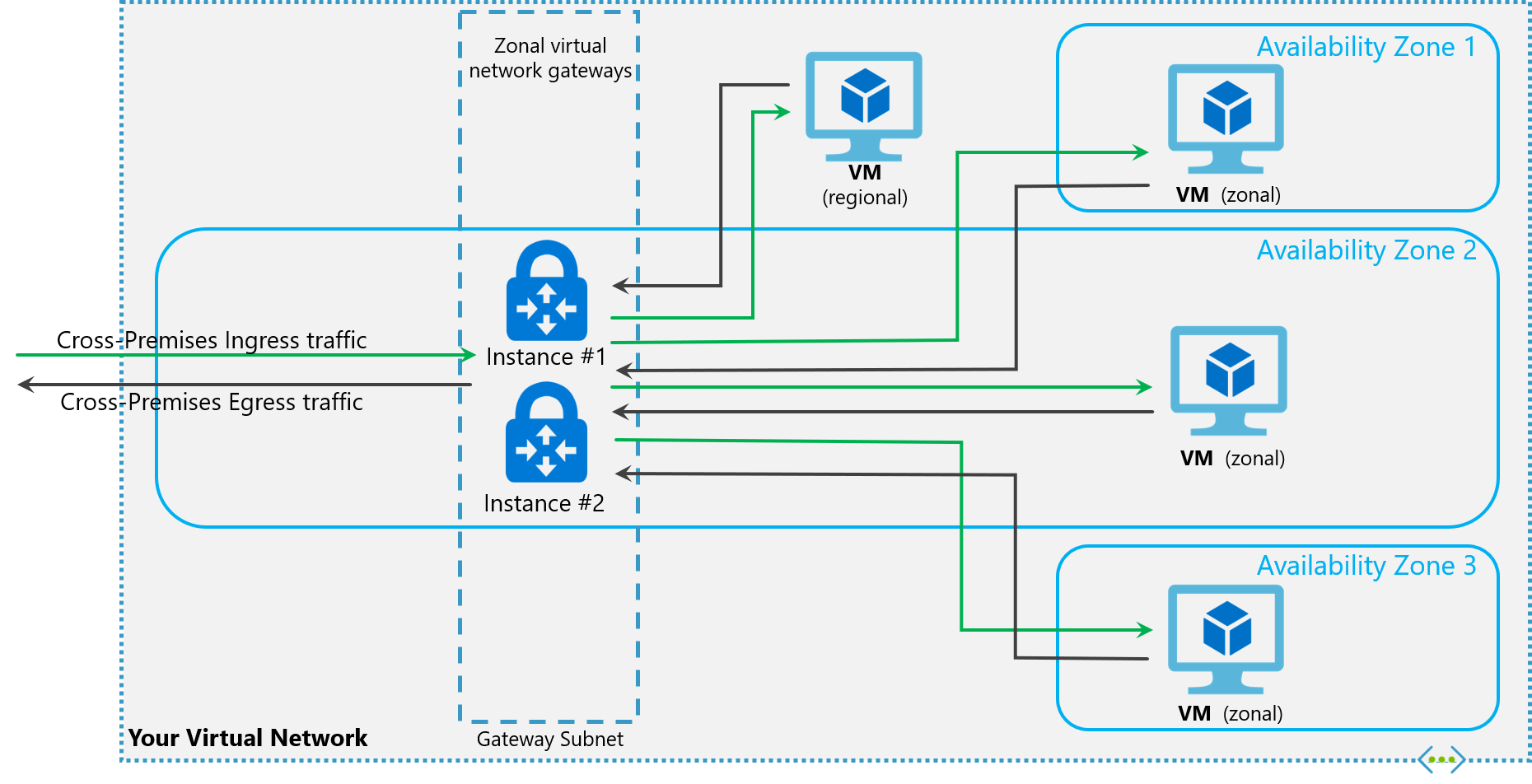

Creare un gateway di rete virtuale con ridondanza della zona nelle zone di disponibilità di Azure

È possibile distribuire gateway VPN ed ExpressRoute in zone di disponibilità di Azure. La distribuzione di gateway in zone di disponibilità di Azure separa fisicamente e logicamente i gateway all'interno di un'area e consente, al contempo, di proteggere la connettività di rete locale ad Azure da errori a livello di zona.

Gateway con ridondanza della zona

Per distribuire automaticamente i gateway di rete virtuale in zone di disponibilità, è possibile usare i gateway di rete virtuale con ridondanza della zona. Con i gateway con ridondanza della zona, è possibile sfruttare la resilienza della zona per accedere ai servizi cruciali e scalabili in Azure.

Gateway a livello di zona

Per distribuire i gateway in una zona specifica, si usano i gateway a livello di zona. Quando si distribuisce un gateway a livello di zona, tutte le istanze del gateway vengono distribuite nella stessa zona di disponibilità.

SKU del gateway

I gateway con ridondanza della zona e a livello di zona sono disponibili come SKU di gateway. Questi SKU sono simili ai corrispondenti SKU esistenti per ExpressRoute e Gateway VPN, a eccezione del fatto che sono specifiche dei gateway con ridondanza della zona e a livello di zona. È possibile identificare questi SKU dalle lettere "AZ" presenti nel nome.

SKU dell'indirizzo IP pubblico

I gateway con ridondanza della zona e i gateway a livello di zona si basano sulla SKU Standard della risorsa IP pubblico di Azure. La configurazione della risorsa IP pubblico di Azure determina se il gateway distribuito è del tipo con ridondanza della zona o a livello di zona.

Configurare una VPN da sito a sito come percorso di failover per ExpressRoute

È possibile configurare una connessione VPN da sito a sito come backup per ExpressRoute. Questa connessione si applica solo alle reti virtuali collegate al percorso di peering privato di Azure. Non esiste alcuna soluzione di failover basato su VPN per i servizi accessibili tramite i peering di Microsoft Azure. Il circuito ExpressRoute è sempre il collegamento principale. Il flusso dei dati attraversa il percorso VPN da sito a sito solo se il circuito ExpressRoute ha esito negativo. Per evitare routing asimmetrici, la configurazione della rete locale dovrebbe anche preferire il circuito ExpressRoute rispetto alla connessione VPN da sito a sito. A tal fine, impostare una preferenza locale prioritaria per le route ricevute tramite il circuito ExpressRoute.