Descrivere le funzionalità di rilevamento e mitigazione delle minacce in Microsoft Sentinel

Una gestione efficace del perimetro di sicurezza della rete di un'organizzazione richiede la corretta combinazione di strumenti e sistemi. Microsoft Sentinel è una soluzione SIEM/SOAR scalabile nativa del cloud che offre funzionalità intelligenti estese all'intera azienda per l'analisi della sicurezza e l'intelligence sulle minacce. Offre un'unica soluzione per il rilevamento, l'indagine, la risposta e la rilevazione proattiva delle minacce informatiche, con una visione panoramica sull'azienda.

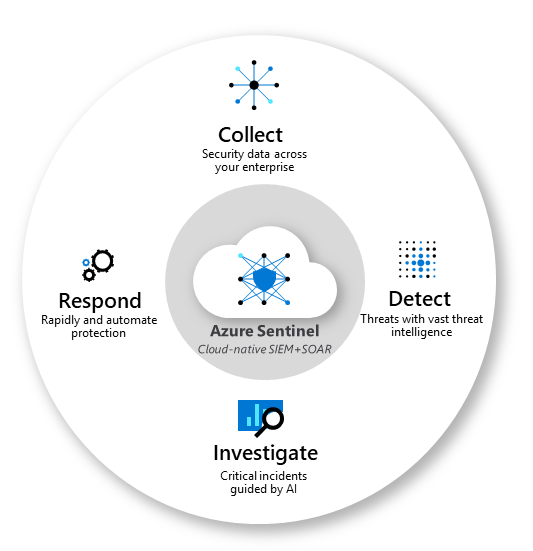

Questo diagramma illustra le funzionalità end-to-end di Microsoft Sentinel.

- Raccogliere dati su scala cloud per tutti gli utenti, i dispositivi, le applicazioni e l'infrastruttura, in locale e in più cloud.

- Rilevare minacce precedentemente non individuate e ridurre al minimo i falsi positivi grazie alle funzionalità di analisi e all'impareggiabile intelligence sulle minacce.

- Indagini sulle minacce con l'intelligenza artificiale (IA) e ricerca di attività sospette su larga scala, sfruttando i decenni di esperienza di Microsoft a livello di cybersecurity.

- Rispondere rapidamente agli eventi imprevisti con orchestrazione e automazione integrate delle attività comuni per la sicurezza.

Microsoft Sentinel consente di abilitare le operazioni di sicurezza end-to-end in un moderno centro operazioni per la sicurezza (SOC).

Raccogliere dati su larga scala

Raccoglie i dati per tutti gli utenti, i dispositivi, le applicazioni e l'infrastruttura, sia in locale che in più cloud. Di seguito sono riportate le funzionalità principali di Microsoft Sentinel per la raccolta dei dati.

Connettori dati predefiniti: molti connettori sono in pacchetto con soluzioni SIEM per Microsoft Sentinel e offrono l'integrazione in tempo reale. Questi connettori includono origini di Microsoft e di Azure come Microsoft Entra ID, Attività di Azure, Archiviazione di Azure e altro ancora.

I connettori predefiniti sono disponibili anche per gli ecosistemi di sicurezza e applicazioni più ampi per soluzioni non Microsoft. Per connettere le origini dati con Microsoft Sentinel, è possibile usare Common Event Format, Syslog o API REST.

Connettori personalizzati: Microsoft Sentinel supporta l'inserimento di dati da alcune origini senza un connettore dedicato. Se non è possibile connettere l'origine dati a Microsoft Sentinel usando una soluzione esistente, è possibile creare un connettore di origine dati personalizzato.

Normalizzazione dei dati: Microsoft Sentinel inserisce i dati da molte origini. L'uso e la correlazione tra diversi tipi di dati durante un'indagine e la rilevazione possono essere complessi. Microsoft Sentinel supporta Advanced Security Information Model (ASIM), che si trova tra queste diverse origini e l'utente, per facilitare visualizzazioni uniformi e normalizzate.

Rilevare le minacce

Rilevamento di minacce precedentemente non individuate e riduzione al minimo dei falsi positivi grazie alle funzionalità di analisi e alla straordinaria intelligence sulle minacce di Microsoft. Di seguito sono riportate le funzionalità principali di Microsoft Sentinel per il rilevamento delle minacce.

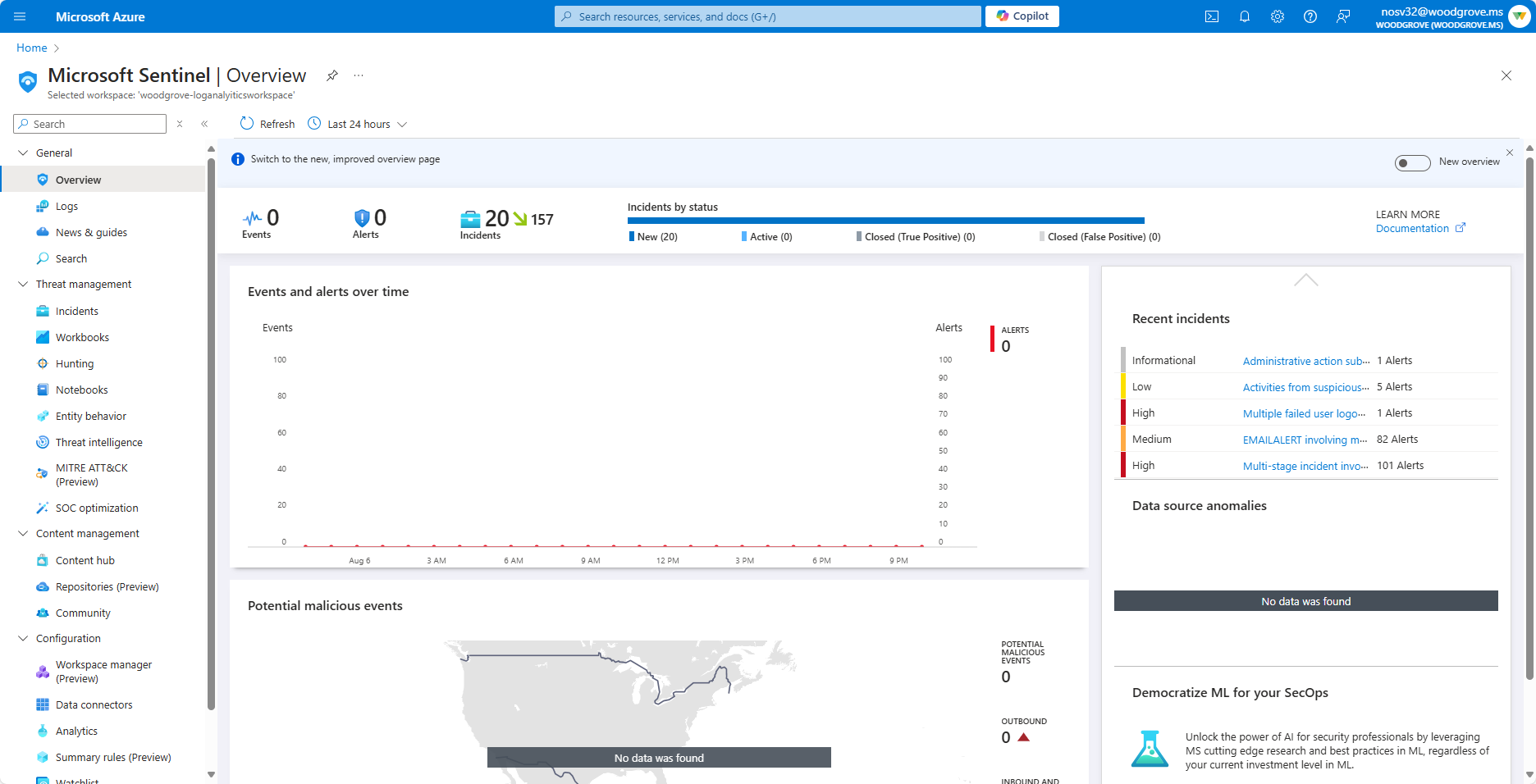

Analisi: Microsoft Sentinel usa l'analisi per raggruppare gli avvisi in eventi imprevisti. È possibile usare le regole analitiche predefinite così come sono o come punto di partenza per creare regole personalizzate. Microsoft Sentinel fornisce anche regole per mappare il comportamento di rete e quindi cercare le anomalie in tutte le risorse.

Copertura MITRE ATT&CK: Microsoft Sentinel analizza i dati inseriti, non solo per rilevare le minacce e aiutare l'indagine, ma anche per visualizzare la natura e la copertura dello stato di sicurezza dell'organizzazione in base alle tattiche e alle tecniche del framework MITRE ATT&CK®, un database globale di tattiche e tecniche antagoniste.

Intelligence sulle minacce: è possibile integrare numerose origini di intelligence sulle minacce in Microsoft Sentinel per rilevare attività dannose nell'ambiente e fornire contesto agli investigatori della sicurezza per decisioni di risposta informate.

Watchlist: è possibile correlare i dati da un'origine dati fornita, una watchlist, con gli eventi nell'ambiente Microsoft Sentinel. Ad esempio, è possibile creare una watchlist con un elenco di risorse di valore elevato, dipendenti non più in servizio o account di servizio nell'ambiente. Usare le watchlist nei playbook di ricerca, delle regole di rilevamento, di ricerca delle minacce e in quelli di risposta.

Cartelle di lavoro: è possibile creare relazioni grafiche interattive usando cartelle di lavoro. Dopo aver connesso le origini dati a Microsoft Sentinel, è possibile monitorare i dati usando l'integrazione di Microsoft Sentinel con Cartelle di lavoro di Monitoraggio di Azure. Microsoft Sentinel include anche modelli di cartella di lavoro predefiniti per ottenere rapidamente informazioni dettagliate sui dati. È anche possibile creare cartelle di lavoro personalizzate.

Analizzare le minacce

Analisi delle minacce tramite intelligenza artificiale e rilevamento delle attività sospette su larga scala, sfruttando i vantaggi di anni di esperienza di Microsoft a livello di cybersecurity. Di seguito sono riportate le funzionalità principali di Microsoft Sentinel per l'indagine delle minacce.

Eventi imprevisti: gli eventi imprevisti sono i file del caso che contengono un'aggregazione di tutte le prove pertinenti per indagini specifiche. Ogni evento imprevisto viene creato (o aggiunto a) in base a elementi di prova (avvisi) generati da regole di analisi o importati da prodotti di sicurezza di terze parti che generano avvisi personalizzati. La pagina dei dettagli dell'evento imprevisto fornisce informazioni e strumenti di indagine che consentono di comprendere l'ambito e individuare la causa radice di una potenziale minaccia per la sicurezza.

Rilevazioni: i potenti strumenti di rilevazione e query di Microsoft Sentinel, basati sul framework MITRE, è possibile rilevare in modo proattivo le minacce alla sicurezza tra le origini dati dell'organizzazione prima che venga attivato un avviso. Dopo aver individuato la query di ricerca che fornisce informazioni cognitive dettagliate di valore elevato sui possibili attacchi, è anche possibile creare regole di rilevamento personalizzate basate sulla query e presentare queste informazioni sotto forma di avvisi al personale addetto a rispondere agli eventi imprevisti di sicurezza.

Notebook: Microsoft Sentinel supporta notebook jupyter nelle aree di lavoro di Azure Machine Learning. I notebook Jupyter sono applicazioni Web open source che consentono agli utenti di creare e condividere documenti contenenti codice live, equazioni, visualizzazioni e testo narrativo.

Usare i notebook in Microsoft Sentinel per estendere l'ambito di ciò che è possibile fare con i dati di Microsoft Sentinel. Ad esempio:

- Eseguire analisi non incorporate in Microsoft Sentinel, ad esempio alcune funzionalità di apprendimento automatico Python.

- Creare visualizzazioni dei dati non incorporate in Microsoft Sentinel, ad esempio sequenze temporali personalizzate e alberi dei processi.

- Integrare le origini dati all'esterno di Microsoft Sentinel, ad esempio un set di dati locale.

Rispondere velocemente agli eventi imprevisti

Con Microsoft Sentinel è possibile automatizzare le attività comuni e semplificare l'orchestrazione della sicurezza con playbook che si integrano con i servizi di Azure e gli strumenti esistenti, per rispondere più rapidamente agli eventi imprevisti.

Di seguito sono riportate le funzionalità principali di Microsoft Sentinel per la risposta alle minacce.

Regole di automazione: gestire centralmente l'automazione della gestione degli eventi imprevisti in Microsoft Sentinel definendo e coordinando un piccolo set di regole che coprono diversi scenari.

Playbook: automatizzare e orchestrare la risposta alle minacce usando playbook, ovvero una raccolta di azioni correttive. Eseguire un playbook su richiesta o automaticamente in risposta ad avvisi o eventi imprevisti specifici, quando viene attivato da una regola di automazione.

I playbook in Microsoft Sentinel sono basati su flussi di lavoro costruiti su App per la logica di Azure. Se ad esempio si usa il sistema di creazione di ticket ServiceNow, è possibile usare App per la logica di Azure per automatizzare i flussi di lavoro e aprire un ticket in ServiceNow ogni volta che viene rilevato un avviso o un evento imprevisto specifico.

Abilitare il contenuto di sicurezza abilitata per impostazione predefinita

Il contenuto di Microsoft Sentinel fa riferimento ai componenti della soluzione SIEM (Security Information and Event Management) che consente ai clienti di inserire dati, monitorare, inviare avvisi, rilevare, analizzare, rispondere e connettersi a prodotti, piattaforme e servizi diversi. Il contenuto di Microsoft Sentinel può includere tipi di contenuto, ad esempio connettori dati, cartelle di lavoro, regole di analisi, query di rilevazione, notebook, watchlist e playbook.

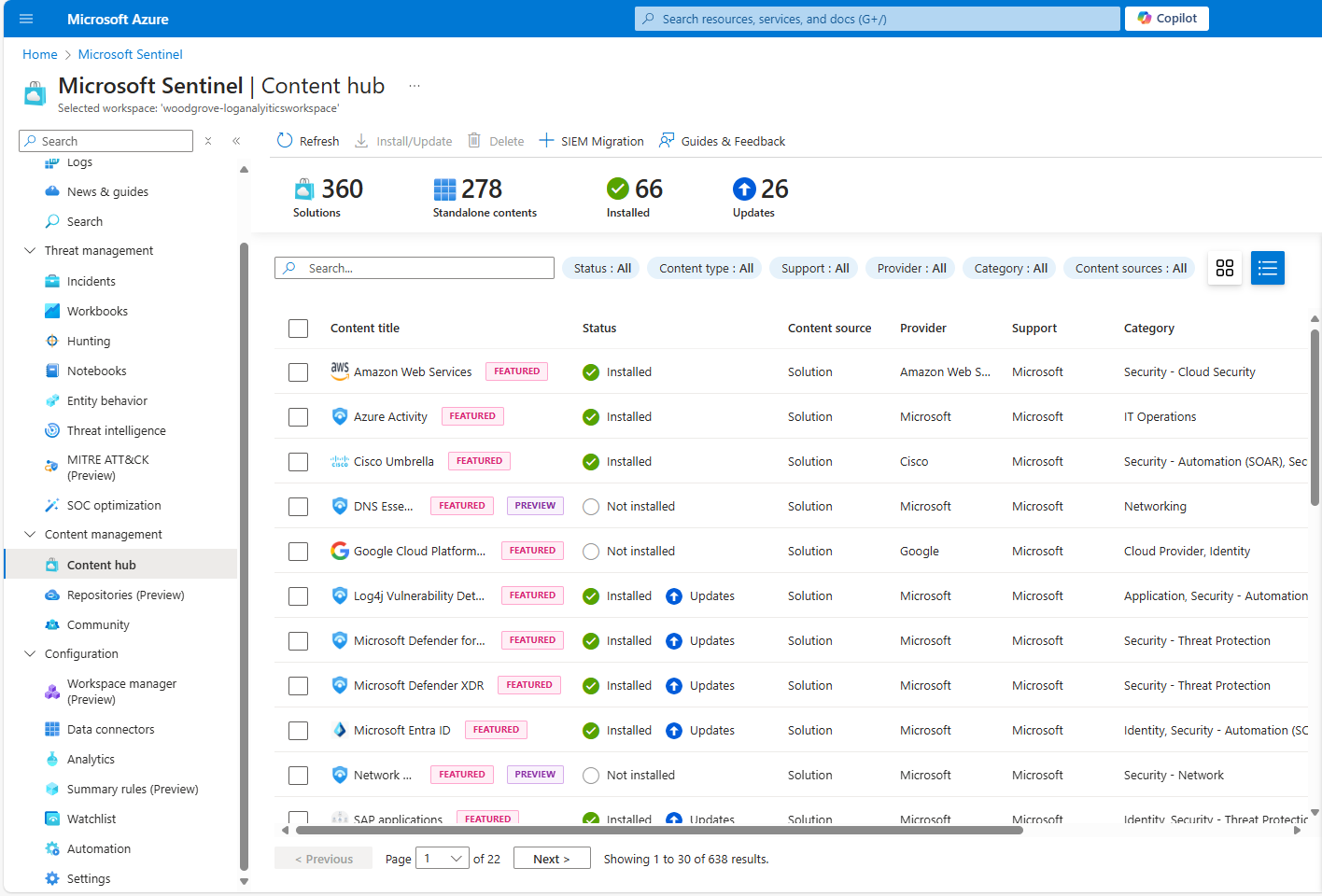

Microsoft Sentinel offre questi tipi di contenuto come soluzioni ed elementi autonomi. Solutions sono pacchetti di contenuti di Microsoft Sentinel o integrazioni API di Microsoft Sentinel, che soddisfano uno scenario end-to-end di prodotto, dominio o verticale del settore in Microsoft Sentinel. Sia le soluzioni che gli elementi autonomi sono individuabili e gestiti dall'hub di contenuto.

L'hub contenuti di Microsoft Sentinel è la posizione centralizzata per individuare e gestire soluzioni predefinite. Le soluzioni Microsoft Sentinel sono pacchetti di integrazione del contenuto di Microsoft Sentinel o dell'API Microsoft Sentinel che forniscono la distribuzione e l'abilitazione in un singolo passaggio. Soluzioni hub contenuti, che soddisfano uno scenario verticale di prodotto, dominio o settore end-to-end in Microsoft Sentinel. Un esempio di dominio specifico, predefinito, è la gestione dei rischi Insider Microsoft Purview che include un connettore dati, una cartella di lavoro, regole di analisi, query di rilevazione e playbook.

Microsoft Sentinel nel portale di Microsoft Defender

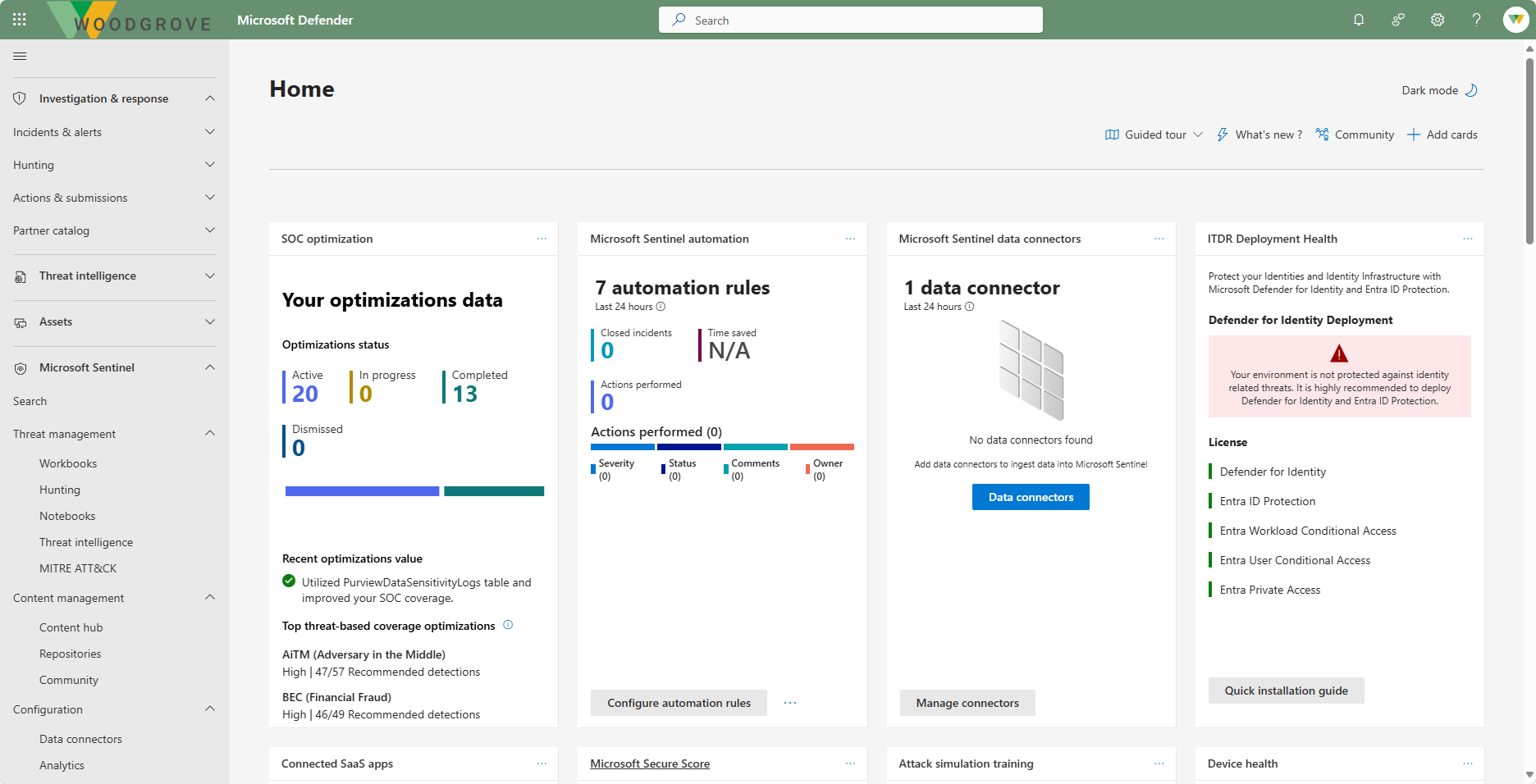

Microsoft Sentinel è un servizio di sicurezza abilitato tramite il portale di Azure. Dopo aver abilitato il servizio Microsoft Sentinel, è possibile accedervi tramite il portale di Azure o dalla piattaforma operativa di sicurezza unificata Microsoft nel portale di Microsoft Defender.

La piattaforma operativa di sicurezza unificata Microsoft nel portale di Microsoft Defender riunisce le funzionalità complete di Microsoft Sentinel, Microsoft Defender XDR e Microsoft Copilot in Microsoft Defender.

Quando si esegue l'onboarding di Microsoft Sentinel nel portale di Defender, si unificano le funzionalità con Microsoft Defender XDR, ad esempio la gestione degli eventi imprevisti e la rilevazione avanzata. Ridurre il cambio degli strumenti e creare un'indagine più mirata sul contesto che accelera la risposta agli eventi imprevisti e arresta le violazioni più velocemente.

Nella sezione riepilogo e risorse di questo modulo sono disponibili informazioni dettagliate sull'esperienza di Microsoft Sentinel nel portale di Microsoft Defender e su come eseguire l'onboarding.