Configurare i componenti di rete NSX

La soluzione Azure VMware viene distribuita con NSX Manager come livello di rete definito dal software. L'ambiente di rete ha due gateway:

- Gateway NSX di livello 0 configurato in modalità attiva-attiva

- Gateway NSX di livello 1 configurato in modalità attiva-standby

Entrambi i gateway consentono le connessioni tra segmenti di commutatori logici. Questi gateway forniscono anche una connettività orizzontale destra-sinistra e verticale alto-basso.

Configurare i componenti di NSX Manager

Dopo la distribuzione della soluzione Azure VMware, i componenti NSX vengono configurati in Rete del carico di lavoro nel portale di Azure. Il portale offre una visualizzazione semplificata delle operazioni relative a NSX per l'amministratore VMware ed è progettato per gli utenti che non hanno familiarità con NSX Manager. Se si ha dimestichezza con NSX Manager, è possibile usarlo per configurare le impostazioni e le funzionalità di rete avanzate.

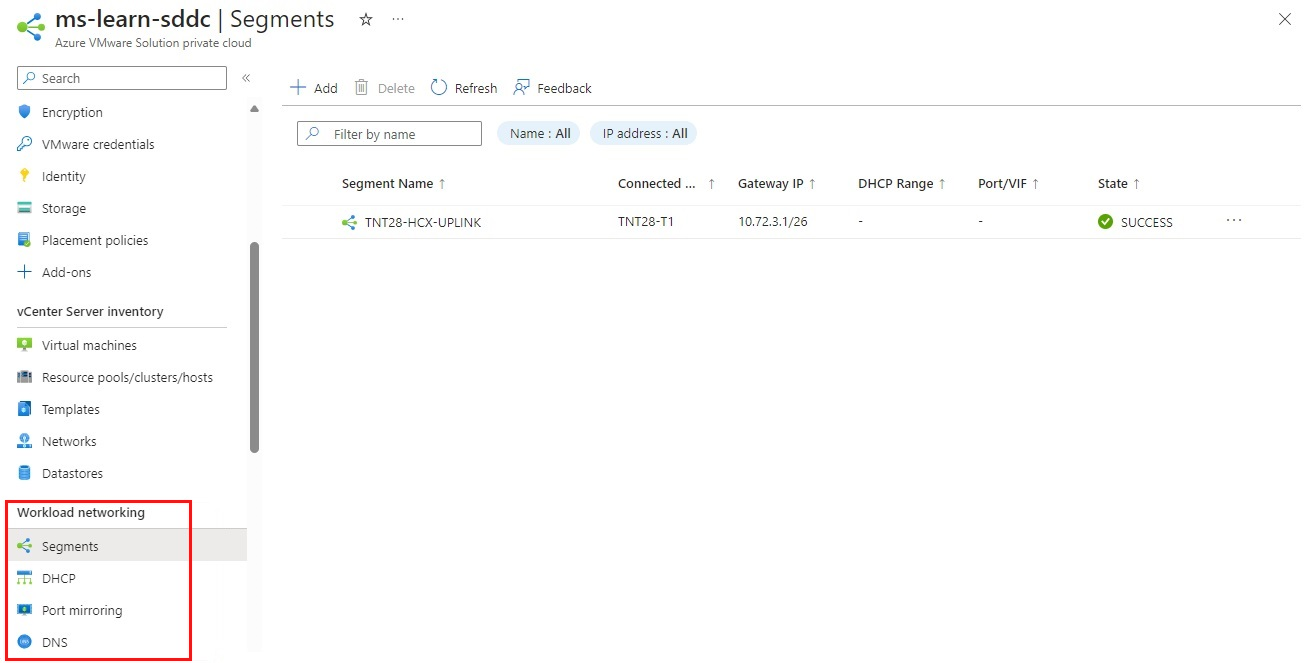

Sono disponibili quattro opzioni per configurare i componenti NSX usando il portale di Azure:

- Segmenti: creare segmenti di rete visualizzati in NSX Manager e nel server vCenter.

- DHCP: se si usa DHCP, creare un server DHCP o un inoltro DHCP.

- Mirroring delle porte: è possibile configurare il mirroring delle porte per consentire la risoluzione dei problemi di rete.

- DNS: è possibile creare un server d'inoltro DNS per inviare richieste DNS a un server DNS per la risoluzione.

Creare un segmento di rete NSX nel portale di Azure

Le macchine virtuali create nella soluzione Azure VMware o di cui è stata eseguita la migrazione nella soluzione Azure VMware devono essere collegate a un segmento di rete NSX. È possibile creare un segmento NSX dalla console della soluzione Azure VMware nel portale di Azure. Questi segmenti di rete NSX sono connessi al gateway di livello 1 predefinito. I carichi di lavoro in questi segmenti avranno una connettività orizzontale destra-sinistra e verticale alto-basso. Una volta creato, il segmento viene visualizzato in NSX Manager e nel server vCenter.

Nel portale di Azure selezionare il cloud privato della soluzione Azure VMware.

In Rete del carico di lavoro selezionare Segmenti>+Aggiungi:

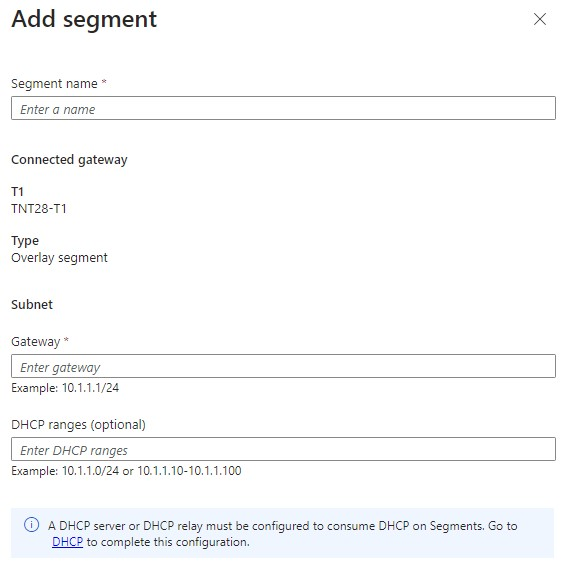

Specificare i dettagli per il nuovo segmento di rete logica:

Campo Valore Nome del segmento Nome del commutatore logico visibile nel server vCenter. Gateway connesso Questo gateway è selezionato per impostazione predefinita ed è di sola lettura. T1 Nome del gateway di livello 1 in NSX Manager. I segmenti creati si connettono solo al gateway di livello 1 predefinito. I carichi di lavoro di questi segmenti hanno una connettività orizzontale destra-sinistra e verticale alto-basso. È possibile creare più gateway di livello 1 solo tramite NSX Manager. I gateway di livello 1 creati in NSX Manager non sono visibili nella console della soluzione Azure VMware. Type Sovrimpressione del segmento di rete supportata dalla soluzione Azure VMware. Subnet gateway Indirizzo IP del gateway per la subnet del commutatore logico con una subnet mask. Le macchine virtuali sono collegate al commutatore logico e tutte le macchine virtuali che si connettono a questo commutatore appartengono alla stessa subnet. Inoltre, tutte le macchine virtuali collegate a questo segmento di rete logica devono contenere un indirizzo IP proveniente dallo stesso segmento di rete. Intervalli DHCP (facoltativo) Intervalli DHCP per il segmento di rete logica. Un server o un inoltro DHCP deve essere configurato per l'utilizzo del protocollo DHCP nei segmenti di rete logica. Selezionare OK per creare e collegare il segmento di rete logica al gateway di livello 1. Questo segmento sarà ora visibile nella soluzione Azure VMware, in NSX Manger e nel server vCenter.

Creare un segmento di rete NSX in NSX

Analogamente, è possibile creare un segmento NSX dalla console di NSX. Questi segmenti di rete NSX sono connessi al gateway di livello 1 predefinito. I carichi di lavoro in questi segmenti avranno una connettività orizzontale destra-sinistra e verticale alto-basso.

Da una macchina virtuale Jumpbox connettersi a NSX Manager. Ottenere le credenziali in Gestione>Credenziali VMware.

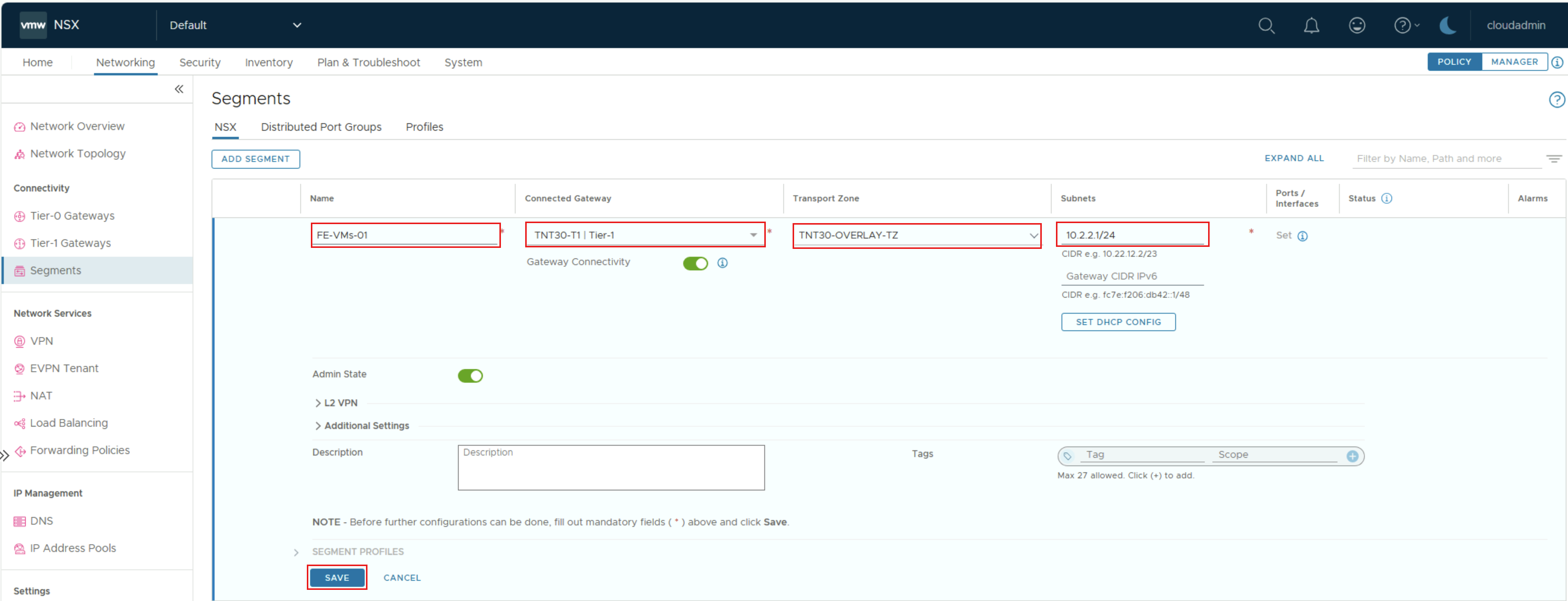

In NSX Manager selezionare Rete>Segmenti, quindi selezionare Aggiungi segmento.

Specificare i dettagli per il nuovo segmento di rete logica, quindi selezionare Salva.

| Campo | Valore |

|---|---|

| Nome del segmento | Nome del commutatore logico visibile nel server vCenter. |

| Gateway connesso | Nome del gateway di livello 1 in NSX Manager. I segmenti creati si connettono solo al gateway di livello 1 predefinito. I carichi di lavoro di questi segmenti hanno una connettività orizzontale destra-sinistra e verticale alto-basso. È possibile creare più gateway di livello 1 tramite NSX Manager. I gateway di livello 1 creati in NSX Manager non sono visibili nella console della soluzione Azure VMware. |

| Zona di trasporto | Nome della zona di trasporto overlay preconfigurata (TNTxx-OVERLAY-TZ). |

| Subnet | Intervallo di indirizzi IP della subnet, in formato CIDR. L'indirizzo IP deve essere incluso in un blocco di indirizzi RFC1918 non sovrapposto, che consente di connettersi alle macchine virtuali nel nuovo segmento. |

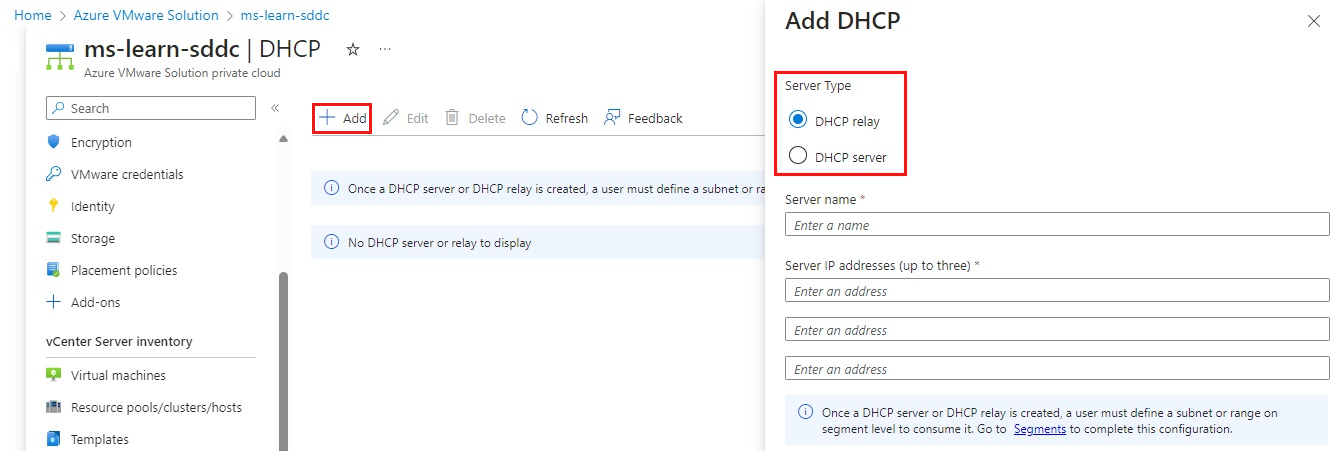

Creare un server o un inoltro DHCP nel portale di Azure

Le applicazioni e i carichi di lavoro in esecuzione in un ambiente cloud privato richiedono la risoluzione dei nomi e i servizi DHCP per la ricerca e le assegnazioni di indirizzi IP. È possibile usare il servizio DHCP incorporato in NSX oppure un server DHCP locale nel cloud privato.

Un server o un inoltro DHCP può essere configurato direttamente dalla console della soluzione Azure VMware nel portale di Azure. Il server o l'inoltro DHCP si connetterà al gateway di livello 1, che viene creato quando si distribuisce la soluzione Azure VMware. Tutti i segmenti in cui vengono forniti intervalli DHCP faranno parte dei componenti DHCP di NSX. Dopo aver creato un server o un inoltro DHCP, è necessario definire una subnet o un intervallo in un segmento NSX per utilizzare i servizi DHCP:

Nel cloud privato della soluzione Azure VMware, in Rete del carico di lavoro selezionare DHCP>+Aggiungi.

Selezionare Server DHCP o Inoltro DHCP.

Specificare un nome per il server o l'inoltro e fornire tre indirizzi IP. Per un inoltro DHCP è necessario un solo indirizzo IP.

Completare la configurazione DHCP fornendo gli intervalli DHCP per i segmenti logici, come quelli configurati in precedenza, quindi scegliere OK.

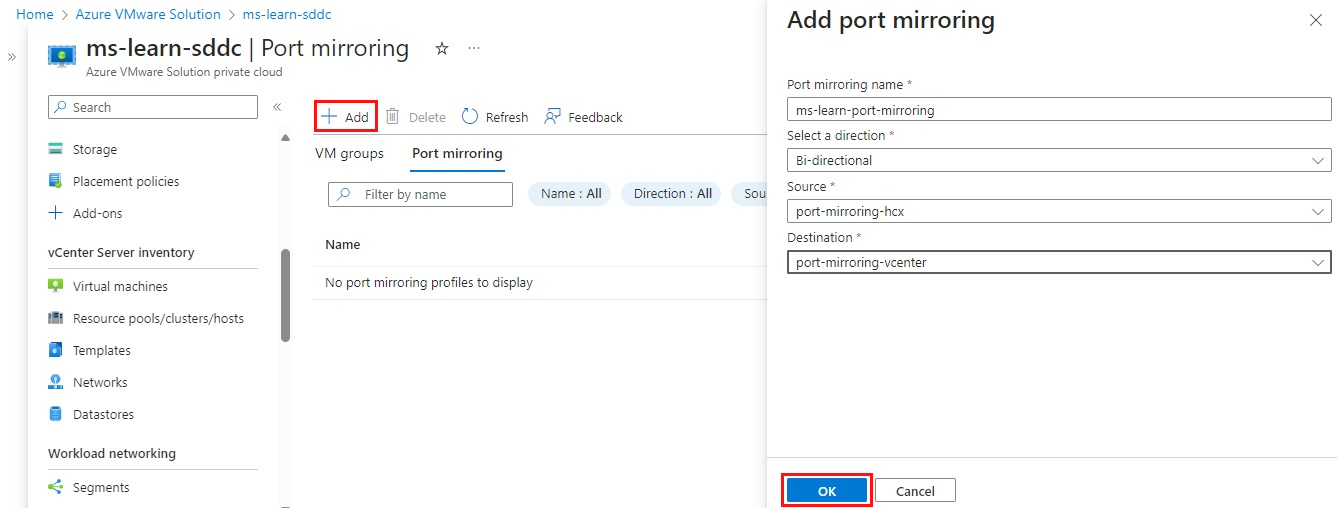

Configurare il mirroring delle porte nel portale

Il mirroring delle porte può essere configurato per monitorare il traffico di rete. Il mirroring delle porte comporta l'inoltro di copie di ogni pacchetto di rete da una porta di commutazione di rete a un'altra. Il mirroring delle porte inserisce un analizzatore di protocollo sulla porta che riceve tutti i dati con mirroring. Il mirroring delle porte analizza il traffico da un'origine, ovvero una macchina virtuale o un gruppo di macchine virtuali, quindi invia il traffico a una destinazione. Si tenga presente che questa opzione deve essere abilitata solo per la risoluzione dei problemi a breve termine.

Per configurare il mirroring delle porte nella console della soluzione Azure VMware, creare prima di tutto le macchine virtuali o gruppi di macchine virtuali di origine e di destinazione. Il gruppo di origine dispone di una singola macchina virtuale o di più macchine virtuali in cui il traffico di rete viene sottoposto a mirroring.

Nel cloud privato della soluzione Azure VMware, in Rete del carico di lavoro selezionare Mirroring porte>Gruppi di macchine virtuali>+Aggiungi.

Assegnare un nome al gruppo di VM di origine, selezionare le macchine virtuali e quindi scegliere OK.

Ripetere il passaggio precedente per creare il gruppo di macchine virtuali di destinazione.

Creare quindi un profilo di mirroring delle porte definendo la direzione del traffico per i gruppi di macchine virtuali di origine e di destinazione.

Verificare che siano stati creati sia i gruppi di macchine virtuali di origine che quelli di destinazione.

Selezionare Mirroring porte>Aggiungi e quindi specificare i valori seguenti:

Campo Valore Nome del mirroring porte Specificare un nome per il profilo. Direzione Selezionare In ingresso, In uscita o Bidirezionale. Origine Selezionare gruppo di macchine virtuali di origine. Destinazione Selezionare il gruppo di macchine virtuali di destinazione. Selezionare OK per completare il profilo. Il profilo e i gruppi di macchine virtuali saranno ora visibili nella console della soluzione Azure VMware.

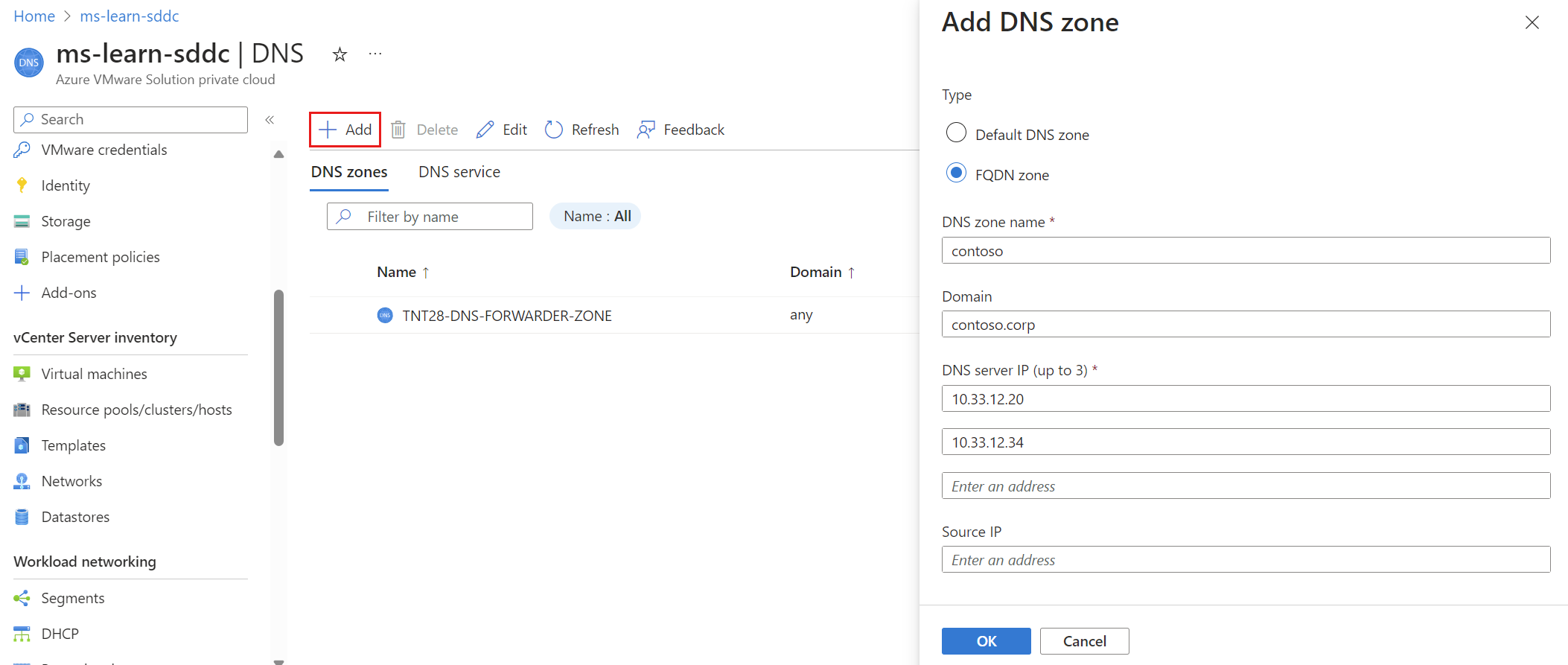

Configurare un server d'inoltro DNS nel portale di Azure

Verrà ora configurato un server d'inoltro DNS. Richieste di DNS specifiche verranno inviate a un server DNS designato per la risoluzione. Un server di inoltro di DNS è associato a una zona DNS predefinita e a un massimo di tre zone FQDN.

Un servizio DNS e una zona DNS predefinita vengono forniti come parte della distribuzione del cloud privato della soluzione Azure VMware. La zona predefinita inoltra la richiesta di risoluzione dei nomi al server DNS pubblico Cloudflare predefinito. Questo server DNS consente la risoluzione dei nomi pubblici.

Se è necessaria la risoluzione dei nomi da un server DNS ospitato privatamente, è consigliabile aggiungere regole di inoltro condizionale per il nome di dominio desiderato. In questo modo, è possibile inoltrare le richieste DNS specifiche per tale zona di dominio a un set selezionato di server DNS privati. Per ottenere questo requisito, è necessario definire una zona FQDN.

Configurare un server di inoltro aggiuntivo:

Nel cloud privato della soluzione VMware, in Rete del carico di lavoro selezionare DNS>Zone DNS, quindi selezionare +Aggiungi.

Selezionare Zona FQDN, specificare un nome e fino a tre indirizzi IP del server DNS nel formato 10.0.0.53, quindi selezionare OK.

L'aggiunta di zone DNS può richiedere alcuni minuti. È possibile seguire lo stato di avanzamento da Notifiche. Quando viene creata la zona DNS, viene visualizzato un messaggio in Notifiche.

Ripetere i passaggi da 1 a 3 per aggiungere altre zone FQDN, incluse eventuali zone di ricerca inversa applicabili.

Quando viene ricevuta una query DNS, il server d'inoltro DNS confronta il nome di dominio nella query con i nomi di dominio nella zona DNS FQDN. Se viene trovata una corrispondenza, la query viene inoltrata ai server DNS specificati nella zona DNS FQDN. Se non viene trovata una corrispondenza, la query viene inoltrata ai server DNS specificati nella zona DNS predefinita.

Verificare la connettività della rete vSphere locale al cloud privato della soluzione Azure VMware

Si dovrebbe vedere dove il circuito Azure ExpressRoute si collega ai segmenti di rete NSX e ai segmenti di gestione della soluzione Azure VMware nel router perimetrale. Ogni ambiente è diverso. Potrebbe essere necessario consentire alle route di propagarsi nuovamente nella rete locale.

Alcuni ambienti hanno firewall che proteggono i circuiti ExpressRoute. Se non sono presenti firewall, provare a effettuare il ping del server vCenter della soluzione Azure VMware o di una macchina virtuale nel segmento NSX dall'ambiente locale. Dalla macchina virtuale nel segmento NSX, le risorse devono poter raggiungere l'ambiente vSphere locale.

Aggiungere una macchina virtuale a un segmento di rete NSX

Distribuire una macchina virtuale per testare la connettività di rete nel server vCenter della soluzione Azure VMware. Questa macchina virtuale consente di verificare la connettività di rete:

- Connettività di rete da e verso Internet.

- Connettività di rete da e verso le reti virtuali di Azure.

- Connettività di rete da e verso gli ambienti locali.

Distribuire la macchina virtuale con la stessa procedura usata in un ambiente vSphere.

- Collegare la macchina virtuale a uno dei segmenti di rete creati in precedenza in NSX Manager.

- Le macchine virtuali possono ricevere la configurazione di rete da un server DHCP oppure è possibile configurare la configurazione di rete in modo statico.

Testare la connettività del segmento NSX

Accedi alla macchina virtuale creata nel passaggio precedente e verifica la connettività:

- Effettuare il ping di un IP su Internet.

- Passare a un sito Internet in un Web browser.

- Effettuare il ping di una macchina virtuale interna presente nella rete virtuale di Azure.

Se tutti i test funzionano, la soluzione Azure VMware è ora operativa. Questa procedura indica che è stata stabilita correttamente la connettività da e verso una rete virtuale di Azure e Internet.