Esercizio: Creare e configurare Frontdoor

Front Door ascolta un endpoint e abbina le richieste in arrivo a un percorso. Inoltra quindi queste richieste alla migliore origine disponibile. La configurazione di routing definita determina il modo in cui Frontdoor elabora una richiesta nella rete perimetrale prima che venga inoltrata all'origine.

Le informazioni elaborate nella rete perimetrale includono:

- Protocolli accettati dalla route.

- Percorsi per cui trovare una corrispondenza.

- Reindirizzamento del traffico ad HTTPS.

- Determinazione del gruppo di origine che gestisce la richiesta.

- Impostazione del protocollo usato per inoltrare la richiesta.

- Se è abilitata, uso della cache.

- Uso dei set di regole per elaborare ulteriormente una richiesta prima di inoltrare all'origine.

Nel sistema del dipartimento dei veicoli a motore è necessario configurare Frontdoor per accedere ai server Web che ospitano l'applicazione di registrazione de veicoli privatamente usando un collegamento privato. È anche necessario configurare Frontdoor per accedere al servizio app che ospita il sito Web di rinnovo delle patenti usando un collegamento privato. Il profilo di Frontdoor di Azure ha un endpoint con due route, ognuna configurata per instradare il traffico al sito Web corretto. Infine, vengono configurati criteri di sicurezza contenenti un criterio WAF per proteggere le applicazioni Web da attacchi dannosi e intrusi.

Questo esercizio illustra come creare un profilo di Frontdoor, configurare le origini in un gruppo di origini, configurare le route e applicare criteri di sicurezza. Ogni route viene quindi testata per verificare che Frontdoor gestisca correttamente ogni richiesta.

Creare un servizio Frontdoor di Azure

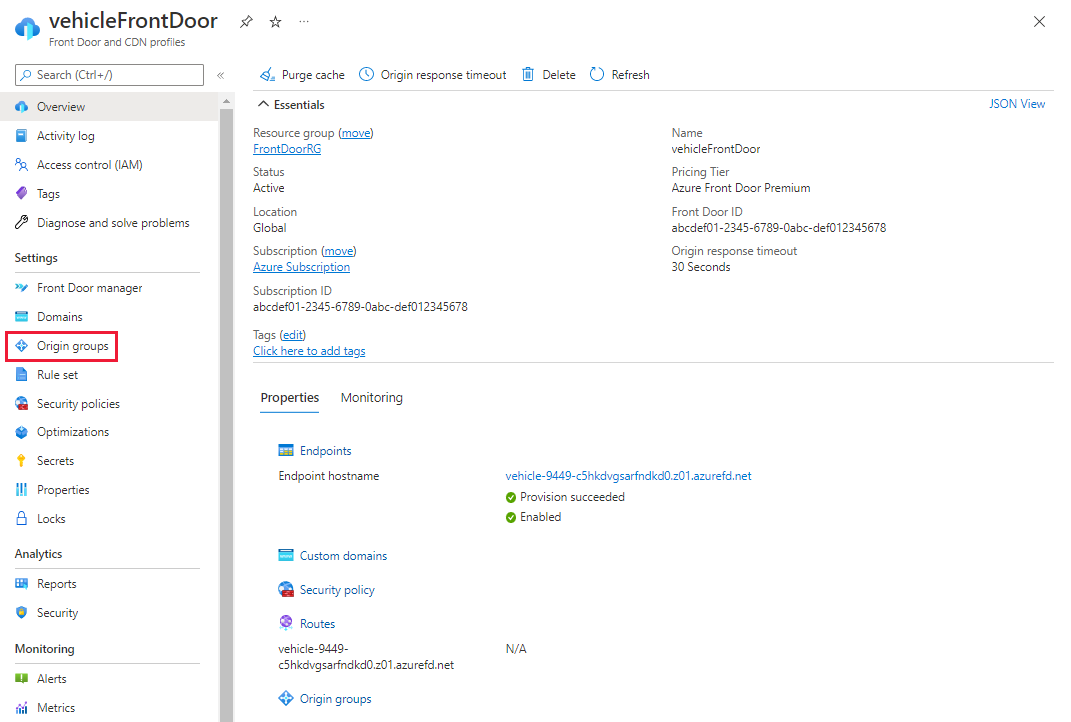

In questa unità verrà creata un'istanza di Frontdoor denominata vehicleFrontDoor con la configurazione seguente:

- Due gruppi di origini. Il primo gruppo di origini contiene l'IP dell'endpoint di servizio delle macchine virtuali dei server Web. Il secondo gruppo di origini contiene il servizio app. Verrà abilitato anche l'accesso tramite collegamento privato a queste origini.

- Approvazione delle connessioni endpoint private per i server Web e il servizio app.

- Creazione di un endpoint nel profilo Frontdoor con due route configurate per indirizzare le richieste a un sito Web di registrazione dei veicoli e a un sito Web di rinnovo delle patenti.

- Criteri di sicurezza contenenti un criterio WAF per bloccare le richieste dannose.

Creare il profilo di Frontdoor di Azure con il comando seguente:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorCreare il primo endpoint nel profilo con il comando seguente:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Creare gruppi di origini e aggiungere origini

Accedere al portale di Azure per completare la configurazione del profilo Frontdoor. Assicurarsi di usare lo stesso account con cui è stata attivata la sandbox.

Passare al profilo Frontdoor

vehicleFrontDoorcreato e selezionare Gruppi di origine in Impostazioni nel riquadro del menu a sinistra.

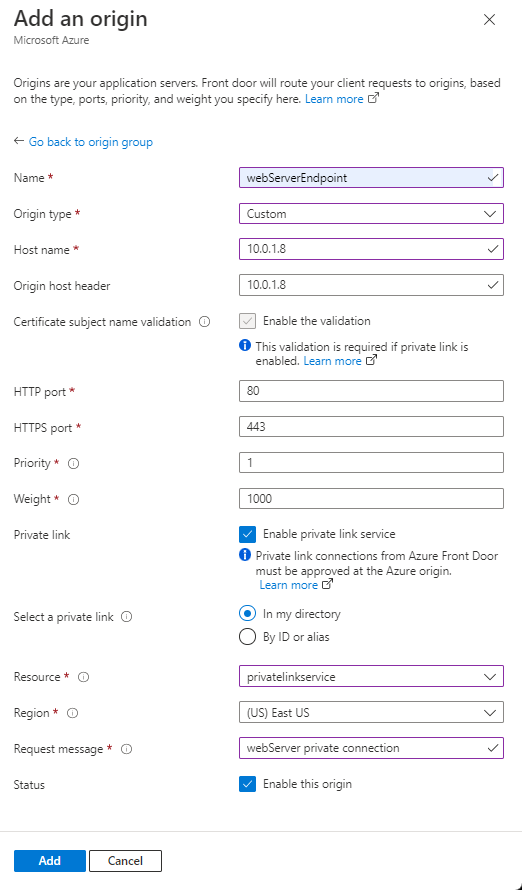

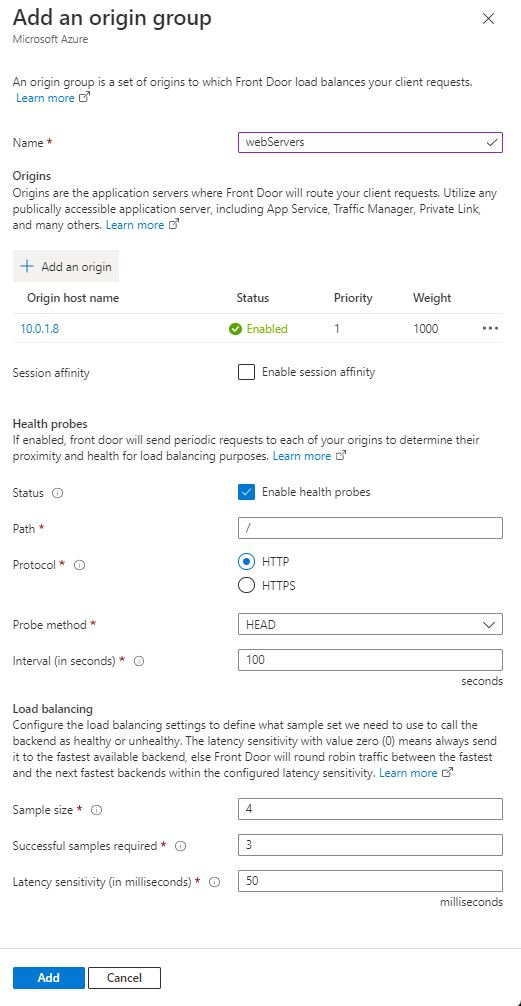

Selezionare + Aggiungi per creare il primo gruppo di origini. Per il nome immettere webServers. Selezionare quindi + Aggiungi un'origine. Immettere o selezionare le informazioni seguenti per aggiungere l'origine del server Web:

Impostazioni valore Nome Immettere webServerEndpoint. Tipo di origine Seleziona Personalizza. Host name Immettere 10.0.1.8. Intestazione host di origine Questo campo è lo stesso del nome host per questo esempio. Convalida nome soggetto del certificato Lasciare come da selezione. Obbligatorio per il servizio di collegamento privato. Porta HTTP Lasciare il valore predefinito. 80. Porta HTTPS Lasciare il valore predefinito. 443. Priorità Lasciare il valore predefinito. 1. Peso Lasciare il valore predefinito. 1000. Collegamento privato Selezionare la casella di controllo Abilita servizio Collegamento privato. Seleziona un collegamento privato Selezionare Nella directory personale. Risorsa Selezionare myPrivateLinkService. Area L'area è selezionata quando si seleziona la risorsa. Messaggio di richiesta Immettere webServer private connection. Stato Abilitare questa origine. Selezionare Aggiungi per aggiungere l'origine al gruppo di origini. Lasciare il resto delle impostazioni del gruppo di origini come da impostazione predefinita. In seguito selezionare Aggiungi per creare il gruppo di origini.

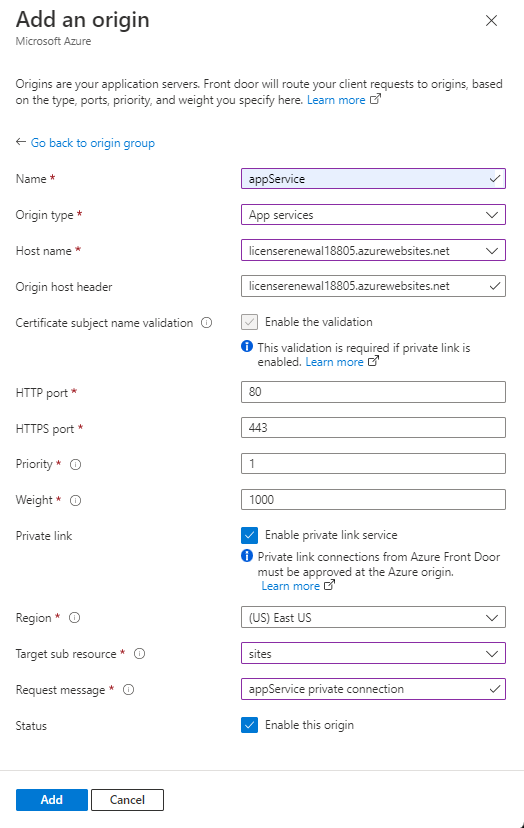

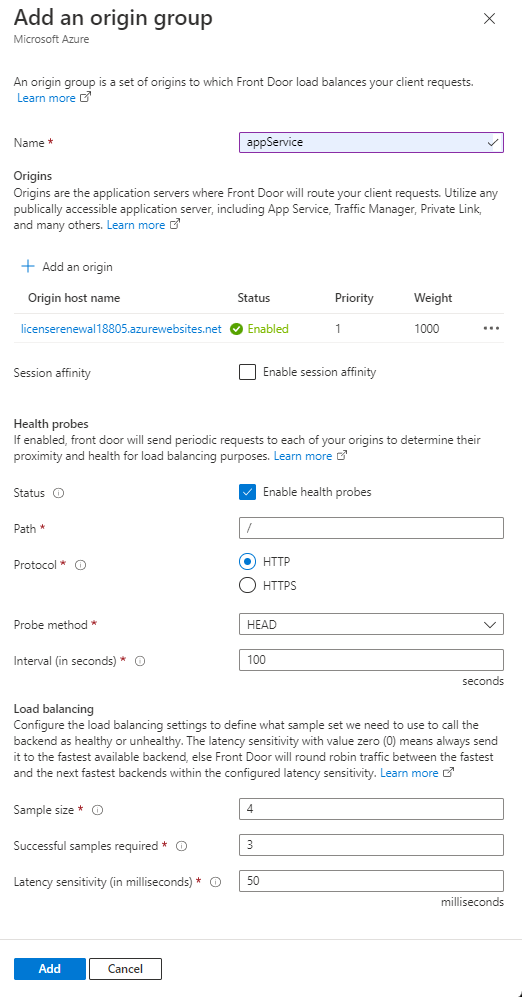

Selezionare nuovamente + Aggiungi per creare il secondo gruppo di origini. Per il nome immettere appService. Selezionare quindi + Aggiungi un'origine. Immetti o seleziona le informazioni seguenti.

Impostazioni valore Nome Immettere appService. Tipo di origine Selezionare Servizi app. Host name Selezionare il sito Web di Azure nel menu a discesa che inizia con licenserenewal.Intestazione host di origine Questo campo è lo stesso del nome host per questo esempio. Convalida nome soggetto del certificato Lasciare come da selezione. Obbligatorio per il servizio di collegamento privato. Porta HTTP Lasciare il valore predefinito. 80. Porta HTTPS Lasciare il valore predefinito. 443. Priorità Lasciare il valore predefinito. 1. Peso Lasciare il valore predefinito. 1000. Collegamento privato Lasciare il valore predefinito. Stato Abilitare questa origine. Selezionare Aggiungi per aggiungere l'origine al gruppo di origini. Lasciare il resto delle impostazioni del gruppo di origini come da impostazione predefinita. Selezionare nuovamente + Aggiungi per creare il secondo gruppo di origini.

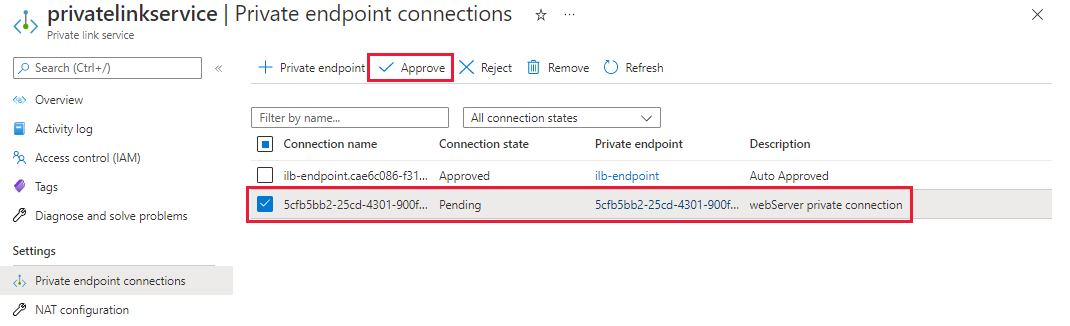

Approvare le connessioni dell'endpoint privato

Dopo aver abilitato il servizio di collegamento privato per le risorse delle origini, è necessario approvare la richiesta di connessione dell'endpoint privato prima che sia possibile stabilire la connessione privata. Per approvare la connettività per i server Web, individuare la risorsa del servizio di collegamento privato creata in un'unità precedente denominata myPrivateLinkService. Selezionare Connessioni a endpoint privato in Impostazioni nel riquadro del menu sul lato sinistro.

Selezionare la connessione in sospeso con la descrizione della webServer private connection e selezionare Approva. Selezionare Sì per confermare l'approvazione e stabilire la connessione.

Non è necessario approvare l'endpoint privato per il servizio app perché per la connettività viene usato Internet pubblico.

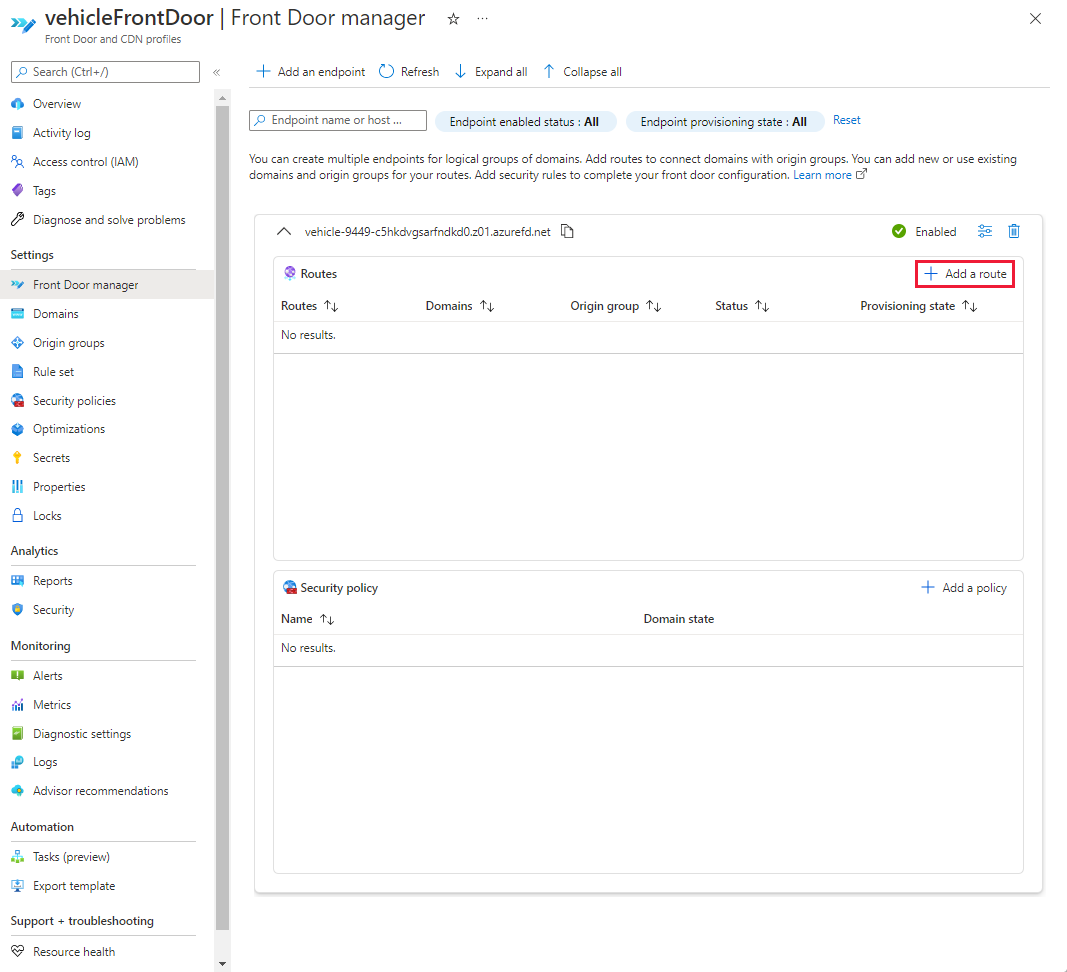

Aggiungere route

Qui vengono aggiunte due route per indirizzare il traffico al sito Web di registrazione dei veicoli e al sito Web di rinnovo delle patenti.

Passare a Gestione Frontdoor per il profilo vehicleFrontDoor. Selezionare + Aggiungi una route dall'endpoint creato nel passaggio 2.

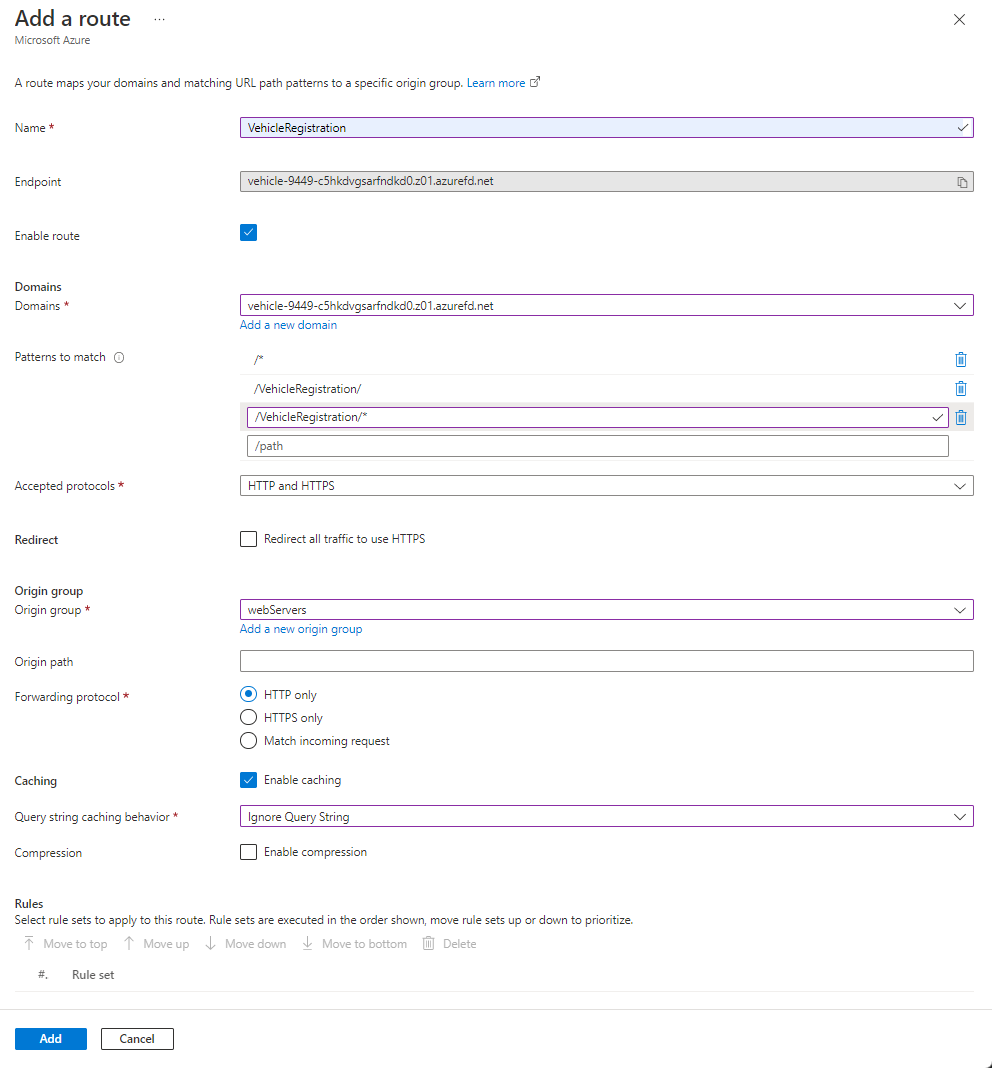

Selezionare o immettere le informazioni seguenti e selezionare Aggiungi per creare la prima route per il sito Web di registrazione dei veicoli.

Impostazioni valore Nome Immettere VehicleRegistration Route abilitata Lasciare come da selezione. Domini Selezionare l'unico dominio disponibile nel menu a discesa. Criteri di corrispondenza Immettere /VehicleRegistration,/VehicleRegistration/*e/*per trovare la corrispondenza tra i percorsi.Protocolli accettati Selezionare HTTP e HTTPS dal menu a discesa. Reindirizza Deselezionare Reindirizza tutto il traffico per usare HTTPS Gruppo di origine Selezionare webServers dal menu a discesa. Percorso origine Lasciare vuoto. Protocollo di inoltro Selezionare Solo HTTP. Memorizzazione nella cache Selezionare la casella di controllo per abilitare la memorizzazione nella cache. Comportamento di memorizzazione nella cache della stringa di query Selezionare Ignora stringa di query dal menu a discesa. Selezionare nuovamente Aggiungi una route per creare una route per il sito Web di rinnovo delle patenti. Selezionare o immettere le informazioni seguenti e selezionare Aggiungi per creare la seconda route.

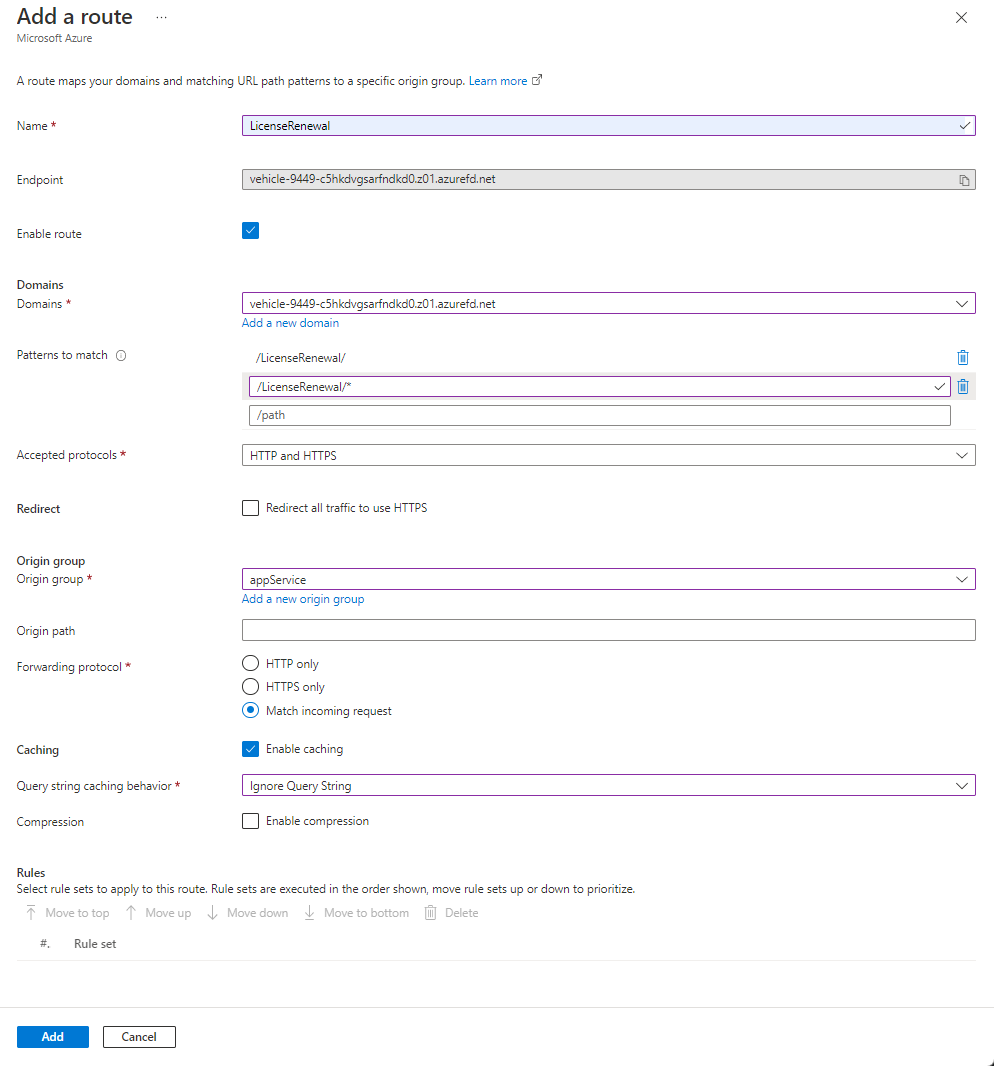

Impostazioni valore Nome Immettere LicenseRenewal Route abilitata Lasciare come da selezione. Domini Selezionare l'unico dominio disponibile nel menu a discesa. Criteri di corrispondenza Immettere /LicenseRenewale/LicenseRenewal/*per la corrispondenza dei percorsi.Protocolli accettati Selezionare HTTP e HTTPS dal menu a discesa. Reindirizza Deselezionare Reindirizza tutto il traffico per usare HTTPS Gruppo di origine Selezionare appService dal menu a discesa. Percorso origine Lasciare vuoto. Protocollo di inoltro Selezionare Corrispondenza richiesta in ingresso. Memorizzazione nella cache Selezionare la casella di controllo per abilitare la memorizzazione nella cache. Comportamento di memorizzazione nella cache della stringa di query Selezionare Ignora stringa di query dal menu a discesa.

Creare criteri di sicurezza

Per proteggere i siti Web di registrazione dei veicoli, viene configurato un criterio di Web application firewall (WAF) nell'endpoint applicando dei criteri di sicurezza.

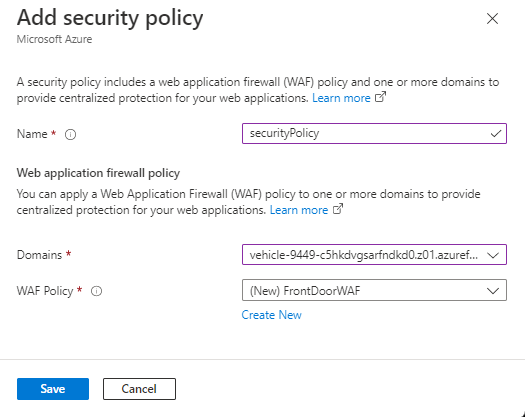

In Gestione Frontdoor selezionare + Aggiungi un criterio per l'endpoint. Immettere securityPolicy per il nome e quindi nell'elenco a discesa selezionare il dominio.

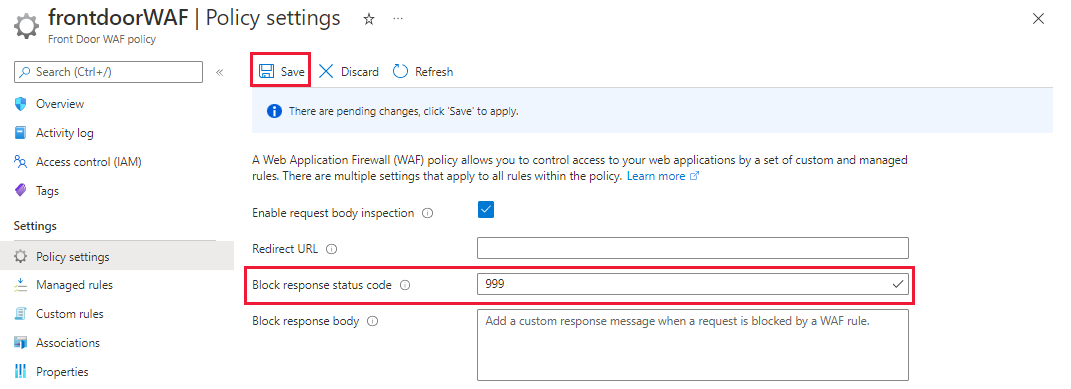

Selezionare Crea nuovo per creare un nuovo criterio WAF. Assegnare al criterio WAF il nome frontdoorWAF e selezionare Salva per applicarlo all'endpoint.

Configurare criteri WAF

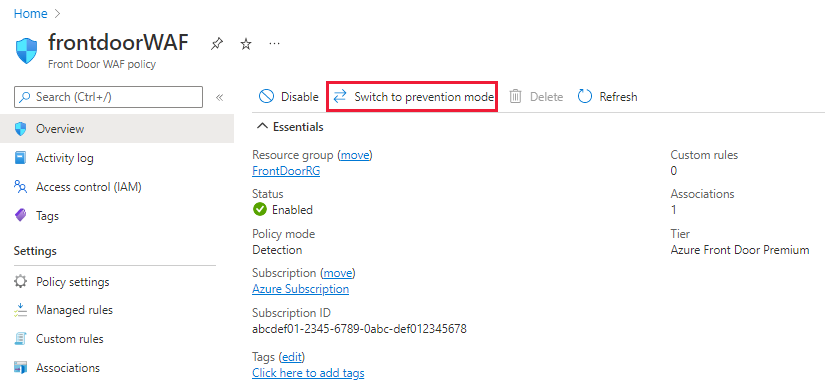

Passare alla risorsa frontdoorWAF creata nel passaggio precedente. In Panoramica selezionare Passa alla modalità di prevenzione per avviare il blocco del traffico dannoso.

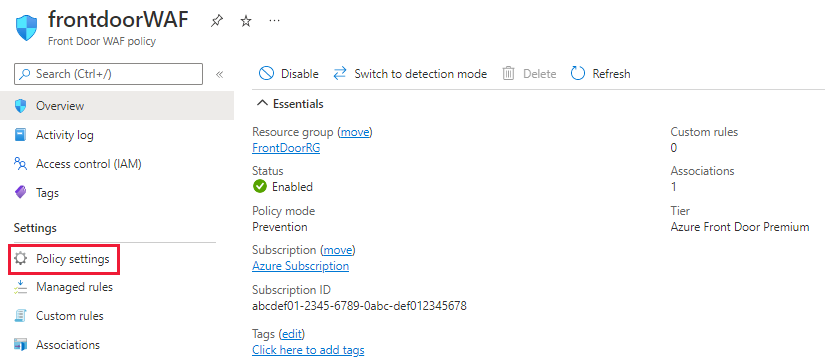

Selezionare Impostazioni di criteri in Impostazioni nel riquadro a sinistra per configurare le impostazioni dei criteri per questo criterio WAF.

Per determinare rapidamente se il criterio WAF funziona, impostare Codice di stato della risposta di blocco su 999 e quindi selezionare Salva per applicare le nuove impostazioni dei criteri.

Una volta completata la configurazione del profilo Frontdoor, è possibile testare il profilo inviando delle richieste.