Creazione e configurazione di Frontdoor

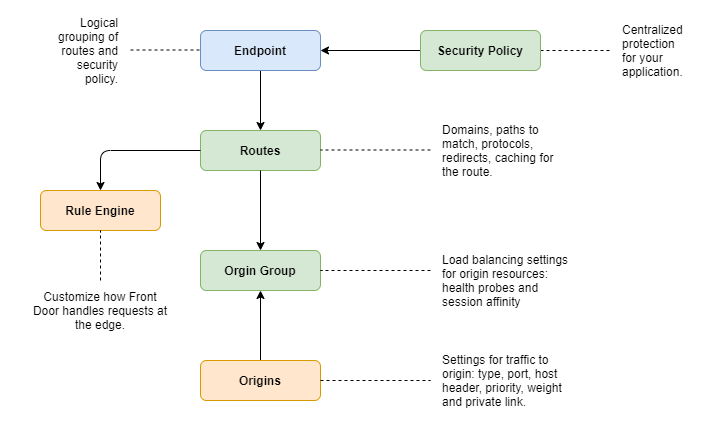

Frontdoor include diversi componenti che si combinano per accelerare le richieste alle applicazioni Web, mantenendo al contempo la disponibilità elevata su scala globale. Verranno ora esaminati i diversi componenti che costituiscono il servizio Frontdoor e il ruolo che svolgono nel routing delle richieste degli utenti finali.

Endpoint

Un endpoint è un raggruppamento logico di una o più route e criteri di sicurezza associati a un dominio. Un profilo di livello Standard o Premium può supportare più di un endpoint.

Route

Le regole di routing di Frontdoor determinano il modo in cui ogni richiesta viene elaborata una volta arrivata al perimetro di Frontdoor. Una route contiene informazioni per il mapping di domini e percorsi URL a un gruppo di origine specifico. All'interno di una route è possibile configurare i protocolli usati per le richieste inoltrate all'origine. È anche possibile abilitare la memorizzazione nella cache per una risposta più rapida alle richieste frequenti di contenuto e configurare i set di regole per gestire tipi di richiesta specifici.

Origini

Un'origine è una distribuzione dell'applicazione da cui Frontdoor di Azure recupera il contenuto quando la memorizzazione nella cache non è disponibile. Frontdoor supporta le origini ospitate in Azure, in locale e in un altro cloud. Quando si definisce un'origine è necessario specificare il tipo, il nome host, l'intestazione host, la convalida del nome del soggetto del certificato, la priorità e il peso. La definizione di questi campi consente a Frontdoor di determinare quale risorsa di origine è preferibile usare per rispondere alle richieste in ingresso.

Gruppi di origini

Un gruppo di origini è un set di origini che ricevono traffico simile per l'applicazione. Questo raggruppamento logico di applicazioni può trovarsi nella stessa area o in aree diverse. Per impostazione predefinita, le richieste vengono inviate alle origini con la latenza più bassa. Tale comportamento si può cambiare modificando la priorità e il peso di ogni origine nel gruppo di origini. È anche possibile abilitare l'affinità di sessione in un gruppo di origine per garantire che tutte le richieste provenienti dallo stesso utente vengano inviate alla stessa risorsa di origine.

Motore di regole

Un set di regole è un motore di regole personalizzato che raggruppa una combinazione di regole in un singolo set. Un set di regole può essere associato a più route. Queste regole vengono elaborate al perimetro di Frontdoor prima che le richieste vengano inoltrate all'origine. Ogni regola può avere fino a 10 condizioni di corrispondenza e cinque azioni.

Condizioni di corrispondenza delle regole

Le condizioni di corrispondenza identificano il tipo specifico di azioni che devono essere eseguite dalla richiesta. Se in una regola si usano più condizioni di corrispondenza, vengono raggruppate usando una logica AND.

Un set di regole può includere il tipo di condizioni di corrispondenza seguenti:

- Filtrare le richieste in base a un indirizzo IP, una porta, un Paese/un'area specifici.

- Filtrare le richieste in base alle informazioni dell'intestazione.

- Filtrare le richieste provenienti da dispositivi mobili o desktop.

- Filtrare le richieste a partire dal nome e dall'estensione del file della richiesta.

- Filtrare le richieste in base a nome host, protocollo TLS, URL della richiesta, protocollo, percorso, stringa di query, argomenti POST e altri valori.

Azioni delle regole

Un'azione è il comportamento applicato al tipo di richiesta quando corrisponde alle condizioni di corrispondenza. Di seguito sono riportate le azioni che è possibile eseguire attualmente quando una richiesta corrisponde a una condizione:

- Override della configurazione route: per eseguire l'override del gruppo di origini o della configurazione di memorizzazione nella cache da usare per la richiesta.

- Modifica intestazione richiesta: per aggiungere, sovrascrivere o eliminare il valore dell'intestazione nella richiesta inviata all'origine.

- Modifica intestazione risposta: per accodare, sovrascrivere o eliminare il valore dell'intestazione nella risposta prima che venga restituita al client.

- Reindirizzamento URL: per reindirizzare i client a un URL diverso. Frontdoor invia la risposta.

- Riscrittura URL: per riscrivere il percorso della richiesta inviata all'origine.

Criteri di sicurezza

Frontdoor supporta i criteri e le regole di Web application firewall (WAF). Un criterio di sicurezza in un profilo Fontdoor contiene più criteri WAF, che possono essere usati per domini diversi nel profilo. Le regole WAF proteggono il servizio Web da exploit e vulnerabilità comuni, come SQL injection, scripting tra siti, attacchi Java e molti altri. Attualmente per WAF in Frontdoor sono supportate le funzionalità seguenti:

- Impostazioni dei criteri: consente di controllare l'accesso alle applicazioni Web usando un set di regole personalizzate e gestite.

- Gestisci le regole: offre un modo semplice per distribuire la protezione da un set comune di minacce alla sicurezza. Poiché Azure gestisce i set di regole, le regole vengono aggiornate quando necessario per assicurare la protezione da nuove firme di attacco.

- Regole personalizzate: consente di controllare l'accesso alle applicazioni Web in base alle condizioni definite. Una regola WAF personalizzata è costituita da un numero di priorità, un tipo di regola, condizioni di corrispondenza e un'azione.

- Elenco di esclusione: consente di omettere determinati attributi delle richieste da una valutazione di WAF e di elaborare normalmente il resto della richiesta.

- Filtro geografico: consente di limitare l'accesso all'applicazione Web in base a paesi/aree geografiche.

- Protezione dai bot: fornisce regole per identificare i bot validi e garantire protezione da quelli non validi.

- Restrizioni IP: consente di controllare l'accesso alle applicazioni Web specificando un elenco di indirizzi IP o di intervalli di indirizzi IP.

- Limitazione della frequenza: una regola personalizzata per il limite di frequenza con il controllo dell'accesso basato sulle condizioni di corrispondenza e sulla frequenza delle richieste in ingresso.

- Ottimizzazione: consente di ottimizzare le regole WAF in base alle esigenze dell'applicazione e dei requisiti WAF dell'organizzazione. Le funzionalità di ottimizzazione che è possibile osservare definiscono le esclusioni delle regole, la creazione di regole personalizzate e la disabilitazione delle regole.

- Monitoraggio e registrazione: le funzionalità di monitoraggio e registrazione vengono fornite tramite l'integrazione con Monitoraggio di Azure e con i relativi log.

Livelli di Frontdoor

Frontdoor prevede tre livelli, Classico, Standard e Premium. Ogni livello supporta numerose funzionalità e ottimizzazioni che è possibile usare. Il livello Standard è ottimizzato per la distribuzione di contenuti, mentre il livello Premium è ottimizzato per la sicurezza. Per un elenco completo delle funzionalità supportate per ogni livello, vedere la tabella seguente.

Confronto delle funzionalità tra livelli

| Funzionalità e ottimizzazione | Standard | Premium | Classico |

|---|---|---|---|

| Distribuzione di file statici | Sì | Sì | Sì |

| Distribuzione di siti dinamici | Sì | Sì | Sì |

| Domini personalizzati | Sì - Convalida del dominio basata su record TXT DNS | Sì - Convalida del dominio basata su record TXT DNS | Sì - Convalida basata su CNAME |

| Gestione della cache (ripulitura, regole e compressione) | Sì | Sì | Sì |

| Bilanciamento del carico di origine | Sì | Sì | Sì |

| Routing basato sul percorso | Sì | Sì | Sì |

| Motore di regole | Sì | Sì | Sì |

| Variabile server | Sì | Sì | No |

| Espressione regolare nel motore di regole | Sì | Sì | No |

| Metriche espanse | Sì | Sì | No |

| Analisi avanzata/report predefiniti | Sì | Sì - Include il report WAF | No |

| Log non elaborati: log di accesso e log WAF | Sì | Sì | Sì |

| Log del probe di integrità | Sì | Sì | No |

| Regole WAF (Web application firewall) personalizzate | Sì | Sì | Sì |

| Set di regole gestite da Microsoft | No | Sì | Sì - Solo set di regole predefinite 1.1 o versione precedente |

| Protezione dei bot | No | Sì | No |

| Supporto per i collegamenti privati | No | Sì | No |

| Prezzo semplificato (base + utilizzo) | Sì | Sì | No |

| Integrazione di Criteri di Azure | Sì | Sì | No |

| Integrazione di Azure Advisory | Sì | Sì | No |

Creare e configurare un profilo

È possibile creare e configurare un profilo Frontdoor usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure. Per l'interfaccia della riga di comando di Azure, usare il comando az afd profile create per creare un nuovo profilo. Se si preferisce usare PowerShell, è possibile eseguire il cmdlet New-AzFrontDoor. È possibile completare la maggior parte delle operazioni da Gestione Frontdoor usando il portale di Azure.

Verrà creato e configurato un profilo Frontdoor per i siti Web del reparto veicoli a motore distribuiti in precedenza.