Connettere gli account AWS

L'onboarding dell'account AWS in Microsoft Defender for Cloud integra AWS Security Hub e Defender for Cloud. Defender for Cloud assicura quindi visibilità e protezione in entrambi gli ambienti cloud per offrire:

Provisioning automatico dell'agente (Defender for Cloud usa Azure Arc per distribuire l'agente di Log Analytics nelle istanze di AWS)

Gestione dei criteri

Gestione vulnerabilità

Rilevamento di endpoint e risposta incorporato

Rilevamento degli errori di configurazione per la sicurezza

Una singola visualizzazione che illustra gli elementi consigliati di Defender for Cloud e i risultati di AWS Security Hub

Incorporazione delle risorse AWS nei calcoli dei punteggi di sicurezza di Defender for Cloud

Valutazioni della conformità alle normative delle risorse di AWS

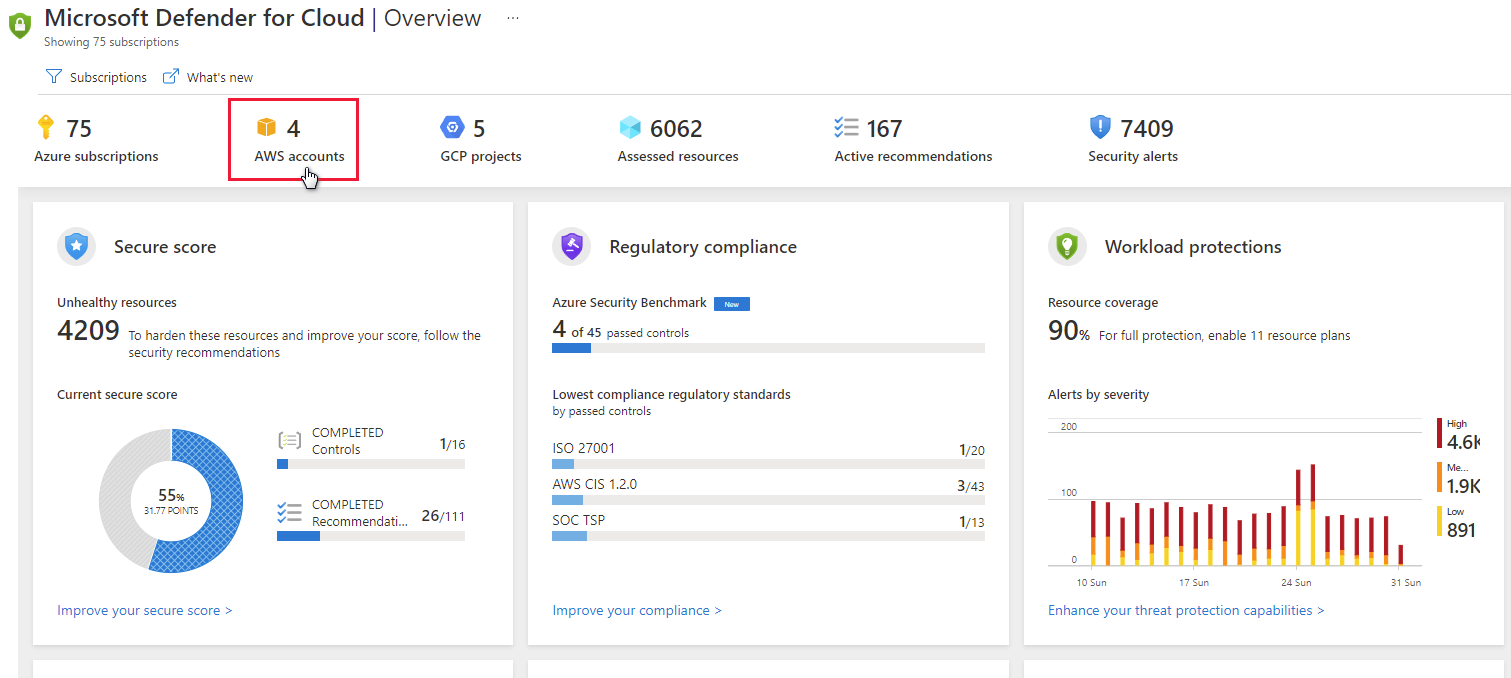

Lo screenshot seguente mostra gli account AWS visualizzati nel dashboard di panoramica del Centro sicurezza.

Seguire la procedura seguente per creare il connettore cloud AWS.

Configurare AWS Security Hub:

Per visualizzare le raccomandazioni sulla sicurezza per più aree, ripetere la procedura seguente per ogni area rilevante. Se si usa un account AWS principale, ripetere i tre passaggi seguenti per configurare l'account principale e tutti gli account membri connessi in tutte le aree rilevanti

Abilitare AWS Config.

Abilitare AWS Security Hub.

Verificare che sia presente un flusso di dati verso l'istanza di Security Hub.

Quando si abilita l'hub di sicurezza per la prima volta, possono essere necessarie diverse ore prima che i dati diventino disponibili.

Configurare l'autenticazione per il Centro sicurezza in AWS

Esistono due modi per consentire a Defender for Cloud di eseguire l'autenticazione in AWS:

Creare un ruolo di gestione delle identità e degli accessi per Defender for Cloud: questo è il metodo più sicuro ed è il metodo consigliato

Utente di AWS per Defender for Cloud: opzione meno sicura nel caso in cui la gestione delle identità e degli accessi non sia abilitata

Creare un ruolo IAM per Defender for Cloud:

In Security, Identity & Compliance (Sicurezza, identità e conformità) nella console di Amazon Web Services selezionare IAM.

Selezionare Roles (Ruoli) e Create role (Crea ruolo).

Selezionare Another AWS account (Un altro account AWS).

Immetti i dettagli seguenti:

Account ID (ID account): immettere l'ID account Microsoft (158177204117) indicato nella pagina del connettore AWS nel Centro sicurezza.

Require External ID (Richiedi ID esterno): questa opzione deve essere selezionata.

External ID (ID esterno): immettere l'ID della sottoscrizione indicato nella pagina del connettore AWS nel Centro sicurezza.

Seleziona Avanti.

Nella sezione Attach permission policies (Allega criteri di autorizzazione) selezionare i criteri seguenti:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Aggiungere tag, se necessario. L'aggiunta di tag all'utente non influisce sulla connessione.

Seleziona Avanti.

Nell'elenco di ruoli scegliere il ruolo creato

Salvare il valore ARN (Amazon Resource Name) per un momento successivo.

Configurare SSM Agent

AWS Systems Manager è necessario per l'automazione di attività nelle risorse di AWS. Se le istanze di EC2 non includono SSM Agent, seguire le istruzioni rilevanti fornite da Amazon:

Completare i prerequisiti di Azure Arc

Assicurarsi che siano registrati i provider di risorse di Azure appropriati:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Creare un'entità servizio per l'onboarding su larga scala. Come Proprietario della sottoscrizione da usare per l'onboarding, creare un'entità servizio per l'onboarding di Azure Arc, come illustrato in Creare un'entità servizio per l'onboarding su larga scala.

Connettere AWS a Defender for Cloud

Dal menu di Defender for Cloud selezionare Soluzioni di sicurezza e quindi i connettori multi-cloud.

Selezionare Aggiungi un account AWS.

Configurare le opzioni disponibili nella scheda Autenticazione AWS:

Immettere un Nome visualizzato per il connettore.

Verificare che la sottoscrizione sia corretta. Si tratta della sottoscrizione che includerà il connettore e le raccomandazioni di AWS Security Hub.

A seconda dell’opzione di autenticazione scelta al passaggio 2. Configurare l'autenticazione per il Centro sicurezza in AWS:

- Selezionare Assumi il ruolo e incollare il file ARN come descritto in Creare un ruolo di IAM per il Centro sicurezza. Incollare il file ARN nel campo appropriato della connessione guidata AWS nel portale di Azure

oppure

- Selezionare Credenziali e incollare la chiave di accesso e la chiave privata dal file CSV salvato in Creare un utente AWS per il Centro sicurezza.

Seleziona Avanti.

Configurare le opzioni disponibili nella scheda Configurazione di Azure Arc:

Defender for Cloud individua le istanze di EC2 nell'account AWS connesso e usa SSM per eseguirne l'onboarding in Azure Arc.

Selezionare il Gruppo di risorse e l'Area di Azure in cui verrà eseguito l'onboarding delle istanze individuate di AWS EC2 nella sottoscrizione selezionata.

Immettere l'ID entità servizio e il Segreto client entità servizio per Azure Arc come illustrato in Creare un'entità servizio per l'onboarding su larga scala

Se il computer si connette a Internet tramite un server proxy, specificare l'indirizzo IP del server proxy o il nome e il numero di porta usati dal computer per comunicare con il server proxy. Immettere il valore nel formato http://<proxyURL>:<proxyport>

Selezionare Rivedi e crea.

Verificare le informazioni di riepilogo

Nella sezione Tag saranno elencati tutti i tag di Azure creati automaticamente per ogni istanza di EC2 sottoposta a onboarding, con i rispettivi dettagli rilevanti per facilitarne il riconoscimento in Azure.

Conferma

Quando il connettore è stato creato e la configurazione di AWS Security Hub è stata definita correttamente:

Defender for Cloud analizza l'ambiente per individuare istanze di AWS EC2, eseguirne l'onboarding in Azure Arc, installare l'agente di Log Analytics e fornire protezione dalle minacce e raccomandazioni sulla sicurezza.

Il servizio Centro sicurezza di Azure esegue ogni 6 ore l'analisi per individuare nuove istanze di AWS EC2 e ne esegue l'onboarding in base alla configurazione.

Gli standard CIS per AWS verranno visualizzati nel dashboard di conformità alle normative di Defender for Cloud.

Se è abilitato il criterio di Security Hub, le raccomandazioni verranno visualizzate nel portale di Defender for Cloud e nel dashboard di conformità alle normative 5-10 minuti dopo il completamento dell'onboarding.