Configurare il provisioning automatico

Microsoft Defender per il cloud raccoglie i dati dalle macchine virtuali (VM) di Azure, dai set di scalabilità di macchine virtuali, dai contenitori IaaS e dai computer non Azure (inclusi quelli locali) per monitorare le vulnerabilità e le minacce per la sicurezza.

La raccolta dei dati è fondamentale per ottenere visibilità sugli aggiornamenti mancanti, le impostazioni di sicurezza del sistema operativo non configurate correttamente, lo stato della protezione degli endpoint e la protezione dell'integrità e dalle minacce. La raccolta dei dati è necessaria solo per le risorse di calcolo (macchine virtuali, set di scalabilità di macchine virtuali, contenitori IaaS e computer non di Azure). Defender per il cloud offre vantaggi anche se non si effettua il provisioning di agenti. Tuttavia, la sicurezza sarà limitata e le funzionalità elencate in precedenza non sono supportate.

I dati vengono raccolti tramite:

L'agente di Log Analytics, che legge diverse configurazioni correlate alla sicurezza oltre ai log eventi del computer e copia i dati nell'area di lavoro per l'analisi. I dati raccolti sono ad esempio il tipo di sistema operativo e la versione, i log del sistema operativo (log eventi di Windows), i processi in esecuzione, il nome del computer, gli indirizzi IP e l'utente connesso.

Estensioni di sicurezza, come il componente aggiuntivo Criteri di Azure per Kubernetes, che possono anche fornire dati al Centro sicurezza riguardo a specifici tipi di risorse.

Perché usare il provisioning automatico?

Le estensioni e gli agenti descritti in questa pagina possono essere installati manualmente. Tuttavia, il provisioning automatico riduce il sovraccarico di gestione installando tutti gli agenti necessari e le estensioni nei computer nuovi ed esistenti per garantire una copertura di sicurezza più rapida per tutte le risorse supportate.

Come funziona il provisioning automatico?

Le impostazioni del provisioning automatico di Defender per il cloud includono un interruttore per ogni tipo di estensione supportata. Quando si abilita il provisioning automatico di un'estensione, si assegna il criterio DeployIfNotExists appropriato per assicurarsi che il provisioning dell'estensione venga effettuato in tutte le risorse attuali e future di quel tipo.

Abilitare il provisioning automatico dell'agente di Log Analytics

Quando si attiva il provisioning automatico per l'agente di Log Analytics, Defender per il cloud lo distribuisce in tutte le VM di Azure supportate e in tutte quelle nuove create.

Per abilitare il provisioning automatico dell'agente di Log Analytics:

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

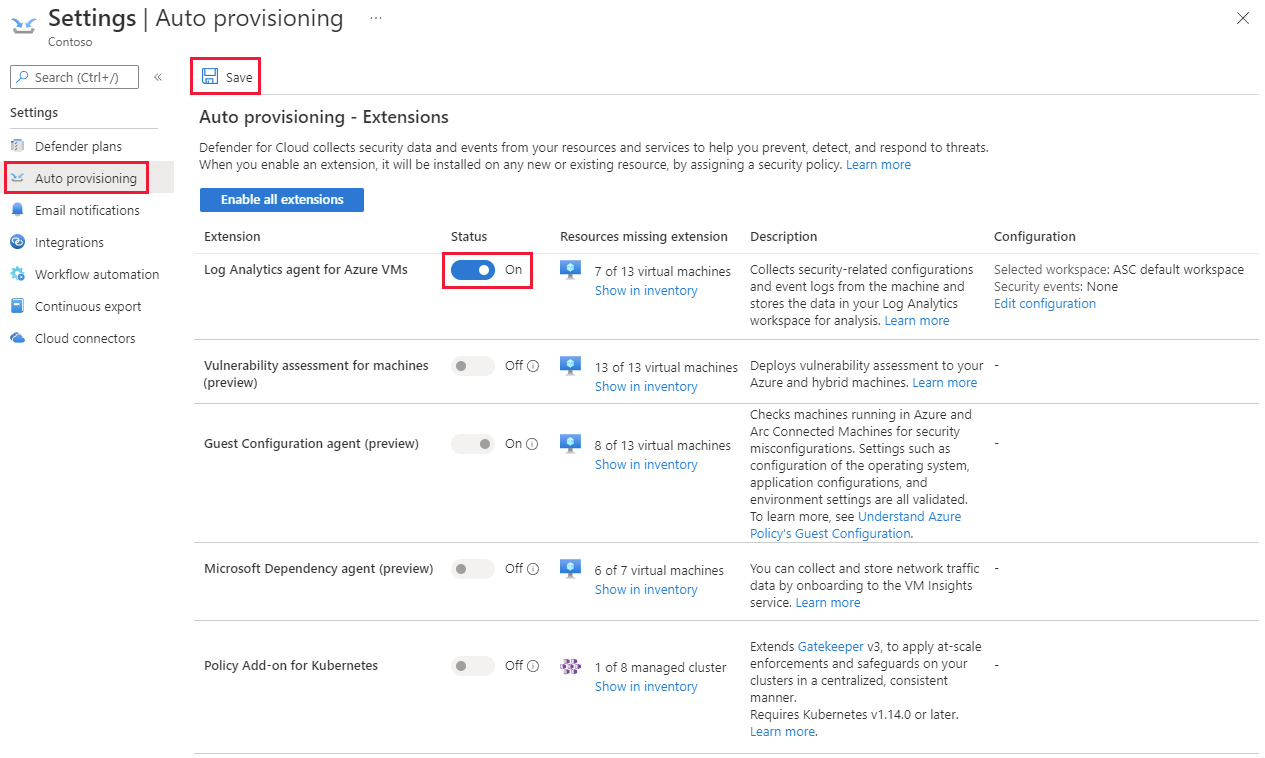

Nella pagina Provisioning automatico impostare lo stato del provisioning automatico per l'agente di Log Analytics su Attivo.

Nel riquadro delle opzioni di configurazione definire l'area di lavoro da usare.

Connettere le VM di Azure a una o più aree di lavoro predefinite create da Defender per il cloud, che creerà un nuovo gruppo di risorse e un'area di lavoro predefinita nella stessa area geografica e connette l'agente a tale area di lavoro. Se una sottoscrizione contiene VM di più aree geografiche, Defender per il cloud crea più aree di lavoro per garantire la conformità ai requisiti di privacy dei dati.

Ecco le convenzioni di denominazione per l'area di lavoro e il gruppo di risorse:

- Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

- Gruppo di risorse: DefaultResourceGroup-[geo]

Defender per il cloud abilita automaticamente le soluzioni Defender per il cloud nell'area di lavoro per ogni piano tariffario impostato per la sottoscrizione.

Connect Azure VMs to a different workspace (Connetti le VM di Azure a un'area di lavoro diversa): nell'elenco a discesa selezionare l'area di lavoro in cui archiviare i dati raccolti. L'elenco a discesa include tutte le aree di lavoro di tutte le sottoscrizioni. È possibile usare questa opzione per raccogliere i dati dalle macchine virtuali in esecuzione in sottoscrizioni diverse e archiviarli tutti nell'area di lavoro selezionata.

Se è già disponibile un'area di lavoro Log Analytics, si può scegliere di usare la stessa (sono necessari autorizzazioni di lettura e scrittura per l'area di lavoro). Questa opzione è utile se nell'organizzazione è disponibile un'area di lavoro centralizzata che si vuole usare per la raccolta dati sulla sicurezza. Per altre informazioni, vedere Gestire l'accesso ai dati di log e alle aree di lavoro in Monitoraggio di Azure.

Se l'area di lavoro selezionata include già una soluzione di sicurezza o una soluzione gratuita di Defender per il cloud, il piano tariffario verrà impostato automaticamente. In caso contrario, installare una soluzione Defender per il cloud nell'area di lavoro.

Abilitare il provisioning automatico delle estensioni

Per abilitare il provisioning automatico di un'estensione diversa dall'agente di Log Analytics:

Dal menu di Defender per il cloud nel portale di Azure selezionare Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Selezionare Provisioning automatico.

Se si abilita il provisioning automatico per Microsoft Dependency Agent, assicurarsi che anche l'agente di Log Analytics sia impostato per la distribuzione automatica.

Impostare lo stato su Attivato per l'estensione appropriata.

Seleziona Salva. Il criterio di Azure viene assegnato e viene creata un'attività di correzione.

Opzioni degli eventi di sicurezza di Windows per l'agente di Log Analytics

La selezione di un livello di raccolta dati in Defender per il cloud influirà solo sull'archiviazione degli eventi di sicurezza nell'area di lavoro Log Analytics. L'agente di Log Analytics continuerà a raccogliere e analizzare gli eventi di sicurezza necessari ai fini della protezione dalle minacce di Defender per il cloud, indipendentemente dal livello scelto per l'archiviazione nell'area di lavoro. La scelta di archiviare gli eventi di sicurezza consente l'esecuzione di attività di analisi, ricerca e controllo di tali eventi nell'area di lavoro.

Per archiviare i dati degli eventi di sicurezza di Windows, è necessario Defender per il cloud. L'archiviazione di dati in Log Analytics può comportare costi aggiuntivi.

Informazioni per gli utenti di Microsoft Sentinel

Nota per gli utenti di Microsoft Sentinel: la raccolta di eventi di sicurezza all'interno del contesto di una singola area di lavoro può essere configurata da Microsoft Defender per il cloud o da Microsoft Sentinel, ma non da entrambi. Se si prevede di aggiungere Microsoft Sentinel a un'area di lavoro che riceve già gli avvisi da Microsoft Defender per il cloud ed è impostata per la raccolta di eventi di sicurezza, sono disponibili due opzioni:

Non apportare nessuna variazione alla raccolta di eventi di sicurezza in Microsoft Defender per il cloud. Sarà possibile eseguire query e analizzare questi eventi in Microsoft Sentinel e in Defender per il cloud. Non sarà tuttavia possibile monitorare lo stato di connettività del connettore o cambiarne la configurazione in Microsoft Sentinel. Se è importante monitorare o personalizzare il connettore, prendere in considerazione la seconda opzione.

Disabilitare la raccolta di eventi di sicurezza in Defender per il cloud impostando gli eventi di sicurezza di Windows su Nessuno nella configurazione dell'agente di Log Analytics. Aggiungere quindi il connettore Eventi di sicurezza in Microsoft Sentinel. Come per la prima opzione, sarà possibile eseguire query e analizzare gli eventi sia in Microsoft Sentinel che in Defender per il cloud, ma ora sarà possibile monitorare lo stato di connettività del connettore o cambiarne la configurazione in Microsoft Sentinel (e solo in Microsoft Sentinel).

Quali tipi di eventi vengono archiviati per le opzioni "Comuni" e "Minimi"?

Questi insiemi sono stati progettati per soddisfare gli scenari tipici. Assicurarsi di valutare quale di questi si adatti alle proprie esigenze prima di implementarlo.

Per determinare gli eventi associati alle opzioni Comuni e Minimi, abbiamo collaborato con i clienti e usato standard di settore per identificare la frequenza non filtrata di ogni evento e il relativo utilizzo. In questo processo sono state usate le linee guida seguenti:

Minimi: assicurarsi che questo insieme includa solo gli eventi che potrebbero indicare una violazione riuscita ed eventi importanti con un volume basso. Ad esempio, questo set contiene gli accessi utente riusciti e non (ID evento 4624, 4625), ma non contiene le disconnessioni (importanti per il controllo ma non per il rilevamento) e ha un volume relativamente alto. La maggior parte del volume di dati di questo insieme è composto da eventi di accesso e da eventi di creazione del processo (ID evento 4688).

Comuni: fornire un audit trail completo degli utenti in questo insieme. Ad esempio, questo set contiene sia gli accessi utente che le disconnessioni dell'utente (ID evento 4634). Sono incluse azioni di controllo quali modifiche al gruppo di sicurezza, operazioni Kerberos del controller del dominio principale e altri eventi consigliati dalle organizzazioni del settore.

Gli eventi con un volume basso sono stati inclusi nell'insieme Comuni. Questo insieme è stato scelto perché l'obiettivo è quello di ridurre il volume, non di filtrare eventi specifici.