Applicare i criteri di governance del cloud

L'applicazione della governance del cloud si riferisce all'incorporamento di controlli e procedure che allineano l'utilizzo del cloud ai criteri di governance del cloud. Il team di governance del cloud deve delegare le responsabilità di applicazione della governance in modo che ogni team o individuo dell'organizzazione possa applicare criteri di governance del cloud entro la rispettiva area di responsabilità.

Per applicare efficacemente i criteri di governance del cloud:

Definire un approccio per l'applicazione dei criteri. Delegare le responsabilità di governance, adottare un modello di ereditarietà per i criteri, applicare convenzioni di denominazione e assegnazione di tag alle risorse nel modello di ereditarietà e implementare un approccio incentrato sul monitoraggio per garantire una transizione fluida all'applicazione.

Automatizzare la governance del cloud. Usare strumenti di governance del cloud per automatizzare la conformità in un piccolo set di criteri e quindi aggiungere altri criteri. Incorporare strumenti dell'infrastruttura come codice oppure applicazioni o script personalizzati. Automatizzare le aree di governance, ad esempio:

- AI

- Costo

- Dati

- Operazioni

- Conformità alle normative

- Gestione delle risorse

- Sicurezza

Esaminare e aggiornare regolarmente i meccanismi di applicazione dei criteri. Mantenere l'applicazione dei criteri di governance del cloud allineata alle esigenze correnti, inclusi i requisiti di sviluppatori, architetti, carichi di lavoro, piattaforma e azienda. Tenere traccia delle modifiche apportate alle normative e agli standard per garantire la conformità.

Allinearsi ai criteri di governance del cloud

Il cloud offre protezioni per ridurre il sovraccarico umano dovuto a processi ricorrenti. È possibile usare queste protezioni per allinearsi ai criteri incorporati.

La tabella seguente illustra alcuni trigger e azioni utili per affrontare i rischi che preoccupano il CIO di Tailwind Traders. Le azioni allineano l'organizzazione ai nuovi criteri.

| Rischio | Trigger di esempio | Azione di esempio |

|---|---|---|

| Spese eccessive nel cloud | La spesa mensile per il cloud è superiore del 20% rispetto al previsto. | Inviare una notifica al responsabile dell'unità di fatturazione in modo che possa esaminare l'utilizzo delle risorse. |

| Spese eccessive nel cloud | Gli asset distribuiti non usano la CPU o la memoria allocata. | Inviare una notifica al responsabile dell'unità di fatturazione e ridimensionare automaticamente le risorse in base all'utilizzo effettivo, quando possibile. |

| Mancato rispetto dei requisiti di sicurezza o conformità dell'organizzazione | Deviazioni rispetto ai requisiti di sicurezza o conformità definiti. | Inviare una notifica al team responsabile della sicurezza IT e automatizzare la correzione, quando possibile. |

| Configurazioni degli asset che creano sviste o problemi nella gestione delle operazioni | L'utilizzo della CPU per un carico di lavoro è superiore al 90%. | Inviare una notifica al team responsabile delle operazioni IT e aumentare le risorse per gestire il carico. |

| Configurazioni degli asset che creano sviste o problemi nella gestione delle operazioni | Gli asset che non soddisfano i requisiti di applicazione di patch, continuità aziendale o ripristino di emergenza attivano un avviso di conformità operativa. | Inviare una notifica al team responsabile della sicurezza IT e risolvere automaticamente la deviazione, quando possibile. |

| Accesso non autorizzato che compromette i sistemi o i dati | I modelli di traffico deviano dalle topologie di rete approvate. | Inviare una notifica al team responsabile della sicurezza IT e chiudere automaticamente i vettori di attacco, quando possibile. |

| Accesso non autorizzato che compromette i sistemi o i dati | Gli asset sono configurati senza assegnazioni di ruolo appropriate o privilegi elevati. | Inviare una notifica al team responsabile della sicurezza IT e risolvere automaticamente la deviazione, quando possibile. |

| Processi immaturi o mancanza di competenze del team, con conseguente incoerenza della governance | Sono stati identificati asset non inclusi nei processi di governance richiesti. | Inviare una notifica al team responsabile della governance IT e risolvere automaticamente la deviazione, quando possibile. |

È possibile usare gli strumenti di governance di Azure per automatizzare le notifiche per ognuno di questi trigger. Altri provider di servizi cloud possono richiedere un approccio più manuale, ma i criteri definiti saranno comunque applicabili. Non definire criteri che vincolino all'uso di uno specifico fornitore, in modo da non dover ripetere questo processo in futuro.

Dopo aver stabilito le istruzioni dei criteri cloud e definito una guida di progettazione, è necessario creare una strategia per garantire che la distribuzione del cloud rimanga conforme ai requisiti dei criteri. Questa strategia deve includere i processi di revisione e comunicazione in corso del team responsabile della governance del cloud e stabilire criteri per i casi di violazione dei criteri che richiedono un'azione. Deve anche definire i requisiti per i sistemi automatizzati di monitoraggio e conformità che rilevano violazioni e attivano azioni correttive.

Considerazione sulla progettazione della governance

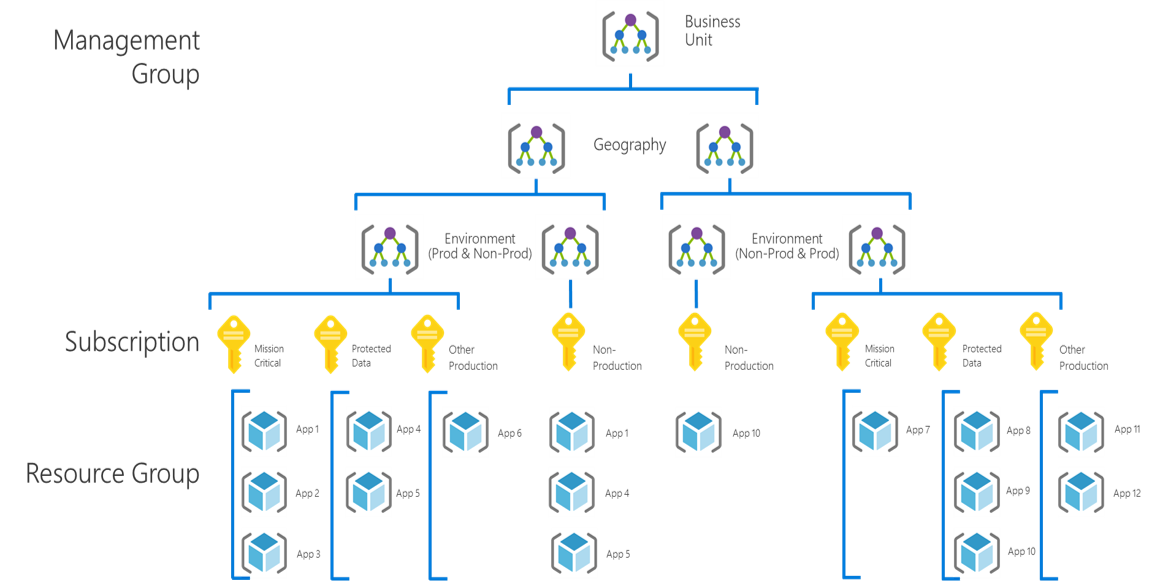

Per soddisfare le esigenze di governance a lungo termine, applicare un modello di governance gerarchico in cui carichi di lavoro specifici ereditino i criteri di governance dalla piattaforma. Questo modello garantisce che gli standard dell'organizzazione si applichino agli ambienti corretti, ad esempio i requisiti di acquisto per i servizi cloud.

Gruppi di gestione: ad esempio una business unit, un'area geografica o un ambiente

Sottoscrizioni: per ogni categoria di applicazione, ad ambienti di pre-produzione, sviluppo e produzione

Gruppi di risorse: per ogni applicazione

Definire una strategia di denominazione e assegnazione di tag

Definire una strategia di denominazione e assegnazione di tag per fornire un framework strutturato per la classificazione delle risorse, la gestione dei costi, la sicurezza e la conformità nell'intero ambiente cloud. Assegnare tag alle risorse per configurare l'ambiente in modo da trarre vantaggio da strumenti automatizzati. Considerare i tag suggeriti seguenti per i carichi di lavoro:

- Carico di lavoro o applicazione

- Riservatezza dei dati

- Criticità

- Proprietario

- Reparto, ad esempio centro di costo

- Ambiente

Per altre informazioni ed esempi, vedere Definire la strategia di assegnazione di tag.

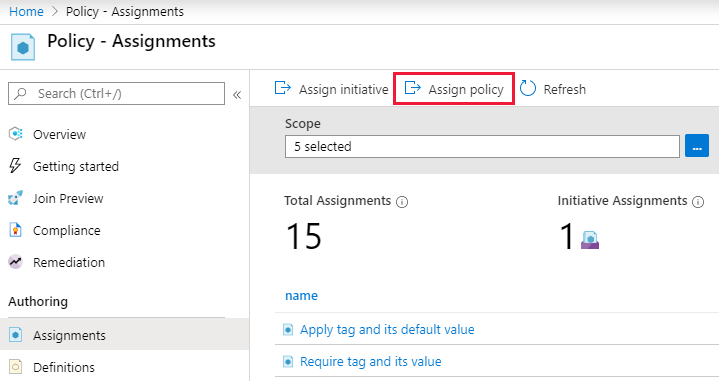

Esercizio: Assegnare criteri relativi ai tag

È possibile applicare i criteri di Azure a tutte le sottoscrizioni all'interno di un gruppo di gestione. Per comprendere il ruolo dei criteri nelle basi per la governance, seguire l'esercitazione per l'assegnazione di un criterio a uno dei gruppi di gestione.

Nel passaggio 4 dell'esercitazione selezionare il gruppo di gestione per assicurarsi che i criteri vengano applicati a tutte le sottoscrizioni incluse nel gruppo.

Nei passaggi 6 e 7 dell'esercitazione selezionare uno dei criteri predefiniti correlati all'assegnazione di tag. In particolare il criterio che richiede un tag su tutte le risorse è utile per stabilire le basi per la governance.

Importante

Nel passaggio 9 impostare Applicazione dei criteri su Disabilitato. Quando si disabilita questa impostazione, è possibile controllare l'ambiente senza apportare modifiche e senza bloccare distribuzioni future.

Esempio di Tailwind Traders

Per applicare il nuovo criterio "Evitare l'overspending", Tailwind Traders può:

- Definire limiti di spesa chiari per ogni singolo utente o team dell'organizzazione.

- Creare un budget in Gestione dei costi Microsoft per tenere traccia della spesa.

- Creare avvisi per l'overspending.

- Mettere da parte fondi aggiuntivi per i costi imprevisti.

- Ottimizzare l'utilizzo delle risorse.