Esercizio - Rilevare le minacce con Microsoft Sentinel Analytics

Come esperto della sicurezza che lavora per Contoso, si è notato di recente che un numero significativo di macchine virtuali è stato eliminato dalla sottoscrizione di Azure. Si vuole analizzare questo evento e ricevere un avviso nel caso si verifichi un'attività simile in futuro. Si decide di implementare una regola di analisi per creare un evento imprevisto quando qualcuno elimina una macchina virtuale esistente.

Esercizio: Rilevamento delle minacce con Microsoft Sentinel Analytics

In questo esercizio si esplorerà una regola di Microsoft Sentinel Analytics e si eseguiranno le attività seguenti:

- Creare una regola di evento imprevisto da un modello esistente.

- Richiamare un evento imprevisto ed esaminare le azioni associate.

- Creare una regola di analisi da un modello di regola.

Nota

Per completare questo esercizio è necessario aver completato l'esercizio di configurazione nell'unità 2. Se non è stato fatto, completarla ora e continuare con i passaggi dell'esercizio.

Attività 1: Creare una regola di analisi dalla procedura guidata per le regole di analisi

Nel portale di Azure cercare e selezionare Microsoft Sentinel, quindi selezionare l'area di lavoro di Microsoft Sentinel creata in precedenza.

Nel menu di Microsoft Sentinel, in Configurazione, selezionare Analisi.

Nella barra di intestazione Microsoft Sentinel | Analisi selezionare Crea e quindi Regola di query pianificata.

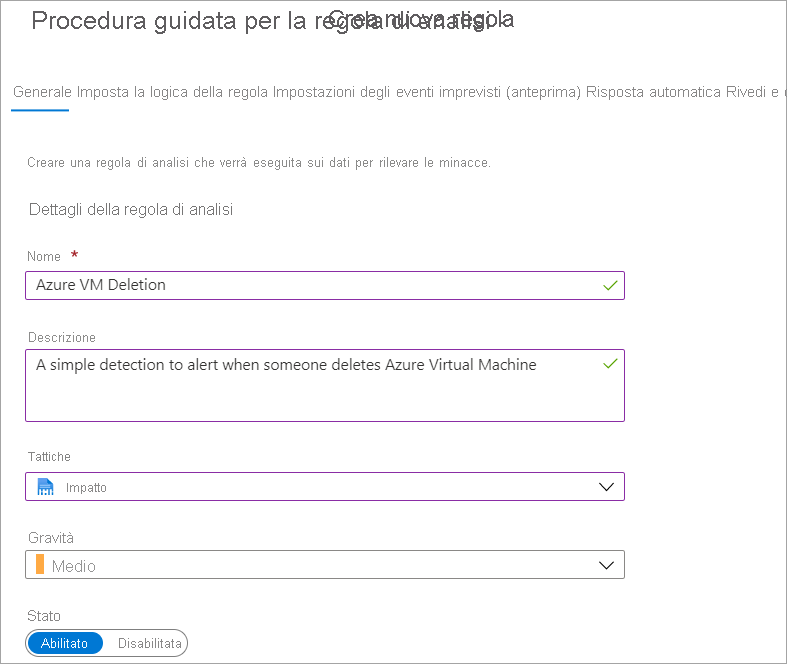

Nella scheda Generale immettere le informazioni di input indicate nella tabella seguente e quindi selezionare Avanti: Imposta la logica della regola

Nome Eliminazione della macchina virtuale di Azure. Descrizione Un semplice testo descrittivo per avvisare quando un utente elimina la macchina virtuale di Azure. MITRE ATT&CK Dal menu a discesa MITRE ATT&CK selezionare Impatto. Gravità Dal menu a discesa Gravità selezionare Medio. Status Verificare che lo stato sia Abilitato. È possibile selezionare Disabilitato per disabilitare una regola se genera un numero elevato di falsi positivi.

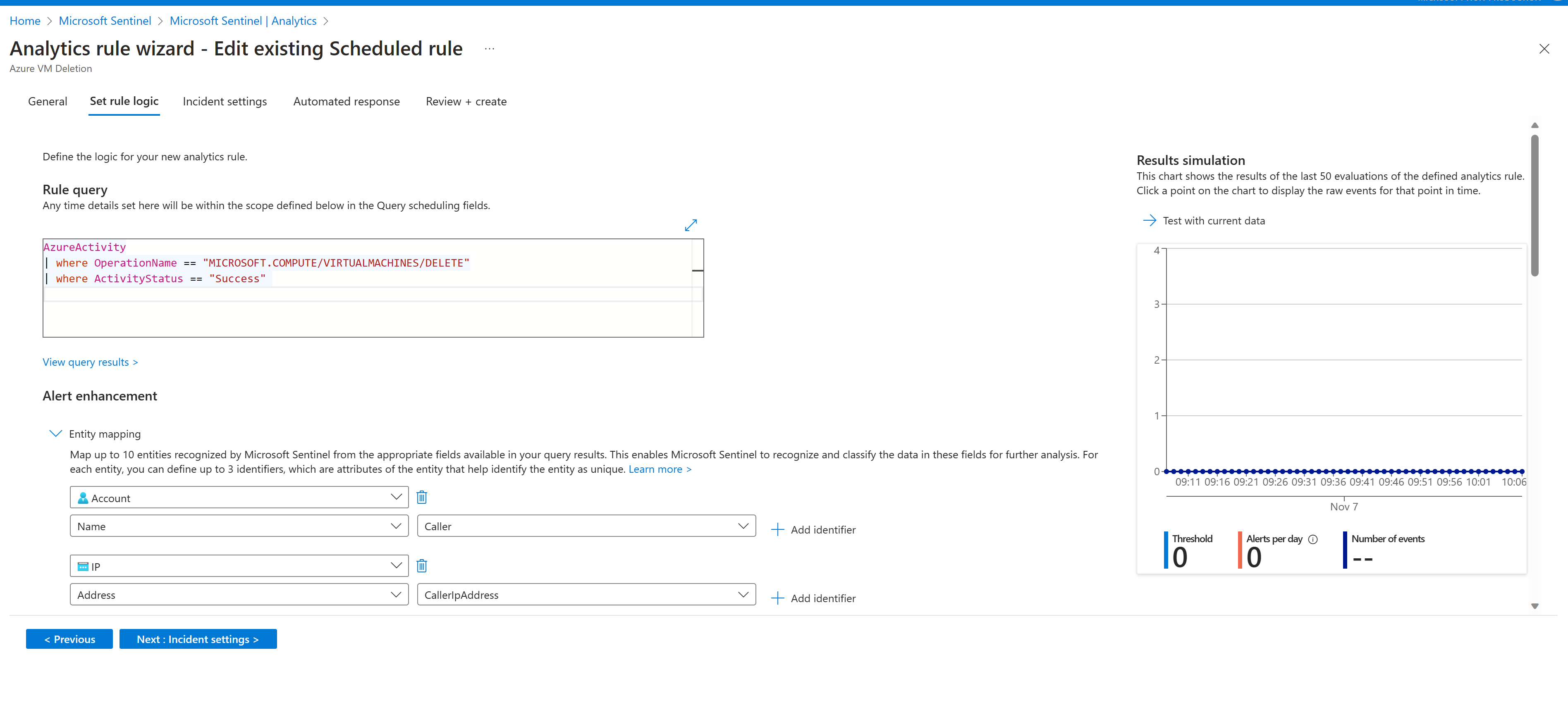

Nella scheda Imposta la logica della regola copiare e incollare il codice seguente nella casella di testo Query regola:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"Nel riquadro Simulazione dei risultati selezionare Test con i dati correnti e quindi osservare i risultati.

Nella sezione Miglioramento degli avvisi, in Mapping di entità, eseguire il mapping delle entità restituite come parte della regola di query che è possibile usare per eseguire analisi approfondite.

Nella sezione Pianificazione query configurare la frequenza con cui eseguire la query e la retroattività della query nella ricerca. Selezionare la query da eseguire ogni 5 minuti e accettare la cronologia predefinita di 5 ore.

Nella sezione Soglia di avviso specificare il numero di risultati positivi che può essere restituito per la regola prima che venga generato un avviso. Accettare i valori predefiniti.

Nella sezione Raggruppamento di eventi accettare l'impostazione predefinita Raggruppa tutti gli eventi in un singolo avviso.

Nella sezione Soppressione impostare Arresta esecuzione della query dopo generazione dell'avviso su Attivata.

Accettare i valori predefiniti di 5 ore e quindi selezionare Avanti: Impostazione evento imprevisto (anteprima).

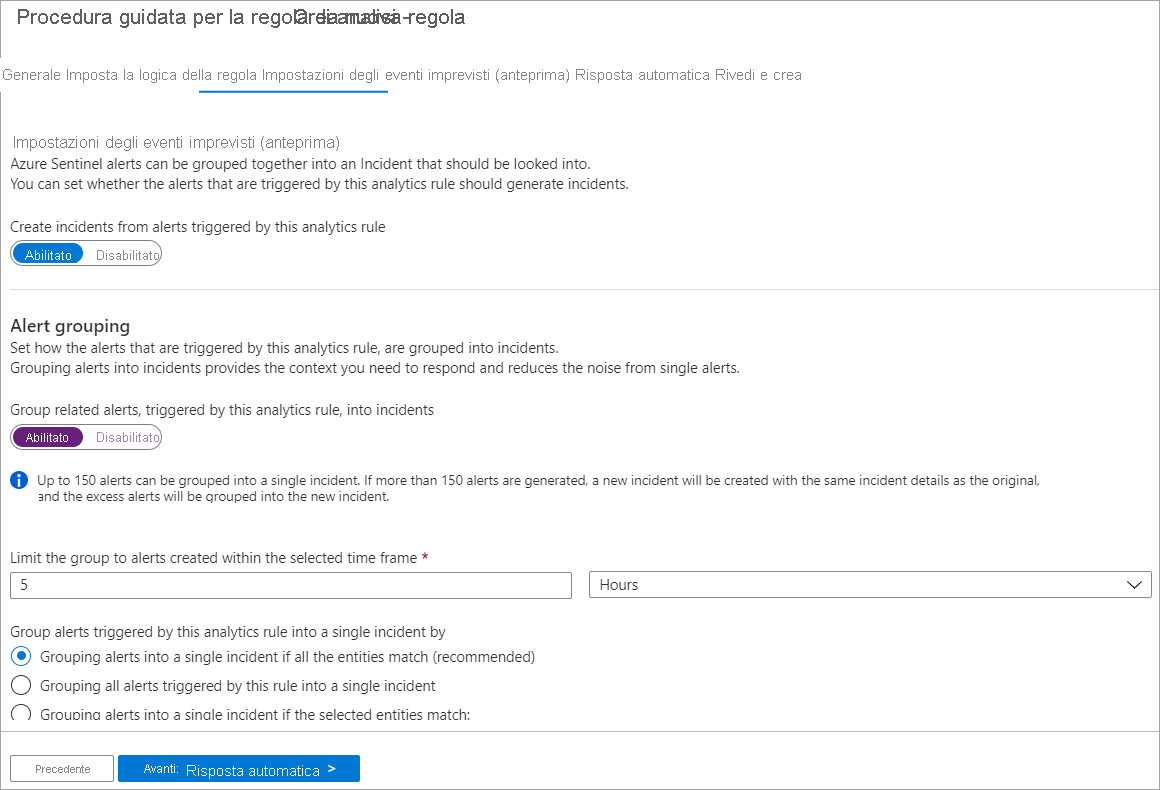

Nella scheda Impostazione evento imprevisto assicurarsi che l'opzione Abilitata sia selezionata per consentire la creazione di eventi imprevisti da avvisi generati da questa regola di analisi.

Nella sezione Raggruppamento degli avvisi selezionare Abilitato per raggruppare gli avvisi correlati in eventi imprevisti e assicurarsi che l'opzione Raggruppamento degli avvisi in un singolo evento imprevisto in caso di corrispondenza di tutte le entità (opzione consigliata) sia selezionata.

Assicurarsi che l'opzione Riapri gli eventi imprevisti corrispondenti chiusi sia impostata su Disabilitato e quindi selezionare Avanti: Risposta automatica.

Nel riquadro Risposta automatica selezionare un playbook da eseguire automaticamente quando viene generato l'avviso. Vengono visualizzati solo i playbook che contengono un connettore di Microsoft Sentinel per app per la logica.

Selezionare Successivo: Revisione.

Nella pagina Rivedi e crea verificare l'avvenuta convalida e quindi selezionare Salva.

Attività 2: Richiamare un evento imprevisto ed esaminare le azioni associate

- Nel portale di Azure selezionare Home, nella casella Cerca immettere macchine virtuali e quindi premere INVIO.

- Nella pagina Macchine virtuali individuare e selezionare la macchina virtuale simple-vm creata nel gruppo di risorse per questo esercizio e quindi selezionare Elimina nella barra di intestazione. Al prompt Elimina la macchina virtuale selezionare Sì.

- Al prompt Elimina macchina virtuale selezionare OK per eliminare la macchina virtuale.

Nota

Questa attività crea un evento imprevisto basato sulla regola di analisi creata nell'Attività 1. La creazione dell'evento imprevisto può richiedere fino a 15 minuti. È possibile procedere con gli altri passaggi di questa unità e quindi osservare i risultati in un secondo momento.

Attività 3: Creare una regola di analisi da un modello esistente

Nel portale di Azure selezionare Home, quindi Microsoft Sentinel e infine l'area di lavoro di Microsoft Sentinel creata nell'unità 2 di questo modulo.

Aprire Microsoft Sentinel e in Configurazione nel menu a sinistra selezionare Analisi.

Nel riquadro Analisi selezionare la scheda Modelli di regola.

Nel campo di ricerca immettere Create incidents based on Microsoft Defender for Cloud e quindi selezionare il modello di regola.

Nel riquadro dei dettagli selezionare Crea regola.

Nel riquadro Generale osservare il nome della regola di analisi e verificare che lo Stato della regola sia impostato su Attivata.

Nella sezione Logica della regola di analisi verificare che sia selezionato Microsoft Defender for Cloud come servizio di sicurezza Microsoft.

Nella sezione Filtra in base alla gravità selezionare Custom (Personalizzato) e quindi nel menu a discesa selezionare Alto e Medio.

Se si vogliono includere filtri aggiuntivi per gli avvisi di Microsoft Defender for Cloud, è possibile aggiungere testo in Includi avvisi specifici ed Escludi avvisi specifici.

Selezionare Avanti: Risposta automatica e quindi Avanti: Rivedi.

Nella pagina Rivedi e crea selezionare Crea.

Risultati

In questo esercizio è stata creata una regola di evento imprevisto da un modello esistente ed è stata creata una regola di query pianificata usando codice di query personalizzato.

Al termine dell'esercizio è necessario eliminare le risorse per evitare di incorrere in costi.

Pulire le risorse

- Nel portale di Azure cercare Gruppi di risorse.

- Selezionare azure-sentinel-rg.

- Nella barra dell'intestazione selezionare Elimina gruppo di risorse.

- Nel campo TYPE THE RESOURCE GROUP NAME: (DIGITARE IL NOME DEL GRUPPO DI RISORSE) immettere il nome del gruppo di risorse azure-sentinel-rg e selezionare Elimina.