Creare una regola di analisi dalla procedura guidata

È possibile creare una regola di analisi personalizzata per cercare le attività sospette e le minacce in Contoso.

Creare una regola di analisi pianificata personalizzata

La creazione di una regola personalizzata in base a un tipo di regola di query pianificata offre il livello più elevato di personalizzazione. È possibile definire il proprio codice KQL, impostare una pianificazione per eseguire un avviso o specificare un'azione automatizzata associando la regola a un playbook di Microsoft Sentinel.

Per creare una regola di query pianificata, nel portale di Azure selezionare Analisi in Microsoft Sentinel. Nella barra di intestazione selezionare + Crea e quindi Regola di query pianificata.

Nota

È possibile creare una regola pianificata anche selezionando una regola pianificata dall'elenco Regole e modelli nel riquadro Analisi e quindi selezionando Crea regola nel riquadro dei dettagli.

Una regola di query pianificata è costituita dagli elementi seguenti:

Scheda Generale

Nella tabella seguente sono elencati i campi di input del riquadro Generale.

| Campo | Descrizione |

|---|---|

| Name | Immettere un nome descrittivo per spiegare il tipo di attività sospetta rilevata dall'avviso. |

| Descrizione | Immettere una descrizione dettagliata che consentirà agli altri analisti della sicurezza di comprendere gli scopi della regola. |

| Tattiche | Nell'elenco a discesa Tattiche scegliere una delle categorie di attacchi disponibili per classificare la regola in base alle tattiche MITRE. |

| Gravità | Selezionare l'elenco a discesa Gravità per classificare il livello di importanza dell'avviso come una delle quattro opzioni seguenti: Alto, Medio, Basso o Informativo. |

| Status | Specificare lo stato della regola. Per impostazione predefinita lo stato è impostato su Attiva. È possibile selezionare Disattiva per disattivare la regola se questa genera un numero elevato di falsi positivi. |

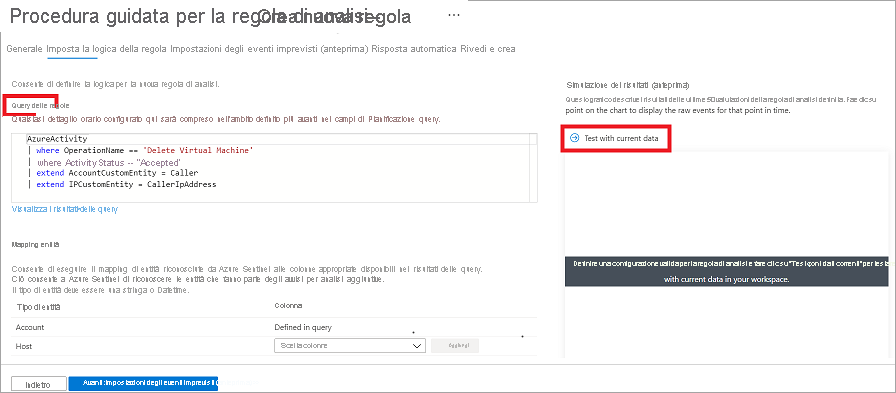

Scheda Imposta la logica della regola

Nella scheda Imposta la logica della regola è possibile definire il metodo di rilevamento specificando il codice KQL che viene eseguito nell'area di lavoro di Microsoft Sentinel. La query KQL filtra i dati sulla sicurezza usati per generare e creare un evento imprevisto.

Quando si immette la stringa di query KQL nel campo Query regola, è possibile usare la sezione Results simulation (preview) (Simulazione risultati (anteprima)) per esaminare i risultati della query. La sezione Simulazione risultati (anteprima) aiuta a determinare se la query ha restituito i risultati previsti.

La query di esempio riportata di seguito avvisa l'utente quando viene creato un numero anomalo di risorse in Attività di Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Suggerimento

Per assistenza sul linguaggio di query KQL, vedere la panoramica del linguaggio di query Kusto (KQL).

Arricchimento degli avvisi (anteprima)

Arricchimento degli avvisi consente di personalizzare ulteriormente il risultato di una query.

Mapping di entità

Nella sezione Mapping di entità è possibile definire fino a cinque entità dai risultati della query e quindi usarle per eseguire analisi approfondite. Selezionare Aggiungi nuova entità per aggiungere queste entità nella regola di query. Queste entità possono essere utili per eseguire un'indagine visiva perché verranno visualizzate come gruppo nella scheda Evento imprevisto. Alcune entità contengono informazioni che rappresentano un utente, un host o un indirizzo IP.

Dettagli personalizzati

Nella sezione Dettagli personalizzati è possibile impostare coppie chiave-valore che, se visualizzate nel risultato della query, mostrano un parametro di evento nei risultati.

Dettagli dell'avviso

Nella sezione Dettagli avviso è possibile immettere testo libero come parametri che possono essere rappresentati in ogni istanza dell'avviso. I dettagli possono anche includere le tattiche e la gravità assegnate all'istanza specifica dell'avviso.

Pianificazione query

Nella sezione Pianificazione query è possibile configurare la frequenza con cui eseguire la query e la retroattività della query nella ricerca dei dati. È importante non cercare dati antecedenti alla frequenza di esecuzione della query, in quanto possono creare avvisi duplicati.

Soglia di avviso

Nella sezione Soglia di avviso è possibile specificare il numero di un risultato positivo che può essere restituito per la regola prima che venga generato un avviso. Per definire un'espressione logica appropriata, è possibile utilizzare gli operatori logici seguenti:

- È maggiore di

- È minore di

- È uguale a

- Non è uguale a

Raggruppamento di eventi

Nella sezione Raggruppamento di eventi è possibile selezionare una delle due opzioni seguenti:

- Raggruppa tutti gli eventi in un singolo avviso. Questa è l'opzione predefinita e crea un singolo avviso se la query restituisce più risultati rispetto alla soglia di avviso specificata.

- Attiva un avviso per ogni evento. Questa opzione crea avvisi univoci per ogni evento restituito dalla query.

Eliminazione degli avvisi

Nella sezione Soppressione è possibile impostare l'opzione Arresta l'esecuzione della query dopo la generazione dell'avviso su Sì o No. Quando si seleziona Sì, Microsoft Sentinel sospende la creazione di eventi imprevisti aggiuntivi se la regola viene nuovamente attivata per il tempo in cui si vuole che la regola sia soppressa.

Impostazioni eventi imprevisti (anteprima)

Usare la scheda Impostazioni eventi imprevisti per creare eventi imprevisti, che vengono generati raggruppando gli avvisi in base a trigger e intervalli di tempo.

Nella sezione Alert grouping (Raggruppamento avvisi) è possibile raggruppare gli avvisi in un unico evento imprevisto. Quando si attiva il raggruppamento di avvisi correlati, è possibile scegliere tra le opzioni seguenti:

- Raggruppamento degli avvisi in un singolo evento imprevisto in caso di corrispondenza di tutte le entità (opzione consigliata)

- Raggruppamento di tutti gli avvisi generati da questa regola in un singolo evento imprevisto

- Raggruppamento degli avvisi in un singolo evento imprevisto in caso di corrispondenza delle entità selezionate (ad esempio, gli indirizzi IP di origine o di destinazione).

È anche possibile riaprire eventi imprevisti corrispondenti chiusi se viene generato un altro avviso che appartiene a un evento imprevisto chiuso in precedenza.

Scheda Risposta automatica

Non usata in questo esercizio.

Scheda Imposta la logica della regola - Esercizio

Nella scheda Risposta automatica, selezionare una regola di automazione esistente o crearne una nuova. Le regole di automazione possono eseguire playbook in base ai trigger e alle condizioni scelti.

Per altre informazioni su come creare un playbook ed eseguire l'attività automatica per la creazione di un evento imprevisto, vedere il modulo "Risposta alle minacce con i playbook di Microsoft Sentinel".

Scheda Rivedi e crea

Nella scheda Rivedi e crea rivedere le impostazioni configurate con la procedura guidata prima di creare una nuova regola.