Tipi di regole di analisi

Con le regole di Microsoft Sentinel Analytics è possibile configurare notifiche e avvisi in base ai dati provenienti dalle origini che sono connesse a Microsoft Sentinel. Questi avvisi aiutano ad assicurarsi che il team del SOC di Contoso sappia quando si verifica una minaccia e possa quindi reagire in modo appropriato per evitare che la minaccia raggiunga le risorse aziendali.

Tipi di regole di analisi

È possibile cercare potenziali minacce usando le regole di analisi predefinite fornite da Microsoft Sentinel Analytics, incluse le seguenti:

Anomalia

Fusion

Microsoft Security

Analisi del comportamento basata su Machine Learning (ML)

Avvisi pianificati

Regole NRT (near real time)

Intelligence per le minacce

Anomalia

Gli avvisi di anomalia sono informativi e identificano comportamenti anomali.

Fusion

Microsoft Sentinel usa il motore di correlazione Fusion, con gli algoritmi di Machine Learning scalabili, per rilevare attacchi multistage avanzati. Il motore correla molti avvisi e eventi a bassa fedeltà tra più prodotti in eventi imprevisti ad alta fedeltà e pratica. Fusion è abilitato per impostazione predefinita. Poiché la logica è nascosta e pertanto non personalizzabile, è possibile creare una sola regola con questo modello.

Il motore Fusion può anche correlare gli avvisi provenienti da regole di analisi pianificate con avvisi provenienti da altri sistemi, producendo eventi imprevisti ad alta fedeltà come risultato.

Per impostazione predefinita, il rilevamento Fusion è abilitato in Microsoft Sentinel. Microsoft aggiorna costantemente gli scenari di rilevamento Fusion per il rilevamento delle minacce. Al momento della stesura di questo articolo, per il rilevamento di Anomalia e Fusion è necessario configurare i connettori di dati seguenti:

Rilevamenti anomalie predefiniti

Avvisi dei prodotti Microsoft

Microsoft Entra ID

Microsoft Defender for Cloud

Microsoft Defender per IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender for Endpoint

Microsoft Defender per identità

Microsoft Defender per Office 365

Avvisi provenienti da regole di analisi pianificate, sia predefinite che create dagli analisti della sicurezza. Le regole di analisi devono contenere kill chain (tattiche) e informazioni di mapping delle entità per poter essere usate da Fusion

Alcuni degli scenari più comuni di rilevamento degli attacchi che vengono identificati dagli avvisi di Fusion includono:

Esfiltrazione di dati. Il rilevamento di un'attività sospetta, ad esempio una regola di inoltro sospetta nella cassetta postale Microsoft 365, dopo un accesso sospetto all'account di Microsoft Entra può indicare un account utente compromesso.

Eliminazione definitiva di dati. Un numero anomalo di file univoci eliminati dopo un accesso sospetto all'account di Microsoft Entra può indicare che è stato usato un account utente compromesso per eliminare dati in modo definitivo.

Denial of Service. Un numero significativo di macchine virtuali (VM) di Azure eliminato dopo un accesso sospetto all'account di Microsoft Entra può segnalare un account utente compromesso che può essere usato per eliminare definitivamente le risorse dell'azienda.

Spostamento laterale. Un numero significativo di azioni di rappresentazione che si verificano dopo un accesso sospetto all'account di Microsoft Entra può indicare un account utente compromesso che è stato usato per scopi dannosi.

Ransomware. Dopo un accesso sospetto a un account di Microsoft Entra, un comportamento insolito da parte dell'utente usato per crittografare dati può generare un avviso di esecuzione ransomware.

Nota

Per altre informazioni sulla tecnologia Fusion in Microsoft Sentinel, vedere Rilevamento di attacchi multifase avanzati in Microsoft Sentinel

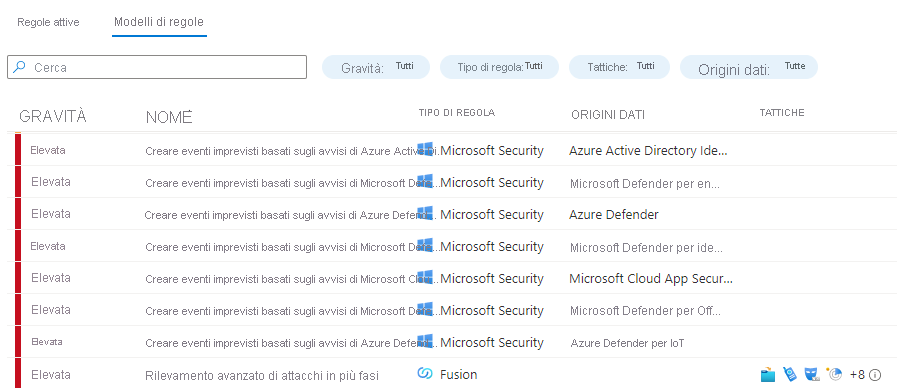

Microsoft Security

È possibile configurare le soluzioni di sicurezza Microsoft connesse a Microsoft Sentinel per creare automaticamente eventi imprevisti da tutti gli avvisi generati nel servizio connesso.

È possibile ad esempio configurare Contoso in modo che venga avvisata quando un utente classificato come minaccia ad alto rischio tenta di eseguire l'accesso e usare le risorse dell'azienda.

È possibile configurare le soluzioni di sicurezza seguenti affinché passino gli avvisi a Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender per server

Microsoft Defender per IoT

Microsoft Defender per identità

Microsoft Defender per Office 365

Microsoft Entra ID Protection

Microsoft Defender per endpoint

Nota

Microsoft unisce la terminologia del sistema di informazioni di sicurezza e gestione degli eventi (SIEM) e la terminologia di rilevamento e risposta estese (XDR) nei prodotti per la sicurezza.

È possibile filtrare questi avvisi in base alla gravità e in base a un testo specifico contenuto nel nome dell'avviso.

Analisi del comportamento basata su Machine Learning

Microsoft Sentinel Analytics include regole predefinite di analisi del comportamento basate su Machine Learning. Queste regole predefinite non sono modificabili e non è possibile rivederne le impostazioni. Usano gli algoritmi di Microsoft Machine Learning per rilevare le attività sospette. Gli algoritmi di Machine Learning correlano diversi eventi imprevisti a bassa fedeltà in un evento imprevisto di sicurezza ad alta fedeltà. In questo modo si risparmiano ore che è possibile utilizzare per analizzare manualmente numerosi avvisi di prodotti diversi e correlarli. Gli algoritmi di Machine Learning usati dalle regole di analisi consentono inoltre di accelerare l'analisi degli avvisi grazie all'inserimento e alla connessione rapida di dati importanti.

Usando, ad esempio, una regola di analisi del comportamento basata su Machine Learning è possibile rilevare un accesso SSH (Secure Shell Protocol) anomalo o un'attività di accesso RDP (Remote Desktop Protocol).

Avvisi pianificati

Le regole di analisi degli avvisi pianificati offrono il livello massimo di personalizzazione. È possibile definire un'espressione personalizzata usando il linguaggio KQL (Kusto Query Language) per filtrare gli eventi di sicurezza e impostare una pianificazione per l'esecuzione della regola.