Che cos'è Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics aiuta a rilevare, analizzare e correggere le minacce di cybersecurity. Il team del SOC di Contoso può usare Microsoft Sentinel Analytics per impostare le regole di analisi e le query per individuare i problemi nell'ambiente.

Che cos'è Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics offre diverse funzionalità che è possibile usare per implementare la sicurezza per i dati e le risorse in Contoso.

È possibile analizzare i dati cronologici raccolti dalle workstation, i server, i dispositivi di rete, i firewall, la prevenzione delle intrusioni, i sensori e così via. Microsoft Sentinel Analytics analizza i dati provenienti da origini diverse per identificare correlazioni e anomalie.

Con le regole di analisi è possibile attivare gli avvisi in base alle tecniche di attacco usate dagli utenti malintenzionati noti. È possibile configurare queste regole per assicurarsi che il Security Operations Center (SOC) venga avvisato in modo tempestivo di potenziali eventi imprevisti relativi alla sicurezza nell'ambiente in uso.

Perché usare le regole di analisi per le operazioni di sicurezza?

Anche se alcuni degli altri prodotti implementati da Contoso consentono di identificare le minacce, Microsoft Sentinel Analytics svolge un ruolo importante nel rilevamento complessivo delle minacce alla sicurezza correlando e associando i segnali che influiscono sulla presenza di una minaccia alla cybersecurity. Con la regola di analisi corretta, è possibile ottenere informazioni dettagliate sulla provenienza di un attacco, sulle risorse compromesse, sui potenziali dati persi e sulla sequenza temporale dell'evento imprevisto.

I casi d'uso dell'analisi della sicurezza più frequenti includono:

Identificazione degli account compromessi

Analisi del comportamento degli utenti per rilevare modelli potenzialmente sospetti

Analisi del traffico di rete per individuare tendenze che indicano attacchi potenziali

Rilevamento dell'esfiltrazione di dati da parte di utenti malintenzionati

Rilevamento delle minacce interne

Analisi degli eventi imprevisti

Ricerca di minacce

Non sempre gli strumenti di protezione convenzionali, ad esempio firewall o soluzioni antimalware, sono in grado di rilevare le minacce. Determinate minacce possono passare inosservate per mesi. La combinazione dei dati, raccolti da più strumenti e prodotti, con la potenza dell'intelligence sulle minacce può aiutare a rilevare, analizzare e attenuare le minacce interne.

È anche possibile usare regole di analisi per creare avvisi personalizzati che usano indicatori di attacco. Questi indicatori possono identificare in tempo reale attacchi potenziali in corso.

Analytics aiuta il team SOC di Contoso a migliorare l'efficienza dell'indagine complessa e a rilevare più rapidamente le minacce.

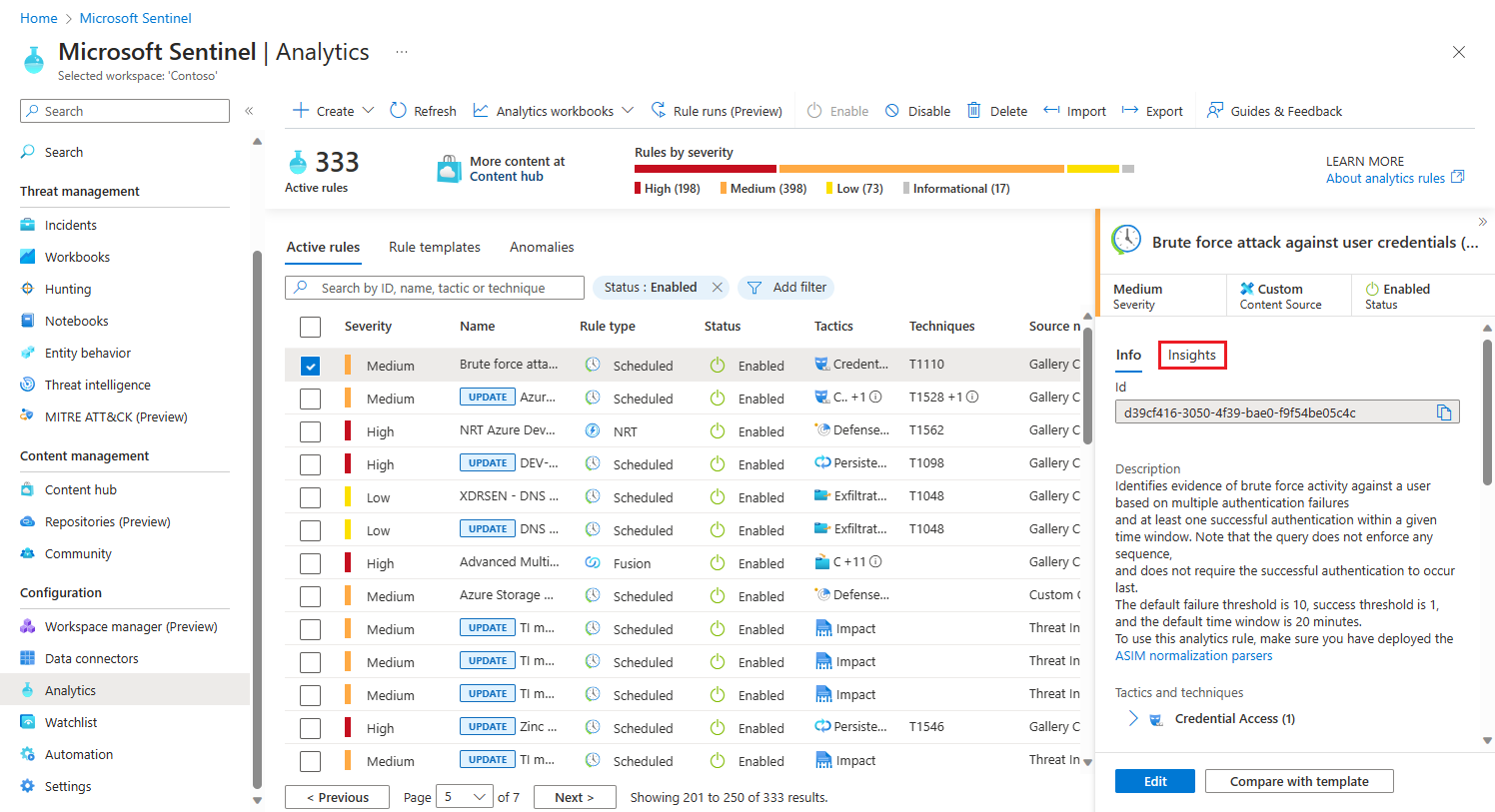

Esplorazione della home page di Analytics

È possibile creare regole di analisi dalla home page di Analytics. La pagina Analytics in Microsoft Sentinel è disponibile dal riquadro di spostamento.

La home page di Analytics è costituita da tre parti principali:

La barra dell'intestazione contiene informazioni sul numero di regole attualmente in uso.

L'elenco delle regole e dei modelli contiene tutti i modelli di regola che Microsoft ha precaricato dal repository GitHub di Microsoft Sentinel.

Il riquadro dei dettagli contiene informazioni aggiuntive che illustrano ogni modello e regola che è possibile usare nel rilevamento.

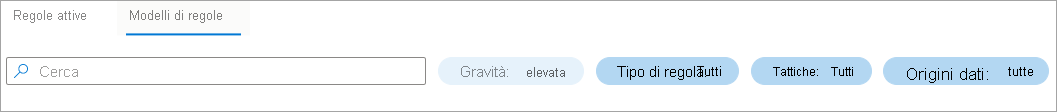

Filtrare i modelli di regola

Attualmente Microsoft ha precaricato più di 150 regole di modello dal repository GitHub di Microsoft Sentinel. Per eseguire la ricerca di questi modelli e per accedere alla regola appropriata, è necessario applicare i filtri. È ad esempio possibile esaminare solo le regole di modello che rilevano le minacce con un livello di gravità elevato o le regole da origini dati specifiche.

Per utilizzare i filtri, nella barra delle intestazioni selezionare i filtri che si desidera usare.

Nella home page di Analytics sono disponibili i filtri seguenti:

Gravità. Filtra le regole in base ai livelli di gravità.

Tipo di regola. Attualmente sono disponibili quattro tipi di regole: Scheduled, Fusion, Microsoft Security, Machine Learning Behavior Analytics.

Tattiche. Usare per filtrare le regole in base a 14 metodologie specifiche nel modello ATT&CK.

Origini dati. Filtra le regole in base al connettore dell'origine dati che genera l'avviso.

Nota

MITRE ATT&CK è una knowledge base accessibile a livello globale di tattiche e tecniche antagoniste basate su osservazioni reali. La knowledge base ATT&CK viene usata come base per lo sviluppo di specifici modelli di minaccia e metodologie nel settore privato, nel governo e nella community dei prodotti e dei servizi per la cybersecurity.