Abilitare l'autenticazione a più fattori

Esercizio - Abilitare l'autenticazione a più fattori (MFA)

L'autenticazione a più fattori (MFA) protegge le identità degli utenti richiedendo loro un secondo metodo di verifica. L'accesso condizionale di Microsoft Entra riunisce i segnali, per prendere decisioni e imporre i criteri di sicurezza. Per il sito Web del supermercato, verrà imposto un criterio di accesso condizionale che richiede l'autenticazione a più fattori. Il criterio di accesso condizionale è destinato a tutti gli utenti senza alcuna condizione.

Nota

Sarà necessario almeno il ruolo della directory Amministratore dei criteri di autenticazione per abilitare l'autenticazione a più fattori.

Si desidera fornire un feedback? Saremmo felici di sapere come procede il progetto del modello di verifica. Ci piacerebbe sapere cosa ne pensi!

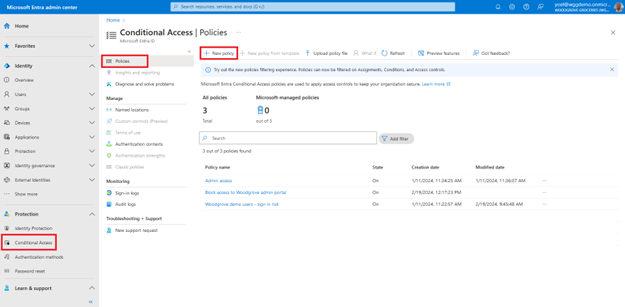

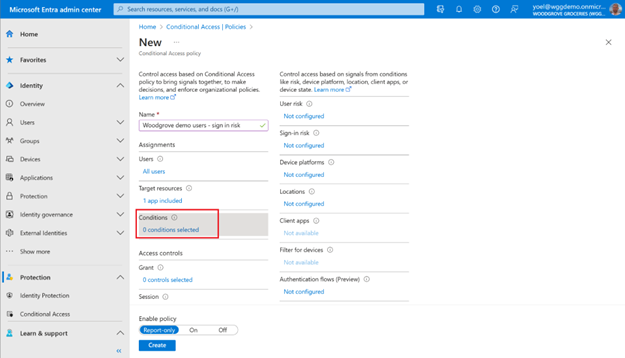

Per iniziare, creare un criterio di accesso condizionale per proteggere l'applicazione. Accedere all'interfaccia di amministrazione di Microsoft Entra e passare a Protezione>Accesso condizionale. Selezionare quindi Nuovo criterio.

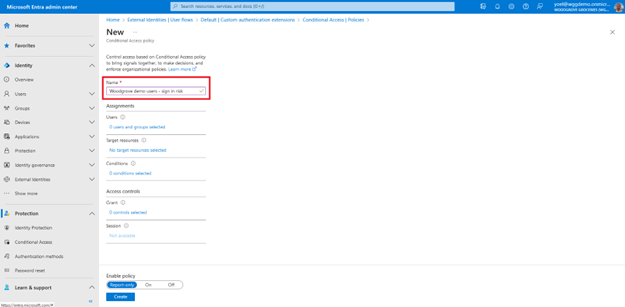

In Nome specificare un nome per il criterio, ad esempio rischio di accesso.

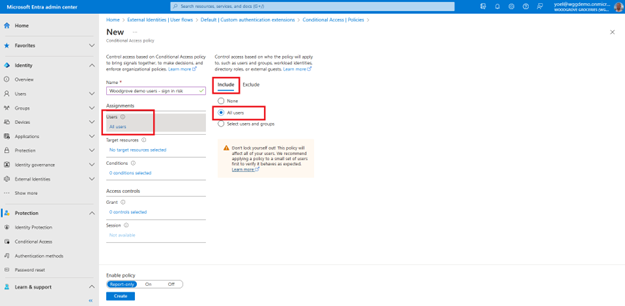

In Assegnazioni selezionare il collegamento in Utenti. Quindi, nella scheda Includi selezionare Tutti gli utenti. Nella scheda Escludi è possibile selezionare utenti e gruppi per gli account di accesso di emergenza dell'organizzazione.

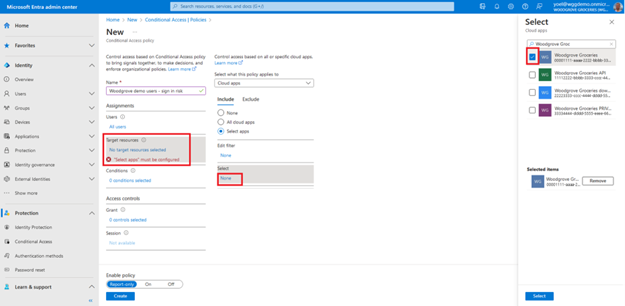

In Assegnazioni selezionare Risorse di destinazione. Quindi, nella scheda Includi scegliere l'opzione Seleziona app e fare clic sul pulsante Seleziona. Trovare l'app, selezionarla e quindi scegliere Seleziona.

Ignorare la sezione Condizioni e procedere al passaggio successivo.

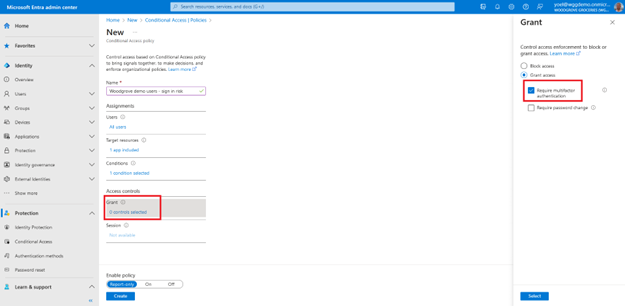

In Controlli di accesso>Concedi selezionare Concedi accesso. Selezionare quindi Richiedi autenticazione a più fattori. Con questo tipo di concessione, gli utenti devono soddisfare requisiti di sicurezza aggiuntivi, ad esempio posta elettronica, telefonata o SMS.

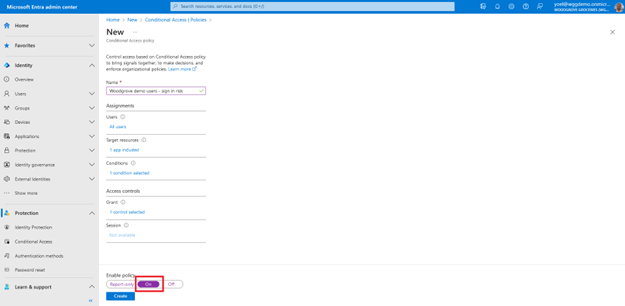

Confermare le impostazioni e impostare Abilita criterio su Attivato. Selezionare Crea per creare il criterio.

Molto bene! È stato creato un criterio di accesso condizionale che richiede agli utenti di completare l'autenticazione a più fattori. Per controllare l'esperienza utente, accedere all'applicazione.

Creare criteri di accesso condizionale

Nell'esempio seguente viene creato un criterio di accesso condizionale. Questo criterio si applica a tutti gli accessi per tutti gli utenti (ad eccezione dell'amministratore globale del tenant). Nella richiesta seguente sostituire {web-or-mobile-app-ID} con l'applicazione Web o per dispositivi mobili in uso (ID app, non ID oggetto). Si noti che è possibile aggiungere altre applicazioni.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}