Configurare un gateway RAS SDN nell'infrastruttura di VMM

Questo articolo descrive come configurare un gateway RAS SDN (Software Defined Networking) nell'infrastruttura di System Center Virtual Machine Manager (VMM).

Un gateway RAS SDN è un elemento del percorso dati in SDN che consente la connettività da sito a sito tra due sistemi autonomi. In particolare, un gateway RAS consente la connettività da sito a sito tra reti tenant remote e il data center usando IPSec, Generic Routing Encapsulation (GRE) o Inoltro di livello 3. Altre informazioni.

Nota

VMM 2025 e 2022 forniscono il supporto dual stack per il gateway RAS.

Nota

- Da VMM 2019 UR1, un tipo di rete connesso viene modificato in Rete connessa.

- VMM 2019 UR2 e versioni successive supporta IPv6.

Prima di iniziare

Prima di iniziare, verificare quanto segue:

- Pianificazione: leggere le informazioni sulla pianificazione di una rete definita dal software ed esaminare la topologia di pianificazione in questo documento. Il diagramma mostra un esempio di configurazione a 4 nodi. La configurazione è a disponibilità elevata con tre nodi del controller di rete (VM) e Tre nodi SLB/MUX. Mostra due tenant con una rete virtuale suddivisa in Due subnet virtuali per simulare un livello Web e un livello di database. Sia l'infrastruttura che le macchine virtuali tenant possono essere ridistribuite in qualsiasi host fisico.

- Controller di rete: è necessario distribuire il controller di rete prima di distribuire il gateway RAS.

- Bilanciamento carico software: per assicurarsi che le dipendenze vengano gestite correttamente, è necessario distribuire anche il bilanciamento del carico software prima di configurare il gateway. Se un bilanciamento del carico software e un gateway sono configurati, è possibile usare e convalidare una connessione IPsec.

- Modello di servizio: VMM usa un modello di servizio per automatizzare la distribuzione del gateway. I modelli di servizio supportano la distribuzione a più nodi nelle macchine virtuali di prima e seconda generazione.

Passaggi per la distribuzione

Per configurare un gateway RAS, eseguire le operazioni seguenti:

Scaricare il modello di servizio: scaricare il modello di servizio necessario per distribuire il gateway.

Creare la rete logica VIP: creare una rete logica VIP GRE. È necessario un pool di indirizzi IP per indirizzi VIP privati e assegnare indirizzi VIP agli endpoint GRE. La rete esiste per definire indirizzi VIP assegnati alle macchine virtuali gateway in esecuzione nell'infrastruttura SDN per una connessione GRE da sito a sito.

Nota

Per abilitare il supporto dual stack, durante la creazione di una rete logica VIP GRE, aggiungere la subnet IPv6 al sito di rete e creare il pool di indirizzi IPv6. (applicabile per il 2022 e versioni successive)

Importare il modello di servizio: importare il modello di servizio gateway RAS.

Distribuire il gateway: distribuire un'istanza del servizio gateway e configurarne le proprietà.

Convalidare la distribuzione: configurare GRE da sito a sito, IPSec o L3 e convalidare la distribuzione.

Scaricare il modello di servizio

- Scaricare la cartella SDN dal repository GitHub SDN di Microsoft e copiare i modelli da VMM>Templates>GW in un percorso locale nel server VMM.

- Estrarre il contenuto in una cartella in un computer locale. Verranno importati nella libreria in un secondo momento.

Il download contiene due modelli:

- Il modello di EdgeServiceTemplate_Generation 1 VM.xml consiste nella distribuzione del servizio GW in macchine virtuali di prima generazione.

- Il EdgeServiceTemplate_Generation 2 VM.xml consiste nella distribuzione del servizio GW in macchine virtuali di seconda generazione.

Entrambi i modelli hanno un conteggio predefinito di tre macchine virtuali, che possono essere modificate nella finestra di progettazione modelli di servizio.

Creare la rete logica GRE VIP

- Nella console VMM eseguire la Creazione guidata rete logica. Immettere un nome, specificare facoltativamente una descrizione e selezionare Avanti.

- In Impostazioni selezionare Una rete connessa. Facoltativamente, è possibile selezionare Crea una rete VM con lo stesso nome. Questa impostazione consente alle macchine virtuali di accedere direttamente a questa rete logica. Selezionare Managed by the Network Controller (Gestito dal controller di rete) e selezionare Next ( Avanti).

- Per VMM 2019 UR1 e versioni successive, in Impostazioni selezionare Rete connessa, selezionare Gestito dal controller di rete e quindi selezionare Avanti.

- In Impostazioni selezionare Rete connessa, selezionare Gestito dal controller di rete e quindi selezionare Avanti.

In Sito di rete specificare le impostazioni:

Ecco i valori di esempio:

- Nome rete: GRE VIP

- Subnet: 31.30.30.0

- Maschera: 24

- ID VLAN nel trunk: NA

- Gateway: 31.30.30.1

- In Riepilogo esaminare le impostazioni e completare la procedura guidata.

Per usare IPv6, aggiungere subnet IPv4 e IPV6 al sito di rete. Ecco i valori di esempio:

- Nome rete: GRE VIP

- Subnet: FD4A:293D:184F:382C::

- Maschera: 64

- ID VLAN nel trunk: NA

- Gateway: FD4A:293D:184F:382C::1

In Riepilogo esaminare le impostazioni e completare la procedura guidata.

Per usare IPv4, aggiungere la subnet IPv4 al sito di rete e creare il pool di indirizzi IPv4. Ecco i valori di esempio:

- Nome rete: GRE VIP

- Subnet:

- Maschera:

- ID VLAN nel trunk: NA

- Gateway:

Per usare IPv6, aggiungere subnet IPv4 e IPV6 al sito di rete e creare un pool di indirizzi IPv6. Ecco i valori di esempio:

- Nome rete: GRE VIP

- Subnet: FD4A:293D:184F:382C::

- Maschera: 64

- ID VLAN nel trunk: NA

- Gateway: FD4A:293D:184F:382C::1

In Riepilogo esaminare le impostazioni e completare la procedura guidata.

Creare un pool di indirizzi IP per indirizzi VIP GRE

Nota

Da VMM 2019 UR1 e versioni successive è possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

Nota

È possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

- Fare clic con il pulsante destro del mouse sulla rete >logica GRE VIP Create IP Pool (Crea pool IP).

- Immettere un nome e una descrizione facoltativa per il pool e verificare che la rete VIP sia selezionata. Selezionare Avanti.

- Accettare il sito di rete predefinito e selezionare Avanti.

- Scegliere un indirizzo IP iniziale e finale per l'intervallo. Avviare l'intervallo nel secondo indirizzo della subnet disponibile. Ad esempio, se la subnet disponibile è da .1 a .254, iniziare l'intervallo a .2.

- Nella casella Indirizzi IP riservati per indirizzi VIP del servizio di bilanciamento del carico immettere l'intervallo di indirizzi IP nella subnet. Deve corrispondere all'intervallo usato per gli indirizzi IP iniziali e finali.

- Non è necessario fornire informazioni gateway, DNS o WINS perché questo pool viene usato per allocare indirizzi IP solo tramite il controller di rete. Selezionare Avanti per ignorare queste schermate.

- In Riepilogo esaminare le impostazioni e completare la procedura guidata.

- Se è stata creata una subnet IPv6, creare un pool di indirizzi VIP GRE IPv6 separato.

- Scegliere un indirizzo IP iniziale e finale per l'intervallo. Avviare l'intervallo nel secondo indirizzo della subnet disponibile. Ad esempio, se la subnet disponibile è da .1 a .254, iniziare l'intervallo a .2. Per specificare l'intervallo VIP, non usare la forma abbreviata di indirizzo IPv6; Usare il formato 2001:db8:0:200:0:0:0:7 anziché 2001:db8:0:200::7.

- Nella casella Indirizzi IP riservati per indirizzi VIP del servizio di bilanciamento del carico immettere l'intervallo di indirizzi IP nella subnet. Deve corrispondere all'intervallo usato per gli indirizzi IP iniziali e finali.

- Non è necessario fornire informazioni gateway, DNS o WINS perché questo pool viene usato per allocare indirizzi IP solo tramite il controller di rete. Selezionare Avanti per ignorare queste schermate.

- In Riepilogo esaminare le impostazioni e completare la procedura guidata.

Importare il modello di servizio

- Selezionare Libreria>Importa modello.

- Passare alla cartella del modello di servizio. Ad esempio, selezionare il file EdgeServiceTemplate Generation 2.xml .

- Aggiornare i parametri per l'ambiente durante l'importazione del modello di servizio.

Nota

Le risorse della libreria sono state importate durante la distribuzione del controller di rete.

- WinServer.vhdx: selezionare l'immagine del disco rigido virtuale preparata e importata in precedenza durante la distribuzione del controller di rete.

- EdgeDeployment.CR: eseguire il mapping alla risorsa della libreria EdgeDeployment.cr nella libreria VMM.

Nella pagina Riepilogo esaminare i dettagli e selezionare Importa.

Nota

È possibile personalizzare il modello di servizio. Altre informazioni.

Distribuire il servizio gateway

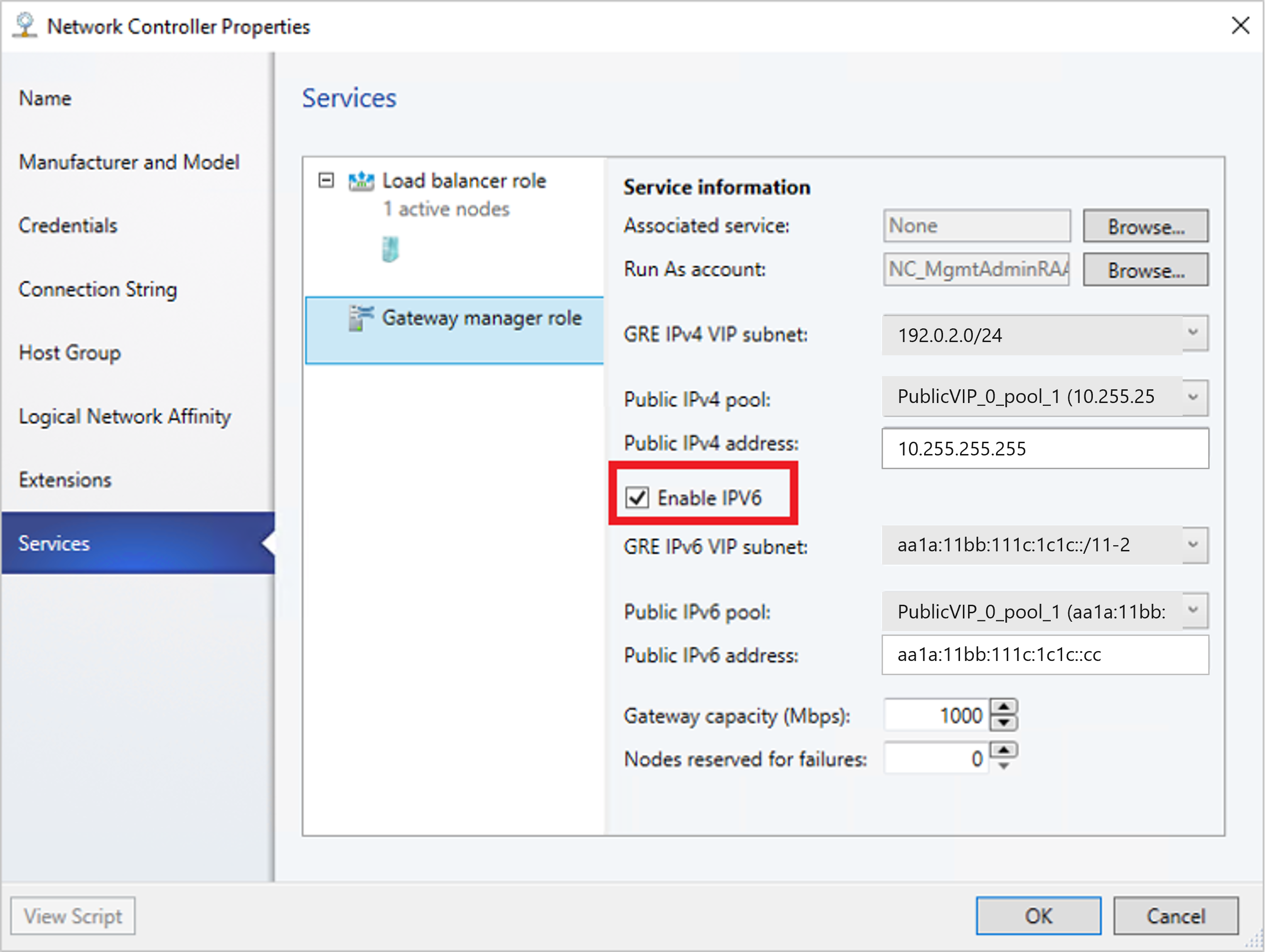

Per abilitare IPv6, durante l'onboarding del servizio Gateway, selezionare la casella di controllo Abilita IPv6 e selezionare la subnet VIP GRE IPv6 creata in precedenza. Selezionare anche pool IPv6 pubblico e specificare l'indirizzo IPv6 pubblico.

In questo esempio viene usato il modello di seconda generazione.

Selezionare il modello di servizio EdgeServiceTemplate Generation2.xml e selezionare Configura distribuzione.

Immettere un nome e scegliere una destinazione per l'istanza del servizio. La destinazione deve eseguire il mapping a un gruppo host contenente gli host configurati in precedenza per la distribuzione del gateway.

In Impostazioni di rete eseguire il mapping della rete di gestione alla rete VM di gestione.

Nota

Al termine del mapping viene visualizzata la finestra di dialogo Distribuisci servizio . È normale che le istanze della macchina virtuale siano inizialmente rosse. Selezionare Aggiorna anteprima per trovare automaticamente gli host adatti per la macchina virtuale.

A sinistra della finestra Configura distribuzione configurare le impostazioni seguenti:

- AdminAccount. Obbligatorio. Selezionare un account RunAs che verrà usato come amministratore locale nelle macchine virtuali del gateway.

- Rete di gestione. Obbligatorio. Scegliere la rete VM di gestione creata per la gestione degli host.

- Account di gestione. Obbligatorio. Selezionare un account RunAs con autorizzazioni per aggiungere il gateway al dominio di Active Directory associato al controller di rete. Può essere lo stesso account usato per MgmtDomainAccount durante la distribuzione del controller di rete.

- FQDN. Obbligatorio. FQDN per il dominio di Active Directory per il gateway.

Selezionare Distribuisci servizio per avviare il processo di distribuzione del servizio.

Nota

I tempi di distribuzione variano a seconda dell'hardware, ma in genere sono compresi tra 30 e 60 minuti. Se la distribuzione del gateway non riesce, eliminare l'istanza del servizio non riuscita in Tutti i servizi host>prima di ripetere la distribuzione.

Se non si usa un VHDX con contratto multilicenza (o il codice Product Key non viene fornito usando un file di risposte), la distribuzione verrà interrotta nella pagina Codice Product Key durante il provisioning della macchina virtuale. È necessario accedere manualmente al desktop della macchina virtuale e immettere la chiave o ignorarla.

Se si vuole aumentare o aumentare le istanze di un'istanza di SLB distribuita, leggere questo blog.

Limiti per il gateway

Di seguito sono riportati i limiti predefiniti per il gateway gestito dal controller di rete:

- MaxVMNetworksSupported= 50

- MaxVPNConnectionsPerVMNetwork= 10

- MaxVMSubnetsSupported= 550

- MaxVPNConnectionsSupported= 250

Nota

Per una rete virtualizzata SDNv2, viene creata una subnet di routing interna per ogni rete VM. Il limite MaxVMSubnetsSupported include le subnet interne create per le reti VM.

È possibile ignorare i limiti predefiniti impostati per il gateway gestito del controller di rete. Tuttavia, l'override del limite a un numero maggiore potrebbe influire sulle prestazioni del controller di rete.

Eseguire l'override dei limiti del gateway

Per ignorare i limiti predefiniti, aggiungere la stringa di override al servizio controller di rete stringa di connessione e aggiornare in VMM.

- MaxVMNetworksSupported= seguito dal numero di reti VM che possono essere usate con questo gateway.

- MaxVPNConnectionsPerVMNetwork= seguito dal numero di connessioni VPN che è possibile creare per ogni rete VM con questo gateway.

- MaxVMSubnetsSupported= seguito dal numero di subnet di rete vm che possono essere usate con questo gateway.

- MaxVPNConnectionsSupported= seguito dal numero di connessioni VPN che possono essere usate con questo gateway.

Esempio:

Per eseguire l'override del numero massimo di reti VM che possono essere usate con il gateway a 100, aggiornare il stringa di connessione come indicato di seguito:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM; MaxVMNetworksSupported==100

Configurare il ruolo di gestione gateway

Ora che il servizio gateway è stato distribuito, è possibile configurare le proprietà e associarlo al servizio controller di rete.

Selezionare Servizio> di rete infrastruttura per visualizzare l'elenco dei servizi di rete installati. Fare clic con il pulsante destro del mouse sul servizio >controller di rete Proprietà.

Selezionare la scheda Servizi e selezionare il ruolo gestione gateway.

Trovare il campo Servizio associato in Informazioni sul servizio e selezionare Sfoglia. Selezionare l'istanza del servizio gateway creata in precedenza e selezionare OK.

Selezionare l'account RunAs che verrà usato dal controller di rete per accedere alle macchine virtuali del gateway.

Nota

L'account RunAs deve avere privilegi di amministratore per le macchine virtuali gateway.

Nella subnet VIP GRE selezionare la subnet VIP creata in precedenza.

- In Pool IPv4 pubblico selezionare il pool configurato durante la distribuzione del bilanciamento del carico software. In Indirizzo IPv4 pubblico specificare un indirizzo IP del pool precedente e assicurarsi di non selezionare i tre indirizzi IP iniziali dall'intervallo.

Per abilitare il supporto IPv4, nel pool IPv4 pubblico selezionare il pool configurato durante la distribuzione del bilanciamento del carico software. In Indirizzo IPv4 pubblico specificare un indirizzo IP del pool precedente e assicurarsi di non selezionare i tre indirizzi IP iniziali dall'intervallo.

Per abilitare il supporto IPv6, da Servizi proprietà>controller di rete selezionare la casella di controllo Abilita IPv6, selezionare rispettivamente la subnet VIP GRE IPv6 creata in precedenza e immettere rispettivamente il pool IPv6 pubblico e l'indirizzo IPv6 pubblico. Selezionare anche la subnet front-end IPv6 che verrà assegnata alle macchine virtuali del gateway.

In Capacità gateway configurare le impostazioni di capacità.

La capacità del gateway (Mbps) indica la normale larghezza di banda TCP prevista fuori dalla macchina virtuale del gateway. È necessario impostare questo parametro in base alla velocità di rete sottostante usata.

La larghezza di banda del tunnel IPsec è limitata a (3/20) della capacità del gateway. Ciò significa che, se la capacità del gateway è impostata su 1000 Mbps, la capacità del tunnel IPsec equivalente sarà limitata a 150 Mbps.

Nota

Il limite di larghezza di banda è il valore totale della larghezza di banda in ingresso e della larghezza di banda in uscita.

I rapporti equivalenti per i tunnel GRE e L3 sono rispettivamente 1/5 e 1/2.

Configurare il numero di nodi riservati per il backup in Nodi per i campi degli errori riservati.

Per configurare singole macchine virtuali gateway, selezionare ogni macchina virtuale e selezionare la subnet front-end IPv4, specificare l'ASN locale e, facoltativamente, aggiungere le informazioni sul dispositivo di peering per il peer BGP.

Nota

Se si prevede di usare connessioni GRE, è necessario configurare i peer BGP del gateway.

L'istanza del servizio distribuita è ora associata al ruolo gestione gateway. È necessario visualizzare l'istanza della macchina virtuale del gateway elencata sotto di essa.

In Capacità gateway configurare le impostazioni di capacità.

La capacità del gateway (Mbps) indica la normale larghezza di banda TCP prevista fuori dalla macchina virtuale del gateway. È necessario impostare questo parametro in base alla velocità di rete sottostante usata.

La larghezza di banda del tunnel IPsec è limitata a (3/20) della capacità del gateway. Ciò significa che, se la capacità del gateway è impostata su 1000 Mbps, la capacità del tunnel IPsec equivalente sarà limitata a 150 Mbps.

Nota

Il limite di larghezza di banda è il valore totale della larghezza di banda in ingresso e della larghezza di banda in uscita.

I rapporti equivalenti per i tunnel GRE e L3 sono rispettivamente 1/5 e 1/2.

Configurare il numero di nodi riservati per il backup in Nodi per i campi degli errori riservati.

Per configurare singole macchine virtuali gateway, selezionare ogni macchina virtuale e selezionare la subnet front-end IPv4, specificare l'ASN locale e, facoltativamente, aggiungere le informazioni sul dispositivo di peering per il peer BGP.

Nota

Se si prevede di usare connessioni GRE, è necessario configurare i peer BGP del gateway.

L'istanza del servizio distribuita è ora associata al ruolo gestione gateway. È necessario visualizzare l'istanza della macchina virtuale del gateway elencata sotto di essa.

Convalidare la distribuzione

Dopo aver distribuito il gateway, è possibile configurare i tipi di connessione S2S GRE, S2S IPSec o L3 e convalidarli. Per altre informazioni, vedere il contenuto seguente:

- Creare e convalidare connessioni IPSec da sito a sito

- Creare e convalidare connessioni GRE da sito a sito

- Creare e convalidare le connessioni L3

Per altre informazioni sui tipi di connessione, vedere questo argomento.

Configurare il selettore di traffico da PowerShell

Ecco la procedura per configurare il selettore di traffico usando PowerShell VMM.

Creare il selettore di traffico usando i parametri seguenti.

Nota

I valori usati sono solo esempi.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Configurare il selettore di traffico precedente usando il parametro -LocalTrafficSelectors di Add-SCVPNConnection o Set-SCVPNConnection.

Rimuovere il gateway dall'infrastruttura SDN

Usare questi passaggi per rimuovere il gateway dall'infrastruttura SDN.