Profili RunAs di SQL Server

Il Management Pack per SQL Server fornisce i profili RunAs seguenti:

Profilo di individuazione "Esegui come" di Microsoft SQL Server

Questo profilo è associato alle scoperte esistenti.

Profilo di esecuzione come per il monitoraggio di Microsoft SQL Server

Questo profilo è associato a monitoraggi e regole esistenti.

profilo RunAs attività Microsoft SQL Server

Questo profilo è associato alle attività esistenti.

profilo RunAs di Microsoft SQL Server SCOM SDK

Questo profilo è destinato ai flussi di lavoro mp di SQL Server che devono accedere a System Center Operations Manager SDK.

Il Management Pack per SQL Server richiede un set di privilegi di autore sul System Center Operations Manager SDK per creare un Management Pack e archiviare le sostituzioni.

Se l'account azione predefinito in System Center Operations Manager non dispone di queste autorizzazioni, creare un account di questo tipo ed eseguirne il mapping al profilo Run As di Microsoft SQL Server SDK.

Profilo Esegui come delle credenziali SQL di Microsoft SQL Server

Questo profilo viene usato solo per modalità di monitoraggio senza agente.

Nota

Non associare gli account alla profilo RunAs sql di Microsoft SQL Server se si monitora SQL Server in modalità di monitoraggio misto o agente, poiché solo un account azione di base può essere associato a questo profilo. Inoltre, non usare un account di Windows o un account non di base con questo profilo.

Quando si usa la modalità di monitoraggio misto o quella dell'agente, tutte le individuazioni, i monitor e le attività utilizzano gli account del profilo Account Azione Predefinito Run As. Se l'account azione predefinito per un determinato sistema non dispone delle autorizzazioni necessarie per individuare e monitorare le istanze di SQL Server, tali sistemi possono essere associati a credenziali più specifiche definite in Microsoft SQL Server profili RunAs, gruppo di account del servizio gestito (gMSA) sono supportati anche .

Per ulteriori informazioni sugli account Run As, vedere Gestione di account e profili Run As.

Abilitazione della politica di sicurezza Consenti l'accesso locale

Se l'account di dominio viene usato come account operativo, abilitare il criterio Consenti accesso locale sia su SQL Server in Windows che su SQL Server in Linux.

Modalità di monitoraggio agente e misto

Per configurare i profili RunAs, usare uno degli scenari seguenti:

Account Azione è Amministratore Locale e SA

L'Account Azione è amministratore locale senza SA

Action Account è Sistema Locale senza SA

L'account Action Account è amministratore locale e SA

Un account azione predefinito di System Center Operations Manager è associato all'account di sistema locale o a qualsiasi account utente di dominio che sia membro del gruppo di amministratori locali nei computer monitorati.

All'account usato devono essere concessi i diritti di Amministratore di Sistema SQL (SA) nelle istanze di SQL Server monitorate.

Si possono concedere i diritti di amministratore di sistema a un account utente di dominio aggiungendolo al gruppo locale BUILTIN\Administrators nella lista di accesso alla sicurezza di SQL Server. In questo caso, il monitoraggio delle istanze di SQL Server funzionerà senza bisogno di configurazioni, ad eccezione di alcune configurazioni descritte di seguito.

Seguire questa procedura per assicurarsi che tutti i requisiti siano soddisfatti:

Se si archiviano database SQL Server in una condivisione file SMB, l'account azione predefinito deve disporre dei diritti, come descritto in Low-Privilege Agent Monitoring.

Nei casi in cui i server che ospitano le repliche di disponibilità Always On (almeno una di esse) hanno un nome della macchina costituito da più di 15 caratteri, assicurati di eseguire i passaggi descritti in Monitoraggio del gruppo di disponibilità nei server Windows con nomi lunghi.

L'account azione è amministratore locale senza SA

Un account azione predefinito di System Center Operations Manager è associato all'account di sistema locale o all'account utente di dominio, ma i diritti SA non possono essere concessi a questo account a causa delle politiche di sicurezza.

Se i criteri di sicurezza consentono la concessione dei diritti di amministratore di sistema all'account utente di dominio separato usato solo per l'avvio di flussi di lavoro di MP di SQL Server, segua questa procedura:

Creare un nuovo account utente di dominio e aggiungerlo al gruppo Administrators locale in ogni server monitorato.

Concedere i diritti dell'amministratore di sistema a questo account in SQL Server.

Creare un nuovo account azione in System Center Operations Manager e associare questo account all'account utente di dominio creato sopra.

Eseguire il mapping del nuovo account azione a tutti i profili RunAs di SQL Server MP.

Se si archiviano database SQL Server in una condivisione file SMB, l'account azione predefinito deve disporre dei diritti, come descritto in Low-Privilege Agent Monitoring.

Account Azione è Sistema Locale senza SA

[Questo scenario è solo per la modalità di monitoraggio dell'agente.]

Un account azione predefinito di System Center Operations Manager viene mappato all'account di sistema locale o all'account utente di dominio, ma non è possibile concedere diritti SA a questo account a causa di criteri di sicurezza che vietano l'accesso a SQL Server.

È possibile concedere diritti SA o privilegi limitati a System Center Operations Manager HealthService utilizzando il relativo identificatore di sicurezza del servizio. Per ulteriori informazioni, consultare Identificatori di sicurezza.

Seguire questa procedura per configurare la sicurezza utilizzando il SIDdel servizio

Modalità di monitoraggio senza agente

Per configurare i profili RunAs in modalità di monitoraggio senza agente, creare un account in SQL Server e concedere a questo account i diritti dell'amministratore di sistema o un set di autorizzazioni con privilegi limitati. È possibile usare l'autenticazione di SQL Server o l'autenticazione di Windows. Una volta creato, è possibile usare questo account nella Procedura guidata Aggiungi monitoraggio per aggiungere istanze di SQL Server.

Per ulteriori informazioni su come configurare il monitoraggio a basso privilegio in modalità di monitoraggio senza agente, vedere Low-Privilege Monitoraggio.

Monitoraggio di AG (Gruppo di Disponibilità) su Windows Server con nomi lunghi

Indipendentemente dal fatto che si usi un account di sistema locale, un account utente di dominio o un'assegnazione di diritti, sono necessarie le autorizzazioni elencate di seguito.

Esempio: Ci sono tre repliche nel tuo gruppo di disponibilità che sono ospitate sui computer seguenti:

- Computer_1

- Computer_2

- Computer_3

Computer_1 ospita la replica primaria. In questo caso, è necessario configurare le impostazioni di sicurezza per il Computer_1 su Computer_2 e Computer_3. Se Computer_2 ospiterà la replica primaria dopo il failover, anche altri computer devono avere la sicurezza WMI configurata per questo computer.

L'account di sistema locale di ogni nodo che può fungere da nodo primario deve disporre delle autorizzazioni WMI per altri nodi nel gruppo di disponibilità corrente. Lo stesso vale per l'account di azione del dominio.

Di seguito sono riportati i passaggi per configurare la sicurezza per le configurazioni con l'account di sistema locale. L'istruzione fornita suggerisce che il computer computer_1 ospita la replica primaria. Questi passaggi devono essere eseguiti su ogni replica che partecipa al Gruppo di Disponibilità di destinazione.

Per configurare le autorizzazioni per i flussi di lavoro Always On quando i nomi dei server superano i 15 caratteri, seguire questa procedura:

Avvia mmc.exe e aggiungere gli snap-in seguenti:

- Servizi componenti

- Controllo WMI (per computer locale)

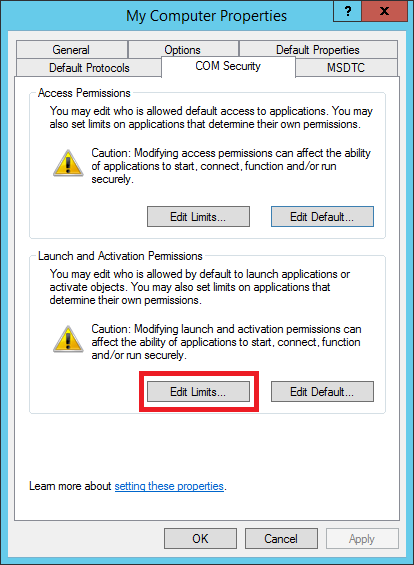

Espandi Servizi Componenti, fai clic con il pulsante destro del mouse su Risorse del computere seleziona Proprietà.

Aprire la scheda sicurezza COM.

Nella sezione Autorizzazioni di avvio e attivazione, selezionare Modifica limiti.

Nella finestra 'autorizzazione di avvio e attivazione abilitar e le autorizzazioni seguenti per l'account del computer remoto:

- Avvio remoto

- Attivazione remota

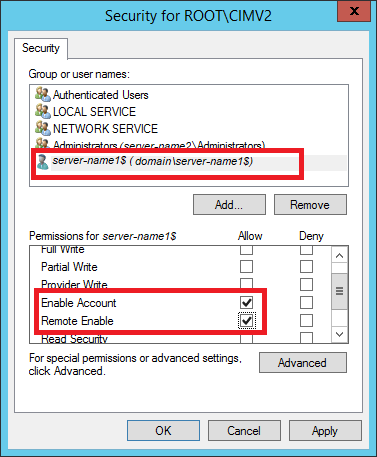

Aprire le proprietà dello snap-in Controllo WMI, passare alla scheda Sicurezza, selezionare lo spazio dei nomi Root\CIMV2 e selezionare sicurezza.

Consentire le autorizzazioni seguenti per il computer di destinazione:

- Abilitare l'account

- Abilitazione remota

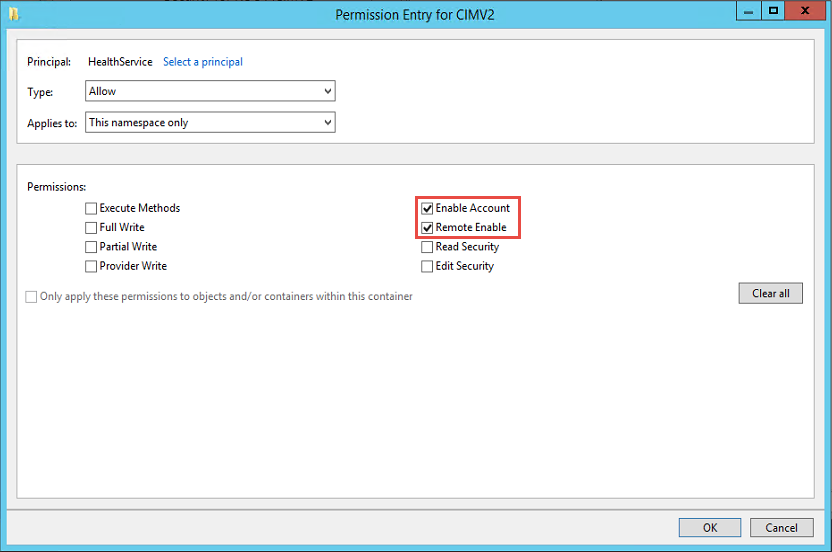

Selezionare Avanzato, selezionare un account di destinazione e selezionare Modifica.

Nell'elenco a discesa Applicabile a , selezionare Solo questo spazio dei nomi .

Nella sezione Autorizzazioni abilitare le caselle di controllo seguenti:

- Abilitare l'account

- Abilitazione remota