Amministrare e configurare l'agente UNIX - Linux

Questo articolo descrive le opzioni per amministrare e configurare l'agente UNIX/Linux per System Center Operations Manager.

Directory degli agenti

Open Management Infrastructure (OMI) viene installato nella directory :

/opt/omiL'agente UNIX/Linux viene installato nella directory :

/opt/microsoft/scx/L'agente UNIX/Linux gestisce i file di log nella directory :

/var/opt/microsoft/scx/log/OMI gestisce i file di log nella directory:

/var/opt/omi/log/I file di configurazione dell'agente, inclusi i certificati, vengono archiviati nella directory :

/etc/opt/microsoft/scx/I file di configurazione OMI vengono archiviati nella directory:

/etc/opt/omi

Strumenti di amministrazione dell'agente

In questa sezione vengono descritti gli strumenti per amministrare e configurare l'agente UNIX/Linux.

Eseguire gli strumenti di amministrazione dell'agente

Gli strumenti per la configurazione dell'agente UNIX/Linux si trovano nella directory:

/opt/microsoft/scx/bin/tools

Scxadmin

Lo strumento scxadmin viene usato per controllare lo stato dell'agente UNIX/Linux (avvio, arresto o riavvio) e controllare la registrazione eseguita dall'agente. L'utilizzo dello strumento può essere visualizzato con il comando seguente: scxadmin -?

# /opt/microsoft/scx/bin/tools/scxadmin -?

Usage: scxadmin

Generic options (for all commands)

[-quiet] Set quiet mode (no output)

General Options

scxadmin -version

Service Management

scxadmin {-start|-stop|-restart|-status} [all|cimom|provider]

Providers Management

scxadmin -config-list {RunAs}

scxadmin -config-set {RunAs} {CWD=<directory>|ChRootPath=<directory>|AllowRoot={true|false}}

scxadmin -config-reset {RunAs} [CWD|ChRootPath|AllowRoot]

Log Configuration Management

scxadmin {-log-list|-log-rotate|-log-reset} [all|cimom|provider]

scxadmin -log-set [all|cimom|provider] {verbose|intermediate|errors}

scxadmin -log-set provider {{FILE:<path>|STDOUT}:<module-id>={SUPPRESS|ERROR|WARNING|INFO|TRACE|HYSTERICAL}}

scxadmin {-log-reset|-log-remove} provider [{FILE:<path>|STDOUT}]

Esempi

Riavviare l'agente:

cd /opt/microsoft/scx/bin/tools/

./scxadmin -restart

Aumentare tutte le registrazioni al livello intermedio:

cd /opt/microsoft/scx/bin/tools/

./scxadmin –log-set all intermediate

scxsslconfig

Lo strumento scxsslconfig viene utilizzato per generare il certificato in /etc/opt/Microsoft/scx/ssl/. Questo strumento è utile per correggere i problemi in cui il nome di dominio completo non può essere determinato dall'host UNIX o Linux stesso oppure l'FQDN noto all'host UNIX/Linux non corrisponde al nome di dominio completo usato dal server di gestione per raggiungere l'host.

Nota

Il certificato generato deve essere firmato dal server di gestione di Operations Manager per poter essere usato nelle comunicazioni WS-Management. Se si sovrascrive un certificato firmato in precedenza, sarà necessario firmare nuovamente il certificato.

L'utilizzo per lo strumento scxsslconfig può essere visualizzato con il comando seguente: scxsslconfig -?

# /opt/microsoft/scx/bin/tools/scxsslconfig -?

Usage: /opt/microsoft/scx/bin/tools/.scxsslconfig [-v] [-s days] [-e days] [-d domain] [-h host] [-g targetpath]

-v - toggle debug flag

-g targetpath - generate certificates in targetpath

-s days - days to offset valid start date with (0)

-e days - days to offset valid end date with (3650)

-f - force certificate to be generated even if one exists

-d domain - domain name

-h host - host name

-b bits - number of key bits

-? - this help message

Esempi

Rigenerare il certificato, forzando la sovrascrittura di un certificato esistente, con output dettagliato:

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -v

Rigenerare il certificato, forzando la sovrascrittura di un certificato esistente, con un nome host e un nome di dominio DNS specificati:

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -h myserver -d contoso.com

Argomenti aggiuntivi sulla configurazione

Crittografie SSL

Se necessario, è possibile personalizzare l'elenco di crittografie SSL utilizzate dall'agente UNIX/Linux. Per altre informazioni su questa configurazione, vedere l'articolo Configurazione delle crittografie SSL.

Specificare un percorso temporaneo alternativo per gli script

Se si crea una regola script UNIX/Linux o un monitoraggio in un Management Pack personalizzato, il contenuto dello script verrà scritto in un file in /tmp nel computer agente prima di essere eseguito. È possibile specificare una directory alternativa per l'esecuzione di script. Per specificare una directory alternativa, sovrascrivere il collegamento simbolico in: /etc/opt/microsoft/scx/conf/tmpdir per puntare a un'altra directory. La destinazione di questo collegamento simbolico deve essere scrivibile dall'account utente definito nell'account azione UNIX/Linux e/o nei profili RunAs dell'account con privilegi UNIX/Linux.

Universal Linux - nome/versione del sistema operativo

L'agente Universal Linux, che supporta sistemi operativi Linux come Debian GNU/Linux, Oracle Linux e Ubuntu Server, analizza i file di versione per determinare il nome e la versione del sistema operativo dell'host. Se richiesto, queste proprietà possono essere personalizzate. Per personalizzare le proprietà del sistema operativo presentate a Operations Manager per un host dell'agente Linux universale, seguire questa procedura:

Creare il file disablereleasefileupdates nella directory: /etc/opt/microsoft/scx/conf/.

touch /etc/opt/microsoft/scx/conf/disablereleasefileupdates

Se il file esiste, l'agente non tenterà di aggiornare le proprietà del sistema operativo restituite a Operations Manager. Questo garantisce che le personalizzazioni vengono mantenute.

Modificare il file scx-release nella directory: /etc/opt/microsoft/scx/conf. Il formato di questo file è il seguente:

OSName=Ubuntu

OSVersion=24.04

OSFullName=Ubuntu 24.04 (x86_64)

OSAlias=UniversalR

OSManufacturer=

I valori delle proprietà OSName, OSVersione OSFullName possono essere modificati per riflettere i valori personalizzati.

Nota

La proprietà OSAlias non deve essere modificata. Tutte le proprietà in questo file (ad eccezione di OSManufacturer) sono obbligatorie e non devono essere null.

Nota

L'aggiornamento seguente è applicabile per Operations Manager 2019 UR1 e versioni successive.

Miglioramenti delle prestazioni e dell'affidabilità nell'agente Linux

Con Operations Manager 2019 UR1 e versioni successive, per migliorare l'affidabilità, viene introdotto un processo separato per inviare l'heartbeat. In precedenza, i thread di raccolta delle prestazioni e heartbeat usati per l'esecuzione nello stesso contesto del processo. A causa di questo, qualsiasi ritardo nella raccolta dei dati sulle prestazioni influisce sulla disponibilità del sistema.

Con questa modifica, durante la raccolta heartbeat, è ora possibile visualizzare un processo omiagent aggiuntivo in esecuzione in omi utente.

Per migliorare l'affidabilità, viene usato un processo separato per inviare l'heartbeat. Durante la raccolta heartbeat, è possibile visualizzare un processo omiagent aggiuntivo in esecuzione con l'utente omi.

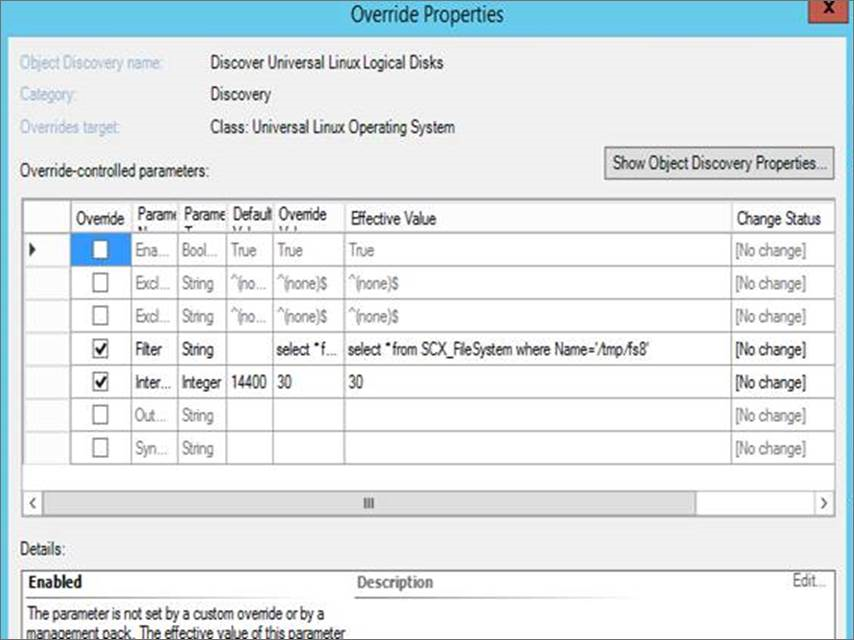

Per migliorare le prestazioni, la variabile filtro X-Plat viene introdotta nell'override. È possibile eseguire l'override del comportamento di individuazione/monitoraggio per il Management Pack X-Plat introducendo query WQL nel parametro Filter . Ciò consente di limitare il monitoraggio alle entità di interesse.

Inoltre, per evitare un rapido riempimento dello spazio su disco, la registrazione SCX viene ridotta da Informazioni a Avviso.

Ecco un esempio di come configurare un override usando la variabile Filter :

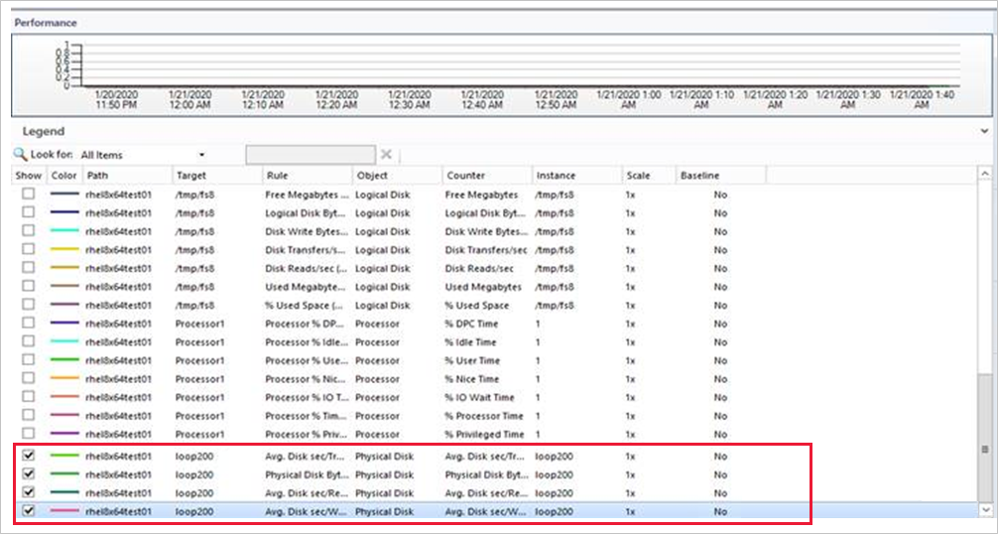

Se si desidera ottenere solo i dati per loop200, usare la query seguente nella variabile Filter:

selezionare * da SCX_DiskDrive dove DeviceID=loop200

Ora i dati verranno visualizzati solo per il disco 'loop200' nella visualizzazione delle prestazioni.

Nota

L'aggiornamento seguente è applicabile a Operations Manager 2019 UR3 e versioni successive. Nelle versioni precedenti di Operations Manager, le modifiche apportate alle impostazioni a livello di log dei processi OMI richiedono un riavvio dell'agente. Con Operations Manager 2019 UR3, le impostazioni a livello di log possono essere modificate senza la necessità di riavviare l'agente.

Modifiche dinamiche nelle impostazioni a livello di log senza riavvio dell'agente

È possibile modificare le impostazioni a livello di log senza la necessità di riavviare l'agente.

Eseguire la procedura descritta di seguito:

Modificare il file omiserver.conf e aggiornare il nuovo loglevel:

loglevel = INFOApplicare questo livello di log durante l'esecuzione del comando seguente:

$sudo /opt/omi/bin/omiconfigeditor –reconfig

Passaggi successivi

Per altre informazioni su come installare l'agente e comprendere i passaggi per la firma del certificato dell'agente, vedere Installare agente e certificato in computer UNIX e Linux tramite la riga di comando.

Per informazioni su come eseguire la manutenzione dell'agente nei computer UNIX e Linux, vedere Aggiornamento e disinstallazione degli agenti nei computer UNIX e Linux.