Configurare le impostazioni UEFI per Surface Dock

Gli amministratori IT possono proteggere e gestire le porte in Surface Dock 2 o Surface Thunderbolt 4 Dock configurando le impostazioni UEFI in un pacchetto di configurazione di Windows Installer (file .msi) distribuito ai dispositivi Surface compatibili in un ambiente aziendale.

Dispositivi supportati

La gestione di Surface Dock 2 o Surface Thunderbolt 4 Dock con SEMM è disponibile per dock connessi a Surface Laptop Studio (tutte le generazioni), Surface Laptop 7th Edition, processore Snapdragon; Surface Laptop 7th Edition, processore Intel; Surface Laptop 6, Surface Laptop 5, Surface Laptop 4, Surface Laptop 3, Surface Laptop Go (tutte le generazioni), Surface Pro 11a edizione, processore Snapdragon; Surface Pro 11a edizione, processore Intel; Surface Pro 10, Surface Pro 10 con 5G, Surface Pro 9, Surface Pro 9 con 5G, Surface Pro 8, Surface Pro 7+, Surface Pro 7, Surface Pro X e Surface Book 3.

Suggerimento

Questi dispositivi Surface compatibili sono comunemente definiti dispositivi host. Un pacchetto viene applicato ai dispositivi host in base al fatto che un dispositivo host sia autenticato o non autenticato. Le impostazioni configurate risiedono nel livello UEFI nei dispositivi host, consentendo agli amministratori IT di gestire Surface Dock compatibili come qualsiasi altra periferica predefinita, ad esempio la fotocamera.

Configurare e distribuire le impostazioni UEFI per Surface Docks

Questa sezione fornisce indicazioni dettagliate per le attività seguenti:

- Installare Surface IT Toolkit.

- Creare o ottenere certificati di chiave pubblica.

- Creare un pacchetto di configurazione .msi. a. Aggiungere i certificati. b. Immettere il numero RN a 16 cifre per i dispositivi Surface Dock 2 o Surface Thunderbolt 4 Dock. c. Configurare le impostazioni UEFI per i criteri dei componenti: dati USB, Ethernet o audio.

- Creare e applicare il pacchetto di configurazione ai dispositivi Surface di destinazione.

- Usare Surface App per confermare lo stato dei criteri risultante del Surface Dock gestito.

Importante

Il numero casuale (RN) è un identificatore di codice esadecimale univoco di 16 cifre di cui è stato effettuato il provisioning in fabbrica e stampato in piccolo tipo sul lato inferiore del dock. La RN differisce dalla maggior parte dei numeri di serie perché non può essere letta elettronicamente. Ciò garantisce che la prova di proprietà venga stabilita solo leggendo il RN quando si accede fisicamente al dispositivo. L'RN può essere ottenuto anche durante la transazione di acquisto ed è registrato nei sistemi di inventario Microsoft.

Creare certificati di chiave pubblica

Questa sezione fornisce le specifiche per la creazione dei certificati necessari per gestire le porte per Surface Dock 2 o Surface Thunderbolt 4 Dock.

Prerequisiti

Questo articolo presuppone che si ottengano certificati da un provider di terze parti o si abbia già esperienza nei servizi certificati PKI e si sappia come crearne uno personalizzato. Si dovrebbe avere familiarità con e seguire le raccomandazioni generali per la creazione di certificati, come descritto nella documentazione Introduzione alla modalità di gestione di Surface Enterprise (SEMM), con un'eccezione. I certificati necessari per configurare Surface Dock con SEMM richiedono termini di scadenza di 30 anni per l'autorità di certificazione dock e di 20 anni per il certificato di autenticazione host.

Se si dispone già dei certificati appropriati, passare alla sezione successiva. In caso contrario, esaminare attentamente le indicazioni riportate in Appendice: Requisiti del certificato radice e host.

Creare un pacchetto di provisioning del dock

Dopo aver ottenuto o creato i certificati, è possibile compilare il pacchetto di provisioning .msi che verrà applicato ai dispositivi di destinazione.

Aprire Surface IT Toolkit e selezionare Configura Surface Dock.

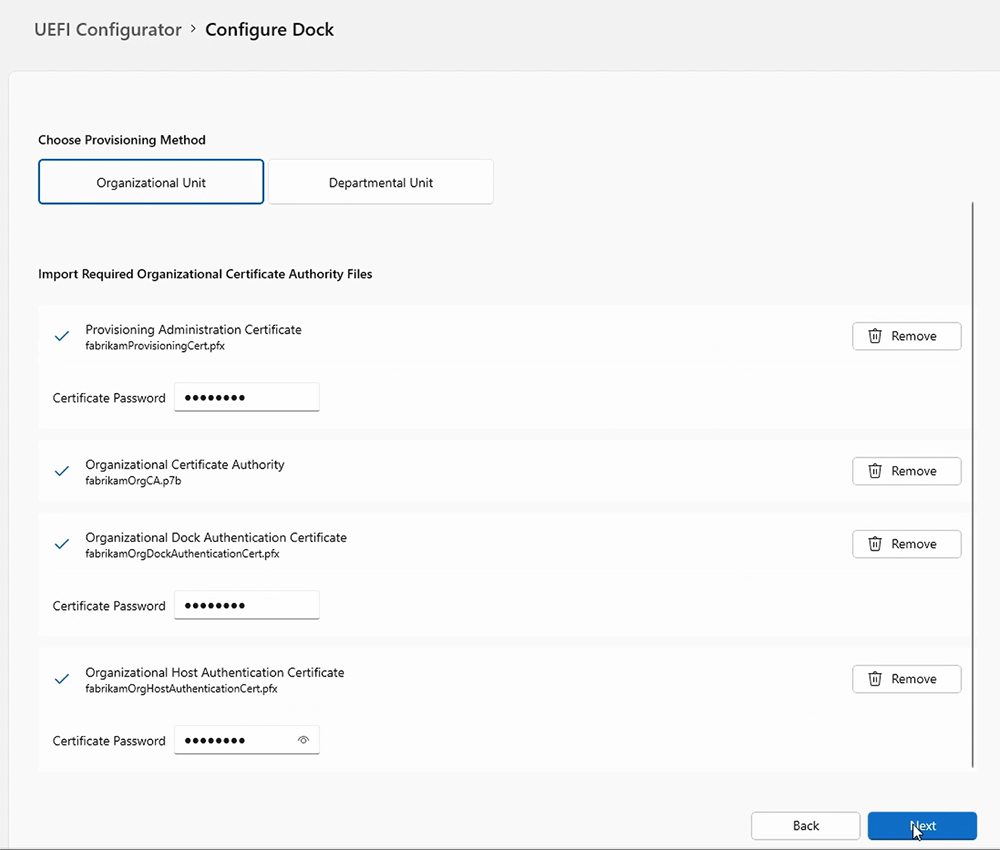

Scegliere Tipo di dock e selezionare un metodo di provisioning.

- Unità organizzativa, progettata per l'uso a livello aziendale.

- Unità di reparto, progettata per una configurazione delle impostazioni più granulare; ad esempio un reparto che gestisce informazioni altamente sensibili.

Importare i file dell'autorità di certificazione e del certificato e immettere la password per ogni file. Seleziona Avanti. Questo esempio mostra il provisioning dell'organizzazione.

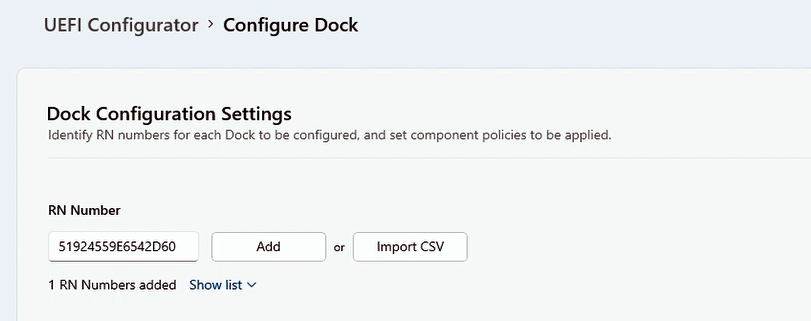

Aggiungere i numeri id Surface Dock associati ai dock che si intende gestire. Per più dock, immettere i numeri in un file di .csv senza un'intestazione, ovvero la prima riga del file non deve contenere nomi di colonna o descrizioni.

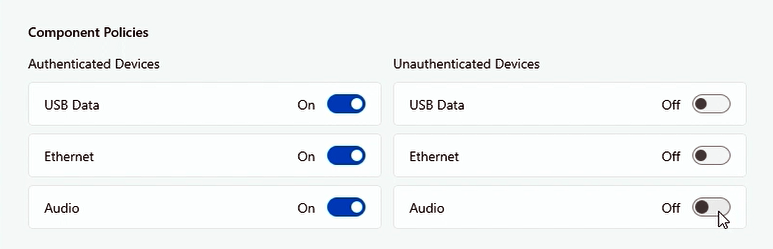

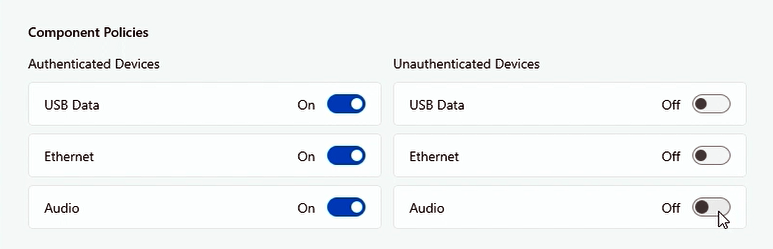

È possibile specificare le impostazioni dei criteri per i dati USB, Ethernet e le porte audio. UEFI Configurator consente di configurare le impostazioni dei criteri per gli utenti autenticati (criteri autenticati) e gli utenti non autenticati (criteri non autenticati).

- Criteri autenticati si riferisce a un dispositivo Surface con i certificati appropriati installati, come configurato nel pacchetto di configurazione .msi applicato ai dispositivi di destinazione.

- I criteri non autenticati si riferiscono a qualsiasi altro dispositivo.

Scegliere i componenti da attivare o disattivare e selezionare Avanti. La figura seguente mostra l'accesso alla porta attivato per i dispositivi autenticati e disattivato per i dispositivi non autenticati.

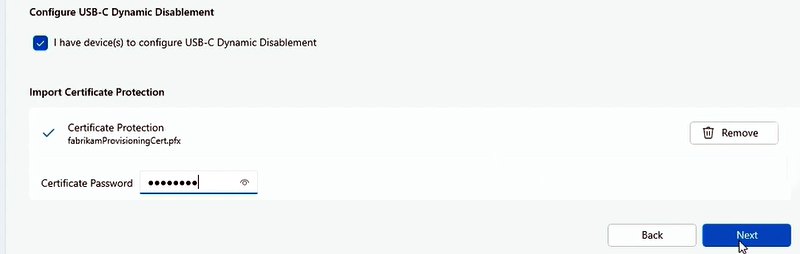

Se si desidera configurare dispositivi per la disabilitazione DINAMICA USB-C, selezionare la casella di controllo come illustrato nella figura seguente. Aggiungere il certificato necessario e selezionare Avanti. Per altre informazioni, vedere Scenari per la protezione delle porte Surface Dock in questa pagina.

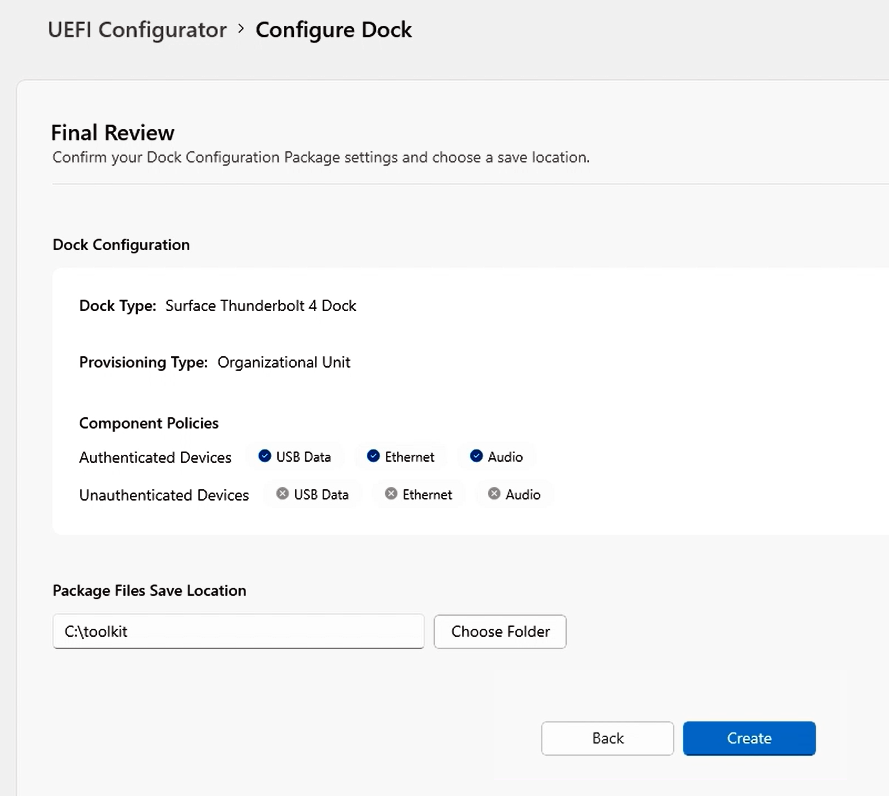

Completare una revisione finale delle impostazioni configurate, scegliere una cartella per salvare il pacchetto e selezionare Crea.

Applicare il pacchetto di provisioning a un Surface Dock

- Prendere il file .msi generato da Surface UEFI Configurator e installarlo in un dispositivo host Surface, ad esempio Surface Laptop 6 o Surface Pro 10.

- Connettere il dispositivo host a Surface Dock 2 o Surface Thunderbolt 4 Dock. Quando si connette il dock, vengono applicate le impostazioni dei criteri UEFI.

Scenari per la protezione delle porte Surface Dock

La limitazione di Surface Dock 2 o Surface Thunderbolt 4 Dock alle persone autorizzate che hanno effettuato l'accesso a un dispositivo host aziendale offre un altro livello di protezione dei dati. Questa possibilità di bloccare Surface Docks è fondamentale per clienti specifici in ambienti altamente sicuri che desiderano i vantaggi di funzionalità e produttività del dock, mantenendo al tempo stesso la conformità con protocolli di sicurezza rigorosi. SEMM usato con Surface Dock 2 o Surface Thunderbolt 4 Dock è utile negli uffici aperti e negli spazi condivisi, soprattutto per i clienti che vogliono bloccare le porte USB per motivi di sicurezza.

Disabilitazione USB-C granulare. La gestione delle porte USB-C con il supporto per DisplayPort e la distribuzione di alimentazione USB offre più opzioni oltre alla disattivazione di tutte le funzionalità. Ad esempio, è possibile impedire la connettività dei dati per impedire agli utenti di copiare dati dall'archiviazione USB, ma mantenere la possibilità di estendere i display e caricare il dispositivo tramite un dock USB-C. A partire da Surface Pro 8, Surface Laptop Studio e Surface Go 3, queste opzioni sono ora disponibili tramite gli script di PowerShell SEMM.

Disabilitazione DINAMICA USB-C. Disabilitazione USB-C dinamica consente ai clienti che operano in ambienti di lavoro altamente sicuri di impedire il furto usb di dati riservati e fornire un maggiore controllo alle organizzazioni. Se associato a Surface Thunderbolt 4 Dock, gli amministratori IT possono bloccare le porte USB-C ogni volta che un dispositivo Surface idoneo viene disaccoppiato o connesso a un dock non autorizzato.

Suggerimento

Questa funzionalità è disponibile in Surface Pro 10, Surface Laptop 6 e Surface Laptop Studio 2.

Con la disabilitazione DINAMICA USB-C quando gli utenti sono connessi a un dock autorizzato in ufficio, le porte USB-C avranno funzionalità complete sui propri dispositivi. Tuttavia, quando passano fuori sede, possono comunque connettersi a un dock per usare accessori o un monitor, ma non possono usare le porte USB per trasferire i dati.

La gestione delle porte USB-C per questi scenari comporta le attività seguenti:

- Effettuare il provisioning dei dispositivi host, ad esempio Surface Pro 10 o Surface Laptop 6, ed eseguire il provisioning di Surface Dock in SEMM tramite un pacchetto .msi generato da UEFI Configurator, come descritto in precedenza in questa pagina.

- Creare un pacchetto di .msi separato contenente le impostazioni dei criteri UEFI per i dispositivi "Autenticati" e "Non autenticati".

- Configurare la disabilitazione USB-C granulare o la disabilitazione DINAMICA USB-C.

Per altre informazioni, vedere Gestire le porte USB nei dispositivi Surface.

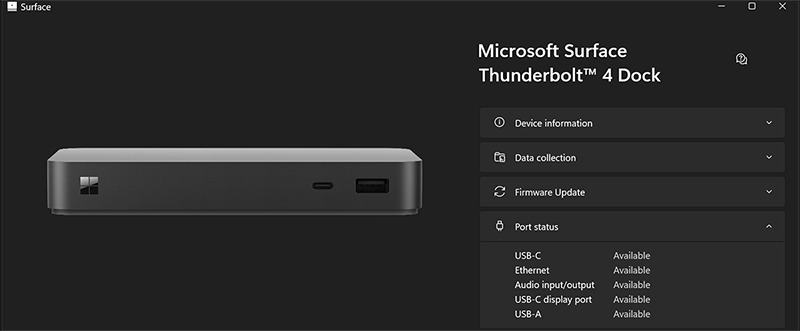

Verificare lo stato gestito usando Surface App

Dopo aver applicato il pacchetto di configurazione, puoi verificare rapidamente lo stato dei criteri risultante del dock direttamente da Surface App, installato per impostazione predefinita in tutti i dispositivi Surface. Se Surface App non è presente nel dispositivo, è possibile scaricarla e installarla da Microsoft Store.

Scenario di test

Obiettivo: configurare le impostazioni dei criteri per consentire l'accesso alla porta solo da parte degli utenti autenticati.

Come descritto in precedenza, attivare tutte le porte per gli utenti autenticati e disattivarle per gli utenti non autenticati.

Applicare il pacchetto di configurazione al dispositivo di destinazione e connettere il dock.

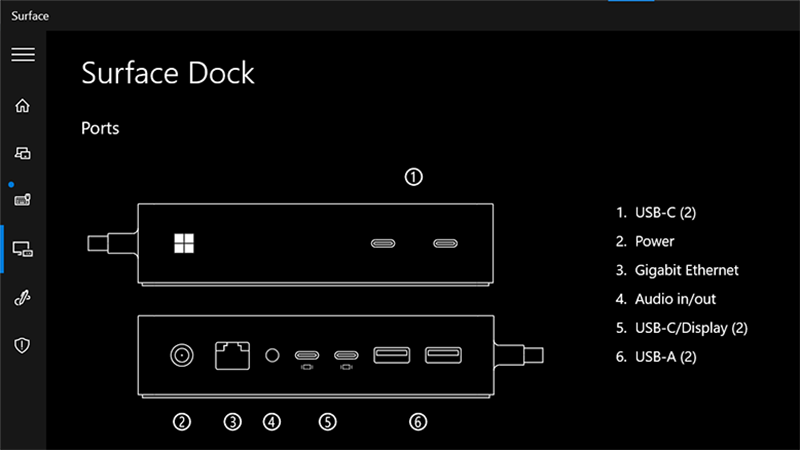

Aprire Surface App e selezionare Surface Dock per visualizzare lo stato dei criteri risultante di Surface Dock. Se vengono applicate le impostazioni dei criteri, Surface App (illustrato qui per Surface Thunderbolt 4 Dock e Surface Dock 2) indica che le porte sono disponibili.

È ora necessario verificare che le impostazioni dei criteri abbiano disattivato correttamente tutte le porte per gli utenti non autenticati. Connettere Surface Dock 2 o Surface Thunderbolt 4 Dock a un dispositivo non gestito, ad esempio qualsiasi dispositivo Surface esterno all'ambito di gestione per il pacchetto di configurazione creato.

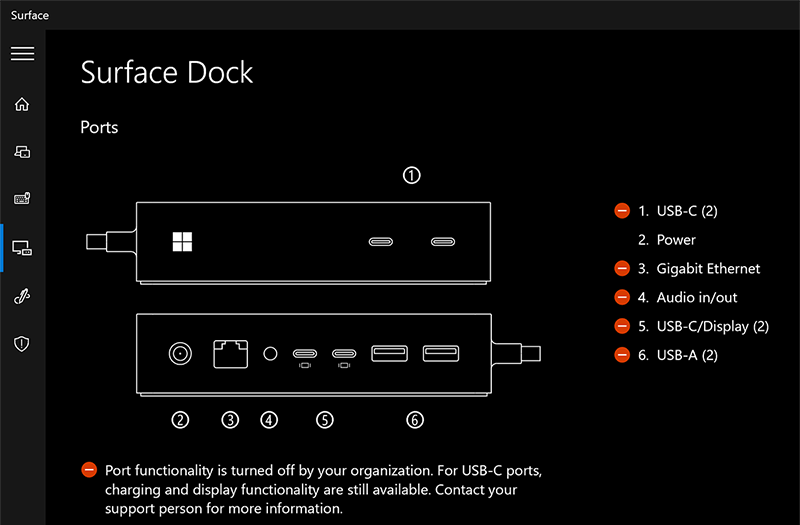

Aprire Surface App e selezionare Surface Dock. Lo stato dei criteri risultante (illustrato qui per Surface Thunderbolt 4 Dock e Surface Dock 2) indica che le porte sono disattivate.

Suggerimento

Se si vuole mantenere la proprietà del dispositivo ma consentire a tutti gli utenti l'accesso completo, è possibile creare un nuovo pacchetto con tutto attivato. Per rimuovere completamente le restrizioni e la proprietà del dispositivo (renderlo non gestito), selezionare Reimposta in Surface UEFI Configurator per creare un pacchetto da applicare ai dispositivi di destinazione.

Congratulazioni. Le porte Surface Dock sono state gestite correttamente nei dispositivi host di destinazione.

Appendice: Requisiti del certificato radice e host

Prima di creare il pacchetto di configurazione, è necessario preparare i certificati a chiave pubblica che autenticano la proprietà di Surface Dock 2 o Surface Thunderbolt 4 Dock e facilitare eventuali modifiche di proprietà successive durante il ciclo di vita del dispositivo. I certificati host e di provisioning richiedono l'immissione di ID EKU, noti anche come identificatori di oggetto EKU (Client Authentication Enhanced Key Usage).

I valori EKU necessari sono elencati nella tabella 1 e nella tabella 2.

Attenzione

Mantenere i certificati in una posizione sicura e assicurarsi che venga eseguito correttamente il backup. Senza di esse è impossibile reimpostare Surface UEFI, modificare le impostazioni UEFI di Surface gestite o rimuovere SEMM da un dispositivo Surface registrato.

Tabella 1. Requisiti del certificato radice e del dock

| Certificato | Algoritmo | Descrizione | Scadenza | EKU OID |

|---|---|---|---|---|

| Autorità di certificazione radice | ECDSA_P384 | - Certificato radice con algoritmo ECDSA (Prime Elliptic Curve Digital Signature Algorithm) a 384 bit - Secure Hash Algorithm (SHA) 256 Key Usage :- Secure Hash Algorithm (SHA) 256 Key Usage: CERT_DIGITAL_SIGNATURE_KEY_USAGE - CERT_KEY_CERT_SIGN_KEY_USAGE CERT_CRL_SIGN_KEY_USAGE |

30 anni | N/D |

| Ancoraggio autorità di certificazione | Curva ECC P256 | - Certificato host con crittografia a curva ellittica a 256 bit (ECC) - Utilizzo della chiave SHA 256: CERT_KEY_CERT_SIGN_KEY_USAGE - Vincolo di lunghezza percorso = 0 |

20 anni | 1.3.6.1.4.1.311.76.9.21.2 1.3.6.1.4.1.311.76.9.21.3 |

Nota

La CA di ancoraggio deve essere esportata come file con estensione p7b.

Requisiti del certificato di amministrazione del provisioning

Ogni dispositivo host deve avere la CA doc e due certificati, come illustrato nella tabella 2.

Tabella 2. Requisiti del certificato di amministrazione del provisioning

| Certificato | Algoritmo | Descrizione | EKU OID |

|---|---|---|---|

| Certificato di autenticazione host | ECC P256 SHA 256 |

Prova l'identità del dispositivo host. | 1.3.6.1.4.1.311.76.9.21.2 |

| Certificato di amministrazione del provisioning | ECC P256 SHA256 |

Consente di modificare la proprietà del dock o le impostazioni dei criteri consentendo di sostituire la CA corrente installata nel dock. | 1.3.6.1.4.1.311.76.9.21.3 1.3.6.1.4.1.311.76.9.21.4 |

Nota

I certificati di autenticazione host e provisioning devono essere esportati come file con estensione pfx.

Per altre informazioni, vedere la documentazione relativa all'architettura dei servizi certificati ed esaminare i capitoli appropriati in Windows Server 2019 Inside Out o Windows Server 2008 PKI e Sicurezza dei certificati disponibili in Microsoft Press.