Configurare l'autenticazione OIDC in SharePoint Server con Microsoft Entra ID

SI APPLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Prerequisiti

Quando si configura OpenID Connect (OIDC) con Microsoft Entra ID, sono necessarie le risorse seguenti:

Farm SharePoint Server Subscription Edition (SPSE)

Microsoft Entra ruolo Amministratore globale del tenant M365

Questo articolo usa i valori di esempio seguenti per Microsoft Entra configurazione OIDC:

| Valore | Collegamento |

|---|---|

| URL (Uniform Resource Locator) del sito di SharePoint | https://spsites.contoso.local/ |

| URL del sito OIDC | https://sts.windows.net/<tenantid>/ |

| Microsoft Entra endpoint di autenticazione OIDC | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| Microsoft Entra URL OIDC RegisteredIssuerName | https://sts.windows.net/<tenantid>/ |

| Microsoft Entra signoutURL OIDC | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| Tipo di attestazione identity | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

| Amministratore della raccolta siti di Windows | contoso\yvand |

| Email valore dell'amministratore federato della raccolta siti | yvand@contoso.local |

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Passaggio 1: Configurare il provider di identità

Seguire questa procedura per configurare OIDC con Microsoft Entra ID:

Passare al portale di amministrazione di Entra ID e accedere con un account con il ruolo Amministratore globale.

In Applicazioni selezionare Registrazioni app.

Selezionare Nuova registrazione.

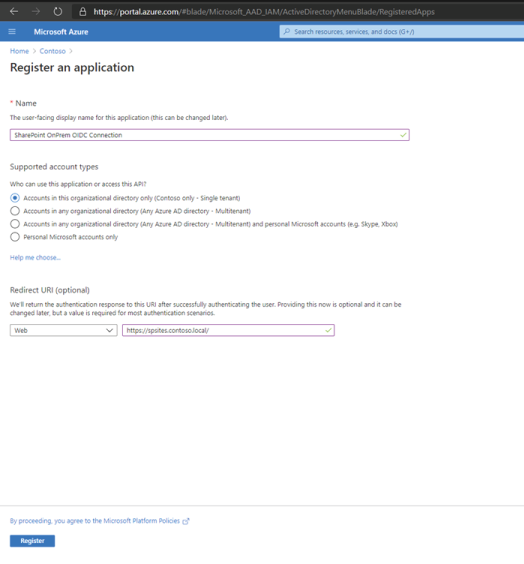

Passare alla pagina

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/RegisteredAppsRegistra un'applicazione .Nella sezione URI di reindirizzamento scegliere "Web" come piattaforma e immettere l'URL dell'applicazione Web SharePoint Server, ad esempio:

https://spsites.contoso.local/e selezionare Registra.

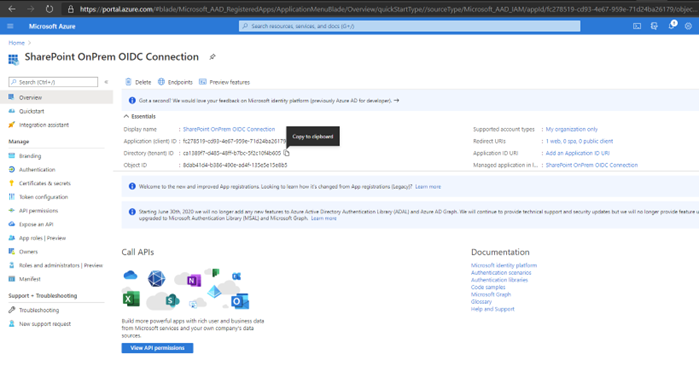

Salvare il valore dell'ID directory (tenant), poiché l'ID tenant viene usato nei passaggi successivi. Salvare anche l'ID applicazione (client), che viene usato come DefaultClientIdentifier nella configurazione di SharePoint.

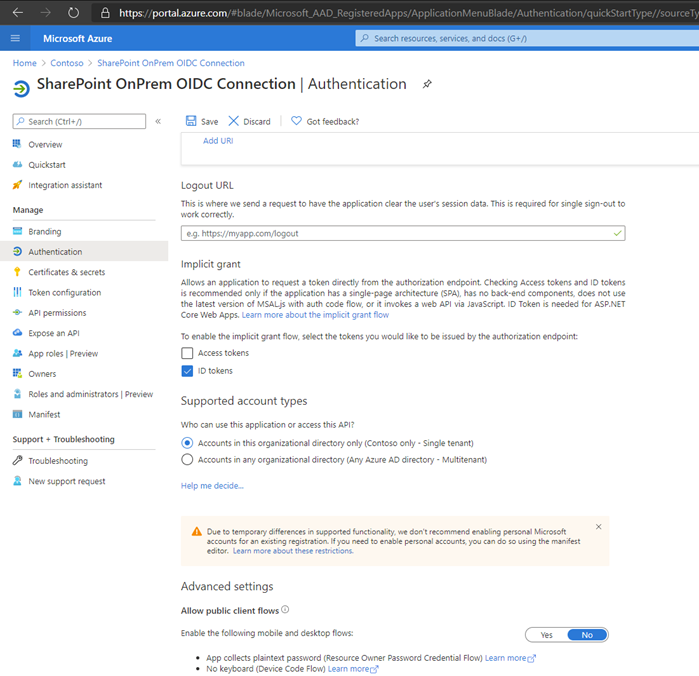

Dopo aver registrato l'applicazione, passare alla scheda Autenticazione , selezionare la casella di controllo Token ID e selezionare Salva.

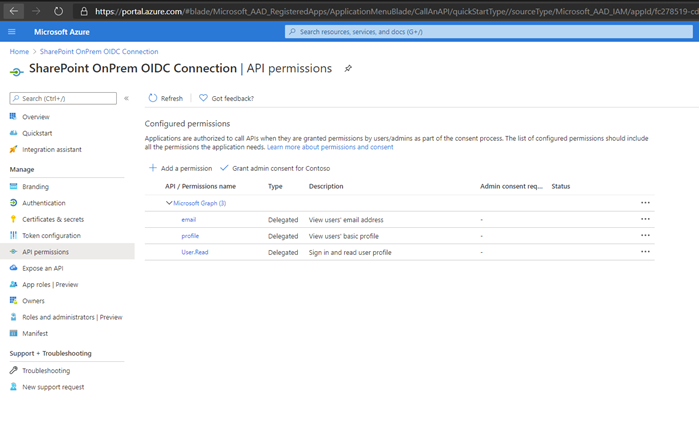

Passare alla scheda Autorizzazioni API e selezionare Aggiungi un'autorizzazione. Scegliere Microsoft Graph, quindi Autorizzazioni delegate. Selezionare l'opzione Aggiungi autorizzazioni di posta elettronica e profilo e selezionare Aggiungi autorizzazioni.

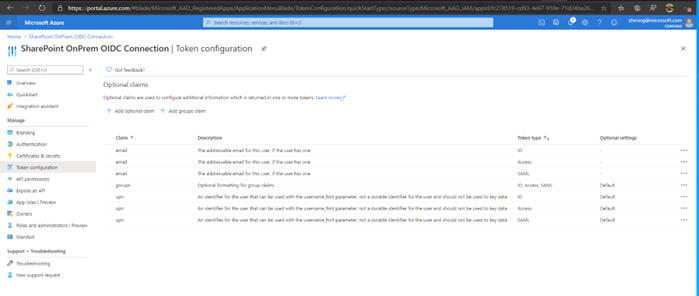

Passare alla scheda Configurazione token e selezionare Aggiungi attestazione facoltativa. Per ogni tipo di token (ID, Access, SAML), aggiungere messaggi di posta elettronica e attestazioni upn .

Nella scheda Configurazione token selezionare Aggiungi attestazione gruppi. La Gruppi di sicurezza è la più comune, ma i tipi di gruppo selezionati dipendono dai tipi di gruppi da usare per concedere l'accesso all'applicazione Web SharePoint. Per altre informazioni, vedere Configurare attestazioni facoltative dei gruppi e Configurare attestazioni di gruppo per le applicazioni tramite Microsoft Entra ID.

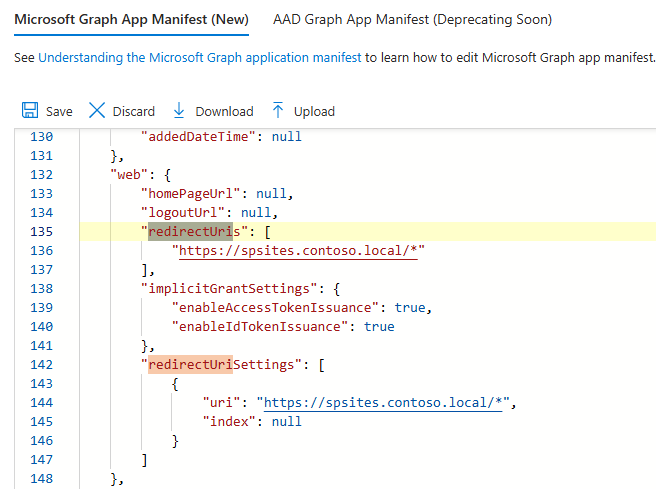

Passare alla scheda Manifesto e in "Microsoft Graph App Manifest" modificare il valore di redirectUris da

https://spsites.contoso.local/ahttps://spsites.contoso.local/*. Quindi selezionare Salva. Eseguire la stessa operazione per il valore "uri" elencato in redirectUriSettings e selezionare di nuovo Salva .

Passaggio 2: Modificare le proprietà della farm di SharePoint

In questo passaggio è necessario modificare le proprietà della farm di SharePoint Server in base alla versione della farm di SharePoint Server.

- Per altre informazioni sulla configurazione delle proprietà della farm di SharePoint per SharePoint Server Subscription Edition versione 24H1, vedere Configurare SPSE versione 24H1 o versione successiva.

- Per altre informazioni sulla configurazione delle proprietà della farm di SharePoint per SharePoint Server Subscription Edition versione precedente alla 24H1, vedere Configurare SPSE prima della versione 24H1.

Configurare SharePoint Server Subscription Edition versione 24H1 o successiva con la preferenza per la funzionalità Versione anticipata

A partire da SharePoint Server Subscription Edition versione 24H1 (marzo 2024), se la farm di SharePoint è configurata per la preferenza di funzionalità versione anticipata, è possibile configurare le proprietà della farm di SharePoint Server usando Gestione certificati SharePoint per gestire il certificato cookie nonce. Il certificato di cookie nonce fa parte dell'infrastruttura per garantire che i token di autenticazione OIDC siano sicuri. Eseguire lo script di PowerShell seguente per configurare:

Importante

Per usare questo script, la farm di SharePoint deve essere impostata su Versione anticipata, come indicato in precedenza. In caso contrario, lo script verrà completato senza errori, ma la chiamata a $farm. UpdateNonceCertificate() non eseguirà alcuna operazione. Se non si vuole configurare la farm per la versione anticipata, è necessario usare invece la procedura Configura SPSE prima della versione 24H1 .

Nota

Avviare SharePoint Management Shell come amministratore della farm per eseguire lo script seguente. Leggere attentamente le istruzioni indicate nello script di PowerShell seguente. Sarà necessario immettere valori specifici dell'ambiente in determinate posizioni.

# Set up farm properties to work with OIDC

# Create the Nonce certificate

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

# Import certificate to Certificate Management

$certPath = "<path and file name to save the exported cert. ex: c:\certs\nonce.pfx>"

$certPassword = ConvertTo-SecureString -String "<password>" -Force -AsPlainText

Export-PfxCertificate -Cert $cert -FilePath $certPath -Password $certPassword

$nonceCert = Import-SPCertificate -Path $certPath -Password $certPassword -Store "EndEntity" -Exportable:$true

# Update farm property

$farm = Get-SPFarm

$farm.UpdateNonceCertificate($nonceCert,$true)

Configurare SharePoint Server Subscription Edition precedenti alla versione 24H1

Prima dell'aggiornamento 24H1 (marzo 2024), il certificato di cookie nonce deve essere gestito manualmente. Ciò include l'installazione manuale in ogni server della farm e l'impostazione delle autorizzazioni per la chiave privata. A tale scopo, è possibile usare lo script di PowerShell seguente.

Nota

Avviare SharePoint Management Shell come amministratore della farm per eseguire lo script seguente. Leggere attentamente le istruzioni indicate nello script di PowerShell seguente. Sarà necessario immettere valori specifici dell'ambiente in determinate posizioni.

# Set up farm properties to work with OIDC

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

$rsaCert = [System.Security.Cryptography.X509Certificates.RSACertificateExtensions]::GetRSAPrivateKey($cert)

$fileName = $rsaCert.key.UniqueName

# If you have multiple SharePoint servers in the farm, you need to export the certificate by Export-PfxCertificate and import the certificate to all other SharePoint servers in the farm by Import-PfxCertificate.

# After the certificate is successfully imported to SharePoint Server, we will need to grant access permission to the certificate's private key.

$path = "$env:ALLUSERSPROFILE\Microsoft\Crypto\RSA\MachineKeys\$fileName"

$permissions = Get-Acl -Path $path

# Replace the <web application pool account> with the real application pool account of your web application

$access_rule = New-Object System.Security.AccessControl.FileSystemAccessRule(<Web application pool account>, 'Read', 'None', 'None', 'Allow')

$permissions.AddAccessRule($access_rule)

Set-Acl -Path $path -AclObject $permissions

# Then update farm properties

$farm = Get-SPFarm

$farm.Properties['SP-NonceCookieCertificateThumbprint']=$cert.Thumbprint

$farm.Properties['SP-NonceCookieHMACSecretKey']='seed'

$farm.Update()

Importante

Il certificato cookie nonce, con chiave privata, deve essere installato in tutti i server SharePoint nella farm. Inoltre, è necessario concedere l'autorizzazione alla chiave privata all'account del servizio del pool di applicazioni Web in ogni server. Se non si completa questo passaggio, si verificheranno errori di autenticazione OIDC. È consigliabile usare l'esempio di PowerShell precedente per impostare l'autorizzazione per il file di chiave privata per assicurarsi che venga eseguito correttamente.

Passaggio 3: Configurare SharePoint per considerare attendibile il provider di identità

In questo passaggio viene creato un SPTrustedTokenIssuer oggetto che archivia la configurazione che SharePoint deve considerare attendibile Microsoft Entra OIDC come provider OIDC.

È possibile configurare SharePoint in modo che consideri attendibile il provider di identità in uno dei modi seguenti:

- Configurare SharePoint in modo che consideri attendibile Microsoft Entra ID come provider OIDC usando l'endpoint dei metadati.

- Usando l'endpoint dei metadati, diversi parametri necessari vengono recuperati automaticamente dall'endpoint dei metadati.

- Configurare SharePoint in modo che consideri attendibile Microsoft Entra ID come provider OIDC manualmente.

Nota

Seguire i passaggi di configurazione manuale o i passaggi dell'endpoint dei metadati, ma non entrambi.

È consigliabile usare l'endpoint dei metadati perché semplifica il processo.

Configurare SharePoint per considerare attendibili i Microsoft Entra ID usando l'endpoint dei metadati

SharePoint Server Subscription Edition supporta ora l'uso della funzionalità di individuazione dei metadati OIDC durante la creazione dell'autorità di certificazione del token di identità attendibile.

In Microsoft Entra ID sono disponibili due versioni degli endpoint di individuazione OIDC:

- V1.0:

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0:

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

Importante

Attualmente SharePoint Server supporta solo l'endpoint dei metadati v1.0 quando viene usato per creare l'autorità di certificazione del token di identità attendibile. Lo script di PowerShell di esempio seguente usa l'endpoint V1.0.

Quando si usa l'endpoint dei metadati fornito dal provider di identità OIDC, parte della configurazione viene recuperata direttamente dall'endpoint dei metadati del provider OIDC, tra cui:

- Certificato

- Autorità emittente

- Endpoint di autorizzazione

- SIGNOUTURL

In questo modo è possibile semplificare la configurazione dell'autorità di certificazione del token OIDC.

Con l'esempio di PowerShell seguente, è possibile usare l'endpoint dei metadati di Microsoft Entra ID per configurare SharePoint in modo che consideri attendibile Microsoft Entra OIDC.

Nota

Leggere attentamente le istruzioni indicate nello script di PowerShell seguente. Sarà necessario immettere valori specifici dell'ambiente in determinate posizioni. Ad esempio, sostituire <tenantid> con il proprio ID directory (tenant).

# Define claim types

# In this example, we're using Email Address as the Identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Set the AAD metadata endpoint URL. Please replace <TenantID> with the value saved in step #3 in the Entra ID setup section

$metadataendpointurl = "https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration"

# Please replace <Application (Client) ID> with the value saved in step #3 in the Entra ID setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ClaimsMappings $emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -DefaultClientIdentifier $clientIdentifier -MetadataEndPoint $metadataendpointurl -Scope "openid profile"

| Parametro | Descrizione |

|---|---|

| Nome | Assegna un nome al nuovo emittente di token. |

| Descrizione | Fornisce una descrizione al nuovo emittente di token. |

| ImportTrustCertificate | Certificato usato per la convalida id_token dall'identificatore OIDC. |

| ClaimsMappings | Oggetto SPClaimTypeMapping utilizzato per identificare l'attestazione id_token in viene considerata come identificatore in SharePoint. |

| IdentifierClaim | Specifica il tipo di identificatore. |

| DefaultClientIdentifier | Specifica l'oggetto client_id del server SharePoint, assegnato dal provider di identità OIDC. Questa operazione viene convalidata in base all'attestazione aud in id_token. |

| MetadataEndPoint | Specifica l'endpoint dei metadati noto dal provider di identità OIDC, che può essere usato per recuperare il certificato, l'autorità di certificazione, l'endpoint di autorizzazione e l'endpoint di disconnessione più recenti. |

Configurare SharePoint in modo che consideri attendibile Microsoft Entra ID come provider OIDC manualmente

Durante la configurazione manuale, è necessario specificare diversi parametri aggiuntivi. È possibile recuperare i valori dall'endpoint di individuazione OIDC.

In Microsoft Entra ID sono disponibili due versioni degli endpoint di autenticazione OIDC. Di conseguenza, sono disponibili due versioni rispettivamente degli endpoint di individuazione OIDC:

- V1.0:

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0:

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

Sostituire TenantID con l'ID directory (tenant) salvato nel passaggio 1: Configurare il provider di identità e connettersi all'endpoint tramite il browser. Salvare quindi le informazioni seguenti:

| Valore | Collegamento |

|---|---|

| authorization_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| end_session_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| Emittente | https://sts.windows.net/<tenantid>/ |

| jwks_uri | https://login.microsoftonline.com/common/discovery/keys |

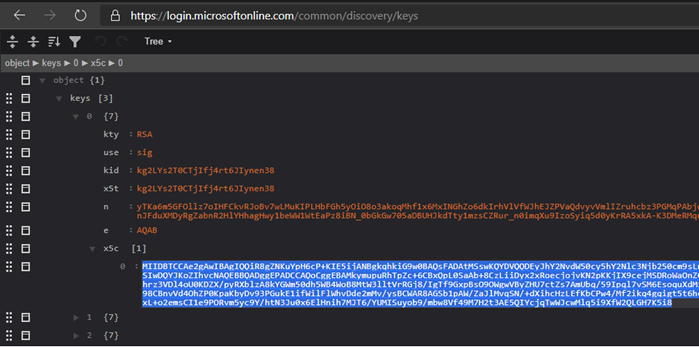

Aprire jwks_uri (https://login.microsoftonline.com/common/discovery/keys) e salvare tutte le stringhe di certificato x5c per un uso successivo nell'installazione di SharePoint.

Avviare SharePoint Management Shell come amministratore della farm e, dopo aver immesso i valori ottenuti in precedenza, eseguire lo script seguente per creare l'autorità di certificazione del token di identità attendibile:

Nota

Leggere attentamente le istruzioni indicate nello script di PowerShell seguente. Sarà necessario immettere valori specifici dell'ambiente in determinate posizioni. Ad esempio, sostituire <tenantid> con il proprio ID directory (tenant).

# Define claim types

# In this example, we're using Email Address as the identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Public key of the AAD OIDC signing certificate. Please replace <x5c cert string> with the encoded cert string which you get from x5c certificate string of the keys of jwks_uri from Step #1

$encodedCertStrs = @()

$encodedCertStrs += <x5c cert string 1>

$encodedCertStrs += <x5c cert string 2>

...

$certificates = @()

foreach ($encodedCertStr in $encodedCertStrs) {

$certificates += New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 @(,[System.Convert]::FromBase64String($encodedCertStr))

}

# Set the AAD OIDC URL where users are redirected to authenticate. Please replace <tenantid> accordingly

$authendpointurl = "https://login.microsoftonline.com/<tenantid>/oauth2/authorize"

$registeredissuernameurl = "https://sts.windows.net/<tenantid>/"

$signouturl = "https://login.microsoftonline.com/<tenantid>/oauth2/logout"

# Please replace <Application (Client) ID> with the value saved in step #3 in AAD setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ImportTrustCertificate $certificates -ClaimsMappings emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -RegisteredIssuerName $registeredissuernameurl -AuthorizationEndPointUri $authendpointurl -SignOutUrl $signouturl -DefaultClientIdentifier $clientIdentifier -Scope "openid profile"

In questo caso, New-SPTrustedIdentityTokenIssuer il cmdlet di PowerShell viene esteso per supportare OIDC usando i parametri seguenti:

| Parametro | Descrizione |

|---|---|

| Nome | Assegna un nome al nuovo emittente di token. |

| Descrizione | Fornisce una descrizione al nuovo emittente di token. |

| ImportTrustCertificate | Importa un elenco di certificati X509, usato per la convalida id_token dall'identificatore OIDC. Se il provider di identità OIDC (IDP) usa più certificati per firmare digitalmente id_token, importare questi certificati e convalidare id_token SharePoint associando la firma digitale generata usando questi certificati. |

| ClaimsMappings | Oggetto SPClaimTypeMapping utilizzato per identificare l'attestazione id_token in viene considerata come identificatore in SharePoint. |

| IdentifierClaim | Specifica il tipo di identificatore. |

| RegisteredIssuerName | Specifica l'identificatore dell'autorità di certificazione, che genera l'oggetto id_token. Viene usato per convalidare l'oggetto id_token. |

| AuthorizationEndPointUrl | Specifica l'endpoint di autorizzazione del provider di identità OIDC. |

| SignoutUrl | Specifica l'endpoint di disconnessione del provider di identità OIDC. |

| DefaultClientIdentifier | Specifica l'oggetto client_id del server SharePoint, assegnato dal provider di identità OIDC. Questa operazione viene convalidata in base all'attestazione aud in id_token. |

| ResponseTypesSupported | Specifica il tipo di risposta di IDP, accettato da questo emittente di token. Può accettare due stringhe: id_token e code id_token. Se questo parametro non viene specificato, viene usato code id_token come predefinito. |

Passaggio 4: Configurare l'applicazione Web SharePoint

In questo passaggio si configura un'applicazione Web in SharePoint per la federazione con il Microsoft Entra OIDC, usando l'oggetto SPTrustedIdentityTokenIssuer creato nel passaggio precedente.

Importante

- L'area predefinita dell'applicazione Web SharePoint deve avere autenticazione di Windows abilitata. Questa operazione è necessaria per il crawler di ricerca.

- L'URL di SharePoint che userà Microsoft Entra federazione OIDC deve essere configurato con HTTPS (Hypertext Transfer Protocol Secure).

È possibile completare questa configurazione:

- Creazione di una nuova applicazione Web e uso sia di Windows che di Microsoft Entra autenticazione OIDC nella zona predefinita.

- Estensione di un'applicazione Web esistente per impostare Microsoft Entra'autenticazione OIDC in una nuova zona.

Per creare una nuova applicazione Web, eseguire le operazioni seguenti:

Avviare SharePoint Management Shell ed eseguire lo script seguente per creare un nuovo

SPAuthenticationProvider:# This script creates a trusted authentication provider for OIDC $sptrust = Get-SPTrustedIdentityTokenIssuer "contoso.local" $trustedAp = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrustSeguire Creare un'applicazione Web in SharePoint Server per creare una nuova applicazione Web che abilita HTTPS/Secure Sockets Layer (SSL) denominata SharePoint - OIDC in contoso.local.

Aprire il sito Amministrazione centrale SharePoint.

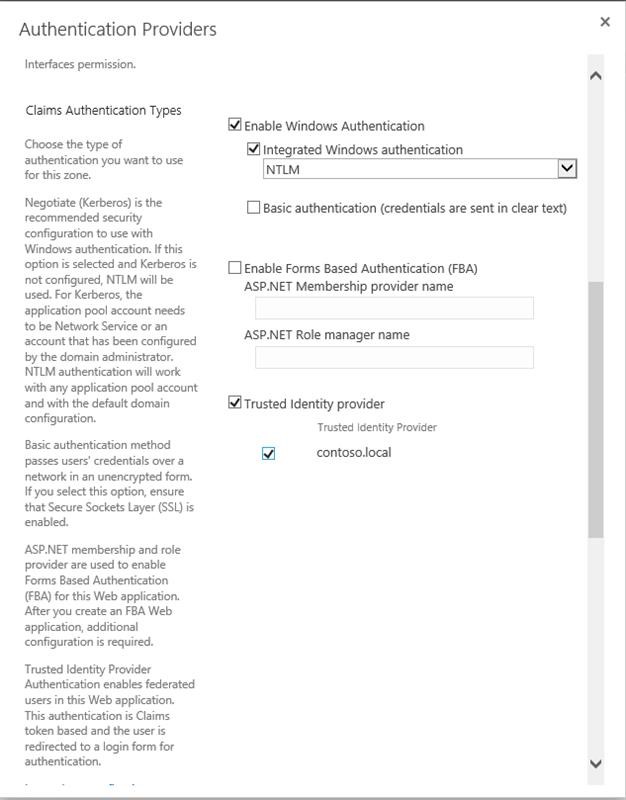

Selezionare l'applicazione Web creata, scegliere "Provider di autenticazione" nella barra multifunzione, fare clic sul collegamento per l'area Predefinita e selezionare contoso.local come Provider di identità attendibile.

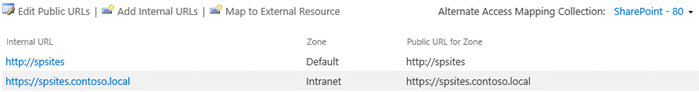

Nel sito Amministrazione centrale SharePoint passare a Impostazioni >di sistemaConfigurare mapping> di accesso alternativoRaccolta di mapping di accesso alternativo.

Filtrare la visualizzazione con la nuova applicazione Web e verificare di visualizzare le informazioni seguenti:

Per estendere un'applicazione Web esistente e configurarla per l'uso del provider attendibile "contoso.local", eseguire le operazioni seguenti:

Avviare SharePoint Management Shell ed eseguire PowerShell per estendere l'applicazione Web. L'esempio seguente estende l'applicazione Web all'area Intranet e configura l'area in modo da usare il provider attendibile "Contoso.local" per l'autenticazione.

Nota

Per il corretto funzionamento, è necessario avere un certificato valido denominato "SharePoint OIDC Site" importato nella farm. Per altre informazioni, vedere Operazioni di gestione dei certificati SSL .

# Get the trusted provider $sptrust = Get-SPTrustedIdentityTokenIssuer "Contoso.local" $ap = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust # Get the web app $wa = Get-SPWebApplication http://spsites # Extend the web app to the "Intranet" zone using trusted provider (OIDC) auth and a SharePoint managed certificate called "SharePoint OIDC Site" New-SPWebApplicationExtension -Identity $wa -Name "spsites" -port 443 -HostHeader 'spsites.contoso.local'-AuthenticationProvider $ap -SecureSocketsLayer -UseServerNameIndication -Certificate 'SharePoint OIDC Site' -Zone 'Intranet' -URL 'https://spsites.contoso.local'Nel sito Amministrazione centrale SharePoint passare a Impostazioni >di sistemaConfigurare mapping> di accesso alternativoRaccolta di mapping di accesso alternativo.

Filtrare la visualizzazione con l'applicazione Web estesa e verificare di visualizzare le informazioni seguenti:

Passaggio 5: Verificare che l'applicazione Web sia configurata con il certificato SSL

Poiché l'autenticazione OIDC 1.0 può funzionare solo con il protocollo HTTPS, è necessario impostare un certificato nell'applicazione Web corrispondente. Se non è già configurato, seguire questa procedura per impostare il certificato:

Generare il certificato del sito:

Nota

È possibile ignorare questo passaggio se il certificato è già stato generato.

Aprire la console di PowerShell di SharePoint.

Eseguire lo script seguente per generare un certificato autofirma e aggiungerlo alla farm di SharePoint:

New-SPCertificate -FriendlyName "Contoso SharePoint (2021)" -KeySize 2048 -CommonName spsites.contoso.local -AlternativeNames extranet.contoso.local, onedrive.contoso.local -OrganizationalUnit "Contoso IT Department" -Organization "Contoso" -Locality "Redmond" -State "Washington" -Country "US" -Exportable -HashAlgorithm SHA256 -Path "\\server\fileshare\Contoso SharePoint 2021 Certificate Signing Request.txt" Move-SPCertificate -Identity "Contoso SharePoint (2021)" -NewStore EndEntityImportante

I certificati autofirmati sono adatti solo a scopo di test. Negli ambienti di produzione è consigliabile usare i certificati rilasciati da un'autorità di certificazione.

Impostare il certificato:

È possibile usare il cmdlet di PowerShell seguente per assegnare il certificato all'applicazione Web:

Set-SPWebApplication -Identity https://spsites.contoso.local -Zone Default -SecureSocketsLayer -Certificate "Contoso SharePoint (2021)"

Passaggio 6: Creare la raccolta siti

In questo passaggio viene creata una raccolta siti del team con due amministratori: uno come amministratore di Windows e uno come amministratore federato (Microsoft Entra ID).

Aprire il sito Amministrazione centrale SharePoint.

Passare a Gestione> applicazioniCreare raccolte siti>Creare raccolte siti.

Digitare un titolo, un URL e selezionare il modello Sito del team.

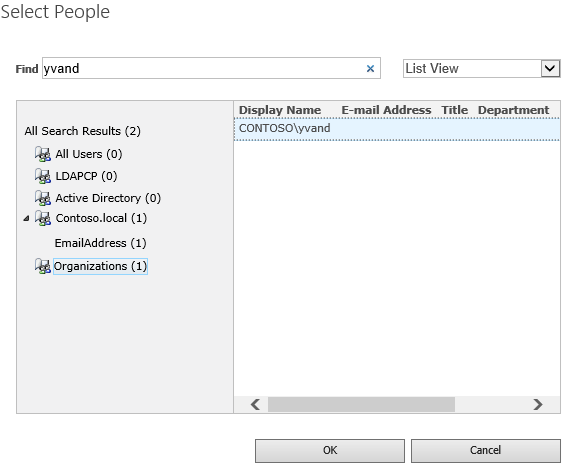

Nella sezione Amministratore primario raccolta siti selezionare

(libro) per aprire la finestra di dialogo Selezione Persone.

(libro) per aprire la finestra di dialogo Selezione Persone.Nella finestra di dialogo Selezione Persone digitare l'account amministratore di Windows, ad esempio yvand.

Filtrare l'elenco a sinistra selezionando Organizzazioni. Di seguito è riportato un output di esempio:

Passare all'account e selezionare OK.

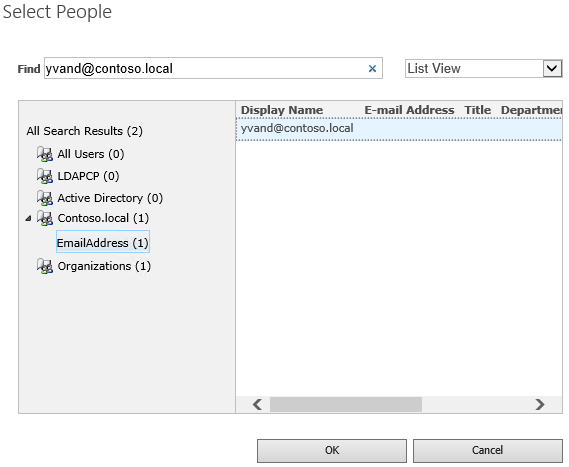

Nella sezione Amministratore raccolta siti secondario selezionare l'icona del libro per aprire la finestra di dialogo Selezione Persone.

Nella finestra di dialogo Selezione Persone digitare il valore di posta elettronica esatto dell'account amministratore Microsoft Entra, ad esempio yvand@contoso.local.

Filtrare l'elenco a sinistra selezionando contoso.local. Di seguito è riportato un output di esempio:

Passare all'account e selezionare OK per chiudere la finestra di dialogo Selezione Persone.

Selezionare di nuovo OK per creare la raccolta siti.

Dopo aver creato la raccolta siti, è possibile accedere usando l'account amministratore di Windows o della raccolta siti federata.

Passaggio 7: Configurare Persone selezione

Nell'autenticazione OIDC, la selezione Persone non convalida l'input, il che può causare errori di ortografia o utenti che selezionano accidentalmente il tipo di attestazione errato. È possibile risolvere il problema usando un provider di attestazioni personalizzato o il nuovo provider di attestazioni supportato da UPA incluso in SharePoint Server Subscription Edition. Per configurare un provider di attestazioni supportato da UPA, vedere Selezione Persone avanzata per l'autenticazione moderna.