Panoramica delle attività relative alla sicurezza di Servizi di integrazione applicativa in SharePoint Server

SI APPLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Garantire la sicurezza dei dati con cui si lavora tramite i Servizi di integrazione applicativa Microsoft è un passaggio critico per ogni soluzione BCS. Diversamente dai dati standard di SharePoint, che vengono archiviati in un database del contenuto di SharePoint, i dati pubblicati dalle soluzioni BCS si trovano al di fuori di SharePoint, in sistemi esterni. I Servizi di integrazione applicativa forniscono il canale utilizzato da SharePoint per acquisire i dati esterni. Oltre a essere utilizzate all'interno dei consueti controlli di sicurezza dei SharePoint Server, come autorizzazioni di accesso ai siti e autorizzazioni elenco, le soluzioni BCS devono gestire livelli aggiuntivi di sicurezza e comunicazione. Ad esempio, è possibile che il sistema esterno utilizzi un metodo di autenticazione o un provider differente e quindi richieda credenziali diverse rispetto a quelle utilizzate dagli utenti per accedere ai SharePoint Server. Poiché in una soluzione BCS sono presenti più livelli di sicurezza, anche le operazioni di configurazione della sicurezza saranno più numerose.

Le attività relative alla sicurezza di Servizi di integrazione applicativa riguardano tre diversi ruoli: il professionista IT; l'amministratore della raccolta siti o il proprietario del sito; lo sviluppatore. Negli esempi seguenti vengono descritte le responsabilità di ciascun ruolo.

I professionisti IT sono responsabili della gestione della sicurezza dell'archivio dei metadati e dei relativi contenuti. Si occupano inoltre dell'amministrazione di gruppi e account e del mapping delle credenziali nel servizio di archiviazione sicura.

I proprietari dei siti e gli amministratori delle raccolte siti devono individuare il tipo di sicurezza utilizzata dal sistema esterno e le modalità di configurazione dei tipi di contenuto esterni senza codice, o dichiarativi, per potervi comunicare. Sono inoltre responsabili della pianificazione e dell'applicazione della sicurezza agli elenchi esterni e alle web part per i dati business.

Gli sviluppatori della soluzione BCS devono determinare il tipo di sicurezza utilizzata dal sistema esterno e le modalità di configurazione del modello BDC perché possa comunicare con quest'ultimo. Sono inoltre responsabili della sicurezza relativa alla distribuzione e della distribuzione delle app per Office e SharePoint.

Sicurezza di Servizi di integrazione applicativa

Delega dell'amministrazione al servizio **Integrazione applicativa dei dati

La prima operazione che deve essere eseguita dall'amministratore della farm dopo la creazione di un'istanza del servizio di integrazione applicativa dei dati è delegare l'amministrazione di tale servizio a un account diverso, preferibilmente uno privo di diritti di amministratore della farm. Questa procedura consigliata segue il principio dei privilegi minimi. L'account delegato avrà a disposizione le autorizzazioni necessarie per aprire il sito Web Amministrazione centrale SharePoint ed eseguire l'accesso all'applicazione del servizio di servizio di integrazione applicativa dei dati. Questo dovrebbe essere l'account principale utilizzato per l'amministrazione del servizio. L'unica autorizzazione che è possibile concedere o revocare è Controllo completo.

Gestione delle autorizzazioni per l'archivio dei metadati e i relativi contenuti

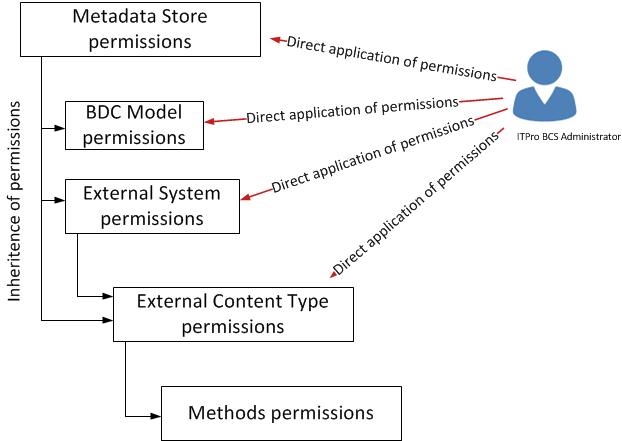

L'archivio metadati contiene il tipo di contenuto esterno, il sistema esterno e le definizioni del modello BDC usate dall'applicazione del servizio di integrazione applicativa dei dati. Uno dei processi principali dell'amministratore dei servizi BCS consiste nel gestire la sicurezza dell'archivio metadati e di tutti gli elementi in esso contenuti. Gli elementi nell'archivio metadati ottengono le autorizzazioni in due modi. Prima di tutto è possibile applicare direttamente le autorizzazioni all'archivio metadati, ai modelli BDC, ai sistemi esterni o ai tipi di contenuto esterno. Il secondo modo consiste nell'ereditarli da un elemento di livello superiore. Entrambi i metodi sono illustrati nella figura seguente.

Immagine: autorizzazioni per l'archivio dei metadati

Eredità L'ereditarietà avviene in due modi. Innanzitutto, quando qualsiasi elemento viene aggiunto all'archivio dei metadati, eredita la configurazione delle autorizzazioni dell'archivio dei metadati stesso. In secondo luogo, gli elementi del tipo di contenuto esterno, del sistema esterno e dell'archivio dei metadati sono in grado di sovrascrivere in modo forzato le autorizzazioni degli elementi collocati a un livello inferiore nella gerarchia. Ciò si verifica quando si seleziona propagano le autorizzazioni a tutti e si fa clic su OK quando si impostano le autorizzazioni per l'elemento padre.

Applicazione diretta Se le autorizzazioni relative a un elemento non soddisfano le esigenze dell'utente, è possibile regolarle manualmente.

È possibile applicare direttamente quattro autorizzazioni:

Modifica Consente a un utente o un gruppo di modificare l'elemento.

Esecuzione Consente all'utente o al gruppo di eseguire le operazioni (creazione, lettura, aggiornamento, eliminazione, query) sui tipi di contenuto esterno nell'archivio dei metadati. È necessario che tutti gli utenti di una soluzione BCS dispongano dell'autorizzazione di esecuzione per il tipo di contenuto esterno associato.

Selezione nei client Consente all'utente o al gruppo di utilizzare il tipo di contenuto esterno per gli elenchi esterni e le app per SharePoint rendendoli disponibili nello strumento di selezione degli elementi esterni.

Impostazione autorizzazioni Consente a un utente o gruppo di impostare le autorizzazioni per l'elemento. È necessario che per ogni elemento sia presente almeno un utente o un gruppo dotato dell'autorizzazione Impostazione autorizzazioni.

Suggerimenti per la gestione delle autorizzazioni per l'archivio dei metadati

Selezionare un account, possibilmente l'account amministratore di Servizi di integrazione applicativa e concedere le autorizzazioni Impostazione autorizzazioni al livello dell'archivio dei metadati. In questo modo verrà soddisfatto il requisito che prevede che per ogni elemento sia presente un utente o un gruppo dotato delle autorizzazioni Impostazione autorizzazioni con un account amministrativo gestito in modo sicuro. Se non si imposta in modo esplicito un account, per impostazione predefinita verrà utilizzato l'account della farm. Non selezionare l'opzione Propaga autorizzazioni a tutti. L'opzione Propaga autorizzazioni a tutti non deve essere selezionata perché ogni elemento erediterà questa configurazione quando viene aggiunto all'archivio dei metadati. In questo modo, inoltre, si impedisce che account non necessari acquisiscano un accesso di cui non dovrebbero disporre a sistemi esterni, modelli BDC o tipi di contenuto esterno.

Utilizzare il metodo di applicazione diretta, configurare le autorizzazioni sui singoli elementi, non selezionare l'opzione Propaga autorizzazioni a tutti. In questo modo sarà possibile mantenere una configurazione delle autorizzazioni univoca per ciascun oggetto.

Periodicamente, come parte dei piani operativi e di manutenzione, rivedere la configurazione delle autorizzazioni partendo dal livello dell'archivio dei metadati e spostandosi verso il basso nella gerarchia per assicurarsi che ciascun elemento disponga della configurazione delle autorizzazioni corretta. Se la configurazione delle autorizzazioni è stata modificata, è necessario riconfigurarla manualmente.

L'opzione Propaga autorizzazioni a tutti deve essere utilizzata solo quando è necessario reimpostare tutte le autorizzazioni per l'elemento padre e tutti i relativi figli. Si noti che si tratta di un processo distruttivo e che tutte le autorizzazioni personalizzate per gli elementi figlio andranno perse. Questa azione potrebbe interrompere le soluzioni BCS per gli utenti o i gruppi che perdono le relative autorizzazioni.

Mapping di account e gruppi nel servizio di archiviazione sicura**

BCS non è in grado di passare le credenziali di un utente all'esterno della farm di SharePoint Server al sistema esterno in cui risiedono i dati, a meno che non sia stata configurata la delega vincolata Kerberos. La delega vincolata Kerberos può essere difficile da configurare e gestire. In alternativa, è possibile utilizzare Servizio di archiviazione sicura. Con archiviazione sicura, è possibile mappare un gruppo di utenti a un set di credenziali che BCS può utilizzare per accedere al sistema esterno.

Per configurare i mapping è possibile procedere in due modi:

Mapping di gruppo In un'applicazione di destinazione per il mapping di gruppo, aggiungere gli account utente diAD DS e i gruppi di sicurezza a archiviazione sicura e quindi eseguirne il mapping a un singolo set di credenziali per il sistema esterno. Questo è il modo più semplice per gestire l'accesso a una soluzione BCS.

Mapping individuale In un'applicazione di destinazione per il mapping individuale è possibile eseguire solo il mapping di un singolo account utente di AD DS a un singolo set di credenziali per il sistema esterno. In pratica, si tratta di un mapping uno-a-uno. In genere si esegue questa operazione se gli account da gestire sono pochi o se si desidera tenere traccia degli accessi e delle attività nel sistema esterno.

Gestire le autorizzazioni nell'applicazione del servizio di integrazione applicativa dei dati

Per impostazione predefinita, a ogni applicazione Web nella farm viene concesso l'accesso all'applicazione del servizio di integrazione applicativa dei dati tramite l'account della server farm. Se si desidera limitare l'accesso solo a determinate applicazioni Web, è possibile modificare questa impostazione rimuovendo l'account della server farm e quindi aggiungendo l'account identità del pool di applicazioni delle applicazioni Web desiderate. In questo modo sarà possibile controllare quali applicazioni Web dispongono dell'accesso all'applicazione del servizio di integrazione applicativa dei dati. Per ulteriori informazioni, vedere Impostare le autorizzazioni per le applicazioni di servizio pubblicate in SharePoint Server.

Se si sta pubblicando l'applicazione del servizio di integrazione applicativa dei dati in altre farm, è necessario aggiungere gli ID farm delle farm che la utilizzeranno. Per altre informazioni, vedere Condividere le applicazioni di servizio tra farm in SharePoint Server.

Vedere anche

Concetti

Panoramica di Servizi di integrazione applicativa in SharePoint Server