Integrazioni delle identità

![]()

L'identità è il piano di controllo chiave per la gestione dell'accesso nell'area di lavoro moderna ed è essenziale per implementare Zero Trust. Le soluzioni di identità supportano Zero Trust tramite criteri di autenticazione e accesso avanzati, accesso con privilegi minimi con autorizzazioni e accesso granulari e controlli e criteri che gestiscono l'accesso alle risorse sicure e riducono al minimo il raggio di attacco.

Questa guida all'integrazione spiega in che modo i fornitori di software indipendenti (ISV) e i partner tecnologici possono integrarsi con Microsoft Entra ID per creare soluzioni Zero Trust sicure per i clienti.

Guida all'integrazione di Zero Trust for Identity

Questa guida all'integrazione illustra Microsoft Entra ID e Azure Active Directory B2C.

Microsoft Entra ID è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft. Fornisce l'autenticazione Single Sign-On, l'accesso condizionale, l'autenticazione senza password e a più fattori, il provisioning utenti automatizzato e molte altre funzionalità che consentono alle aziende di proteggere e automatizzare i processi di identità su larga scala.

Azure Active Directory B2C è una soluzione CIAM (Business-to-Customer Identity Access Management) che i clienti usano per implementare soluzioni di autenticazione con etichette bianche sicure che si adattano facilmente e si fondono con esperienze di applicazioni Web e per dispositivi mobili personalizzate. Le linee guida per l'integrazione sono disponibili nella sezione Azure Active Directory B2C.

Microsoft Entra ID

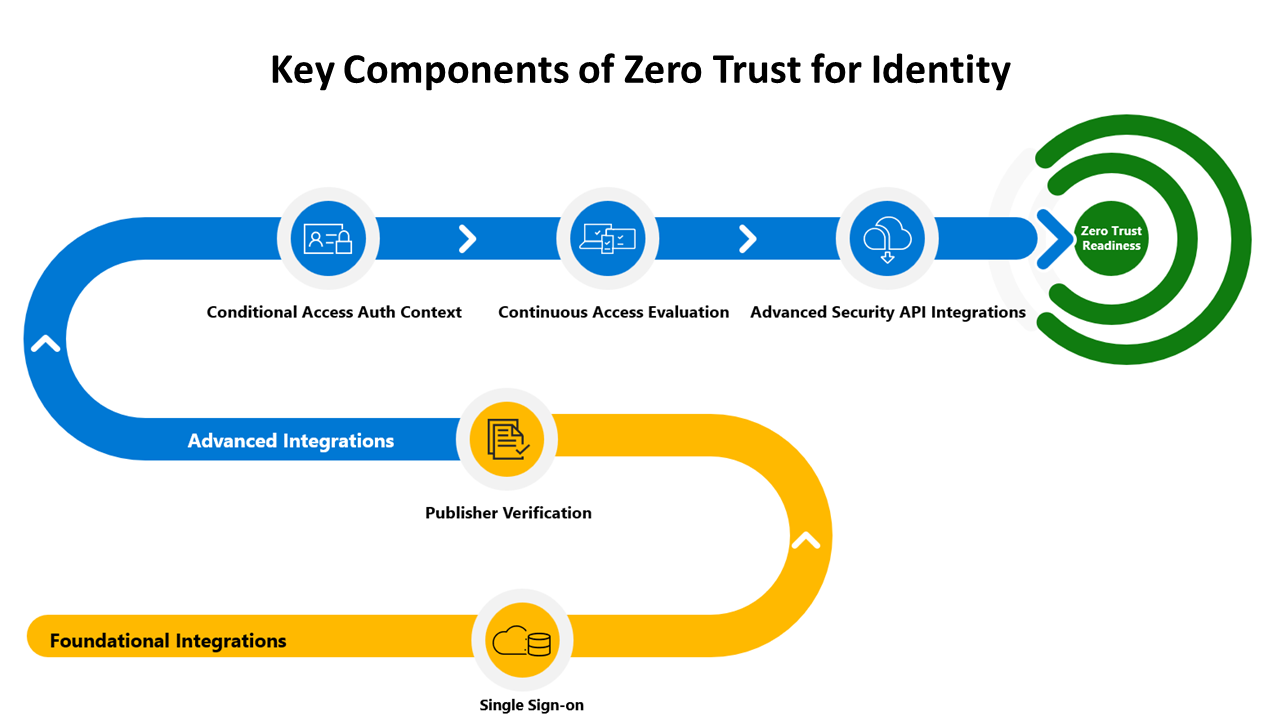

Esistono molti modi per integrare la soluzione con Microsoft Entra ID. Le integrazioni fondamentali riguardano la protezione dei clienti usando le funzionalità di sicurezza predefinite di Microsoft Entra ID. Le integrazioni avanzate consentiranno di approfondire la soluzione con funzionalità di sicurezza avanzate.

Integrazioni fondamentali

Le integrazioni di base proteggono i clienti con le funzionalità di sicurezza predefinite di Microsoft Entra ID.

Abilitare l'autenticazione unica e la verifica dell'editore

Per abilitare l'accesso Single Sign-On, è consigliabile pubblicare l'app nella galleria delle app. Ciò aumenterà la fiducia dei clienti, perché sanno che l'applicazione è stata convalidata come compatibile con Microsoft Entra ID e si può diventare un editore verificato in modo che i clienti siano certi di essere l'editore dell'app che stanno aggiungendo al tenant.

La pubblicazione nella raccolta di app consentirà agli amministratori IT di integrare la soluzione nel tenant con la registrazione automatica delle app. Le registrazioni manuali sono una causa comune di problemi di supporto con le applicazioni. L'aggiunta dell'app alla raccolta eviterà questi problemi con l'app.

Per le app per dispositivi mobili, è consigliabile usare Microsoft Authentication Library e un browser di sistema per implementare l'accesso Single Sign-On.

Integrare il provisioning degli utenti

La gestione delle identità e dell'accesso per le organizzazioni con migliaia di utenti è complessa. Se la soluzione verrà usata da organizzazioni di grandi dimensioni, è consigliabile sincronizzare le informazioni sugli utenti e l'accesso tra l'applicazione e l'ID Microsoft Entra. Ciò consente di mantenere coerente l'accesso degli utenti quando si verificano modifiche.

SCIM (System for Cross-Domain Identity Management) è uno standard aperto per lo scambio di informazioni sull'identità utente. È possibile usare l'API di gestione utenti SCIM per effettuare automaticamente il provisioning di utenti e gruppi tra l'applicazione e l'ID Microsoft Entra.

L'esercitazione sull'argomento, sviluppare un endpoint SCIM per il provisioning degli utenti su app da Microsoft Entra ID, descrive come creare un endpoint SCIM e integrarsi con il servizio di provisioning di Microsoft Entra.

Integrazioni avanzate

Le integrazioni avanzate aumentano ulteriormente la sicurezza dell'applicazione.

Contesto di autenticazione dell'accesso condizionale

Il contesto di autenticazione dell'accesso condizionale consente alle app di far rispettare i criteri quando un utente accede a dati o azioni sensibili, rendendo gli utenti più produttivi e le risorse sensibili sicure.

Valutazione continua dell'accesso

Valutazione dell'accesso continuo (CAE) consente di revocare i token di accesso in base agli eventi critici e alla valutazione dei criteri anziché basarsi sulla scadenza del token basata sulla durata. Per alcune API delle risorse, poiché i rischi e i criteri vengono valutati in tempo reale, questo può aumentare la durata dei token fino a 28 ore, in modo da rendere l'applicazione più resiliente e efficiente.

API di sicurezza

Nella nostra esperienza, molti fornitori di software indipendenti hanno trovato queste API particolarmente utili.

API utenti e gruppi

Se l'applicazione deve apportare aggiornamenti agli utenti e ai gruppi nel tenant, è possibile utilizzare tramite Microsoft Graph le API utente e gruppo per eseguire il writeback nel tenant di Microsoft Entra. Per ulteriori informazioni sull'uso dell'API, consultare la documentazione di riferimento dell'API REST di Microsoft Graph v1.0 ai link e la documentazione per il tipo di risorsa utente ai link .

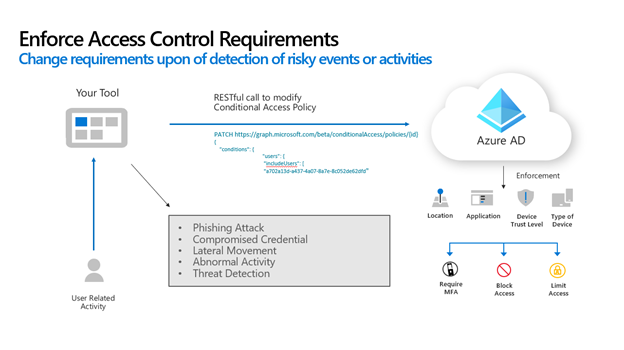

API di accesso condizionale

l'accesso condizionale è una parte fondamentale di Zero Trust, perché consente di garantire che l'utente corretto disponga dell'accesso corretto alle risorse appropriate. L'abilitazione dell'accesso condizionale consente a Microsoft Entra ID di prendere decisioni di accesso in base ai rischi calcolati e ai criteri preconfigurati.

I fornitori di software indipendenti possono sfruttare l'accesso condizionale visualizzando l'opzione per applicare i criteri di accesso condizionale quando pertinente. Ad esempio, se un utente è particolarmente rischioso, è possibile suggerire al cliente di abilitare l'accesso condizionale per tale utente tramite l'interfaccia utente e abilitarlo a livello di codice in Microsoft Entra ID.

Per ulteriori informazioni, consultare il campione Configurare criteri di accesso condizionale usando l'API Microsoft Graph su GitHub.

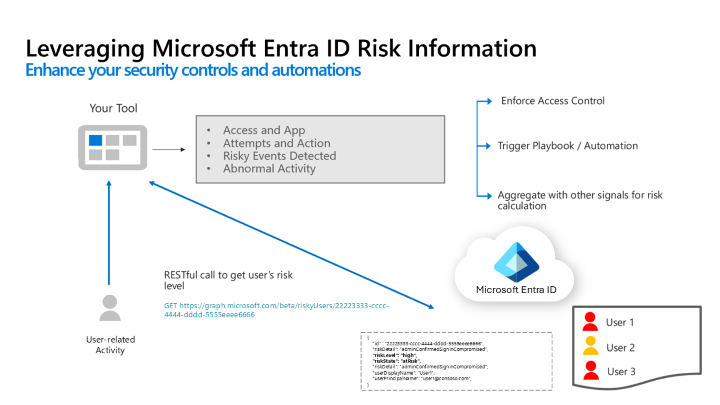

Confermare la compromissione e le API utente rischiose

A volte i fornitori di software indipendenti possono diventare consapevoli della compromissione che non rientra nell'ambito dell'ID Microsoft Entra. Per qualsiasi evento di sicurezza, in particolare quelli che includono la compromissione dell'account, Microsoft e il fornitore di software indipendente possono collaborare condividendo le informazioni da entrambe le parti. Il confermare l'API di compromissione consente di impostare il livello di rischio di un utente di destinazione su alto. Ciò consente a Microsoft Entra ID di rispondere in modo appropriato, ad esempio richiedendo all'utente di ripetere l'autenticazione o limitando l'accesso ai dati sensibili.

Andando in altra direzione, Microsoft Entra ID valuta continuamente il rischio utente in base a vari segnali e machine learning. L'API Utenti a rischio fornisce accesso programmatico a tutti gli utenti a rischio nel tenant di Microsoft Entra dell'app. I fornitori di software indipendenti possono usare questa API per garantire che gestiscano gli utenti in modo appropriato al livello di rischio corrente. tipo di risorsa utente rischioso.

Scenari di prodotto univoci

Le indicazioni seguenti sono destinate ai fornitori di software indipendenti che offrono tipi specifici di soluzioni.

Le integrazioni di accesso ibrido sicuro Sono state create molte applicazioni aziendali per funzionare all'interno di una rete aziendale protetta e alcune di queste applicazioni usano metodi di autenticazione legacy. Poiché le aziende cercano di creare una strategia Zero Trust e supportare ambienti aziendali ibridi e cloud-first, hanno bisogno di soluzioni che connettono le app all'ID Microsoft Entra e forniscono soluzioni di autenticazione moderne per le applicazioni legacy. Utilizzare questa guida per creare le soluzioni che forniscono autenticazione moderna nel cloud per le applicazioni locali legacy.

Diventare un fornitore di chiavi di sicurezza FIDO2 compatibile con Microsoft chiavi di sicurezza FIDO2 può sostituire le credenziali deboli con credenziali chiave pubblica/privata avanzate supportate dall'hardware che non possono essere riutilizzate, riprodotte o condivise tra i servizi. È possibile diventare un fornitore di chiavi di sicurezza FIDO2 compatibile con Microsoft seguendo la procedura descritta in questo documento.

Azure Active Directory B2C

Azure Active Directory B2C è una soluzione CIAM (Customer Identity and Access Management) in grado di supportare milioni di utenti e miliardi di autenticazioni al giorno. Si tratta di una soluzione di autenticazione con etichetta bianca che consente esperienze utente che si fondono con applicazioni Web e per dispositivi mobili personalizzate.

Come con Microsoft Entra ID, i partner possono integrarsi con Azure Active Directory B2C usando Microsoft Graph e api di sicurezza chiave, ad esempio l'accesso condizionale, confermare la compromissione e le API utente rischiose. Per altre informazioni su tali integrazioni, vedere la sezione ID di Microsoft Entra sopra.

Questa sezione include diverse altre opportunità di integrazione che i partner fornitori di software indipendenti possono supportare.

Nota

È consigliabile che i clienti che usano Azure Active Directory B2C (e le soluzioni integrate) attivino Identity Protection e l'accesso condizionale in Azure Active Directory B2C.

Eseguire l'integrazione con gli endpoint RESTful

I fornitori di software indipendenti possono integrare le proprie soluzioni tramite endpoint RESTful per abilitare l'autenticazione a più fattori (MFA) e il controllo degli accessi in base al ruolo (RBAC), abilitare la verifica e la correzione delle identità, migliorare la sicurezza con il rilevamento dei bot e la protezione delle frodi e soddisfare i requisiti di Autenticazione del cliente sicura (PSD2) di Payment Services 2 (PSD2).

Sono disponibili indicazioni su come utilizzare le interfacce RESTful, nonché esempi dettagliati di partner che hanno effettuato l'integrazione tramite le API RESTful:

- verifica e correzione dell'identità, che consente ai clienti di verificare l'identità degli utenti finali

- controllo degli accessi basato su ruolo, che consente un controllo di accesso dettagliato agli utenti finali

- Proteggere l'accesso ibrido all'applicazione locale, che consente agli utenti finali di accedere alle applicazioni locali e legacy con protocolli di autenticazione moderni

- protezione dalle frodi, che consente ai clienti di proteggere le applicazioni e gli utenti finali da tentativi di accesso fraudolenti e attacchi di bot

Firewall per applicazioni web

Web Application Firewall (WAF) offre una protezione centralizzata per le applicazioni Web da exploit e vulnerabilità comuni. Azure Active Directory B2C consente ai fornitori di software indipendenti di integrare il servizio WAF in modo che tutto il traffico verso domini personalizzati di Azure Active Directory B2C (ad esempio, login.contoso.com) passino sempre attraverso il servizio WAF, fornendo un ulteriore livello di sicurezza.

L'implementazione di una soluzione WAF richiede la configurazione di domini personalizzati di Azure Active Directory B2C. Puoi leggere come farlo nella nostra esercitazione su come abilitare domini personalizzati. È anche possibile vedere i partner esistenti che hanno creato soluzioni WAF che si integrano con Azure Active Directory B2C.