Distribuzione Zero Trust per i pilastri della tecnologia

Poiché l'organizzazione potrebbe avere già elementi delle protezioni Zero Trust già disponibili, questo set di documentazione fornisce informazioni concettuali per iniziare a usare i piani di distribuzione e le raccomandazioni di implementazione per la conformità end-to-end ai principi Zero Trust. Ogni articolo funge da elenco di controllo degli obiettivi di distribuzione con passaggi e collegamenti ad altre informazioni.

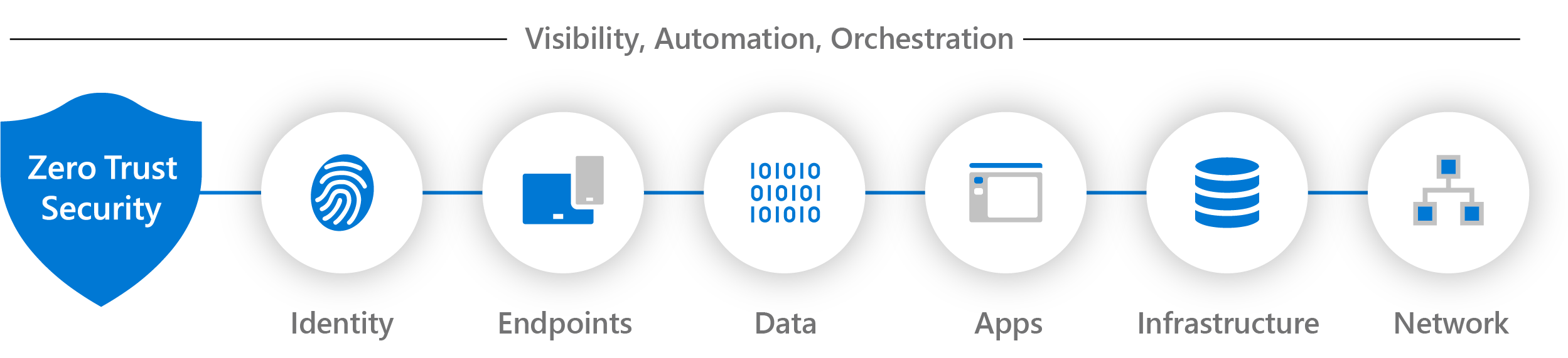

I principi Zero Trust vengono distribuiti nell'infrastruttura IT implementando controlli e tecnologie Zero Trust in sette pilastri tecnologici. Sei di questi pilastri sono fonti di segnale, un piano di controllo per l'applicazione e una risorsa critica da difendere. In tutto questo è il pilastro che raccoglie questi segnali e fornisce visibilità per gli incidenti di sicurezza, l'automazione e l'orchestrazione per rispondere e mitigare le minacce alla cybersecurity.

Gli articoli seguenti forniscono informazioni concettuali e obiettivi di distribuzione per questi sette pilastri tecnologici. Usare questi articoli per valutare l'idoneità e creare un piano di distribuzione per applicare i principi Zero Trust.

| Pilastro della tecnologia | Descrizione |

|---|---|

Identità |

Sia che rappresentino persone, servizi o dispositivi IOT, le identità definiscono il piano di controllo dell'approccio Attendibilità zero. Quando un'identità tenta di accedere a una risorsa, verificare l'identità con autenticazione avanzata e assicurarsi che l'accesso sia conforme e tipico per tale identità. Seguire i principi di accesso con privilegi minimi. |

Endpoint |

Dopo aver concesso a un'identità l'accesso a una risorsa, i dati possono passare a un'ampia gamma di endpoint (dispositivi), da dispositivi IoT a smartphone, BYOD a dispositivi gestiti da partner e carichi di lavoro locali a server ospitati nel cloud. Questa diversità crea una superficie di attacco di grandi dimensioni. Monitorare e applicare l'integrità e la conformità dei dispositivi per un accesso sicuro. |

Dati |

[In definitiva, i team di sicurezza proteggono i dati. Laddove possibile, i dati devono rimanere al sicuro anche se lasciano i dispositivi, le app, l'infrastruttura e le reti che l'organizzazione controlla. Occorre classificare, etichettare e crittografare i dati e limitare l'accesso in base a tali attributi. |

App |

Le applicazioni e le API forniscono l'interfaccia con cui i dati vengono usati. Possono essere carichi di lavoro locali legacy, lifted-and-shifted ai carichi di lavoro cloud o applicazioni SaaS moderne. Applica controlli e tecnologie per individuare shadow IT, garantire autorizzazioni in-app appropriate, controllare l'accesso in base all'analisi in tempo reale, monitorare il comportamento anomalo, controllare le azioni degli utenti e convalidare le opzioni di configurazione sicure. |

Infrastruttura |

L'infrastruttura (server locali, macchine virtuali in cloud, contenitori o microservizi) rappresenta un vettore di attacco critico. Valutare la versione, la configurazione e l'accesso JIT alla difesa avanzata. Usare i dati di telemetria per rilevare attacchi e anomalie, bloccare e contrassegnare automaticamente il comportamento rischioso ed eseguire azioni di protezione. |

Rete |

In definitiva, tutti i dati sono accessibili tramite l'infrastruttura di rete. I controlli di rete possono fornire controlli critici per migliorare la visibilità e impedire agli utenti malintenzionati di spostarsi lateralmente nella rete. Segmentare le reti (e eseguire una micro-segmentazione più approfondita nella rete) e distribuire la protezione dalle minacce in tempo reale, la crittografia end-to-end, il monitoraggio e l'analisi. |

Visibilità, automazione e orchestrazione |

Nelle guide Zero Trust viene definito l'approccio per implementare una metodologia Zero Trust end-to-end tra identità, endpoint (dispositivi), dati, app, infrastruttura e rete. Queste attività aumentano la visibilità, che offre dati migliori per prendere decisioni di attendibilità. Con ognuna di queste singole aree che generano avvisi pertinenti, è necessaria una funzionalità integrata per gestire l'afflusso di dati risultante per difendersi meglio dalle minacce e convalidare l'attendibilità in una transazione. |

Formazione consigliata

| Formazione | Stabilire i principi guida e i componenti di base di Zero Trust |

|---|---|

|

Usare questo percorso di apprendimento per comprendere le nozioni di base dell'applicazione dei principi Zero Trust ai pilastri chiave della tecnologia delle identità, degli endpoint, dell'accesso alle applicazioni, alle reti, all'infrastruttura e ai dati. |

Risorse aggiuntive zero trust

Usare queste risorse Aggiuntive Zero Trust in base a un set di documentazione o a ruoli nell'organizzazione.

Set di documentazione

Seguire questa tabella per i set di documentazione Zero Trust migliori per le proprie esigenze.

| Set di documentazione | Ti aiuta... | Ruoli |

|---|---|---|

| Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. | Architetti della sicurezza, team IT e project manager |

| Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. | Clienti e partner che collaborano con Microsoft 365 per le aziende |

| Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. | Architetti della sicurezza e implementatori IT |

| Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e la distribuzione | Applicare protezioni Zero Trust al tenant di Microsoft 365. | Team IT e personale addetto alla sicurezza |

| Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. | Team IT e personale addetto alla sicurezza |

| Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. | Team IT e personale addetto alla sicurezza |

| Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. | Sviluppatori partner, team IT e personale addetto alla sicurezza |

| Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. | Sviluppatori di applicazioni |

Ruolo

Seguire questa tabella per i set di documentazione migliori per i ruoli dell'organizzazione.

| Ruolo | Set di documentazione | Ti aiuta... |

|---|---|---|

| Architetto della sicurezza Responsabile del progetto IT Implementatore IT |

Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. |

| Cliente o partner per Microsoft 365 per le aziende | Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. |

| Architetto della sicurezza Implementatore IT |

Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. |

| Membro di un team IT o di sicurezza per Microsoft 365 | Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e sulla distribuzione per Microsoft 365 | Applicare protezioni Zero Trust al tenant di Microsoft 365. |

| Membro di un team IT o di sicurezza per Microsoft Copilots | Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. |

| Membro di un team IT o di sicurezza per i servizi di Azure | Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. |

| Sviluppatore partner o membro di un team IT o di sicurezza | Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. |

| Sviluppatore applicazione | Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. |