Ottenere valore dai connettori dati

Gestione dell'esposizione in Microsoft Security consolida i dati del comportamento di sicurezza di tutti gli asset digitali che consentono di mappare la superficie di attacco e concentrare le attività di sicurezza sulle aree a maggior rischio. I dati dei prodotti Microsoft vengono inseriti automaticamente dopo la connessione a Exposure Management ed è possibile aggiungere altri connettori dati da origini dati esterne.

Asset e tipi di dati importati

Lo scopo della connessione a prodotti esterni è quello di creare una visibilità completa su tutti gli asset digitali e qualsiasi contesto di sicurezza che potrebbe influire sulla superficie di attacco. A questo scopo, vengono inseriti i tipi di asset, l'arricchimento del contesto e le informazioni sulla vulnerabilità seguenti:

- Dispositivi

- Asset cloud

- Vulnerabilità

- Informazioni sulla criticità degli asset

- Valutazione del rischio di asset

- Dettagli della rete

- Informazioni dettagliate sull'esposizione (ad esempio, esposizione a Internet)

- Utenti (futuro)

- App SaaS (futuro)

Le informazioni sugli asset e il contesto di sicurezza vengono importati in Exposure Management e consolidati per fornire una visione completa del comportamento di sicurezza in tutti gli asset digitali. Le origini dati esterne attualmente supportate includono Qualys, Rapid7 InsightVM, Tenable Vulnerability Management e ServiceNow CMDB.

I dati inseriti dai connettori vengono normalizzati e incorporati in Exposure Graph e Device Inventory. Gestione dell'esposizione usa il contesto prezioso e le informazioni dettagliate acquisite per generare una valutazione più accurata della superficie di attacco e fornire una comprensione più approfondita del rischio di esposizione. Questi dati possono essere utilizzati nell'inventario dei dispositivi, negli strumenti di esplorazione di Exposure Graph, ad esempio la mappa della superficie di attacco e la ricerca avanzata, e all'interno di percorsi di attacco individuati in base ai dati di arricchimento inseriti dai connettori.

Alla fine, questi dati serviranno anche a migliorare le metriche di sicurezza che misurano il rischio di esposizione in base a criteri specifici e influiranno anche su iniziative aziendali più ampie che misurano il rischio di esposizione in un carico di lavoro o correlate a un'area di minaccia specifica.

I vantaggi dell'uso dei connettori dati esterni includono:

- Normalizzato all'interno del grafico di esposizione

- Miglioramento dell'inventario dei dispositivi

- Relazioni di mapping

- Rivelare nuovi percorsi di attacco

- Visibilità completa della superficie di attacco

- Incorporando la criticità degli asset

- Contesto di arricchimento con applicazione aziendale o affiliazione operativa

- Visualizzazione tramite lo strumento Mappa di attacco

- Esplorazione tramite query di ricerca avanzate tramite KQL

Dati dei connettori nell'inventario dei dispositivi

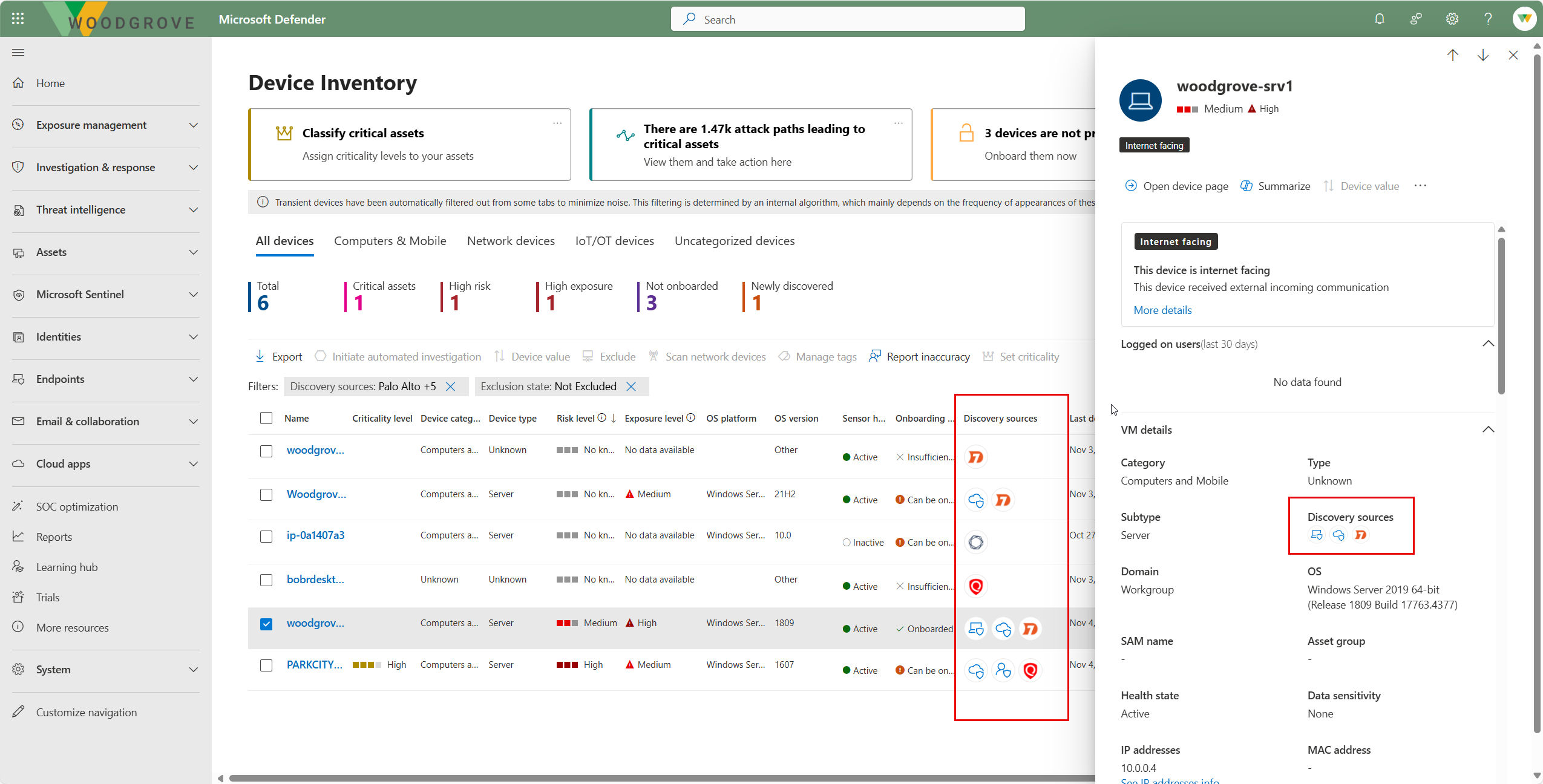

Nell'inventario dei dispositivi verranno visualizzate le origini di individuazione per ogni dispositivo, ovvero i prodotti da cui è stato ricevuto un report nel dispositivo. Questi possono includere prodotti Microsoft Security come MDE, MDC e MDI e anche origini dati esterne come Qualys o ServiceNow CMDB. È possibile filtrare in base a una o più origini di individuazione all'interno dell'inventario per visualizzare i dispositivi individuati in modo specifico da tali origini.

Gestione degli asset critici

Identificare gli asset critici è fondamentale per garantire che gli asset più importanti dell'organizzazione siano protetti dal rischio di violazioni dei dati e interruzioni operative.

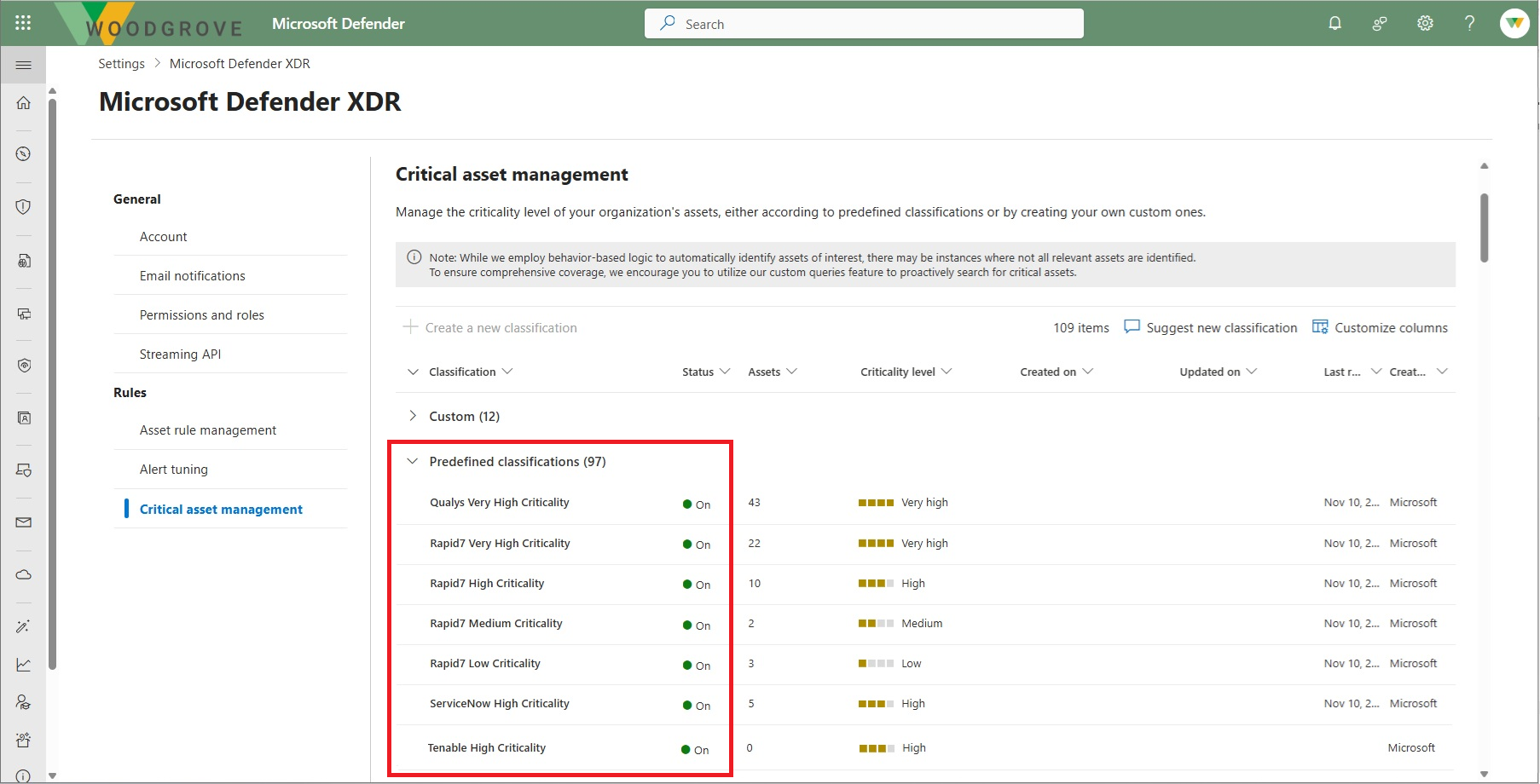

Le informazioni di arricchimento sulla criticità degli asset vengono recuperate dai connettori dati, in base alle valutazioni di criticità calcolate in tali prodotti esterni. Quando questi dati vengono inseriti, Critical Asset Management contiene regole predefinite per trasformare il valore di criticità recuperato dal prodotto di terze parti nel valore di criticità di Exposure Management per ogni asset. È possibile visualizzare queste classificazioni e abilitarle o disabilitarle nell'esperienza Gestione asset critici.

Grafico di esposizione

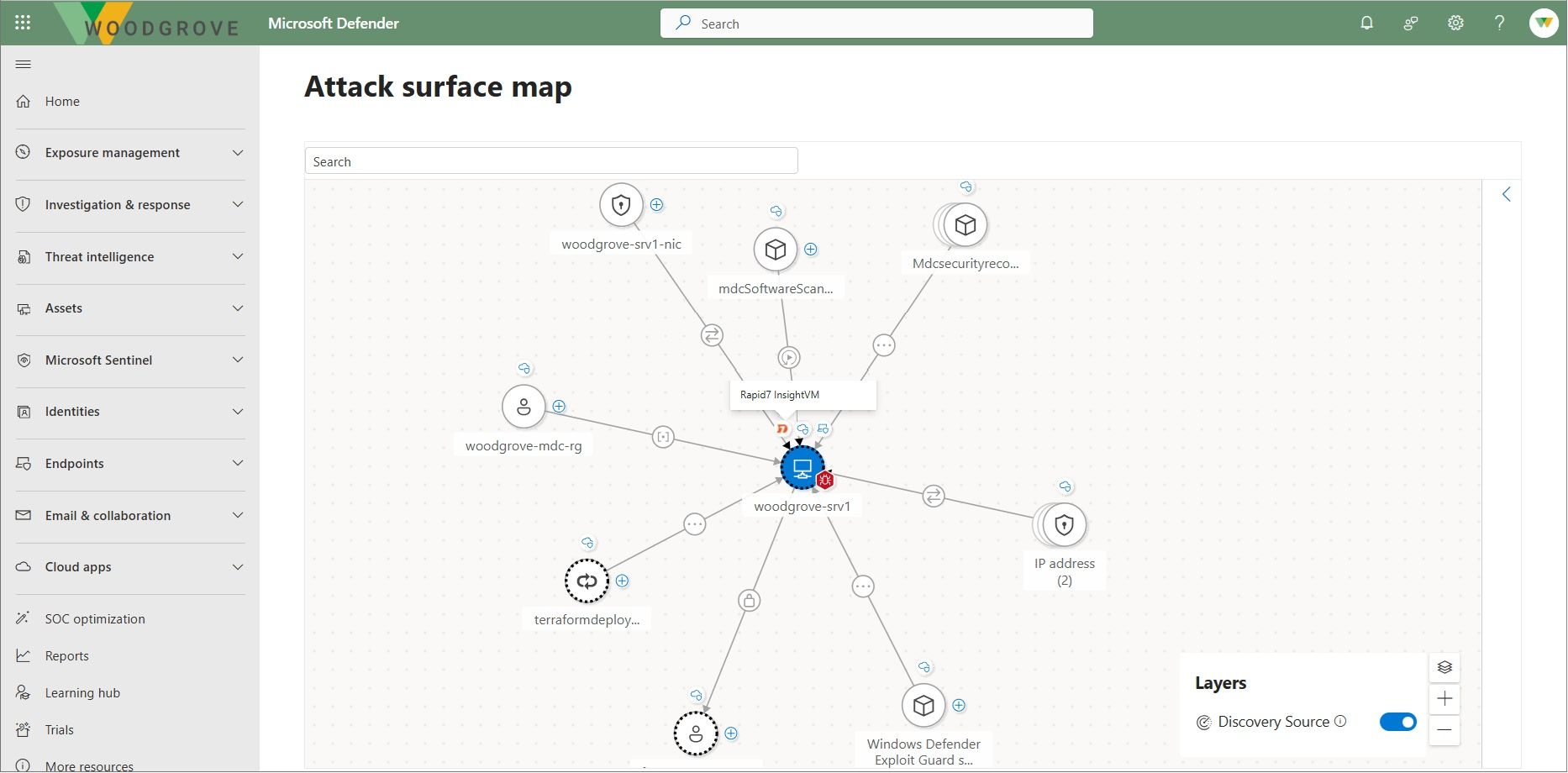

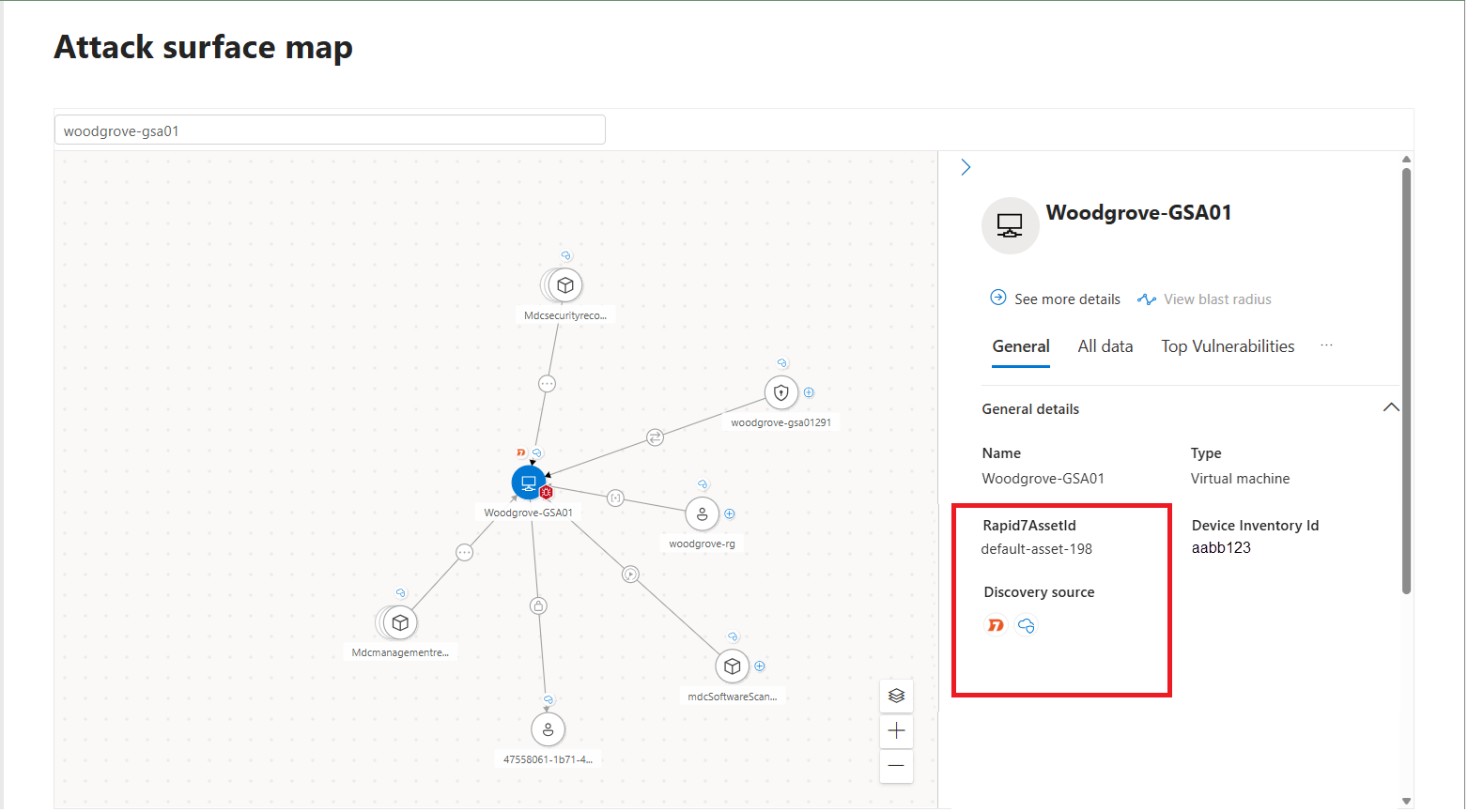

Per esplorare gli asset e i dati di arricchimento recuperati da prodotti dati esterni, è anche possibile visualizzare queste informazioni in Exposure Graph. All'interno della mappa di Superficie di attacco è possibile visualizzare i nodi che rappresentano gli asset individuati dai connettori, con icone predefinite che mostrano le origini di individuazione per ogni asset.

Aprendo il riquadro laterale per l'asset, è anche possibile visualizzare i dati dettagliati recuperati dal connettore per ogni asset.

Ricerca avanzata

Per esplorare i dati individuati e inseriti dalle origini dati esterne, è possibile eseguire query sul grafico di esposizione in Ricerca avanzata.

Esempi:

Questa query restituirà tutti gli asset recuperati da ServiceNow CMDB e i relativi metadati dettagliati.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Questa query restituirà tutti gli asset recuperati da Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Questa query restituirà tutte le vulnerabilità segnalate da Rapid7 sugli asset inseriti.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Questa query restituirà tutte le vulnerabilità segnalate da Tenable sugli asset inseriti.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Nota

Quando si risoluzione dei problemi relativi alle query di ricerca avanzata che non funzionano o non producono risultati, si noti che il campo "reportedBy" fa distinzione tra maiuscole e minuscole. Ad esempio, i valori validi includono "rapid7", "tenable" e così via.

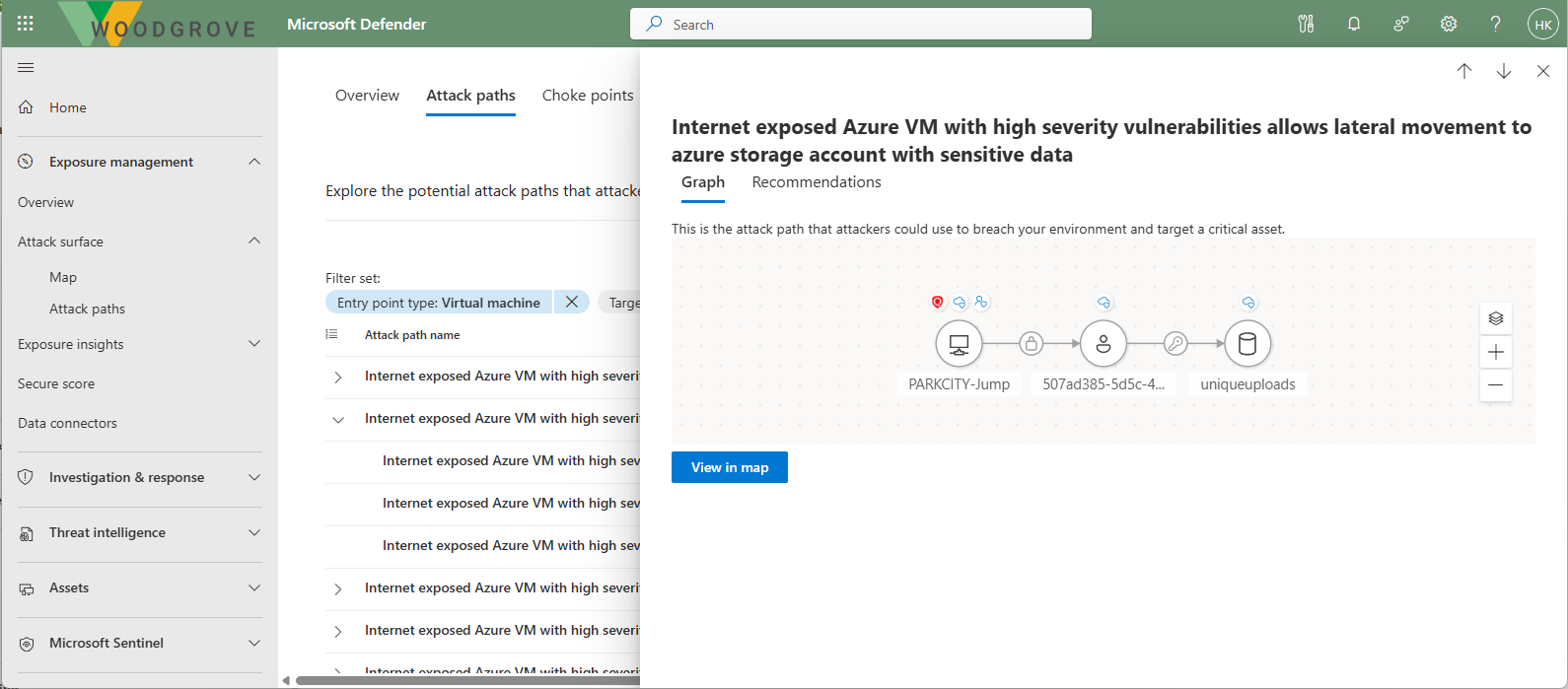

Percorsi di attacco

Gestione dell'esposizione in Security genera automaticamente percorsi di attacco in base ai dati raccolti tra asset e carichi di lavoro, inclusi i dati provenienti da connettori esterni. Simula scenari di attacco e identifica le vulnerabilità e i punti deboli che un utente malintenzionato potrebbe sfruttare.

Mentre si esplorano i percorsi di attacco nell'ambiente, è possibile visualizzare le origini di individuazione che hanno contribuito a questo percorso di attacco in base alla visualizzazione grafica del percorso.