Configurare le condizioni per gli scenari di conformità delle comunicazioni principali

Importante

Conformità delle comunicazioni Microsoft Purview fornisce gli strumenti per aiutare le organizzazioni a rilevare la conformità alle normative (ad esempio SEC o FINRA) e violazioni di comportamento aziendale come informazioni sensibili o riservate, linguaggio molesto o minaccioso e condivisione di contenuti per adulti. La conformità alla comunicazione viene creata con la privacy in base alla progettazione. I nomi utente sono pseudonimizzati per impostazione predefinita, i controlli di accesso in base al ruolo sono integrati, gli investigatori sono inseriti da un amministratore e i log di controllo sono disponibili per garantire la privacy a livello di utente.

Questo articolo fornisce più esempi di creazione di condizioni con il generatore di condizioni in Conformità delle comunicazioni Microsoft Purview. Usare gli esempi per scenari personalizzati e modificare in base alle esigenze dell'organizzazione.

Per informazioni generali sulla creazione di condizioni per i criteri di conformità delle comunicazioni, vedere Scegliere le condizioni per i criteri di conformità delle comunicazioni.

Esempi di sicurezza dei dati

Esempio 1:

Rilevare tutte le comunicazioni inviate all'esterno di Contoso.com che contengono modelli rilevati dal tipo di informazioni riservate Insider oppure che includono una di queste parole chiave:

- "riservato"

- "top secret"

- "Progetto Sparta"

- "GenAI"

Esempio 2:

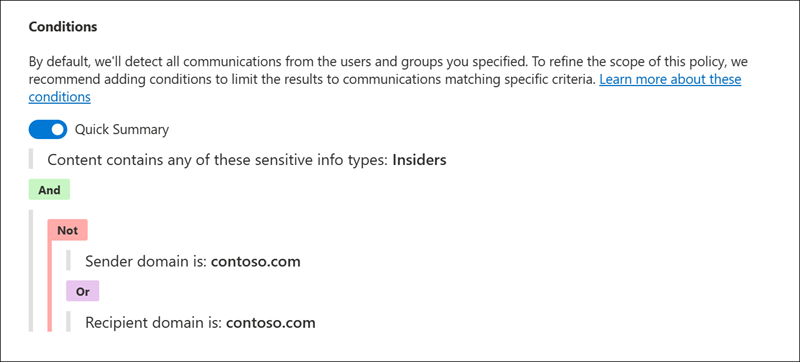

Rilevare tutte le comunicazioni provenienti dall'esterno o inviate all'esterno contoso.com che contiene modelli rilevati dal tipo di informazioni riservate insider .

Esempio 3:

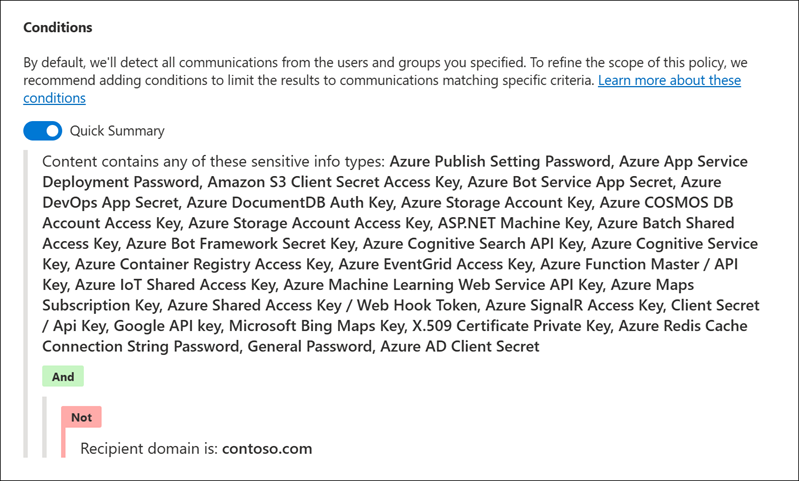

Rilevare in modo proattivo la condivisione di chiavi segrete e password all'esterno di contoso.com.

Esempio 4:

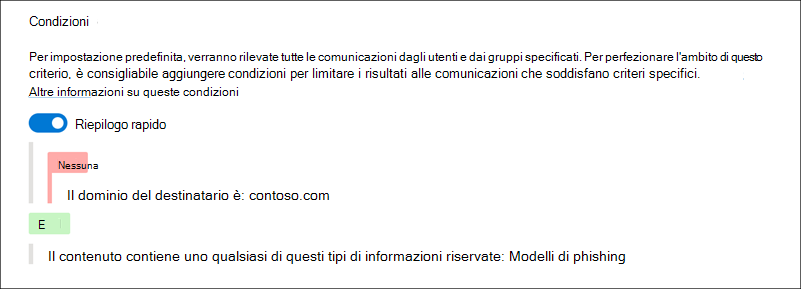

Rilevare le richieste di phishing di Teams inviate come richieste di autenticazione a più fattori usando il tipo di informazioni sensibili Modelli di phishing .

Esempio 5:

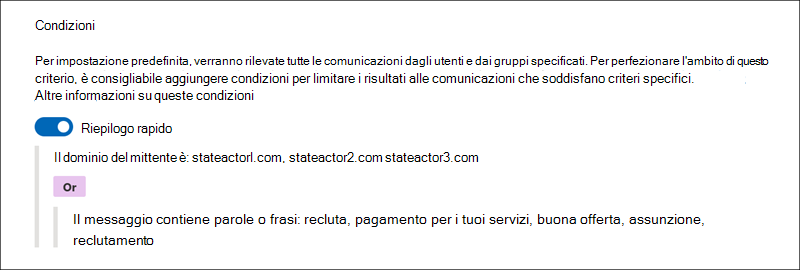

Analizzare tutti i messaggi provenienti dai stateactor1.com, stateactor2.com e stateactor3.com i messaggi OR contenenti queste parole chiave:

- recluta

- pagamento per i servizi

- buona offerta

- assunzione, reclutamento

Esempio 6:

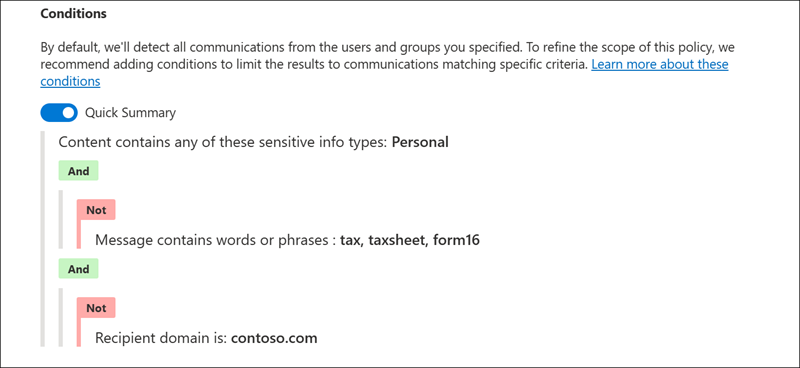

Analizzare i messaggi di posta elettronica specifici inviati a domini esterni rilevando i modelli usando il tipo di informazioni riservate Personali , ma ignorando parole chiave specifiche.

Esempio 7:

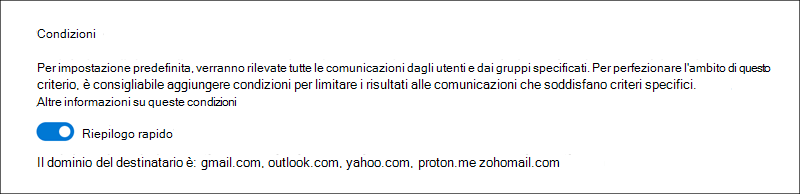

Analizzare e visualizzare tutti i messaggi di posta elettronica inviati agli account di posta elettronica personali.

Esempi di comportamento aziendale

Esempio 1:

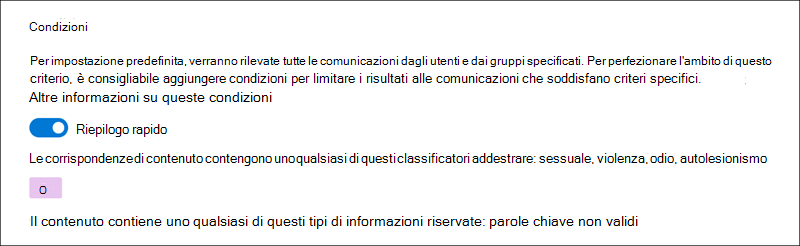

Rilevare i contenuti inappropriati inviati nei messaggi usando i classificatori per training sessuale, violenza, odio e autolesionismo oppure usando un dizionario di parole chiave curate.

Esempio 2:

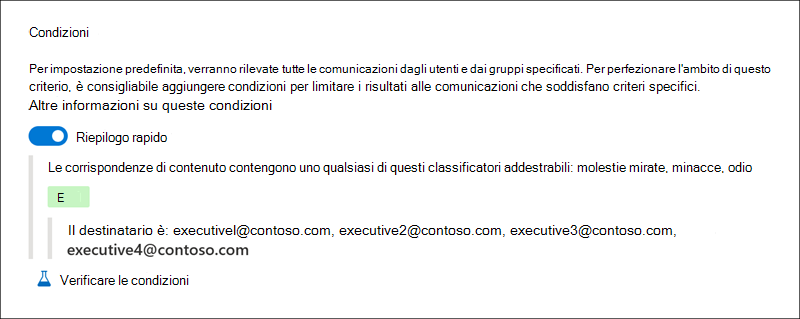

Rilevare le minacce e le molestie rivolte ai dirigenti chiave di Contoso usando i classificatori di molestie mirate, minacce e odio sottoponibili a training.

Esempio 3:

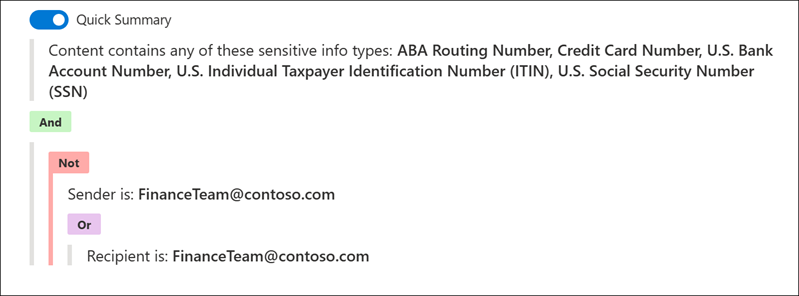

Rilevare tutti i messaggi che contengono modelli rilevati dai tipi di informazioni sensibili ABA Routing Number, Credit Card Number, U.S. Bank Account Number, U.S. Individual Taxpayer Identification Number (ITIN) e U.S. Social Security Number (SSN) inviati da qualsiasi utente, ma non inviati o inviati dal team finanziario.