Usare la rete virtuale gestita con l'account Microsoft Purview

Questo articolo descrive le reti virtuali gestite e gli endpoint privati gestiti in Microsoft Purview.

Nota

Microsoft Purview ha aggiunto una nuova versione del supporto di Managed Rete virtuale a metà novembre 2023. I nuovi endpoint privati gestiti non supportano più la rete virtuale gestita precedente. Creare una nuova rete virtuale gestita e tutte le risorse appena create useranno la versione più recente. Informazioni sulla differenza sono disponibili qui.

Gli account Microsoft Purview distribuiti prima del 15 dicembre 2023 includono un account di archiviazione gestito. Gli account Microsoft Purview distribuiti dopo (o distribuiti con la versione API 2023-05-01-preview e versioni successive) non dispongono della gestione degli account di archiviazione distribuiti nella sottoscrizione di Azure. Questi account includono invece un account di archiviazione di inserimento distribuito nelle sottoscrizioni di Azure interne di Microsoft.

Rete virtuale gestita

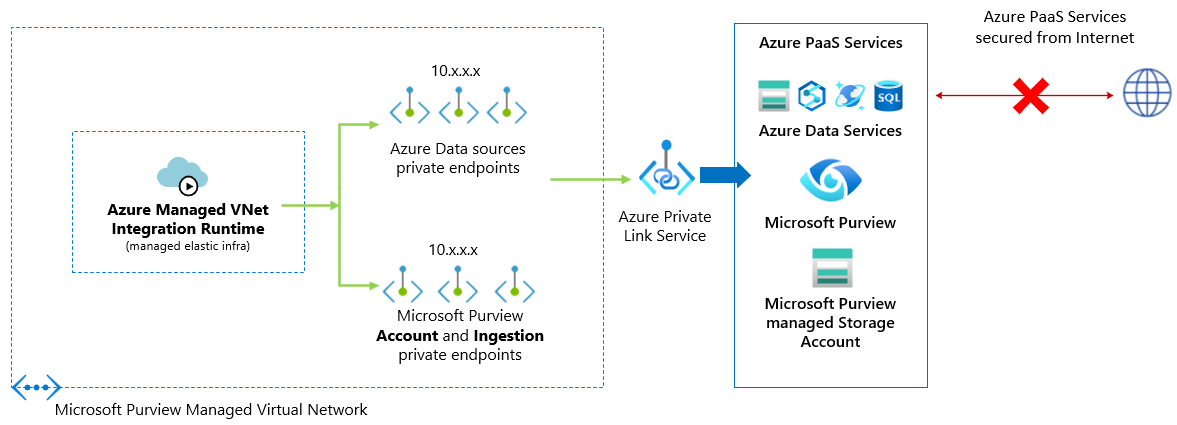

Un Rete virtuale gestito (rete virtuale) è una rete virtuale distribuita e gestita da Microsoft Purview per consentire l'analisi delle origini dati all'interno di una rete privata, senza dover distribuire e gestire macchine virtuali del runtime di integrazione self-hosted da parte del cliente in Azure.

È possibile distribuire Azure Managed Rete virtuale Integration Runtimes (IR) all'interno delle reti virtuali gestite da Microsoft Purview in qualsiasi area di Microsoft Purview disponibile. Da qui, il runtime di integrazione della rete virtuale gestita può usare endpoint privati per connettersi e analizzare in modo sicuro le origini dati supportate.

La creazione di un runtime di integrazione di rete virtuale gestita all'interno di Managed Rete virtuale garantisce che il processo di integrazione dei dati sia isolato e sicuro.

Vantaggi dell'uso di Managed Rete virtuale:

- Con un Rete virtuale gestito, è possibile scaricare l'onere della gestione del Rete virtuale in Microsoft Purview. Non è necessario creare e gestire reti virtuali o subnet per Azure Integration Runtime da usare per l'analisi delle origini dati di Azure.

- Non richiede una conoscenza approfondita della rete di Azure per eseguire integrazioni dei dati in modo sicuro. L'uso di un Rete virtuale gestito è molto semplificato per i data engineer.

- La Rete virtuale gestita insieme agli endpoint privati gestiti protegge dall'esfiltrazione dei dati.

Viene creata una rete virtuale gestita per l'account Microsoft Purview quando si crea un Rete virtuale Integration Runtime gestito per la prima volta nell'account Microsoft Purview. Non è possibile visualizzare o gestire le reti virtuali all'esterno di Microsoft Purview.

Endpoint privati gestiti

Gli endpoint privati gestiti sono endpoint privati creati in Microsoft Purview Managed Rete virtuale stabilire un collegamento privato alle risorse di Microsoft Purview e Azure. Microsoft Purview gestisce questi endpoint privati per conto dell'utente.

Microsoft Purview supporta i collegamenti privati. Il collegamento privato consente di accedere a servizi di Azure come Archiviazione di Azure, database Azure SQL, Azure Cosmos DB Azure Synapse Analytics.

Quando si usa un collegamento privato, il traffico tra le origini dati e Managed Rete virtuale attraversa interamente la rete backbone Microsoft. collegamento privato protegge dai rischi di esfiltrazione dei dati. È possibile stabilire un collegamento privato a una risorsa creando un endpoint privato.

L'endpoint privato usa un indirizzo IP privato nel Rete virtuale gestito per inserire in modo efficace il servizio. Gli endpoint privati vengono mappati a una risorsa specifica in Azure e non all'intero servizio. I clienti possono limitare la connettività a una risorsa specifica approvata dalla propria organizzazione. Altre informazioni sui collegamenti privati e sugli endpoint privati.

Avviso

Se in un archivio dati PaaS di Azure (BLOB, Azure Data Lake Storage Gen2, Azure Synapse Analytics) è già stato creato un endpoint privato e, anche se consente l'accesso da tutte le reti, Microsoft Purview sarà in grado di accedervi solo usando un endpoint privato gestito. Se non esiste già un endpoint privato, è necessario crearne uno in questi scenari.

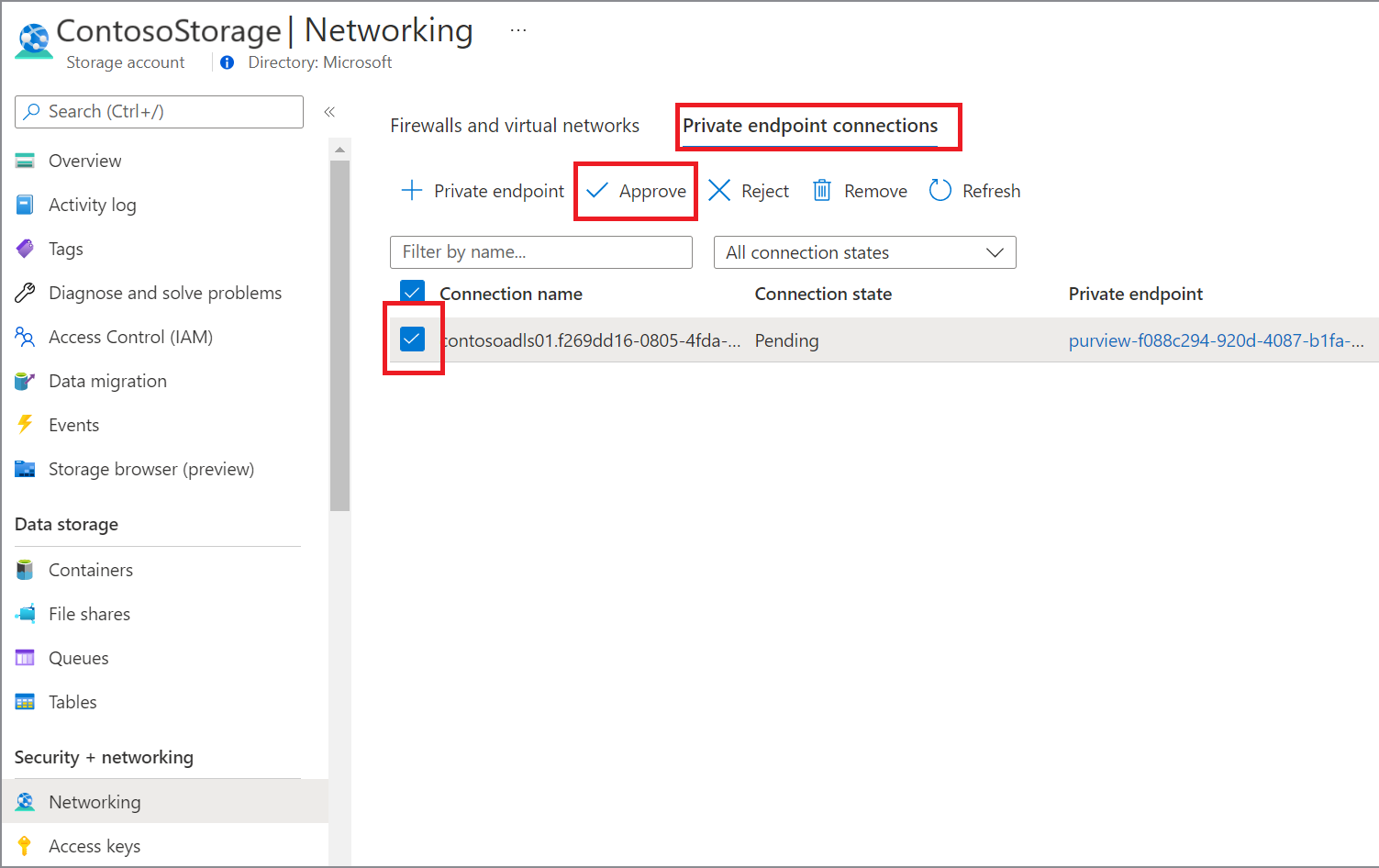

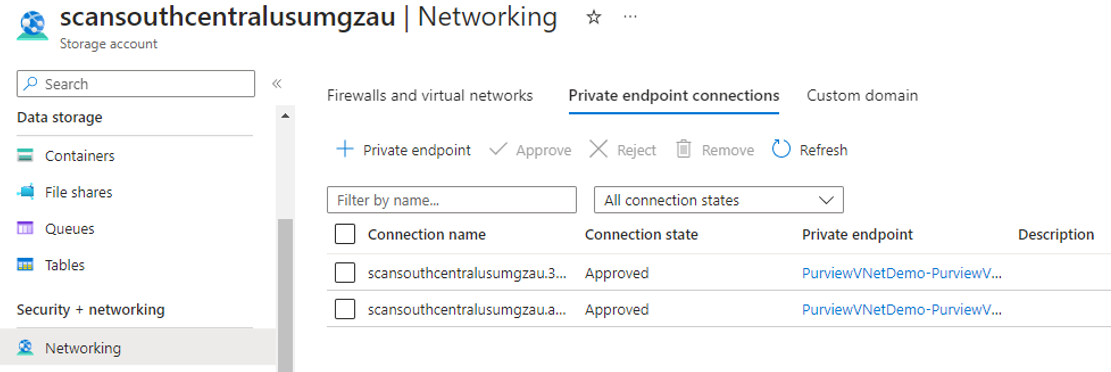

Quando si crea un endpoint privato gestito in Microsoft Purview, viene creata una connessione dell'endpoint privato in uno stato "In sospeso". Viene avviato un flusso di lavoro di approvazione. Il proprietario della risorsa collegamento privato è responsabile dell'approvazione o del rifiuto della connessione.

Se il proprietario approva la connessione, viene stabilito il collegamento privato. In caso contrario, il collegamento privato non verrà stabilito. In entrambi i casi, l'endpoint privato gestito viene aggiornato con lo stato della connessione.

Solo un endpoint privato gestito in uno stato approvato può inviare il traffico a una determinata risorsa di collegamento privato.

Aree e origini dati supportate

Aree supportate: La Rete virtuale gestita è disponibile in tutte le aree supportate da Microsoft Purview. È possibile distribuire fino a cinque reti virtuali gestite in aree diverse in una singola istanza di Microsoft Purview.

Origini dati supportate per l'analisi: È possibile usare l'Rete virtuale Integration Runtime gestita per analizzare molti tipi di origine dati. Fare riferimento alle origini dati supportate.

Sistemi supportati con endpoint privato gestito: I servizi seguenti supportano endpoint privati nativi. Possono essere connessi tramite collegamento privato dal Rete virtuale gestito di Microsoft Purview:

- Archiviazione BLOB di Azure

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database per MySQL

- Database di Azure per PostgreSQL

- Azure Databricks

- Pool SQL dedicato di Azure (in precedenza SQL Data Warehouse)

- File di Azure

- Azure Key Vault

- database SQL di Azure

- Istanza gestita di SQL di Azure

- Azure Synapse Analytics

- Fiocco di neve

Dettagli prezzi

Quando si usa la funzionalità Managed Rete virtuale, vengono addebitate due parti:

- Addebito per esecuzione dell'analisi (pagamento in base al consumo): in base alla durata dell'analisi * ore vCore usate * prezzo unitario per ora vCore. Questo è l'addebito comune per l'analisi in esecuzione in qualsiasi tipo di runtime di integrazione.

- Addebito per il tempo di attività del runtime di integrazione rete virtuale gestita (sempre attivo): in base al tempo di vita del runtime di integrazione rete virtuale gestita * 1/8 ora vCore * prezzo unitario per ora vCore. Il tempo di vita del runtime di integrazione della rete virtuale gestita indica che l'istanza del runtime di integrazione viene creata correttamente fino all'eliminazione. L'addebito si applica indipendentemente dal fatto che l'analisi sia stata eseguita o meno.

È possibile trovare i dettagli per i prezzi "Analisi automatizzata, inserimento & classificazione" dalla pagina dei prezzi di Microsoft Purview.

Ad esempio, per un determinato mese si analizzano varie origini dati e l'esecuzione usa X ore vCore di "Analisi di inserimento e classificazione - Standard vCore" in totale e viene eseguito il provisioning del runtime della rete virtuale gestita per l'esecuzione per l'intero mese. L'addebito è: X ore vCore * $ 0,63 per ogni ora vCore per le esecuzioni di analisi + 1/8 * $ 0,63 per ora vCore * 730 ore per il tempo di attività del runtime di integrazione della rete virtuale gestita.

Fasi di distribuzione

Prerequisiti

Prima di distribuire una rete virtuale gestita e managed Rete virtuale Integration Runtime per un account Microsoft Purview, assicurarsi di soddisfare i prerequisiti seguenti:

- Dai ruoli di Microsoft Purview è necessaria l'autorizzazione Amministratore origine dati per qualsiasi raccolta nell'account Microsoft Purview.

- Dai ruoli controllo degli accessi in base al ruolo di Azure, è necessario collaborare all'account Microsoft Purview e all'origine dati per approvare i collegamenti privati.

Creare Rete virtuale Integration Runtime gestiti

Aprire il portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Apertura del portale di Azure, ricerca e selezione dell'account Microsoft Purview. Selezione del pulsante del portale di governance di Microsoft Purview .

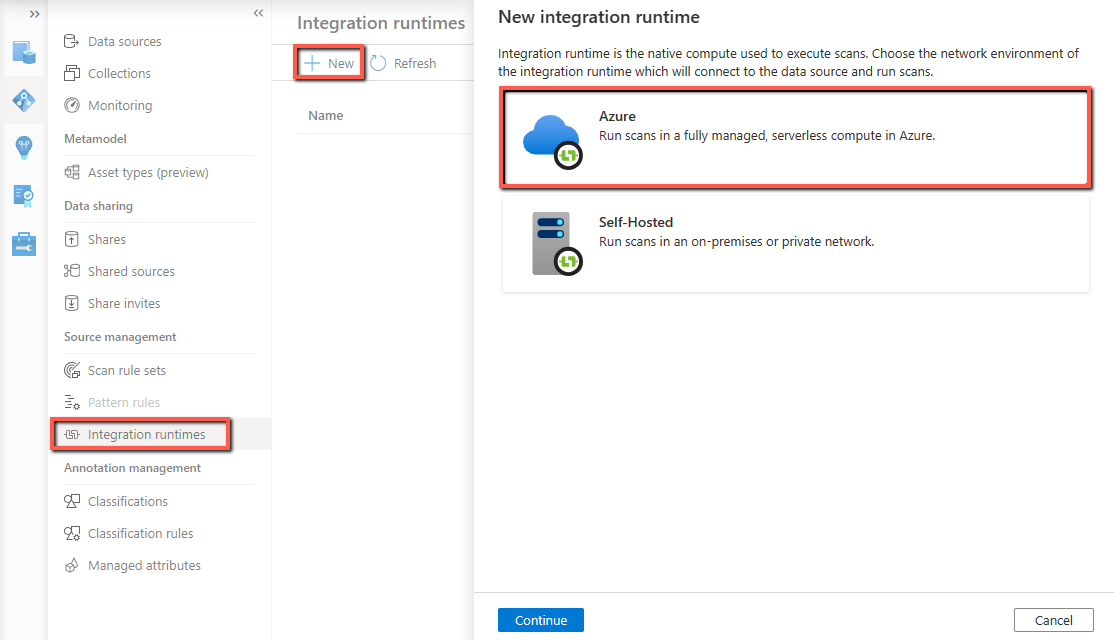

Passare a Mapping dati -> Runtime di integrazione.

Nella pagina Runtime di integrazione selezionare + Nuova icona per creare un nuovo runtime. Selezionare Azure e quindi Continua.

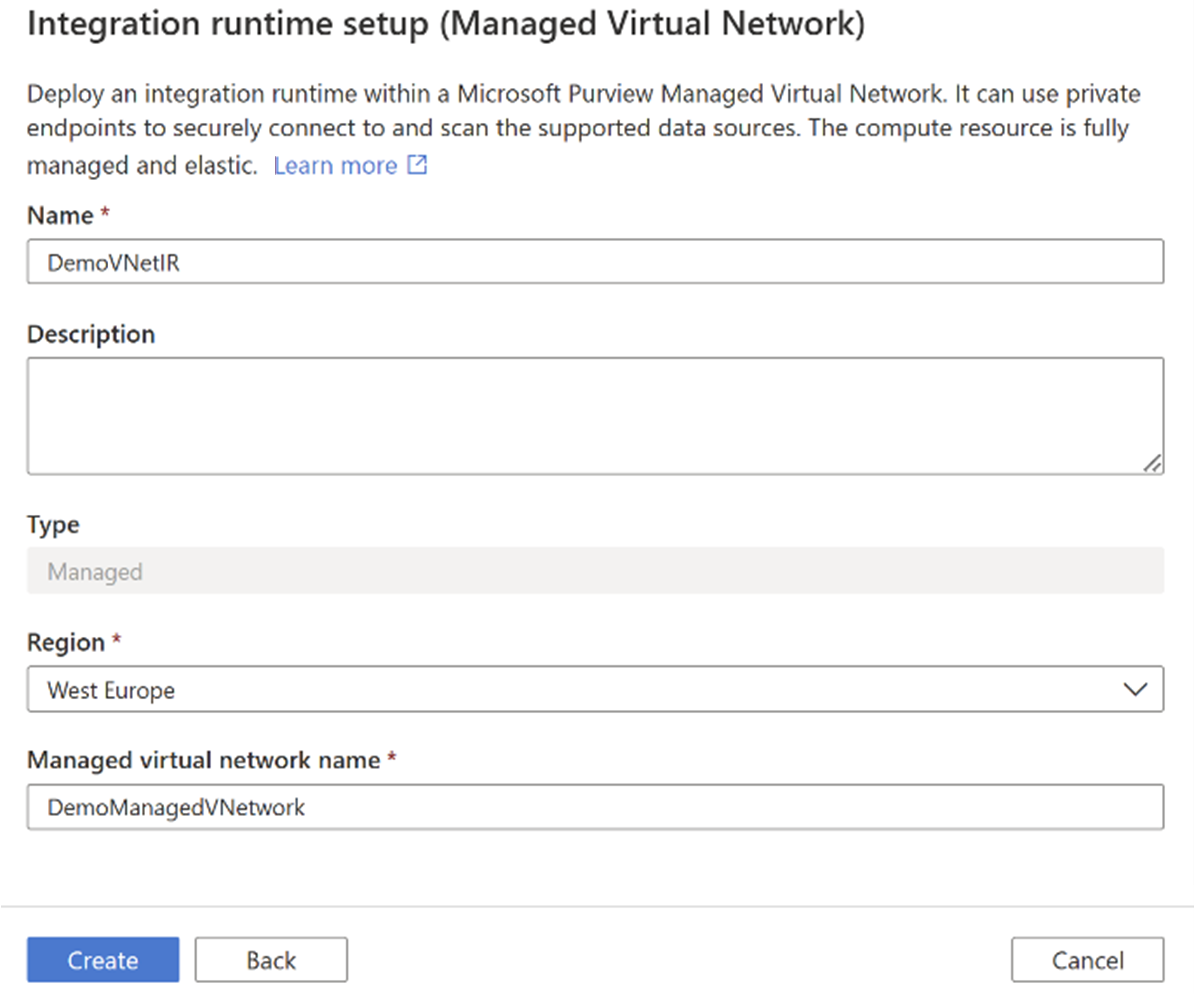

Specificare un nome per il Rete virtuale Integration Runtime gestito, selezionare un'area e assegnare un nome alla rete virtuale gestita.

Selezionare Crea.

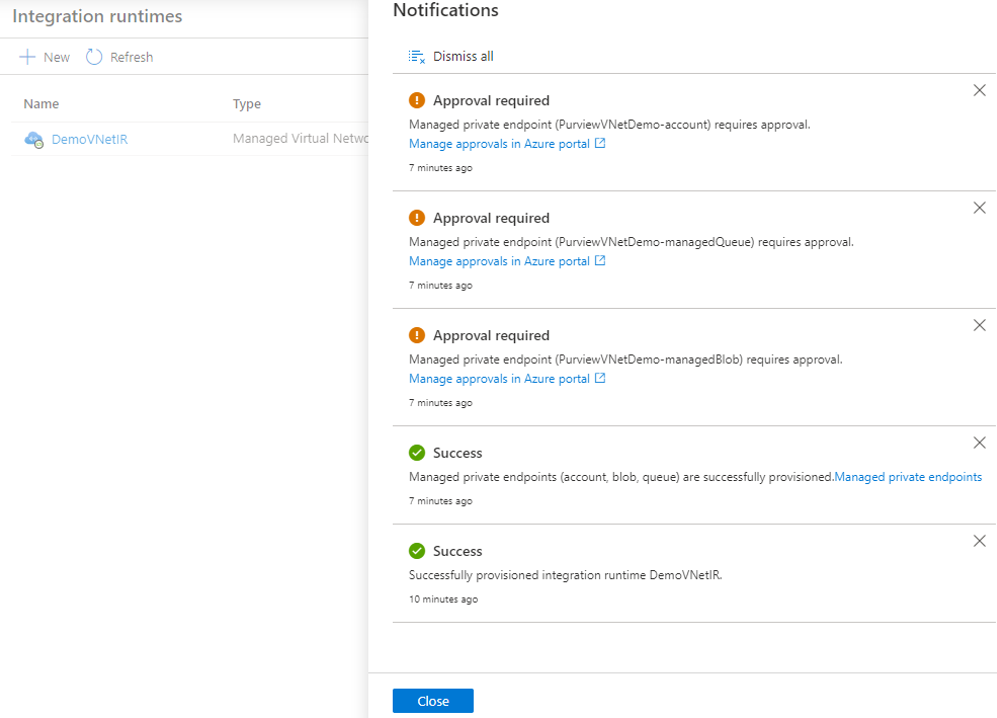

La distribuzione del Rete virtuale Integration Runtime gestito attiva più flussi di lavoro nel portale di governance di Microsoft Purview per la creazione di endpoint privati gestiti per Microsoft Purview e il relativo account di archiviazione gestito. Selezionare ogni flusso di lavoro per approvare l'endpoint privato per la risorsa di Azure corrispondente.

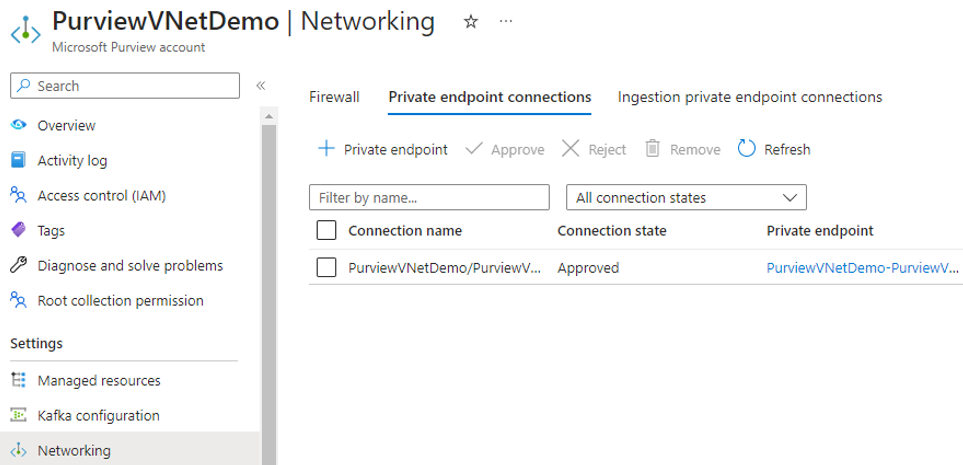

In portale di Azure, dalla finestra delle risorse dell'account Microsoft Purview approvare l'endpoint privato gestito. Dalla pagina dell'account di archiviazione gestita approvare gli endpoint privati gestiti per i servizi BLOB e di coda:

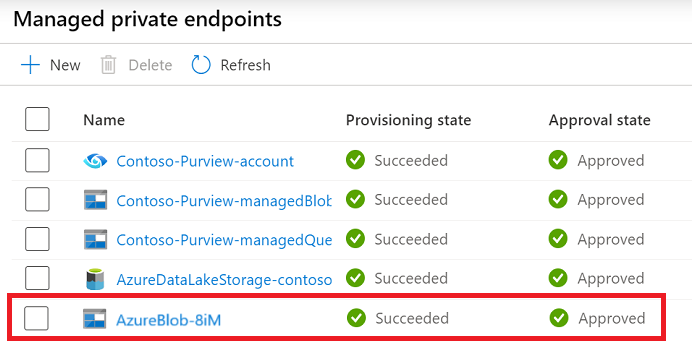

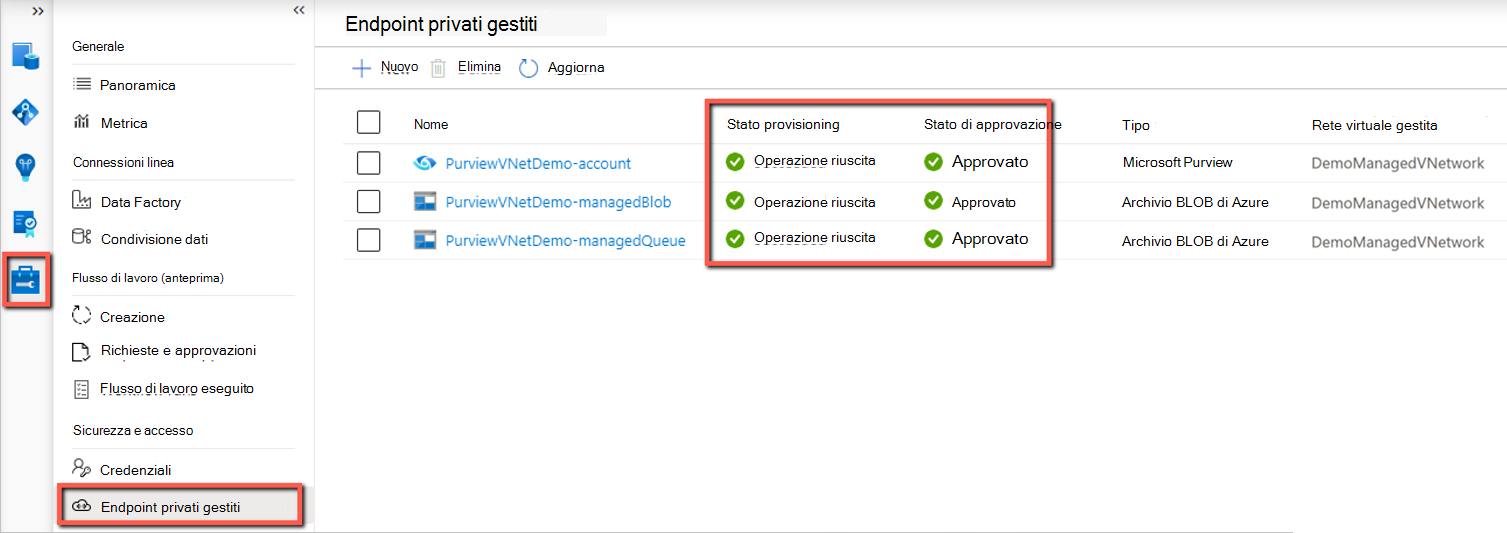

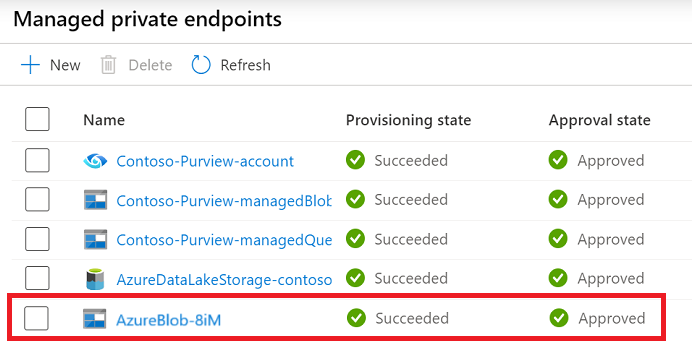

In Gestione selezionare Endpoint privato gestito per verificare se tutti gli endpoint privati gestiti vengono distribuiti e approvati correttamente.

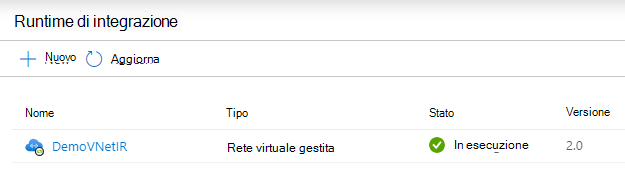

Passare alla pagina Runtime di integrazione per visualizzare lo stato del runtime di integrazione visualizzato come "Inizializzazione" al momento della creazione. Attendere che si trasformi in stato "In esecuzione" da usare nell'analisi. In genere richiede alcuni minuti.

Consiglio

È possibile creare più reti virtuali gestite in aree diverse nell'account Microsoft Purview per accedere in modo sicuro alle risorse tra aree.

Creare endpoint privati gestiti per le origini dati

È possibile usare endpoint privati gestiti per connettere le origini dati per garantire la sicurezza dei dati durante la trasmissione.

Consiglio

Se l'origine dati consente l'accesso pubblico e si vuole connettersi tramite la rete pubblica, è possibile ignorare questo passaggio. Le esecuzioni di analisi possono essere eseguite purché il runtime di integrazione possa connettersi all'origine dati.

Per distribuire e approvare un endpoint privato gestito per un'origine dati, seguire questa procedura selezionando l'origine dati scelta dall'elenco:

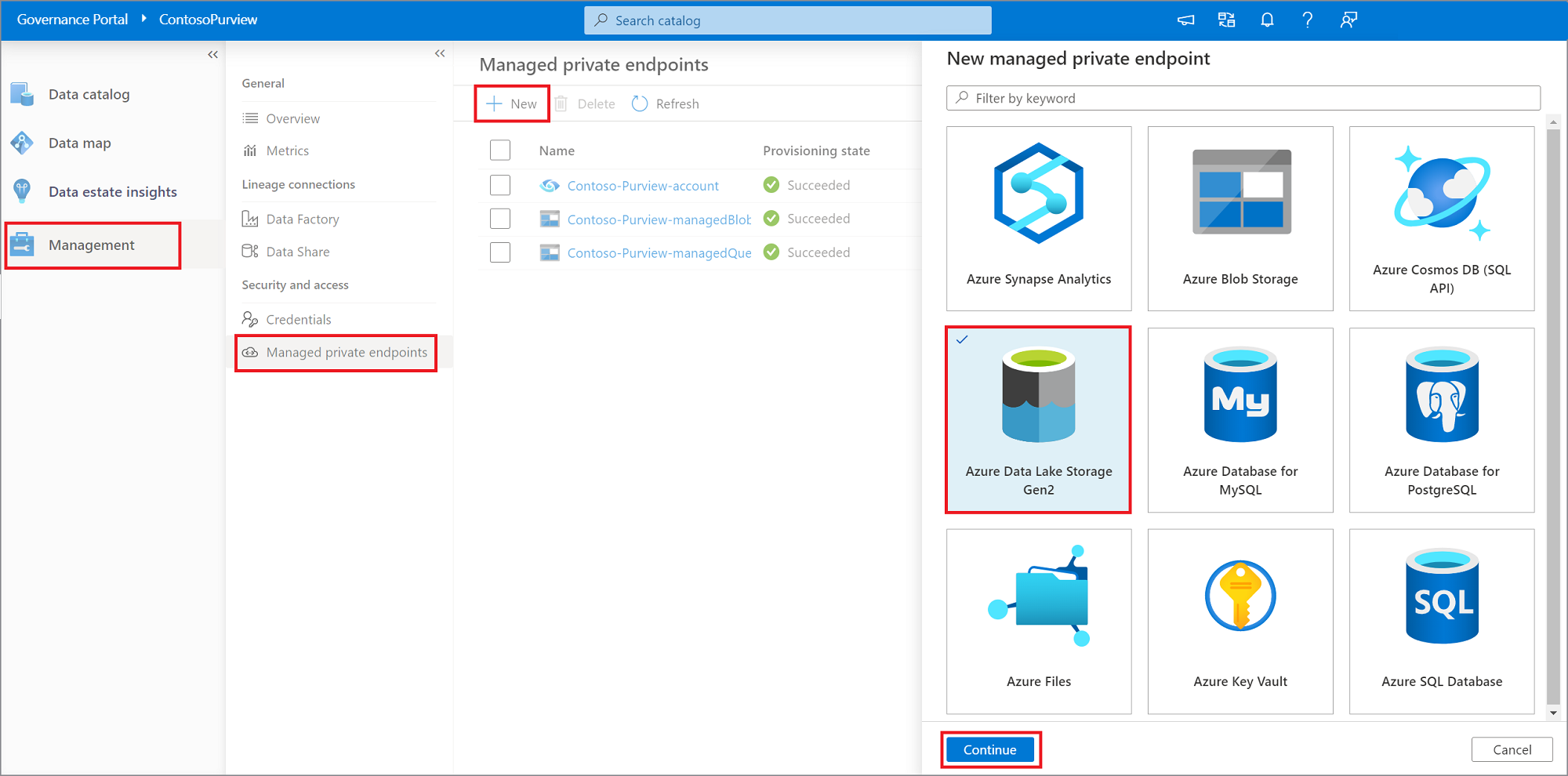

Passare a Gestione e selezionare Endpoint privati gestiti.

Selezionare + Nuovo.

Nell'elenco delle origini dati supportate selezionare il tipo corrispondente all'origine dati che si intende analizzare usando Managed Rete virtuale Integration Runtime.

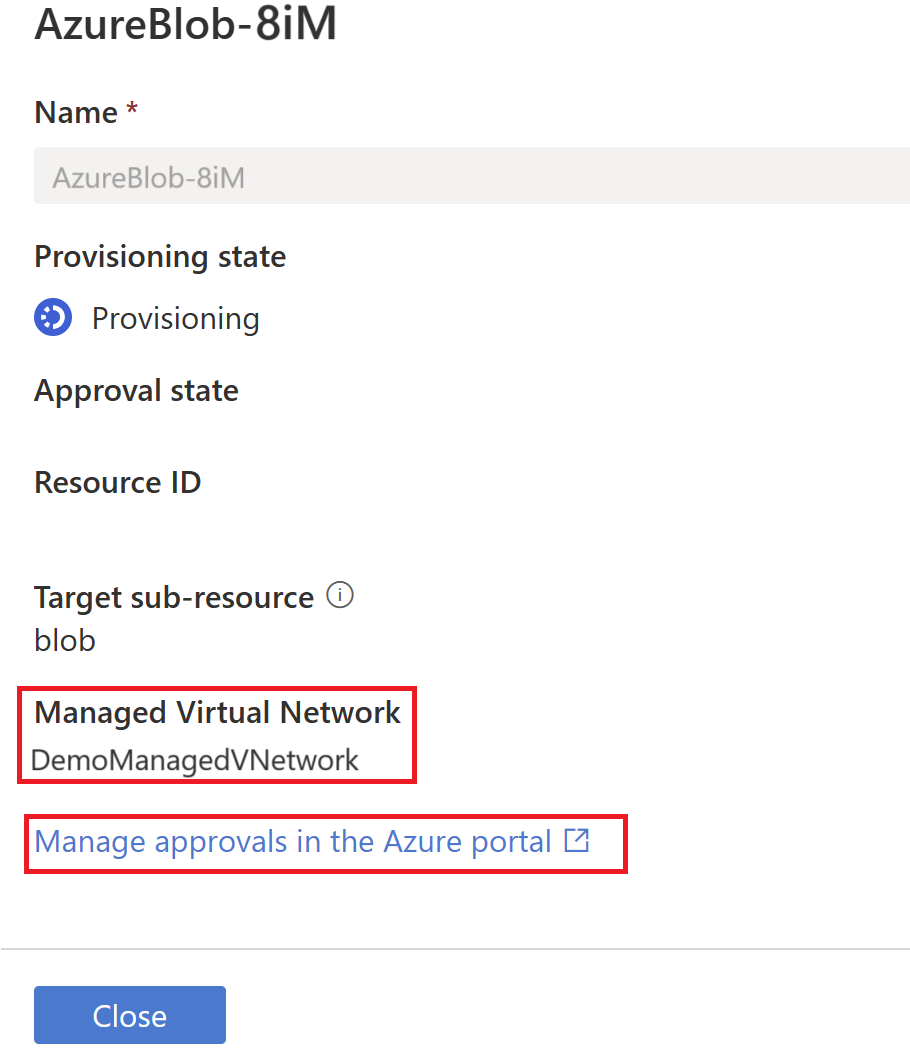

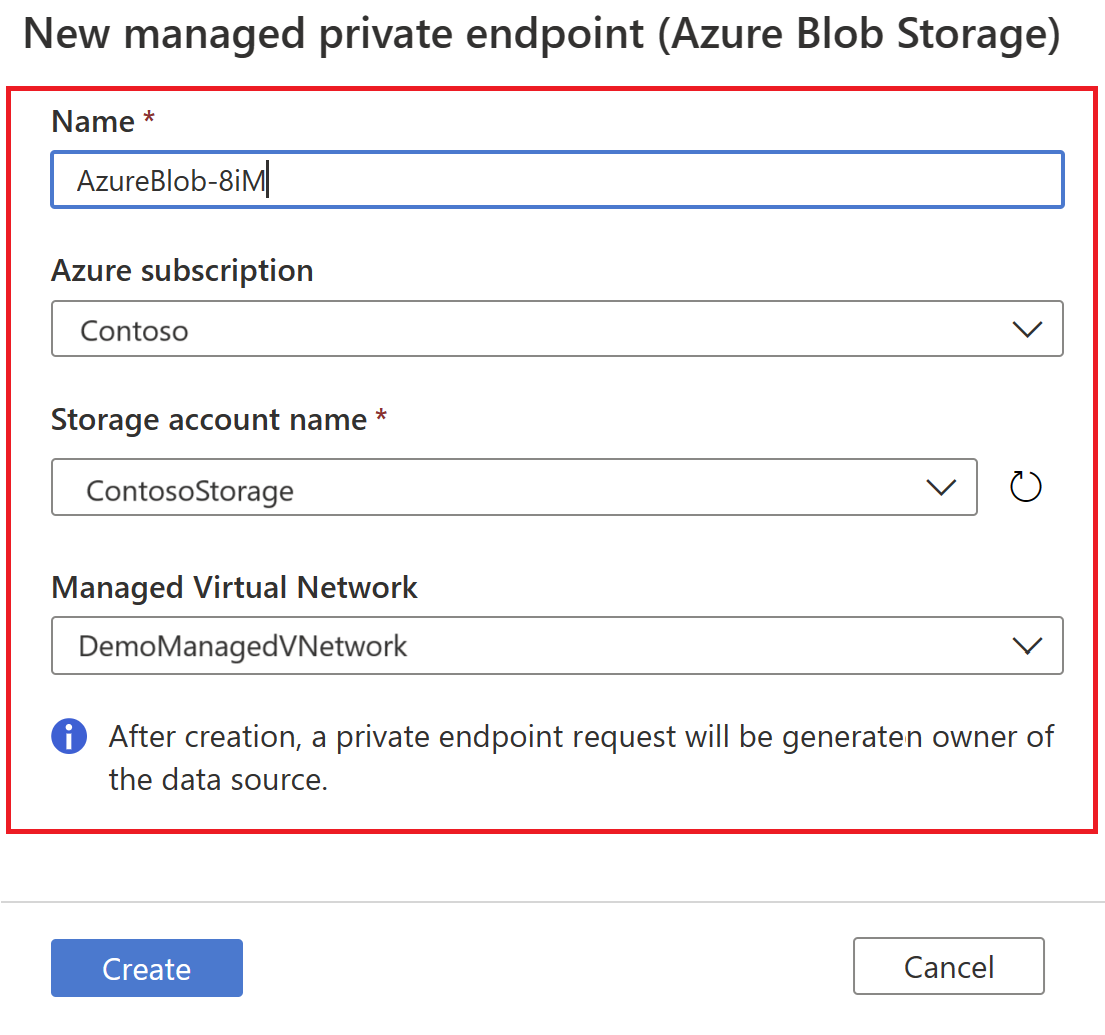

Specificare un nome per l'endpoint privato gestito, selezionare la sottoscrizione di Azure, l'origine dati e l'Rete virtuale gestita negli elenchi a discesa. Selezionare Crea.

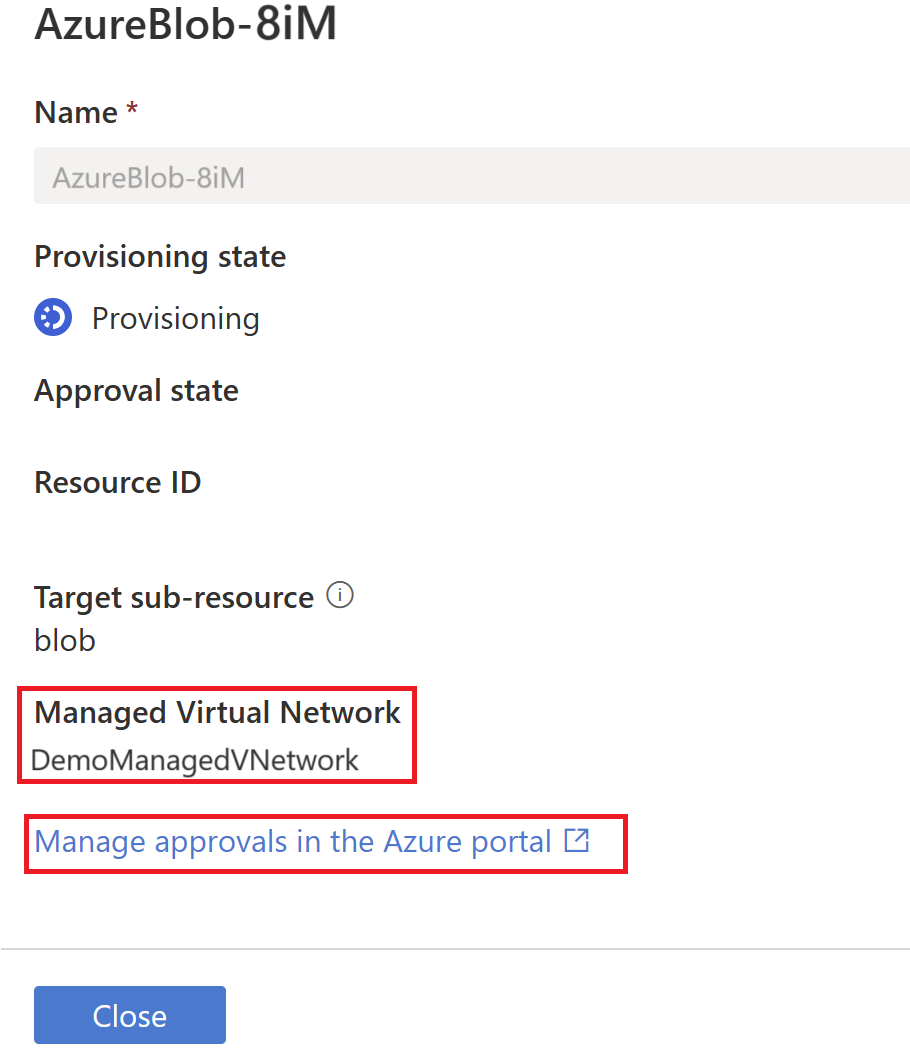

Nell'elenco degli endpoint privati gestiti selezionare l'endpoint privato gestito appena creato per l'origine dati e quindi selezionare Gestisci approvazioni nel portale di Azure per approvare l'endpoint privato in portale di Azure.

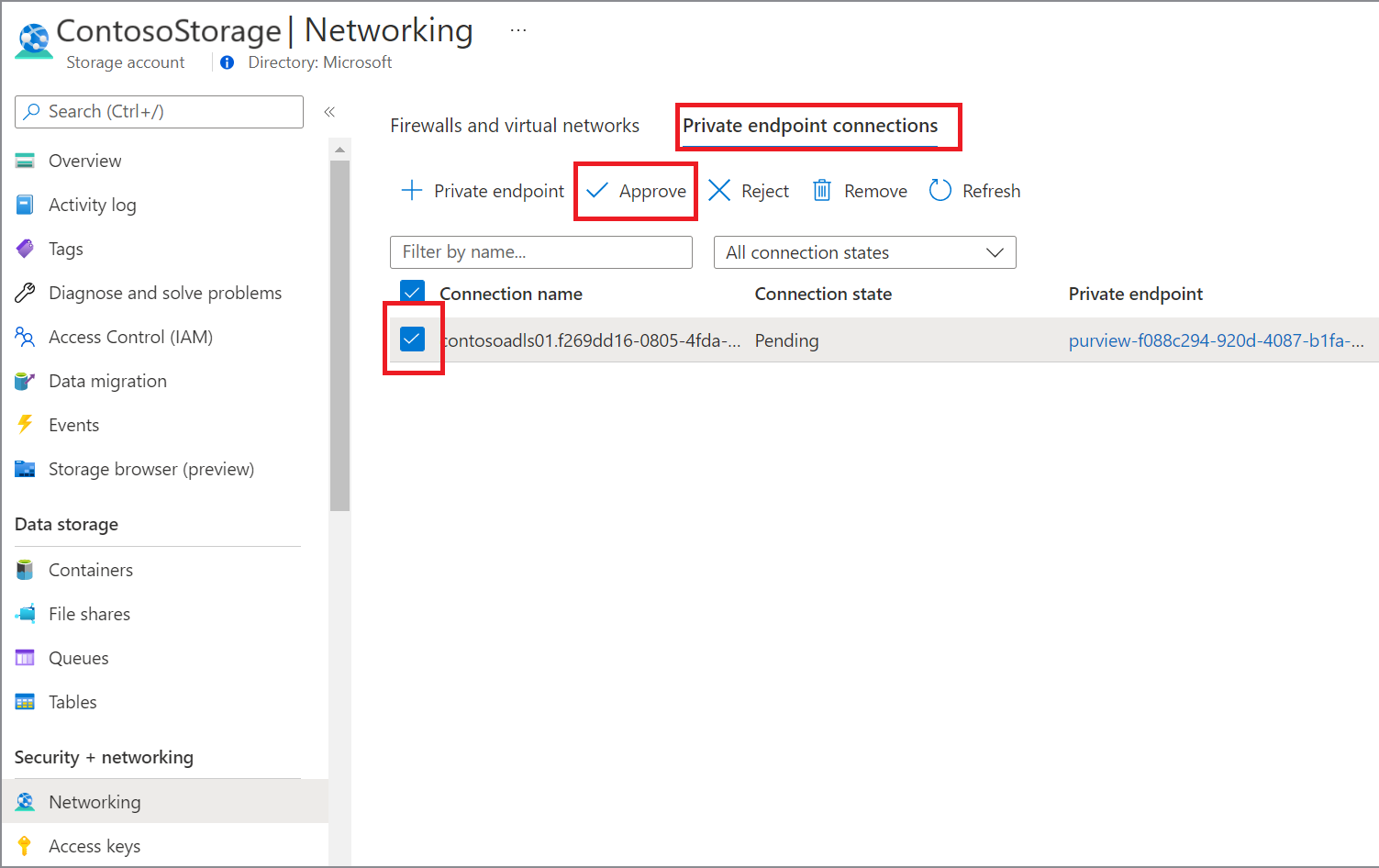

Selezionando il collegamento, si viene reindirizzati a portale di Azure. Nella connessione degli endpoint privati selezionare l'endpoint privato appena creato e selezionare Approva.

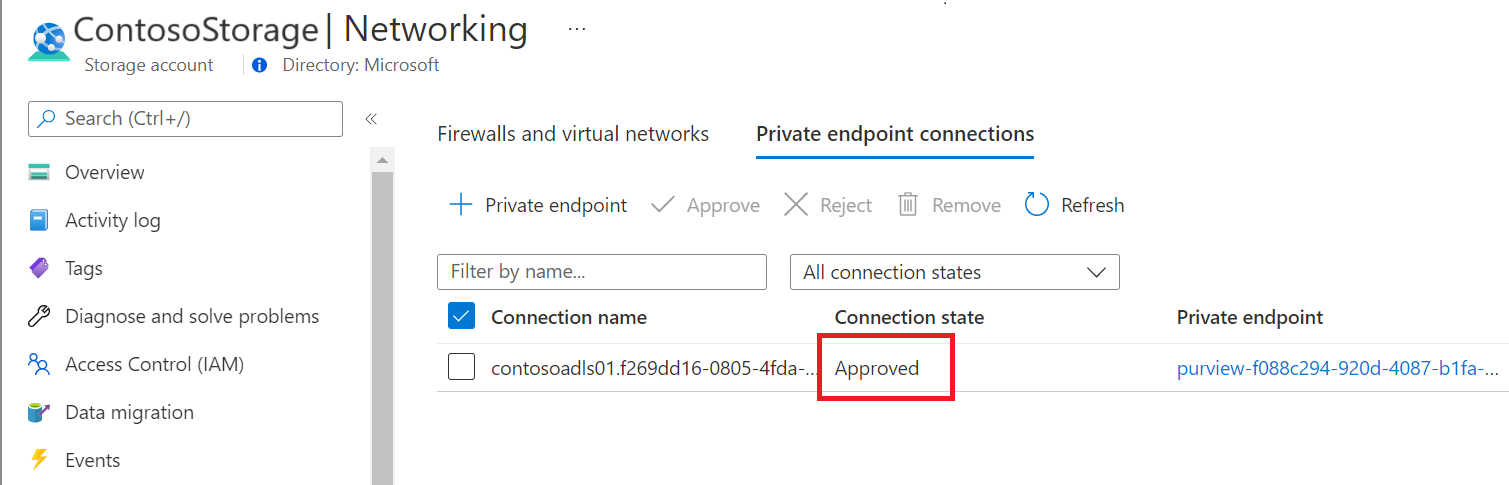

All'interno del portale di governance di Microsoft Purview, anche l'endpoint privato gestito deve essere visualizzato come approvato.

Configurare l'analisi per l'uso del runtime di integrazione della rete virtuale gestita

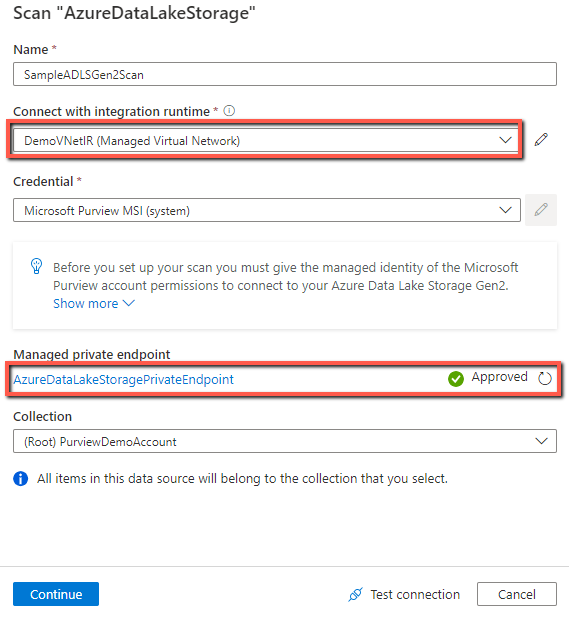

Passare a Mapping dei dati ->Origini, registrare l'origine che si vuole analizzare se non è già stata eseguita.

Passare all'origine ->+ Nuova analisi.

In Connetti tramite runtime di integrazione selezionare il runtime di integrazione della rete virtuale gestita creato. Configurare le altre impostazioni di analisi come di consueto e attivare un'esecuzione.

Versione precedente di Managed Rete virtuale

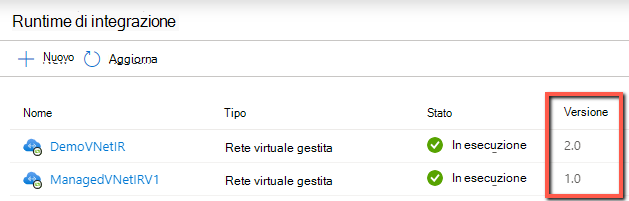

Per controllare la versione del runtime di integrazione della rete virtuale gestita in uso, passare a Mapping dati ->Runtime di integrazione e vedere la colonna Versione .

Il concetto e l'architettura di Managed Rete virtuale e dell'endpoint privato gestito si applicano a entrambe le versioni. La tabella seguente elenca le differenze in alcuni aspetti delle due versioni. Anche la versione 2 offre prestazioni di analisi migliori.

| Area | Versione 1 | Versione 2 (corrente) |

|---|---|---|

| Aree geografiche supportate | Disponibile solo in Australia orientale, Canada centrale, Stati Uniti orientali, Stati Uniti orientali 2, Europa settentrionale ed Europa occidentale. | Disponibile in tutte le aree supportate da Microsoft Purview. |

| Multi-vnet & multi-region | Solo una rete virtuale supportata alla volta. | Fino a cinque reti virtuali supportate in più aree. |

| Tipi di origine dati supportati per l'analisi | Supportare l'analisi solo delle origini dati di Azure seguenti. - Archiviazione BLOB di Azure - Azure Cosmos DB - Azure Data Lake Storage Gen 2 - Database di Azure per MySQL - Database di Azure per PostgreSQL - Pool SQL dedicato di Azure (in precedenza SQL DW) - File di Azure - database Azure SQL - Istanza gestita di SQL di Azure - Azure Synapse Analytics |

Espanso per supportare l'analisi di altre origini dati. Vedere l'elenco completo qui. |

| Creazione interattiva dal portale di Microsoft Purview (connessione di test, esplorazione dell'origine durante l'installazione dell'analisi) | È necessario attivare le impostazioni del runtime di integrazione della rete virtuale gestita. | Sempre disponibile |

| Nome della rete virtuale gestita | predefinito (generato automaticamente) | Configurabile |

| Prezzi | Addebito per i processi di analisi e inserimento. | Addebito per i processi di analisi e inserimento e il periodo di esecuzione del runtime di integrazione della rete virtuale gestita. Altre informazioni sono disponibili nei dettagli relativi ai prezzi. |

Aggiornamento alla versione più recente

Microsoft Purview ha aggiunto una nuova versione di Managed Rete virtuale supportare metà novembre 2023. Tutte le risorse appena create useranno la nuova offerta. Se si usa la versione precedente (che è possibile controllare), è possibile eseguire l'aggiornamento alla versione più recente della rete virtuale gestita.

L'uso della nuova versione di Managed Rete virtuale offre diversi vantaggi:

- Disponibile a livello generale in tutte le aree supportate da Microsoft Purview.

- Supporto dell'origine dati espansa, inclusi Databricks, Snowflake, Fabric e tutte le origini supportate dal runtime di integrazione di Azure predefinito.

- Prestazioni di analisi migliori.

- Le operazioni interattive dal portale di Purview sono sempre disponibili (connessione di test, origine di esplorazione durante l'installazione dell'analisi e così via)

Per eseguire l'aggiornamento, è possibile seguire le istruzioni riportate in questa pagina: Eseguire l'aggiornamento al nuovo runtime di integrazione della rete virtuale gestita.