Configurare la crittografia vSAN per cloud privato CloudSimple

È possibile configurare la funzionalità di crittografia software vSAN in modo che il cloud privato CloudSimple possa usare un server di gestione delle chiavi in esecuzione nella rete virtuale di Azure.

VMware richiede l'uso di uno strumento del server di gestione delle chiavi di terze parti conforme a KMIP 1.1 esterno quando si usa la crittografia vSAN. È possibile sfruttare qualsiasi servizio di gestione delle chiavi supportato certificato da VMware ed è disponibile per Azure.

Questa guida descrive come usare il Servizio di gestione delle chiavi HyTrust KeyControl in esecuzione in una rete virtuale di Azure. Un approccio simile può essere usato per qualsiasi altra soluzione del Servizio di gestione delle chiavi di terze parti certificata per vSAN.

Per questa soluzione del Servizio di gestione delle chiavi è necessario:

- Installare, configurare e gestire uno strumento del Servizio di gestione delle chiavi di terze parti certificato VMware nella rete virtuale di Azure.

- Fornire licenze personalizzate per lo strumento del Servizio di gestione delle chiavi.

- Configurare e gestire la crittografia vSAN nel cloud privato usando lo strumento del Servizio di gestione delle chiavi di terze parti in esecuzione nella rete virtuale di Azure.

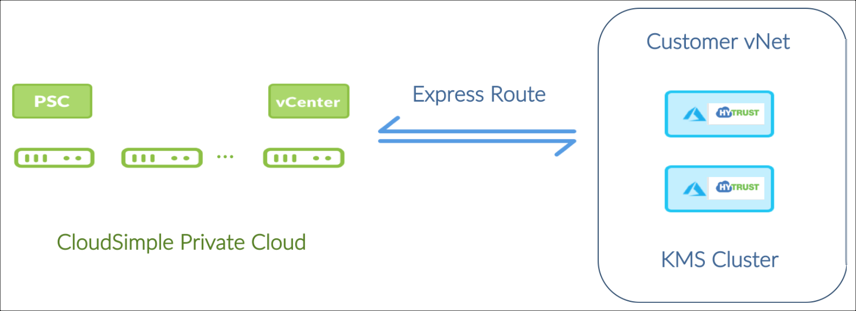

Scenario di distribuzione del Servizio di gestione delle chiavi

Il cluster del server del Servizio di gestione delle chiavi viene eseguito nella rete virtuale di Azure ed è raggiungibile dal cloud privato vCenter tramite la connessione Azure ExpressRoute configurata.

Come distribuire la soluzione

Il processo di distribuzione prevede i passaggi seguenti:

- Verificare che i prerequisiti siano soddisfatti

- Portale cloudSimple: ottenere informazioni sul peering ExpressRoute

- portale di Azure: connettere la rete virtuale al cloud privato

- portale di Azure: Distribuire un cluster HyTrust KeyControl nella rete virtuale

- HyTrust WebUI: Configurare il server KMIP

- Interfaccia utente di vCenter: configurare la crittografia vSAN per l'uso del cluster kmS nella rete virtuale di Azure

Verificare che i prerequisiti vengano soddisfatti

Verificare quanto segue prima della distribuzione:

- Il fornitore, lo strumento e la versione del Servizio di gestione delle chiavi selezionati sono disponibili nell'elenco di compatibilità vSAN.

- Il fornitore selezionato supporta una versione dello strumento da eseguire in Azure.

- La versione di Azure dello strumento kmS è conforme a KMIP 1.1.

- Sono già stati creati un Resource Manager di Azure e una rete virtuale.

- È già stato creato un cloud privato CloudSimple.

Portale cloudSimple: ottenere informazioni sul peering ExpressRoute

Per continuare la configurazione, è necessaria la chiave di autorizzazione e l'URI del circuito peer per ExpressRoute più l'accesso alla sottoscrizione di Azure. Queste informazioni sono disponibili nella pagina connessione Rete virtuale nel portale di CloudSimple. Per istruzioni, vedere Configurare una connessione di rete virtuale al cloud privato. In caso di problemi durante l'acquisizione delle informazioni, aprire una richiesta di supporto.

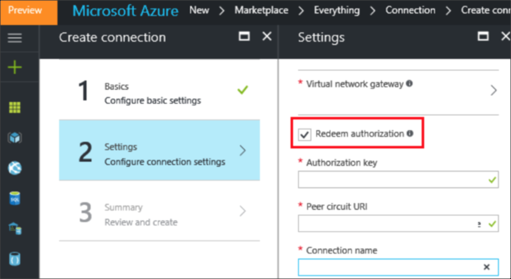

portale di Azure: connettere la rete virtuale al cloud privato

- Creare un gateway di rete virtuale per la rete virtuale seguendo le istruzioni riportate in Configurare un gateway di rete virtuale per ExpressRoute usando il portale di Azure.

- Collegare la rete virtuale al circuito ExpressRoute di CloudSimple seguendo le istruzioni riportate in Connettere una rete virtuale a un circuito ExpressRoute usando il portale.

- Usare le informazioni sul circuito ExpressRoute di CloudSimple ricevute nel messaggio di posta elettronica di benvenuto da CloudSimple per collegare la rete virtuale al circuito ExpressRoute cloudSimple in Azure.

- Immettere la chiave di autorizzazione e l'URI del circuito peer, assegnare un nome alla connessione e fare clic su OK.

portale di Azure: distribuire un cluster HyTrust KeyControl nell'Resource Manager di Azure nella rete virtuale

Per distribuire un cluster HyTrust KeyControl nel Resource Manager di Azure nella rete virtuale, eseguire le attività seguenti. Per informazioni dettagliate, vedere la documentazione di HyTrust .

- Creare un gruppo di sicurezza di rete di Azure (nsg-hytrust) con le regole in ingresso specificate seguendo le istruzioni nella documentazione di HyTrust.

- Generare una coppia di chiavi SSH in Azure.

- Distribuire il nodo KeyControl iniziale dall'immagine in Azure Marketplace. Usare la chiave pubblica della coppia di chiavi generata e selezionare nsg-hytrust come gruppo di sicurezza di rete per il nodo KeyControl.

- Convertire l'indirizzo IP privato di KeyControl in un indirizzo IP statico.

- Connettersi tramite SSH alla macchina virtuale KeyControl usando l'indirizzo IP pubblico e la chiave privata della coppia di chiavi menzionata in precedenza.

- Quando richiesto nella shell SSH, selezionare

Noper impostare il nodo come nodo KeyControl iniziale. - Aggiungere altri nodi KeyControl ripetendo i passaggi da 3 a 5 di questa procedura e selezionando

Yesquando viene richiesto di aggiungere a un cluster esistente.

HyTrust WebUI: configurare il server KMIP

Passare a https:// public-ip, dove public-ip è l'indirizzo IP pubblico della macchina virtuale del nodo KeyControl. Seguire questa procedura nella documentazione di HyTrust.

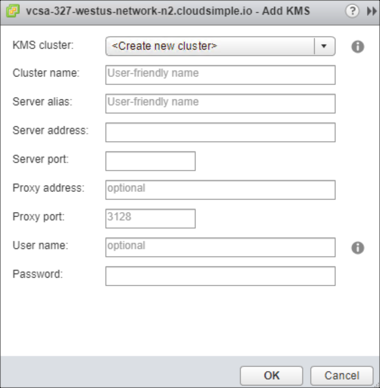

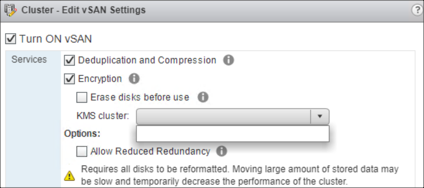

Interfaccia utente di vCenter: configurare la crittografia vSAN per l'uso del cluster kmS nella rete virtuale di Azure

Seguire le istruzioni hytrust per creare un cluster del Servizio di gestione delle chiavi in vCenter.

In vCenter passare a Configurazione cluster > e selezionare l'opzione Generale per vSAN. Abilitare la crittografia e selezionare il cluster del Servizio di gestione delle chiavi aggiunto in precedenza a vCenter.

Riferimenti

Azure

Configurare un gateway di rete virtuale per ExpressRoute usando il portale di Azure

Connettere una rete virtuale a un circuito ExpressRoute usando il portale

HyTrust

HyTrust DataControl e Microsoft Azure

Configurazione di un server KMPI

Creazione di un bundle di certificati per la crittografia VMware

Creazione del cluster del Servizio di gestione delle chiavi in vSphere