Configurare le origini di identità vCenter per l'uso di Active Directory

Informazioni sulle origini di identità VMware vCenter

VMware vCenter supporta origini di identità diverse per l'autenticazione degli utenti che accedono a vCenter. CloudSimple Private Cloud vCenter può essere configurato per l'autenticazione con Active Directory per consentire agli amministratori VMware di accedere a vCenter. Al termine dell'installazione, l'utente cloudowner può aggiungere utenti dall'origine dell'identità a vCenter.

È possibile configurare i controller di dominio e di dominio di Active Directory in uno dei modi seguenti:

- Controller di dominio e dominio di Active Directory in esecuzione in locale

- Controller di dominio e dominio di Active Directory in esecuzione in Azure come macchine virtuali nella sottoscrizione di Azure

- Nuovi controller di dominio e dominio di Active Directory in esecuzione nel cloud privato

- Servizio Azure Active Directory

Questa guida illustra le attività per configurare i controller di dominio e di dominio di Active Directory in esecuzione in locale o come macchine virtuali nelle sottoscrizioni. Se si vuole usare Azure AD come origine dell'identità, vedere Usare Azure AD come provider di identità per vCenter nel cloud privato CloudSimple per istruzioni dettagliate sulla configurazione dell'origine dell'identità.

Prima di aggiungere un'origine di identità, eseguire temporaneamente l'escalation dei privilegi di vCenter.

Attenzione

I nuovi utenti devono essere aggiunti solo a Cloud-Owner-Group, Cloud-Global-Cluster-Amministrazione-Group, Cloud-Global-Storage-Amministrazione-Group, Cloud-Global-Network-Amministrazione-Group o Cloud-Global-VM-Amministrazione-Group. Gli utenti aggiunti al gruppo Administrators verranno rimossi automaticamente. Solo gli account del servizio devono essere aggiunti al gruppo Administrators e agli account del servizio non devono essere usati per accedere all'interfaccia utente Web di vSphere.

Opzioni di origine dell'identità

- Aggiungere Active Directory locale come origine dell'identità Single Sign-On

- Configurare una nuova istanza di Active Directory in un cloud privato

- Configurare Active Directory in Azure

Importante

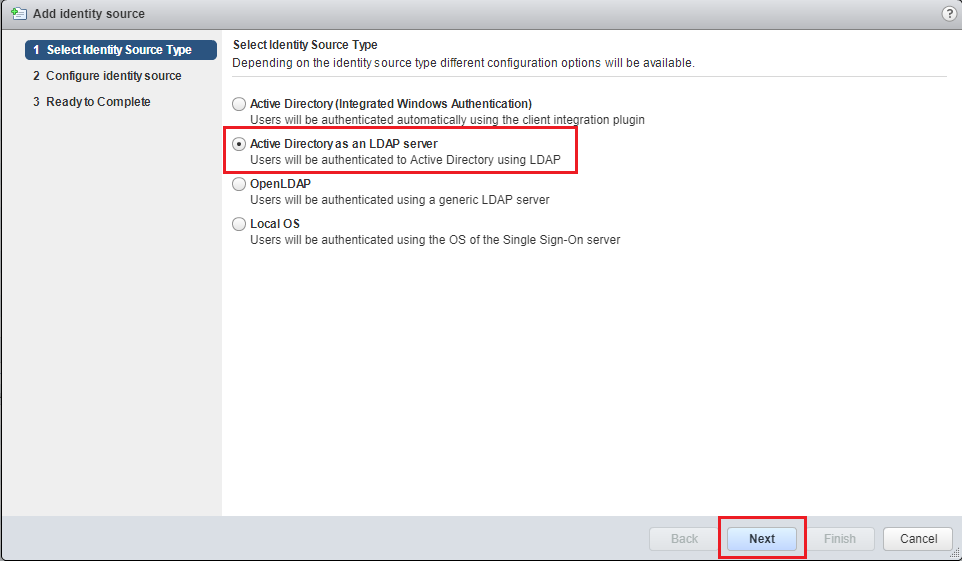

Active Directory (autenticazione integrata di Windows) non è supportato. Solo l'opzione Active Directory su LDAP è supportata come origine dell'identità.

Aggiungere Active Directory locale come origine identità Sign-On singola

Per configurare l'Active Directory locale come origine identità a Sign-On singola, è necessario:

- Connessione VPN da sito a sito dal data center locale al cloud privato.

- IP del server DNS locale aggiunto a vCenter e a Platform Services Controller (PSC).

Usare le informazioni nella tabella seguente durante la configurazione del dominio di Active Directory.

| Opzione | Descrizione |

|---|---|

| Nome | Nome dell'origine dell'identità. |

| DN di base per gli utenti | Nome distinto di base per gli utenti. |

| Nome di dominio | FQDN del dominio, ad esempio, example.com. Non specificare un indirizzo IP in questa casella di testo. |

| Alias di dominio | Nome NetBIOS del dominio. Aggiungere il nome NetBIOS del dominio di Active Directory come alias dell'origine identità se si usano autenticazioni SSPI. |

| DN di base per i gruppi | Nome distinto di base per i gruppi. |

| URL del server primario | Server LDAP del controller di dominio primario per il dominio. Usare il formato ldap://hostname:port o ldaps://hostname:port. La porta è in genere 389 per le connessioni LDAP e 636 per le connessioni LDAPS. Per le distribuzioni di controller multidominio di Active Directory, la porta è in genere 3268 per LDAP e 3269 per LDAPS.Quando si usa ldaps:// nell'URL LDAP primario o secondario, è necessario un certificato che stabilisce l'attendibilità per l'endpoint LDAPS del server Active Directory. |

| URL del server secondario | Indirizzo di un server LDAP del controller di dominio secondario usato per il failover. |

| Scegliere il certificato | Se si vuole usare LDAPS con il server LDAP di Active Directory o l'origine identità del server OpenLDAP, viene visualizzato un pulsante Scegli certificato dopo aver digitato nella casella di ldaps:// testo URL. Non è necessario un URL secondario. |

| Nome utente | ID di un utente nel dominio che ha almeno l'accesso in sola lettura al DN di base per utenti e gruppi. |

| Password | Password dell'utente specificato da Username. |

Quando si dispone delle informazioni nella tabella precedente, è possibile aggiungere il Active Directory locale come origine identità single Sign-On in vCenter.

Suggerimento

Altre informazioni sono disponibili in Origini identità Sign-On singola nella pagina della documentazione di VMware.

Configurare una nuova istanza di Active Directory in un cloud privato

È possibile configurare un nuovo dominio di Active Directory nel cloud privato e usarlo come origine dell'identità per Single Sign-On. Il dominio di Active Directory può far parte di una foresta Active Directory esistente o può essere configurato come foresta indipendente.

Nuova foresta e dominio di Active Directory

Per configurare una nuova foresta e un nuovo dominio di Active Directory, è necessario:

- Una o più macchine virtuali che eseguono Microsoft Windows Server da usare come controller di dominio per la nuova foresta e dominio di Active Directory.

- Una o più macchine virtuali che eseguono il servizio DNS per la risoluzione dei nomi.

Per informazioni dettagliate, vedere Installare una nuova foresta di Active Directory Windows Server 2012.

Suggerimento

Per la disponibilità elevata dei servizi, è consigliabile configurare più controller di dominio e server DNS.

Dopo aver configurato la foresta e il dominio di Active Directory, è possibile aggiungere un'origine identità in vCenter per la nuova istanza di Active Directory.

Nuovo dominio di Active Directory in una foresta Active Directory esistente

Per configurare un nuovo dominio di Active Directory in una foresta Active Directory esistente, è necessario:

- Connessione VPN da sito a sito alla posizione della foresta Active Directory.

- Server DNS per risolvere il nome della foresta Active Directory esistente.

Per informazioni dettagliate, vedere Installare un nuovo dominio figlio o albero di Active Directory Windows Server 2012.

Dopo aver configurato il dominio di Active Directory, è possibile aggiungere un'origine identità in vCenter per la nuova istanza di Active Directory.

Configurare Active Directory in Azure

Active Directory in esecuzione in Azure è simile ad Active Directory in esecuzione in locale. Per configurare Active Directory in esecuzione in Azure come origine identità Sign-On singola in vCenter, il server vCenter e PSC devono disporre della connettività di rete all'Rete virtuale di Azure in cui sono in esecuzione i servizi di Active Directory. È possibile stabilire questa connettività usando Azure Rete virtuale Connection usando ExpressRoute dalla rete virtuale di Azure in cui i servizi Active Directory vengono eseguiti nel cloud privato CloudSimple.

Dopo aver stabilito la connessione di rete, seguire la procedura descritta in Aggiungere Active Directory locale come origine identità a Sign-On singola per aggiungerla come origine identità.

Aggiungere un'origine di identità in vCenter

Eseguire l'escalation dei privilegi nel cloud privato.

Accedere a vCenter per il cloud privato.

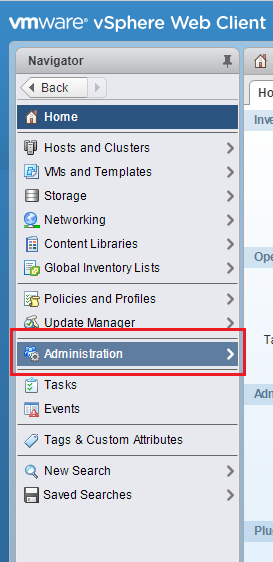

Selezionare Amministrazione principale>.

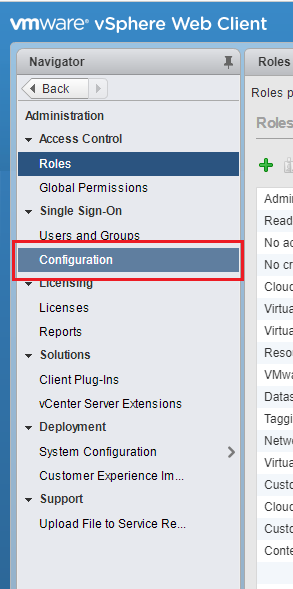

Selezionare Single Sign-On Configuration (Configurazione Single Sign-On>).

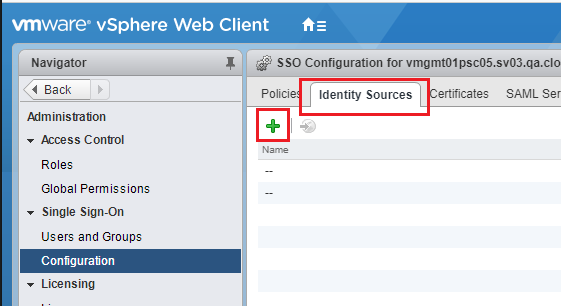

Aprire la scheda Origini identità e fare clic per + aggiungere una nuova origine identità.

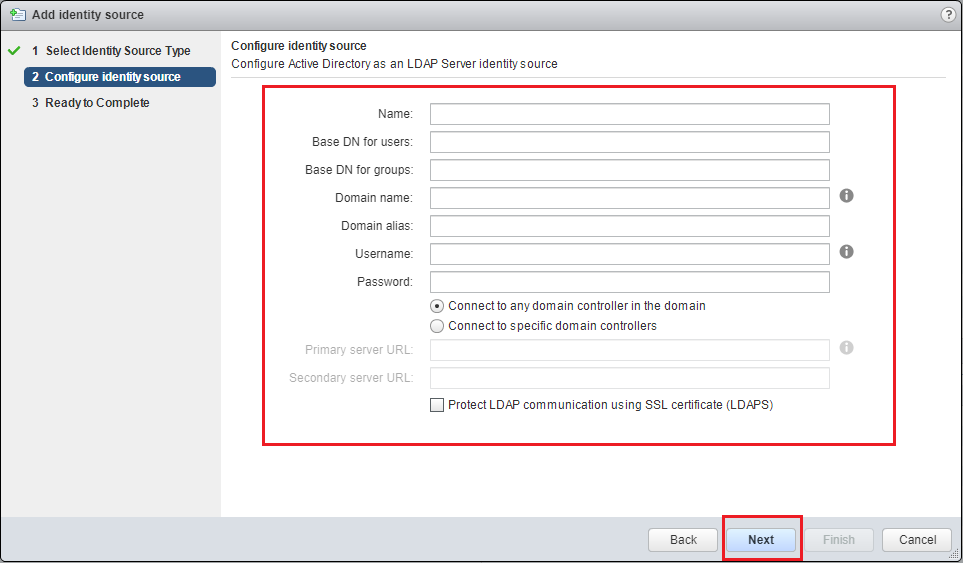

Selezionare Active Directory come server LDAP e fare clic su Avanti.

Specificare i parametri di origine dell'identità per l'ambiente e fare clic su Avanti.

Rivedere le impostazioni e fare clic su Finish (Fine).