Configurare il controllo di accesso ai dati per Split Experimentation Workspace (anteprima)

La funzione Split Experimentation in Azure App Configuration (anteprima) utilizza Microsoft Entra per autorizzare le richieste alle risorse di Split Experimentation Workspace. Microsoft Entra consente anche l'uso di ruoli personalizzati per concedere autorizzazioni alle entità di sicurezza.

Panoramica del controllo di accesso ai dati

Tutte le richieste effettuate a Split Experimentation Workspace devono essere autorizzate. Per configurare un criterio di controllo di accesso, creare una nuova registrazione dell'applicazione Microsoft Entra o usarne una esistente. L'applicazione registrata fornisce i criteri di autenticazione, i principi di sicurezza, le definizioni dei ruoli e così via, per consentire l'accesso a Split Experimentation Workspace.

Facoltativamente, una singola applicazione Microsoft Entra Enterprise può essere utilizzata per controllare l'accesso a più aree di lavoro di sperimentazione suddivisa.

Per configurare i criteri di controllo di accesso per Split Experimentation Workspace, è necessaria un'operazione del piano di controllo. Split Experimentation richiede solo l'ID applicazione per configurare i criteri di accesso. L'applicazione Entra è di proprietà e completamente controllata dal cliente. L'applicazione deve trovarsi nello stesso tenant di Microsoft Entra in cui viene fornita la risorsa Split Experimentation Workspace o considerata da fornire il provisioning.

Con Microsoft Entra, l'accesso a una risorsa viene configurato in un processo in due passaggi:

- L'identità del principale di sicurezza viene autenticata e un token OAuth 2.0 viene rilasciato. Il nome della risorsa utilizzato per richiedere un token è

https://login.microsoftonline.com/<tenantID>, dove<tenantID>corrisponde all'ID tenant di Microsoft Entra a cui appartiene il principale del servizio. Assicurarsi che l'ambito siaapi://{Entra application ID>/.default, dove<Entra application ID>corrisponde all'ID applicazione collegato come politica di accesso alla risorsa Split Experimentation Workspace. - Il token viene passato come parte di una richiesta al servizio Configurazione app per autorizzare l'accesso alla risorsa specificata.

Registrare un'applicazione

Registrare una nuova app o usare una registrazione dell'applicazione Microsoft Entra esistente per eseguire la sperimentazione.

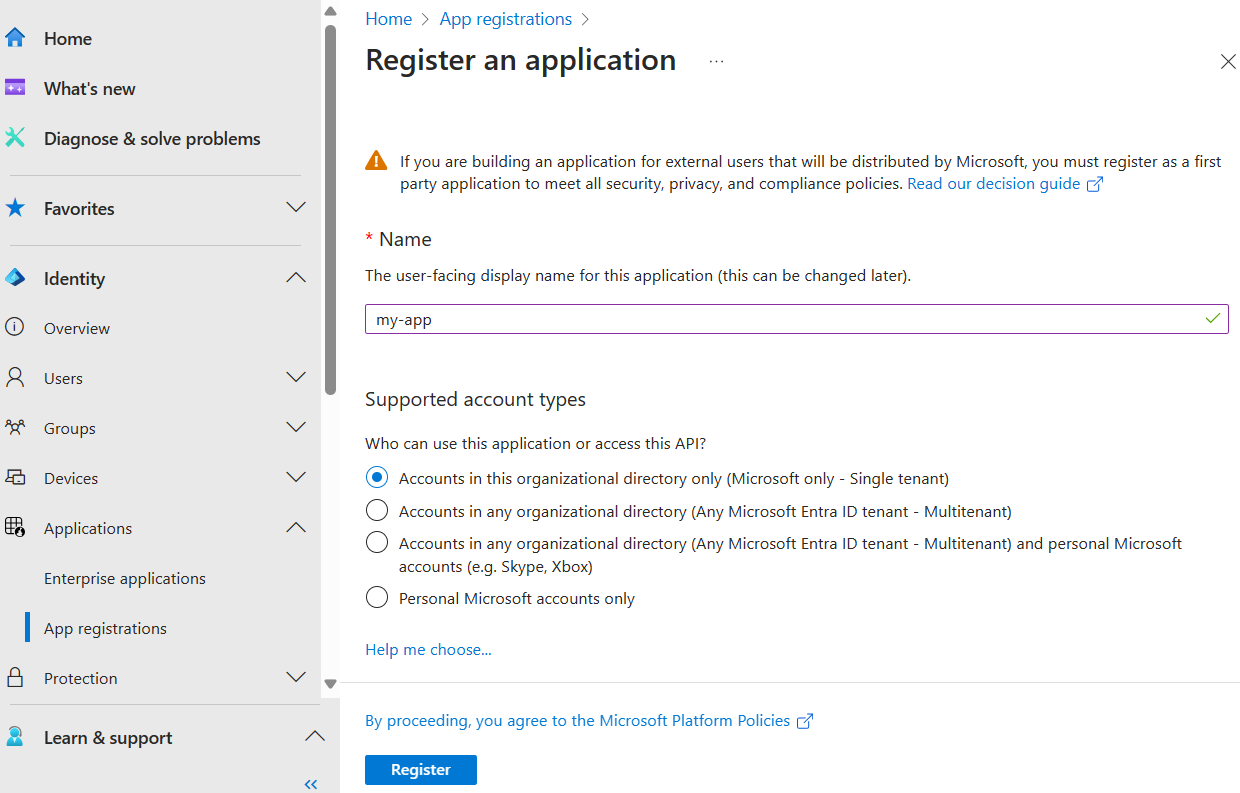

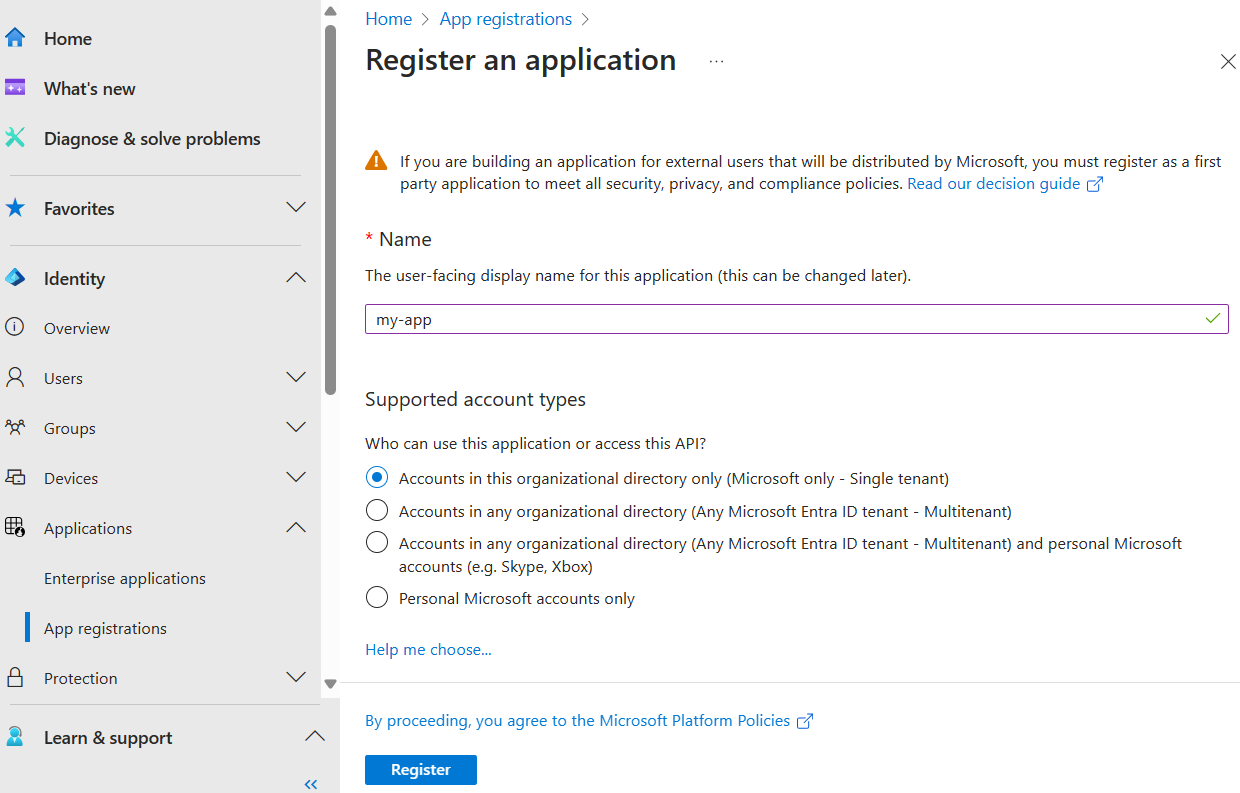

Per registrare una nuova app:

Nel centro di amministrazione Microsoft, vai a Identity>Applications>App registrations.

Inserisci un Nome per l'app e, in Tipi di account supportati, seleziona Account solo in questa directory organizzativa.

Nota

L'applicazione deve trovarsi nello stesso tenant di Microsoft Entra in cui l'area di lavoro Split Experimentation è stata effettuata o è prevista per essere effettuata. A questo punto è necessaria solo una registrazione di base. Per altre informazioni su questo argomento, vedere Registrare un'applicazione.

Abilitare l'applicazione Entra da usare come pubblico

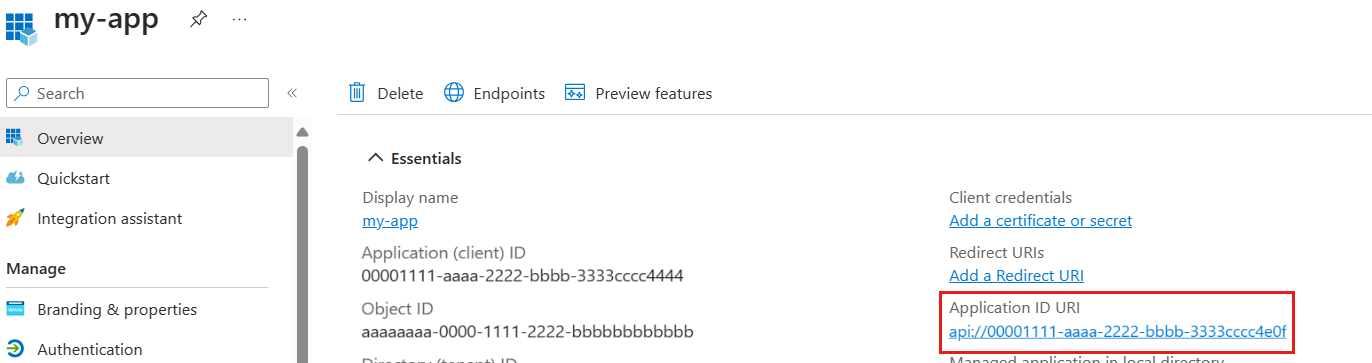

Configurare l'URI ID dell'applicazione per consentire all'applicazione Entra di essere usata come pubblico/ambito globale quando si richiede un token di autenticazione.

Nell'interfaccia di amministrazione di Microsoft Entra, in Identity>Applications>App registrations, aprire l'applicazione selezionando il nome visualizzato . All'interno del riquadro che si apre, sotto Panoramica, copi l'URI dell'ID applicazione . Se invece dell'URI ID applicazione viene visualizzato Aggiungi un URI ID applicazione, seleziona questa opzione, quindi seleziona Aggiungi e Salva.

Nel menu a sinistra dell'app, selezionare quindi Esporre un'API. Assicurarsi che il valore URI ID applicazione

sia: dove deve essere lo stesso ID applicazione Microsoft Entra.

Consentire agli utenti di richiedere l'accesso a Split Experimentation dal portale di Azure

L'interfaccia utente del portale di Azure è in effetti l'esperienza utente per Split Experimentation Workspace. Interagisce con il piano dati Split Experimentation per configurare metriche, creare/aggiornare/archiviare/eliminare esperimenti, ottenere risultati dell'esperimento e così via.

Per ottenere questo risultato, è necessario preautorizzare l'interfaccia utente divisa del portale di Azure.

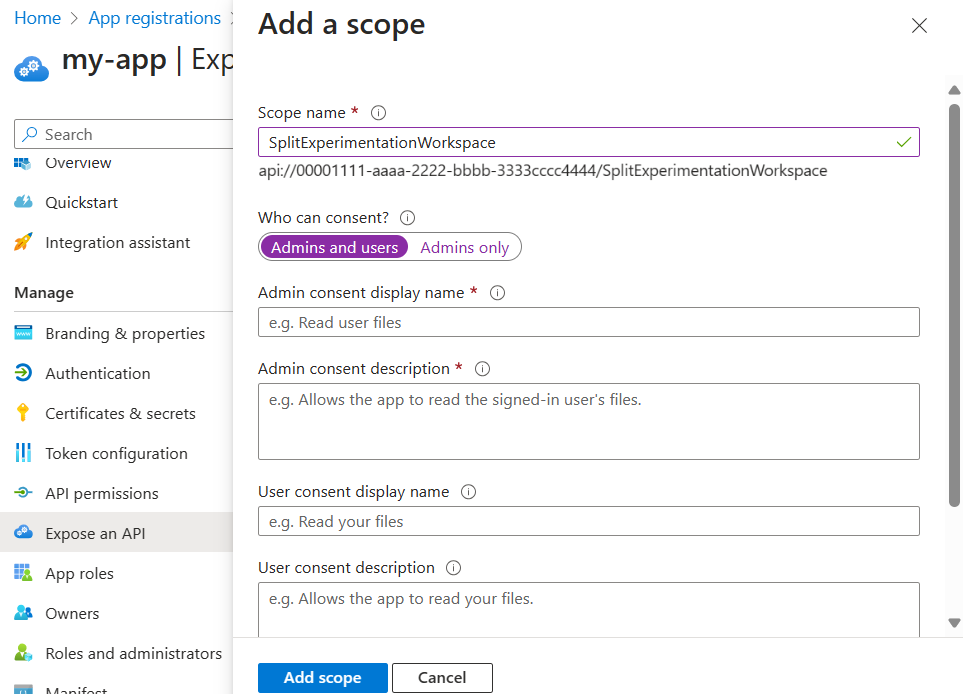

Aggiungere l'ambito

Nell'interfaccia di amministrazione di Microsoft Entra, vai alla tua app e apri il menu Esporre un'API a sinistra, quindi seleziona Aggiungi un ambito.

- In Chi può fornire il consenso?, selezionare "gli amministratori e gli utenti" .

- Immettere un nome visualizzato per il consenso amministratore e una descrizione per il consenso amministratore .

Autorizzare l'ID del provider di risorse per esperimenti divisi

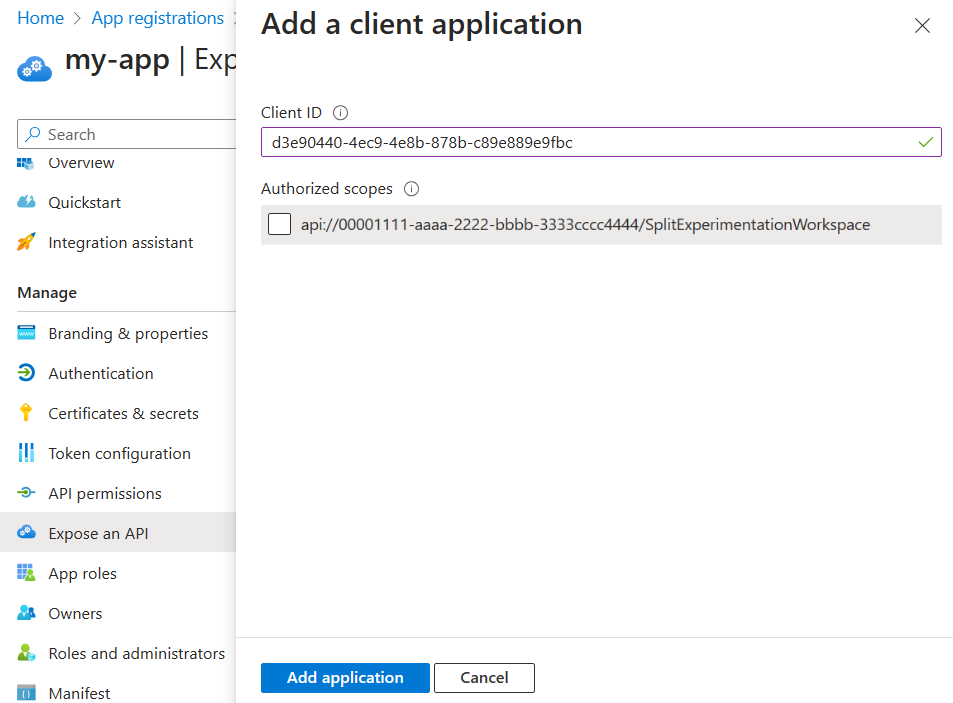

Rimanere nel menu Esporre un'API, scorrere verso il basso fino a Applicazioni client autorizzate>, aggiungi un'applicazione client e inserisci l'ID client corrispondente all'ID provider delle risorse di Split Experimentation: d3e90440-4ec9-4e8b-878b-c89e889e9fbc.

Selezionare Aggiungi applicazione.

Aggiungere ruoli di autorizzazione

L'area di lavoro Split Experimentation supporta ruoli noti per definire l'ambito del controllo di accesso. Aggiungere i ruoli seguenti nell'applicazione Entra.

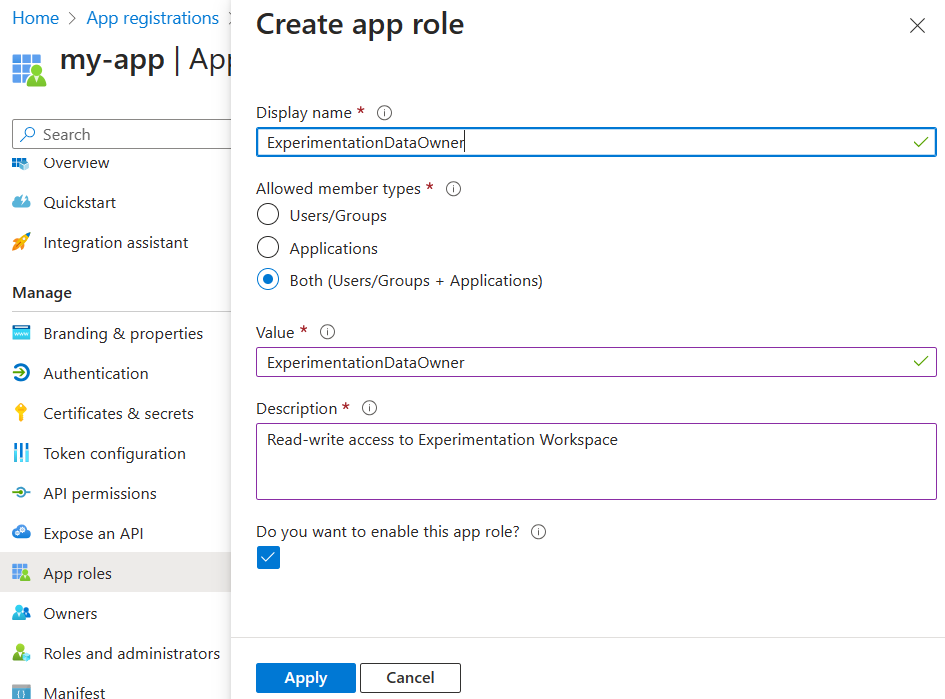

Passare al menu Ruoli app

dell'app e selezionare Crea ruolo app .Selezionare o immettere le informazioni seguenti nel riquadro visualizzato per creare un ruolo ExperimentationDataOwner. Questo ruolo fornisce all'app l'accesso completo per eseguire tutte le operazioni sulla risorsa Split Experimentation.

- Nome visualizzato: inserire ExperimentationDataOwner

- Tipi di membri consentiti: selezionare Entrambi (utenti/gruppi e applicazioni)

- Valore immettere ExperimentationDataOwner

- Descrizione: immettere accesso in lettura/scrittura all'area di lavoro di sperimentazione

- Vuoi abilitare questo ruolo dell'app?: Seleziona questa casella.

Creare un ruolo di ExperimentationDataReader

. Questo ruolo consente all'app di accedere in lettura alla risorsa Split Experimentation, ma non consente di apportare modifiche. - Nome visualizzato: inserire ExperimentationDataReader

- Tipi di membri consentiti: selezionare Entrambi (utenti/gruppi e applicazioni)

- Valore immettere ExperimentationDataReader

- Descrizione: immettere accesso in sola lettura all'area di lavoro di sperimentazione

- Vuoi abilitare questo ruolo dell'app?: Selezionare questa casella.

Configurare le assegnazioni di utenti e ruoli

Scegli un'opzione di requisito dell'assegnazione

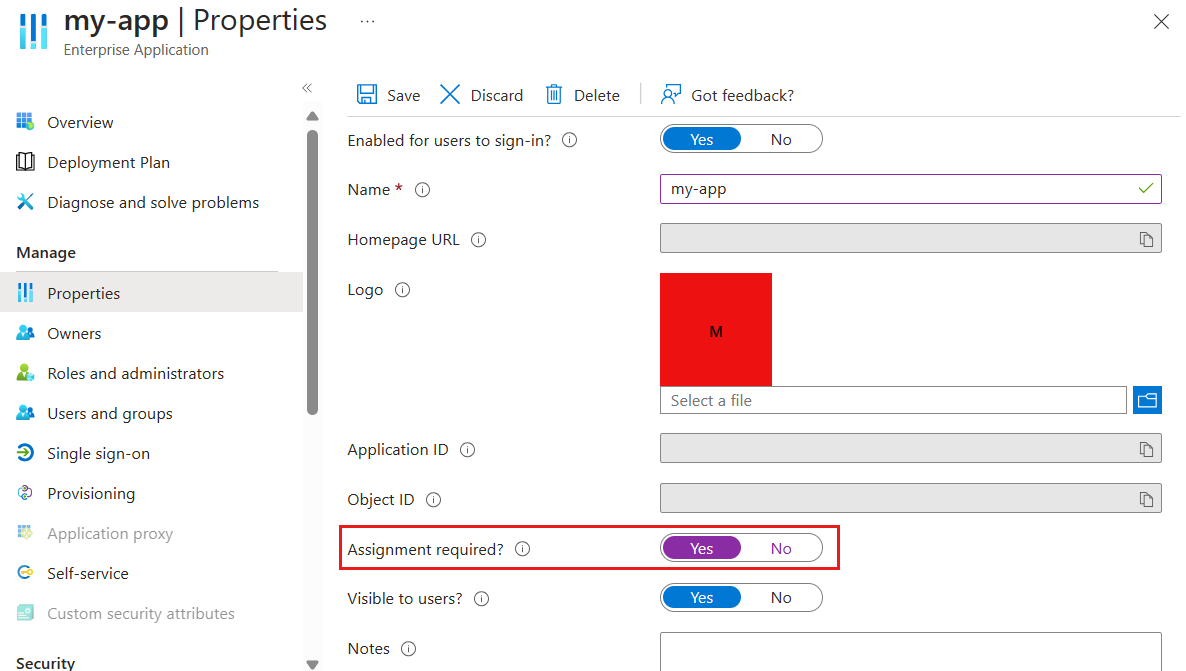

Passare al menu panoramica dell'app e selezionare il collegamento sotto l'applicazione gestita nella directory locale. Apre la tua app nel centro di amministrazione Microsoft Identity>Enterprise Application menu.

Apri Gestisci

Proprietà a sinistra e seleziona l'opzione preferita per l'impostazione Assegnazione richiesta. - Sì: significa che solo le voci definite in modo esplicito sotto Utenti e gruppi nell'applicazione aziendale possono ottenere un token e quindi accedere all'Area di lavoro di sperimentazione suddivisa associata. Questa è l'opzione consigliata.

- Nessuna: significa che tutti gli utenti dello stesso tenant Entra possono ottenere i token e pertanto possono essere consentiti, tramite l'impostazione di consenso esplicito del piano di controllo Split Experimentation, per accedere all'area di lavoro Split Experimentation associata.

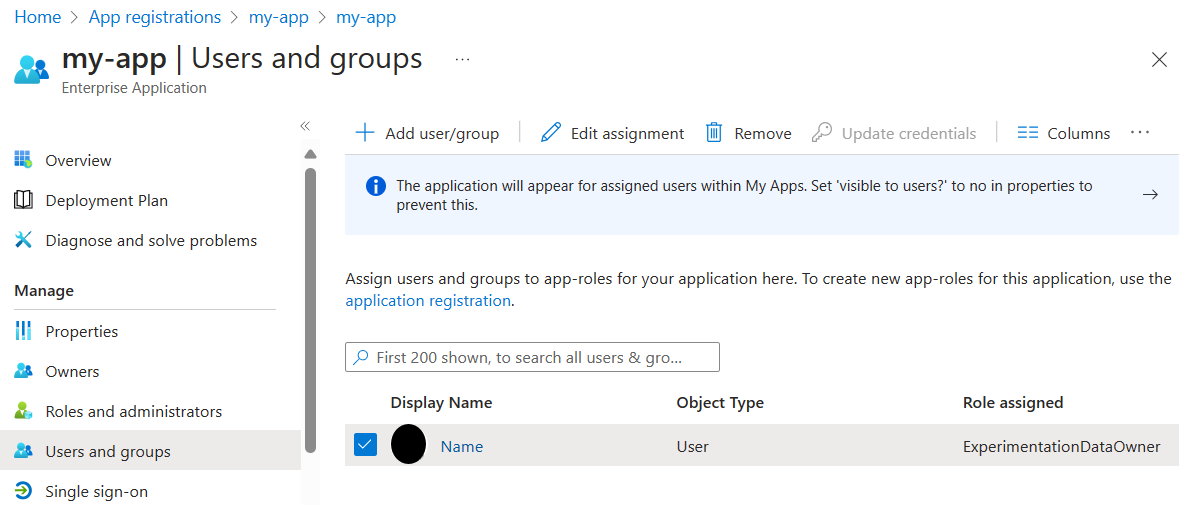

Assegnare utenti e gruppi

Tornare al menu Utenti e gruppi e selezionare Aggiungi utente/gruppo

Selezionare un utente o un gruppo e selezionare uno dei ruoli creati per lo spazio di lavoro di sperimentazione divisa.

Contenuto correlato

- Informazioni sulla risoluzione dei problemi di di Split Experimentation Workspace.