Configurare il controllo degli accessi in base al ruolo

Importante

Azure HDInsight su AKS è stato ritirato il 31 gennaio 2025. Scopri di più con questo annuncio.

È necessario eseguire la migrazione dei carichi di lavoro a Microsoft Fabric o a un prodotto Azure equivalente per evitare la chiusura brusca dei carichi di lavoro.

Importante

Questa funzionalità è attualmente in anteprima. Le condizioni supplementari per l'utilizzo per le anteprime di Microsoft Azure includono termini legali più validi applicabili alle funzionalità di Azure in versione beta, in anteprima o altrimenti non ancora rilasciate nella disponibilità generale. Per informazioni su questa anteprima specifica, vedere informazioni sull'anteprima di Azure HDInsight su AKS. Per domande o suggerimenti sulle funzionalità, inviare una richiesta su AskHDInsight con i dettagli e seguirci per altri aggiornamenti su Community di Azure HDInsight.

Questo articolo descrive come fornire il controllo degli accessi in base al ruolo e assegnare automaticamente gli utenti ai ruoli di Apache Superset. Questo controllo degli accessi in base al ruolo consente di gestire i gruppi di utenti in Microsoft Entra ID, ma configurare le autorizzazioni di accesso in Superset.

Ad esempio, se si dispone di un gruppo di sicurezza denominato datateam, è possibile propagare l'appartenenza di questo gruppo a Superset, il che significa che Superset può negare automaticamente l'accesso se un utente viene rimosso da questo gruppo di sicurezza.

Creare un ruolo che impedisce l'accesso a Superset.

Creare un ruolo

NoAccessin Superset che impedisce agli utenti di eseguire query o di eseguire operazioni. Questo ruolo è il ruolo predefinito a cui gli utenti vengono assegnati se non appartengono ad altri gruppi.In Superset selezionare "Impostazioni" (in alto a destra) e scegliere "Elenca ruoli".

Selezionare il simbolo più per aggiungere un nuovo ruolo.

Specificare i dettagli seguenti per il nuovo ruolo. Nome: Autorizzazioni NoAccess:

[can this form get on UserInfoEditView]Selezionare "Salva".

Configurare Superset per assegnare automaticamente i ruoli.

Sostituire la sezione

automatic registration of usersnel grafico Helm con l'esempio seguente:# **** Automatic registration of users # Map Authlib roles to superset roles # Will allow user self-registration, allowing to create Flask users from Authorized User AUTH_USER_REGISTRATION = True # The default user self-registration role AUTH_USER_REGISTRATION_ROLE = "NoAccess" AUTH_ROLES_SYNC_AT_LOGIN = True # The role names here are the roles that are auto created by Superset. # You may have different requirements. AUTH_ROLES_MAPPING = { "Alpha": ["Admin"], "Public": ["Public"], "Alpha": ["Alpha"], "Gamma": ["Gamma"], "granter": ["granter"], "sqllab": ["sql_lab"], } # **** End automatic registration of users

Ridistribuire Superset

helm repo update

helm upgrade --install --values values.yaml superset superset/superset

Modificare la registrazione dell'app Microsoft Entra.

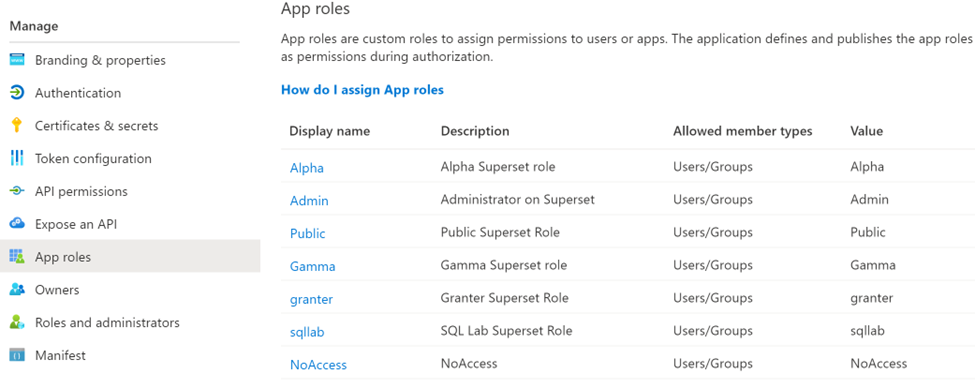

Cercare l'applicazione in Microsoft Entra ID e selezionare l'app sotto l'intestazione "Registrazione app". Modifica i ruoli della registrazione della tua app selezionando "Ruoli app" dal riquadro di navigazione a sinistra e aggiungi tutti i ruoli Superset che desideri utilizzare. È consigliabile aggiungere almeno i ruoli Amministratore e Pubblico.

Valore Nome visualizzato Descrizione Tipi di membri consentiti Amministratore Amministratore Amministratore Superset Utenti/gruppi Pubblico Pubblico Utente Superset Utenti/gruppi Esempio:

Assegnare ruoli utente nella registrazione dell'app aziendale.

Cercare di nuovo l'applicazione in Microsoft Entra ID, ma questa volta selezionare l'applicazione sotto l'intestazione "applicazioni aziendali".

Selezionare "Utenti e gruppi" nel riquadro di spostamento a sinistra e aggiungersi al ruolo di amministratore e a tutti gli altri gruppi o utenti che si desidera assegnare in questo momento.

Aprire Superset e verificare l'account di accesso.

Disconnettersi da Superset e accedere di nuovo.

Selezionare "Impostazioni" in alto a destra e scegliere "Profilo".

Verificare di avere il ruolo di amministratore.