Configurare l'autenticazione per le soluzioni di approvvigionamento SAP

Il connettore SAP ERP è progettato in modo che più utenti possano accedere ed utilizzare un'applicazione contemporaneamente; pertanto le connessioni non sono condivise. Le credenziali dell'utente vengono fornite nella connessione, mentre altri dettagli necessari per connettersi al sistema SAP (come i dettagli del server e la configurazione della sicurezza) vengono forniti come parte dell'azione.

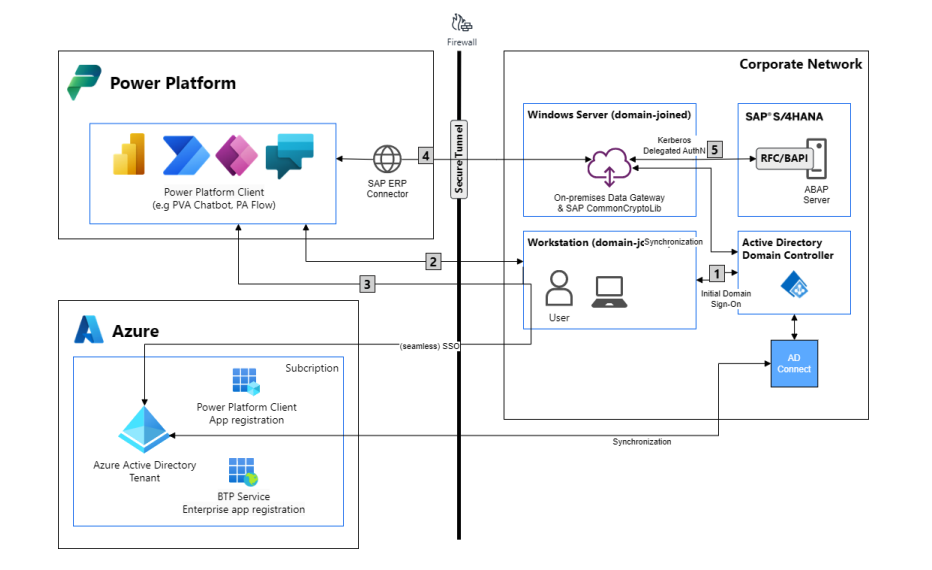

L'abilitazione del Single Sign-On (SSO) semplifica l'aggiornamento dei dati da SAP rispettando le autorizzazioni a livello di utente configurate in SAP. Esistono diversi modi per configurare SSO per una gestione semplificata di identità e accessi.

Il connettore SAP ERP supporta i seguenti tipi di autenticazione:

| Authentication type | Modalità di connessione di un utente | Passaggi di configurazione |

|---|---|---|

| Autenticazione SAP | Utilizza il nome utente e la password per accedere al server SAP. | Passaggio 4 |

| Autenticazione di Windows | Utilizza il nome utente e la password Windows per accedere al server SAP. | Passaggi 1, 2, 3, 4 |

| Autenticazione Microsoft Entra ID | Utilizzare Microsoft Entra ID per accedere al server SAP. | Passaggi 1, 2, 3, 4 |

Nota

Sono necessari privilegi amministrativi specifici per configurare SSO in Microsoft Entra ID e SAP. Assicurati di ottenere i privilegi di amministratore necessari per ogni sistema prima di configurare SSO.

Ulteriori informazioni:

Passaggio 1: Configurazione della delega vincolata Kerberos

Delega vincolata Kerberos (KCD) fornisce accesso utente o servizio sicuro alle risorse consentite dagli amministratori senza richiedere più credenziali. Configurare la delega vincolata Kerberos deve essere configurata per l'autenticazione Microsoft Entra ID.

Esegui il servizio Windows gateway come account di dominio con i nomi dell'entità servizio (SPN) (SetSPN).

Attività di configurazione:

Configurare un SPN per l'account del servizio gateway. Come dominio amministratore, utilizza lo strumento Setspn fornito con Windows per abilitare la delega.

Modifica delle impostazioni di comunicazione per il gateway. Abilita le connessioni Microsoft Entra ID in uscita ed esamina le configurazioni del firewall e delle porte per garantire la comunicazione.

Configurazione della delega vincolata Kerberos standard. Come amministratore del dominio, configura un account di dominio per un servizio in modo che limiti l'esecuzione dell'account su un singolo dominio.

Concedere all'account del servizio gateway diritti di criteri locali nel computer gateway.

Aggiungere l'account del servizio gateway al Gruppo di accesso e autorizzazioni Windows.

Impostare i parametri di configurazione del mapping utente nel computer gateway.

Modificare l'account di servizio gateway in un account di dominio. In un'installazione standard, il gateway viene eseguito come account del servizio locale del computer predefinito ovvero NT Service\PBIEgwService. Deve essere eseguito come account di dominio per facilitare i ticket Kerberos per SSO.

Ulteriori informazioni:

- Panoramica della delega vincolata Kerberos

- Configurare SSO basato su Kerberos per le origini dati locale

Passaggio 2: configurare SAP ERP per abilitare l'utilizzo di CommonCryptoLib (sapcrypto.dll)

Per utilizzare SSO per accedere al tuo server SAP, assicurati di:

- Configurare il server SAP per Kerberos SSO utilizzando CommonCryptoLib come libreria SNC (Secure Network Communication).

- Il tuo nome SNC inizia con CN.

Importante

Verificare che SAP Secure Login Client (SLC) non sia in esecuzione nel computer in cui è installato il gateway. SLC memorizza nella cache i ticket Kerberos in un modo che può interferire con la capacità del gateway di usare Kerberos per l'accesso SSO. Per altre informazioni, esamina la nota SAP 2780475 (è necessario un account utente SAP).

Scarica la versione a 64 bit di CommonCryptoLib (

sapcrypto.dll) versione 8.5.25 o successiva da SAP Launchpad e copiarla in una cartella del computer gateway.Nella stessa directory in cui è stato copiato il file

sapcrypto.dll, creare un file denominatosapcrypto.inicon il contenuto seguente:ccl/snc/enable_kerberos_in_client_role = 1Il file

.inicontiene le informazioni di configurazione richieste da CommonCryptoLib per abilitare l'accesso SSO nello scenario del gateway. Assicurati che il percorso (ovveroc:\sapcryptolib\) contenga siasapcrypto.inichesapcrypto.dll. I file.dlle.inidevono esistere nella stessa posizione.Concedi le autorizzazioni per entrambi i file

.inie.dllal gruppo Utenti autenticati. L'utente del servizio gateway e l'utente Active Directory (AD) rappresentato dall'utente del servizio necessitano delle autorizzazioni di lettura ed esecuzione per entrambi i file.Crea una variabile di ambiente di sistema

CCL_PROFILEe imposta il suo valore sul percorsosapcrypto.ini.Riavviare il servizio gateway.

Altre informazioni: Usare il Single Sign-On Kerberos per l'accesso SSO a SAP BW tramite CommonCryptoLib

Passaggio 3: abilitare SAP SNC per Azure AD e l'autenticazione di Windows

Il connettore SAP ERP supporta Microsoft Entra ID e l'autenticazione AD di Windows Server abilitando Secure Network Communication (SNC) di SAP. SNC è un livello software nell'architettura del sistema SAP che fornisce un'interfaccia ai prodotti di sicurezza esterni in modo da poter stabilire un single sign-on sicuro negli ambienti SAP. Le informazioni seguenti sulle proprietà sono utili per la configurazione.

| Proprietà | Descrizione |

|---|---|

| Usa SNC | Imposta su Sì se desideri abilitare SNC. |

| Libreria SNC | Il nome o il percorso della libreria SNC relativo alla posizione di installazione NCo o al percorso assoluto. Esempi: sapcrypto.dll o c:\sapcryptolib\sapcryptolib.dll. |

| SSO SNC | Specifica se il connettore utilizzerà l'identità del servizio o le credenziali dell'utente finale. Impostato su Attivato per utilizzare l'identità dell'utente finale. |

| Nome partner SNC | Il nome del server SNC di back-end. Esempio, p:CN=SAPserver. |

| Qualità protezione SNC | La qualità del servizio da usare per la comunicazione SNC di questa destinazione o server specifico. Il valore predefinito è definito dal sistema back-end. Il valore massimo è definito dal prodotto di sicurezza utilizzato per SNC. |

Il nome SAP SNC per l'utente deve corrispondere al nome di dominio completo di Active Directory dell'utente. Ad esempio, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM deve essere uguale a JANEDOE@REDMOND.CORP.CONTOSO.COM.

Nota

Solo autenticazione di Microsoft Entra ID: l'account Entità servizio SAP di Active Directory deve avere AES 128 o AES 256 definito nell'attributo msDS-SupportedEncryptionType.

Passaggio 4: configurare il server SAP e gli account utente per consentire le azioni

Vedi Nota SAP 460089 - Profili di autorizzazione minimi per programmi RFC esterni per altre informazioni sui tipi di account utente supportati e sull'autorizzazione minima necessaria per ogni tipo di azione, come RFC (Remote Function Call), BAPI (Business Application Programming Interface) e IDOC (Intermediate Document).

Gli account utente SAP devono accedere al RFC_Metadata gruppo di funzioni e ai rispettivi moduli di funzione per le seguenti operazioni:

| Operazioni | Accesso ai moduli funzionali |

|---|---|

| Azioni per RFC |

RFC_GROUP_SEARCH e DD_LANGU_TO_ISOLA |

| Azione Leggi tabella | Il valore può essere RFC BBP_RFC_READ_TABLE o RFC_READ_TABLE |

| Concedi un accesso minimo rigoroso al server SAP per la tua connessione SAP |

RFC_METADATA_GET e RFC_METADATA_GET_TIMESTAMP |

Passaggio successivo

Installare il modello Approvvigionamento SAP

Contenuto correlato

- Single Sign-On SAP

- Guida all'implementazione dell'accesso sicuro per Single Sign-On SAP

- Portale della Guida a Identity and Access Management (IAM)