Registrare un'applicazione SaaS

Questo articolo illustra come registrare un'applicazione SaaS usando il portale di Microsoft Azure e come ottenere il token di accesso del publisher (token di accesso di Microsoft Entra). L'editore utilizzerà questo token per autenticare l'applicazione SaaS chiamando le API di gestione SaaS. Le API di Fulfillment usano le credenziali client OAuth 2.0 per gestire il flusso sugli endpoint di Microsoft Entra ID (v2.0) per richiedere un token di accesso tra servizi.

Azure Marketplace non impone vincoli al metodo di autenticazione usato dal servizio SaaS per gli utenti finali. Il flusso seguente è necessario solo per l'autenticazione del servizio SaaS in Azure Marketplace.

Per altre informazioni su Microsoft Entra ID (Active Directory), vedere Che cos'è l'autenticazione.

Registrare un'app protetta da Microsoft Entra ID

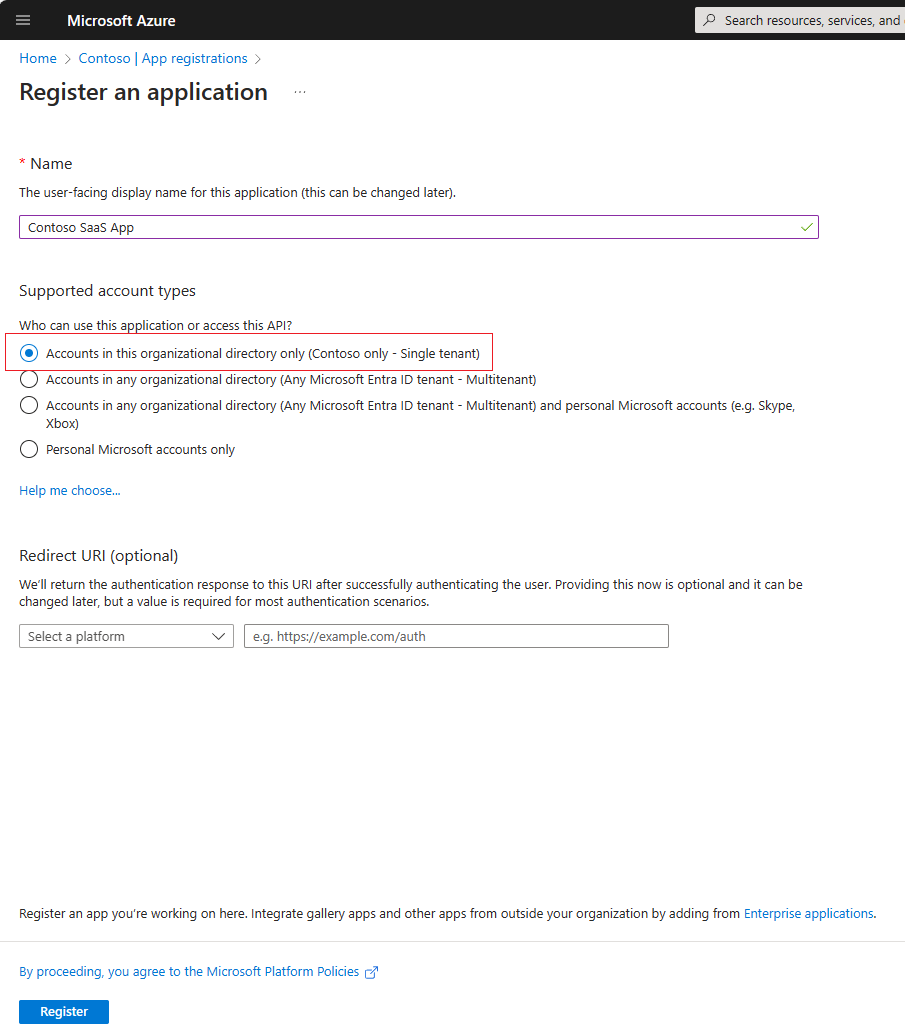

Tutte le applicazioni che vogliono usare le funzionalità di Microsoft Entra ID devono prima essere registrate in un tenant di Microsoft Entra. Questo processo di registrazione comporta la fornitura di alcuni dettagli sull'applicazione a Microsoft Entra. Per registrare una nuova applicazione usando il portale di Azure, seguire questa procedura:

Se l'account consente di accedere a più di uno, selezionare l'account nell'angolo in alto a destra. Impostare quindi la sessione del portale sul tenant Microsoft Entra desiderato.

Nel riquadro di spostamento a sinistra, selezionare il servizio Microsoft Entra ID, selezionare Registrazioni appe quindi selezionare Nuova registrazione dell'applicazione.

Nella pagina Crea immettere le informazioni di registrazione dell'applicazione:

Nome: immettere un nome di applicazione significativo

tipi di account supportati:

Seleziona Account presenti solo in questa directory organizzativa (singolo tenant).

Al termine, selezionare Registra. Microsoft Entra ID assegna un ID applicazione univoco alla nuova applicazione. È necessario registrare un'app che accede solo all'API e come singolo tenant.

Per creare un segreto client, passare alla pagina Certificati & segreti e selezionare +Nuovo segreto client. Assicurarsi di copiare il valore del segreto per usarlo nel codice.

Il ID app Microsoft Entra è associato al tuo ID editore, quindi assicurati di utilizzare lo stesso ID app in tutte le tue offerte.

Nota

Se l'editore ha due o più account diversi nel Centro per i partner, i dettagli di registrazione dell'app Microsoft Entra possono essere usati in un solo account. L'utilizzo della stessa coppia di ID tenant e ID app per un'offerta con un account di un altro editore non è supportato.

Nota

Devi creare un oggetto di servizio per l'app registrata nel tenant che utilizzi per generare i token. Consultare la documentazione Come creare un Principal del servizio per la registrazione dell'app.

Come ottenere il token di autorizzazione dell'autore

Dopo aver registrato l'applicazione, è possibile richiedere a livello di codice il token di autorizzazione dell'editore (token di accesso Microsoft Entra, usando l'endpoint di Azure AD v2). L'editore deve usare questo token quando chiama le varie API di adempimento SaaS. Questo token è valido solo per un'ora.

Per ulteriori informazioni su questi token, vedere token di accesso di Microsoft Entra. Nel flusso sottostante, viene utilizzato il token dell'endpoint V2.

Ottenere il token con un POST HTTP

Metodo HTTP

Inserisci

url richiesta

https://login.microsoftonline.com/*{tenantId}*/oauth2/v2.0/token

parametro URI

| Nome del parametro | Obbligatorio | Descrizione |

|---|---|---|

tenantId |

Vero | ID del tenant dell'applicazione registrata di Microsoft Entra. |

Intestazione di richiesta

| Nome dell'intestazione | Obbligatorio | Descrizione |

|---|---|---|

content-type |

Vero | Tipo di contenuto associato alla richiesta. Il valore predefinito è application/x-www-form-urlencoded. |

corpo della richiesta

| Il nome della proprietà | Obbligatorio | Descrizione |

|---|---|---|

grant_type |

Vero | Tipo di concessione. Usa "client_credentials". |

client_id |

Vero | Identificatore di client/app associato all'app Microsoft Entra. |

client_secret |

Vero | Segreto associato all'app Microsoft Entra. |

scope |

Vero | Risorsa di destinazione per la quale viene richiesto il token con un ambito predefinito. Usare 20e940b3-4c77-4b0b-9a53-9e16a1b010a7/.default perché l'API SaaS del Marketplace è sempre la risorsa di destinazione in questo caso. |

risposta

| Nome | Digitare | Descrizione |

|---|---|---|

| 200 OK | TokenResponse | Richiesta riuscita. |

TokenResponse

Risposta di esempio:

{

"token_type": "Bearer",

"expires_in": "3600",

"ext_expires_in": "0",

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayIsImtpZCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayJ9…"

}

| Elemento | Descrizione |

|---|---|

access_token |

Questo elemento è quello <access_token> che verrà passato come parametro di autorizzazione quando vengono chiamate tutte le API di fulfillment SaaS e di misurazione del Marketplace. Quando si chiama un'API REST protetta, il token viene incorporato nel campo dell'intestazione della richiesta Authorization come token di connessione, consentendo all'API di autenticare il chiamante. |

expires_in |

Il numero di secondi in cui il token di accesso continua a essere valido, prima della scadenza, dal momento del rilascio. Il tempo di rilascio è disponibile nell'attestazione iat del token. |

expires_on |

Intervallo di tempo in cui scade il token di accesso. La data è rappresentata come numero di secondi da "1970-01-01T0:0:0Z UTC" (corrisponde all'attestazione exp del token). |

token_type |

Il tipo di token è un token di accesso di tipo "Bearer", il che significa che la risorsa può concedere l'accesso al detentore di questo token. |

Contenuto correlato

L'app protetta dall'ID Microsoft Entra ora può utilizzare le API di sottoscrizione di SaaS Fulfillment versione 2 e le API di operazioni di SaaS Fulfillment versione 2.

esercitazioni video