Gestire i pagamenti usando l'API del servizio di pagamenti

Questo articolo illustra come accedere ai dati dei proventi tramite le API del servizio proventi anziché l'interfaccia utente del Centro per i partner. Queste API offrono un modo programmatico per offrire la funzionalità Esporta dati nel Centro per i partner.

Importante

Azure Active Directory (Azure AD) Graph è deprecato a partire dal 30 giugno 2023. In futuro non verranno effettuati ulteriori investimenti in Azure AD Graph. Le API Graph di Azure AD non hanno alcun contratto di servizio o impegno di manutenzione oltre alle correzioni correlate alla sicurezza. Investimenti nelle nuove funzionalità e caratteristiche verranno effettuati solo in Microsoft Graph.

Azure AD Graph verrà ritirato nei passaggi incrementali in modo da avere tempo sufficiente per eseguire la migrazione delle applicazioni alle API Di Microsoft Graph. A una data successiva che verrà annunciata, si bloccherà la creazione di nuove applicazioni usando Azure AD Graph.

Per ulteriori informazioni, vedere Importante: Ritiro di Azure AD Graph e deprecazione del modulo PowerShell.

API disponibili

Vedi tutte le API disponibili in Proventi dei partner.

Prerequisiti

- Registrare un'applicazione con Microsoft Identity nel portale di Azure e aggiungere proprietari e ruoli appropriati all'applicazione.

- Installare Visual Studio.

Registrare un'applicazione con Microsoft Identity Platform

Microsoft Identity Platform consente di creare applicazioni a cui gli utenti e i clienti possono accedere usando le identità Microsoft o gli account di social networking e fornire l'accesso autorizzato alle API o alle API Microsoft, ad esempio Microsoft Graph.

Accedere al portale di Azure con un account aziendale o dell'istituto di istruzione oppure con un account Microsoft personale.

Se l'account consente di accedere a più tenant, selezionare l'account nell'angolo in alto a destra e impostare la sessione del portale sul tenant Microsoft Entra corretto.

Nel riquadro di spostamento a sinistra selezionare il servizio Microsoft Entra, quindi Registrazioni app, quindi Nuova registrazione. Verrà visualizzata la pagina Registra un'applicazione.

Immettere le informazioni di registrazione dell'applicazione:

- Nome: immettere un nome di applicazione significativo che verrà visualizzato agli utenti dell'app.

- Tipi di account supportati: selezionare gli account supportati dall'applicazione.

Tipi di account supportati Descrizione Soltanto gli account in questa directory organizzativa Seleziona questa opzione se stai sviluppando un'applicazione line-of-business (LOB). Questa opzione non è disponibile se l'applicazione non viene registrata in una directory. Questa opzione corrisponde esclusivamente a un singolo tenant di Microsoft Entra. È l'opzione predefinita a meno che non si registri l'app all'esterno di una directory. Nei casi in cui l'app viene registrata all'esterno di una directory, l'impostazione predefinita è Microsoft Entra multi-tenant e account Microsoft personali. Account in tutte le directory organizzative Selezionare questa opzione se si preferisce includere tutti i clienti aziendali o di istituti di istruzione. Questa opzione si riferisce esclusivamente a un multitenant di Microsoft Entra. Se l'app è stata registrata come Microsoft Entra come tenant singolo, è possibile aggiornarla per renderla Microsoft Entra multitenant e nuovamente come tenant singolo tramite il blocco Autenticazione. Account in tutte le directory organizzative e account Microsoft personali Selezionare questa opzione per il più ampio gruppo di clienti. Questa opzione si riferisce agli account Microsoft Entra multitenant e agli account personali Microsoft. Se hai registrato l'app come Microsoft Entra multi-tenant e account Microsoft personali, non è possibile modificare questa selezione nell'interfaccia utente. Invece, è necessario utilizzare l'editor del manifesto dell'applicazione per modificare i tipi di account supportati. (facoltativo) URI di reindirizzamento: selezionare il tipo di app che si sta creando, web o client pubblico (mobile & desktop) e quindi immettere l'URI di reindirizzamento (o l'URL di risposta) per l'applicazione. L'URL di reindirizzamento è il percorso in cui verrà inviata la risposta di autenticazione dopo l'autenticazione dell'utente.

Per le applicazioni Web, specificare l'URL di base dell'app. Ad esempio,

http://localhost:31544potrebbe essere l'URL per un'app Web in esecuzione sul computer locale. Gli utenti possono usare questo URL per accedere a un'applicazione client Web. Per le applicazioni client pubbliche, specificare l'URI usato da Microsoft Entra ID per restituire le risposte del token. Immettere un valore specifico dell'applicazione, ad esempiomyapp://auth.

Selezionare Registra. Microsoft Entra ID assegna un ID applicazione (client) univoco all'applicazione e viene caricata la pagina di panoramica dell'applicazione.

Se si vogliono aggiungere funzionalità all'applicazione, è possibile selezionare altre opzioni di configurazione, tra cui personalizzazione, certificati e segreti, autorizzazioni API e altro ancora.

Creare un'entità servizio

Per accedere alle risorse della sottoscrizione, è necessario assegnare un ruolo all'applicazione. Per informazioni sulla scelta del ruolo che offre le autorizzazioni appropriate per l'applicazione, vedere Ruoli predefiniti di Azure.

Nota

È possibile impostare l'ambito al livello della sottoscrizione, del gruppo di risorse o della risorsa. Le autorizzazioni vengono ereditate a livelli inferiori dell'ambito. Se ad esempio si aggiunge un'applicazione al ruolo Lettore per un gruppo di risorse, l'applicazione può leggere il gruppo di risorse e le risorse in esso contenute.

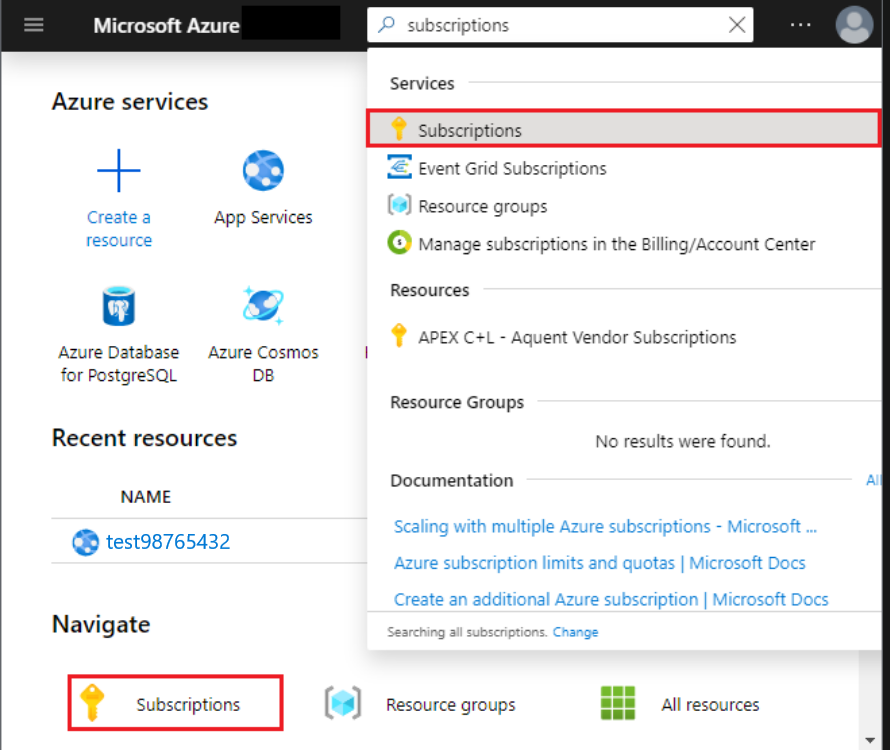

Nella portale di Azure selezionare il livello di ambito a cui assegnare l'applicazione. Ad esempio, per assegnare un ruolo nell'ambito della sottoscrizione, cercare e selezionare Sottoscrizioni oppure selezionare Sottoscrizioni nella home page.

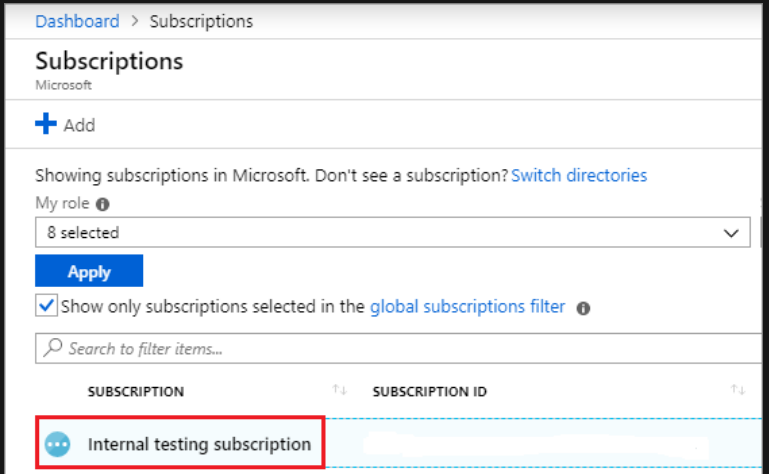

Selezionare la sottoscrizione a cui assegnare l'applicazione.

Nota

Se non viene visualizzata la sottoscrizione che si sta cercando, selezionare il filtro delle sottoscrizioni globali e assicurarsi che la sottoscrizione desiderata sia selezionata per il portale.

Selezionare Controllo di accesso (IAM) e quindi Aggiungi assegnazione di ruolo.

Selezionare il ruolo che si desidera assegnare all'applicazione. Ad esempio, per consentire all'applicazione di eseguire azioni come il riavvio, l'avvio e l'arresto delle istanze, selezionare il ruolo Collaboratore. Altre informazioni sui ruoli disponibili.

Per impostazione predefinita, le applicazioni Microsoft Entra non vengono visualizzate nelle opzioni disponibili. Per trovare l'applicazione, cercare il nome e selezionarlo nei risultati. Nello screenshot seguente,

example-appè l'app Microsoft Entra che hai registrato.Seleziona Salva. È quindi possibile visualizzare l'applicazione nell'elenco degli utenti con un ruolo per tale ambito.

Puoi iniziare a usare il principale del servizio per eseguire i tuoi script o app. Per gestire le autorizzazioni dell'entità servizio, vedere stato del consenso dell'utente, esaminare le autorizzazioni, vedere informazioni di accesso e altro ancora), visualizzare le applicazioni aziendali nel portale di Azure.

Configurare le autorizzazioni API

Questa sezione fornisce istruzioni su come configurare le autorizzazioni API necessarie. Per altre informazioni sulla configurazione delle autorizzazioni API del Centro per i partner, vedere Autenticazione dell'API partner.

Concedere l'autorizzazione all'API Graph

Aprire le Registrazioni delle app nel portale di Azure.

Selezionare un'applicazione o creare un'app se non ne è già disponibile una.

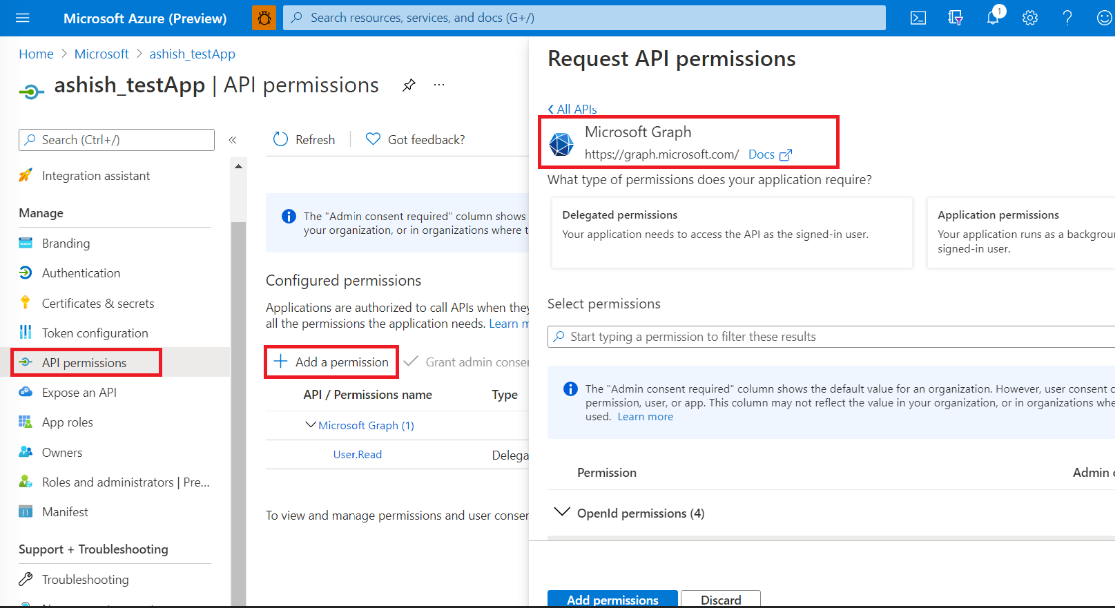

Nella pagina Panoramica dell'applicazione, in Gestisci selezionare Autorizzazioni API e quindi Aggiungere un'autorizzazione.

Selezionare Microsoft Graph nell'elenco delle API disponibili.

Selezionare Autorizzazioni delegate e aggiungere le autorizzazioni necessarie. Per altre informazioni, vedere Configurare l'accesso alle app.

Consenso all'accesso api all'API del Centro per i partner tramite l'app Microsoft Entra

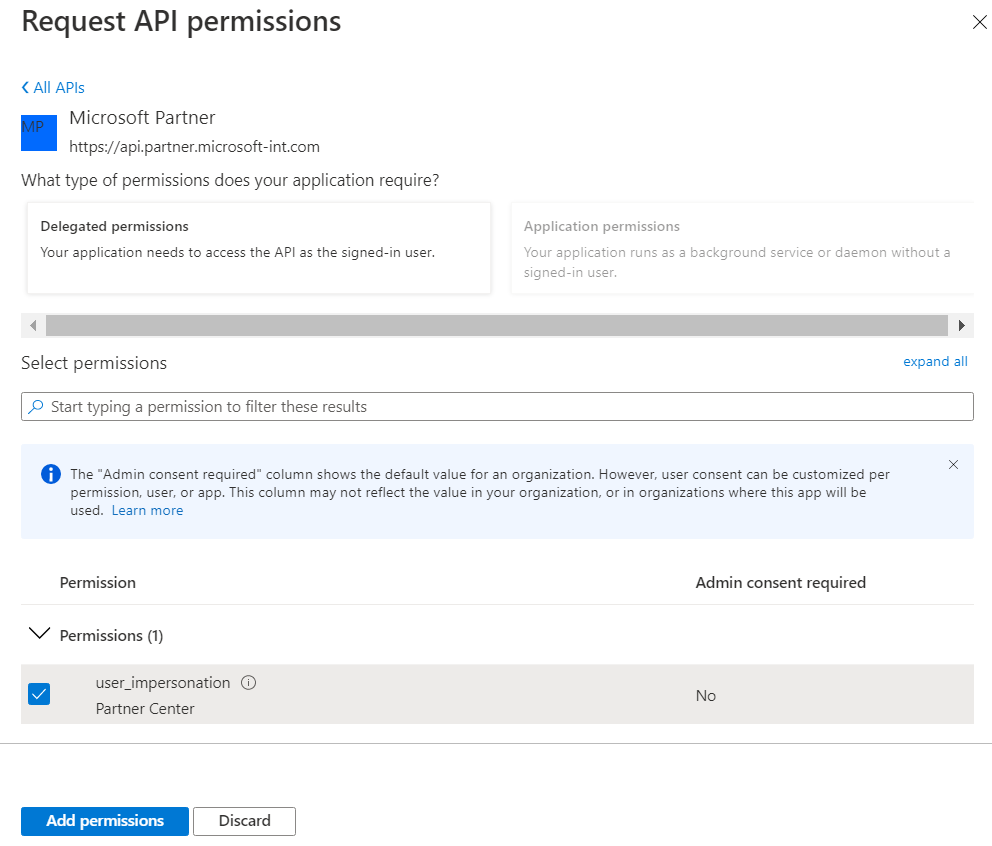

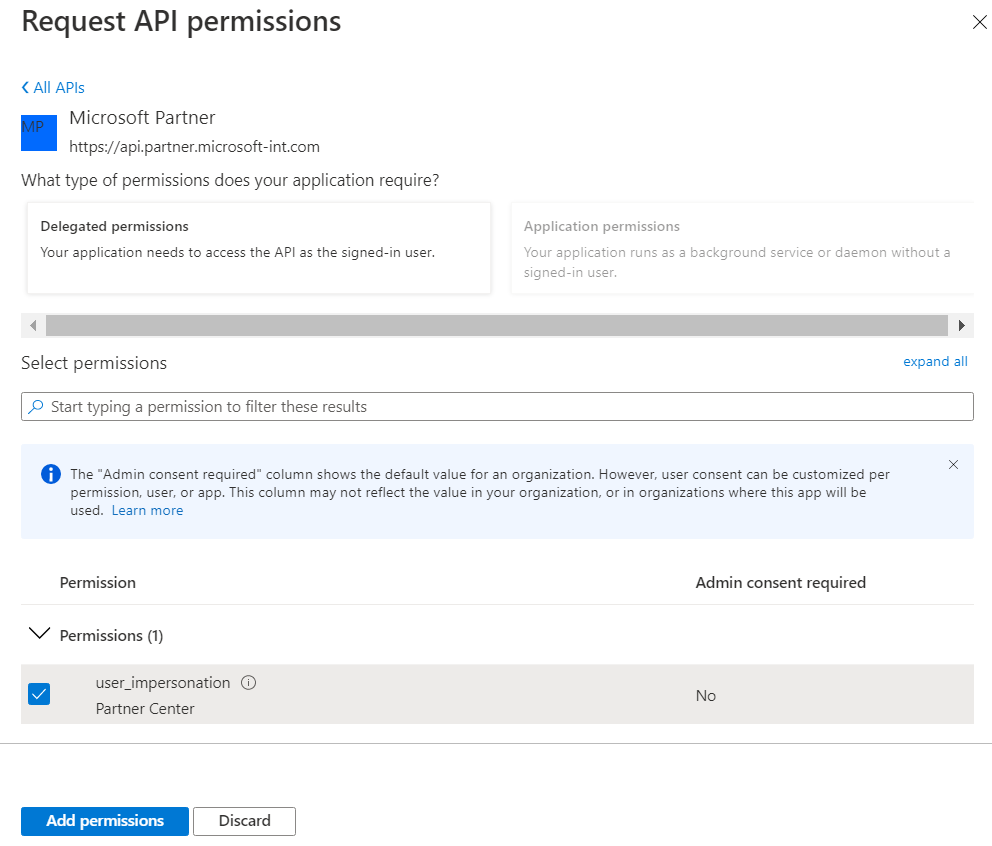

Per l'applicazione selezionare Autorizzazioni API, quindi nella schermata Richiedi autorizzazioni API selezionare Aggiungi un'autorizzazione e quindi API usate dall'organizzazione.

Cercare l'API Microsoft Partner (Microsoft Dev Center) (4990cffe-04e8-4e8b-808a-1175604b879f).

Impostare Autorizzazioni delegate sul Centro per i partner.

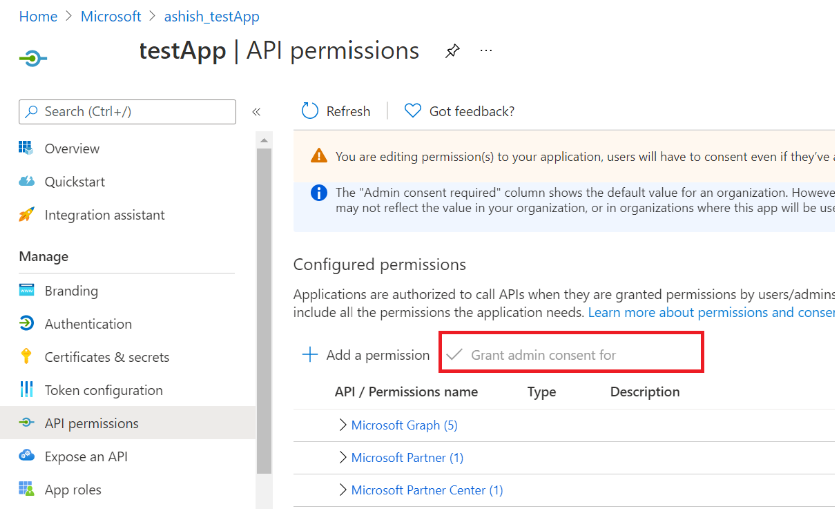

Concedere il consenso amministratore per le API.

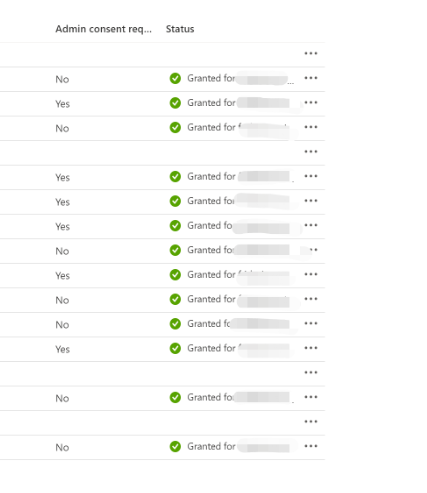

Verificare che il consenso amministratore sia abilitato nella schermata dello stato del consenso dell'amministratore.

Nella sezione Autenticazione verificare che l'opzione Consenti flussi client pubblici sia impostata su Sì.

Eseguire il codice di esempio in Visual Studio

Codice di esempio che mostra come usare l'API per la cronologia dei pagamenti e delle transazioni nel repository GitHub Partner-Center-Payout-APIs .

Note sul codice di esempio

- La configurazione dei segreti client e dei certificati, come descritto nella sezione Autenticazione: due opzioni di Come creare un principale di servizio nel portale di Azure, non è necessaria.

- Gli account con autenticazione a più fattori (MFA) non sono attualmente supportati e genereranno un errore.

- L'API di pagamento supporta solo le credenziali basate su nome utente/password.