Usare la creazione di report ibridi in Identity Manager

Questo articolo illustra come combinare dati locali e cloud in report ibridi in Microsoft Entra e come gestire e visualizzare questi report.

Nota

Microsoft ha un approccio più recente consigliato per la creazione di report ibridi in Azure, usando Azure Arc e Monitoraggio di Azure. Per altre informazioni, vedere Creazione di report di Microsoft Identity Manager 2016 con Monitoraggio di Azure.

Report ibridi

I tre report di Microsoft Identity Manager disponibili in Microsoft Entra ID sono i seguenti:

Attività di reimpostazione della password: visualizza ogni istanza quando un utente ha eseguito la reimpostazione della password usando la reimpostazione della password self-service e fornisce i controlli o i metodi usati per l'autenticazione.

Registrazione per la reimpostazione della password: visualizza ogni volta che un utente esegue la registrazione per la reimpostazione della password self-service e i metodi usati per l'autenticazione. Esempi di metodi possono essere un numero di telefono cellulare o domande e risposte.

Nota

Per i report di registrazione per la reimpostazione della password, non viene effettuata alcuna differenziazione tra il gate SMS e il gate MFA. Entrambi sono considerati metodi per telefoni cellulari.

Attività gruppi self-service: visualizza ogni tentativo effettuato da un utente di aggiungere o eliminare se stessi da un gruppo e dalla creazione di gruppi.

Nota

- I report presentano attualmente dati per un massimo di un mese di attività.

Prerequisiti

Servizio Identity Manager 2016 SP1 Identity Manager, build consigliata 4.4.1749.0 .

Un tenant Microsoft Entra ID P1 o P2 con un amministratore con licenza nella directory.

Connettività Internet in uscita dal server Identity Manager ad Azure.

Requisiti

I requisiti per l'uso della creazione di report ibridi di Identity Manager sono elencati nella tabella seguente:

| Requisito | Descrizione |

|---|---|

| Microsoft Entra ID P1 o P2 | La creazione di report ibridi è una funzionalità P1 o P2 di Microsoft Entra ID e richiede Microsoft Entra ID P1 o P2. Per altre informazioni, vedere Introduzione a Microsoft Entra ID P1 o P2. Ottieni una versione di valutazione gratuita di 30 giorni di Microsoft Entra ID P1 o P2. |

| È necessario essere un amministratore globale dell'ID Microsoft Entra | Per impostazione predefinita, solo gli amministratori globali possono installare e configurare gli agenti per iniziare, accedere al portale ed eseguire qualsiasi operazione in Azure. Importante: l'account usato quando si installa gli agenti deve essere un account aziendale o dell'istituto di istruzione. Non può essere un account Microsoft. Per altre informazioni, vedere Iscriversi ad Azure come organizzazione. |

| L'agente ibrido di Identity Manager viene installato in ogni server del servizio Identity Manager di destinazione | Per ricevere i dati e fornire funzionalità di monitoraggio e analisi, la creazione di report ibridi richiede l'installazione e la configurazione degli agenti nei server di destinazione. |

| Connettività in uscita agli endpoint di servizio di Azure | Durante l'installazione e il runtime, l'agente richiede la connettività agli endpoint di servizio di Azure. Se la connettività in uscita è bloccata dai firewall, assicurarsi che gli endpoint seguenti vengano aggiunti all'elenco consentito:

|

| Connettività in uscita basata su indirizzi IP | Per gli indirizzi IP basati sul filtro sui firewall, fare riferimento agli intervalli IP di Azure. |

| L'ispezione SSL per il traffico in uscita viene filtrata o disabilitata | Il passaggio di registrazione dell'agente o le operazioni di caricamento dei dati potrebbero non riuscire se è presente un'ispezione SSL o una terminazione per il traffico in uscita a livello di rete. |

| Porte del firewall nel server che esegue l'agente | Per comunicare con gli endpoint di servizio di Azure, l'agente richiede che le porte del firewall seguenti siano aperte:

|

| Consenti determinati siti Web se la sicurezza avanzata di Internet Explorer è abilitata | Se la sicurezza avanzata di Internet Explorer è abilitata, nel server in cui è installato l'agente devono essere consentiti i siti Web seguenti:

|

Installare Identity Manager Reporting Agent in Microsoft Entra ID

Dopo l'installazione di Reporting Agent, i dati dell'attività di Identity Manager vengono esportati da Identity Manager nel registro eventi di Windows. Identity Manager Reporting Agent elabora gli eventi e li carica in Microsoft Entra. In Microsoft Entra gli eventi vengono analizzati, decrittografati e filtrati per i report necessari.

Prima di reinstallare, è necessario disinstallare l'agente di report ibrido precedente. Per disinstallare i report ibridi, disinstallare l'agente MIMreportingAgent.msi.

Scaricare Identity Manager Reporting Agent e quindi eseguire le operazioni seguenti:

a. Accedere al portale di gestione di Microsoft Entra e quindi selezionare Active Directory.

b. Fare doppio clic sulla directory per cui si è un amministratore globale e avere una sottoscrizione microsoft Entra ID P1 o P2.

c. Selezionare Configurazione e quindi scaricare Reporting Agent.

Installare Reporting Agent eseguendo le operazioni seguenti:

a. Scaricare il file MIMHReportingAgentSetup.exe per il server del servizio Identity Manager.

b. Eseguire

MIMHReportingAgentSetup.exe.c. Eseguire il programma di installazione dell'agente.

d. Assicurarsi che il servizio Identity Manager Reporting Agent sia in esecuzione.

e. Riavviare il servizio Identity Manager.

Verificare che Identity Manager Reporting Agent funzioni in Azure.

È possibile creare dati del report usando il portale di reimpostazione della password self-service di Identity Manager per reimpostare la password di un utente. Assicurarsi che la reimpostazione della password sia stata completata correttamente e quindi verificare che i dati vengano visualizzati nel portale di gestione di Microsoft Entra.

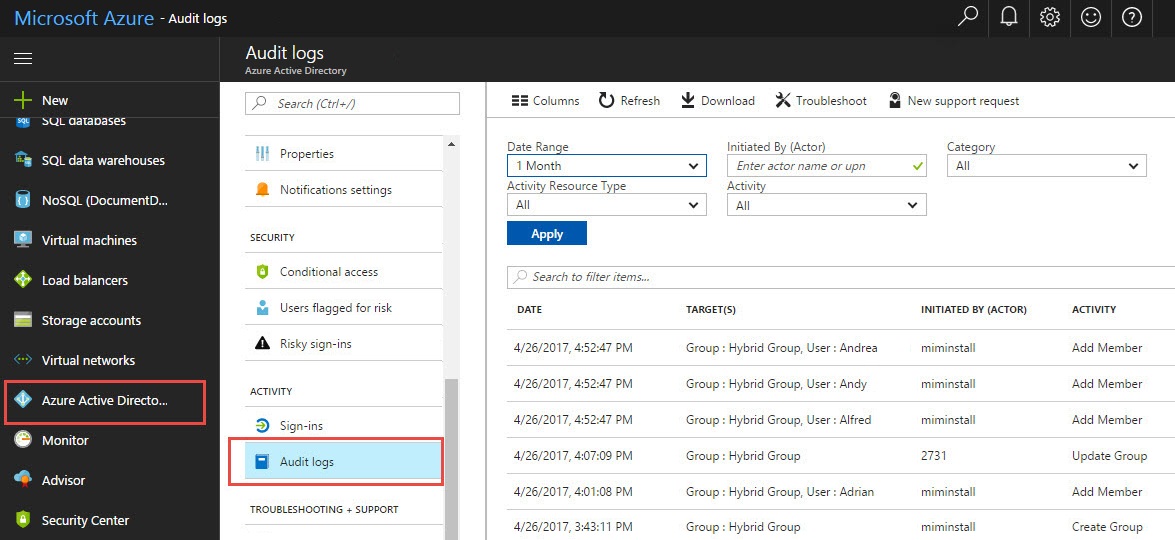

Visualizzare i report ibridi nel portale di Azure

Accedere al portale di Azure con l'account amministratore globale per il tenant.

Selezionare Microsoft Entra ID.

Nell'elenco delle directory disponibili per la sottoscrizione selezionare la directory del tenant.

Selezionare Log di controllo.

Nell'elenco a discesa Categoria assicurarsi che sia selezionato il servizio MIM.

Importante

La visualizzazione dei dati di controllo di Identity Manager nella portale di Azure può richiedere del tempo.

Interrompere la creazione di report ibridi

Se si vuole interrompere il caricamento dei dati di controllo dei report da Identity Manager a Microsoft Entra ID, disinstallare Hybrid Reporting Agent. Usare lo strumento Installazione applicazioni di Windows per disinstallare la creazione di report ibridi di Identity Manager.