Microsoft Entra collaborazione business-to-business (B2B) con Microsoft Identity Manager(MIM) 2016 SP1 con applicazione Azure Proxy

Lo scenario iniziale è la gestione del ciclo di vita degli account AD degli utenti esterni. In questo scenario, un'organizzazione ha invitato gli utenti guest nella directory Microsoft Entra e vuole concedere a tali utenti guest l'accesso alle applicazioni locali Windows-Integrated autenticazione o basata su Kerberos, tramite il proxy dell'applicazione Microsoft Entra o altri meccanismi del gateway. Il proxy dell'applicazione Microsoft Entra richiede che ogni utente disponga del proprio account di Active Directory Domain Services per scopi di identificazione e delega.

Guida specifica per lo scenario

Alcune ipotesi effettuate nella configurazione di B2B con MIM e ID Microsoft Entra Application Proxy:

È già stata distribuita un'istanza locale di Active Directory, Microsoft Identity Manager è installato e ci sono configurazioni di base del servizio MIM, del portale MIM, di Active Directory Management Agent (ADMA) e di FIM Management Agent. Per altre informazioni, vedere Distribuire Microsoft Identity Manager 2016 SP2.

Sono già state seguite le istruzioni dell'articolo su come scaricare e installare il connettore Graph.

È stato configurato Microsoft Entra Connect per la sincronizzazione di utenti e gruppi con Microsoft Entra ID.

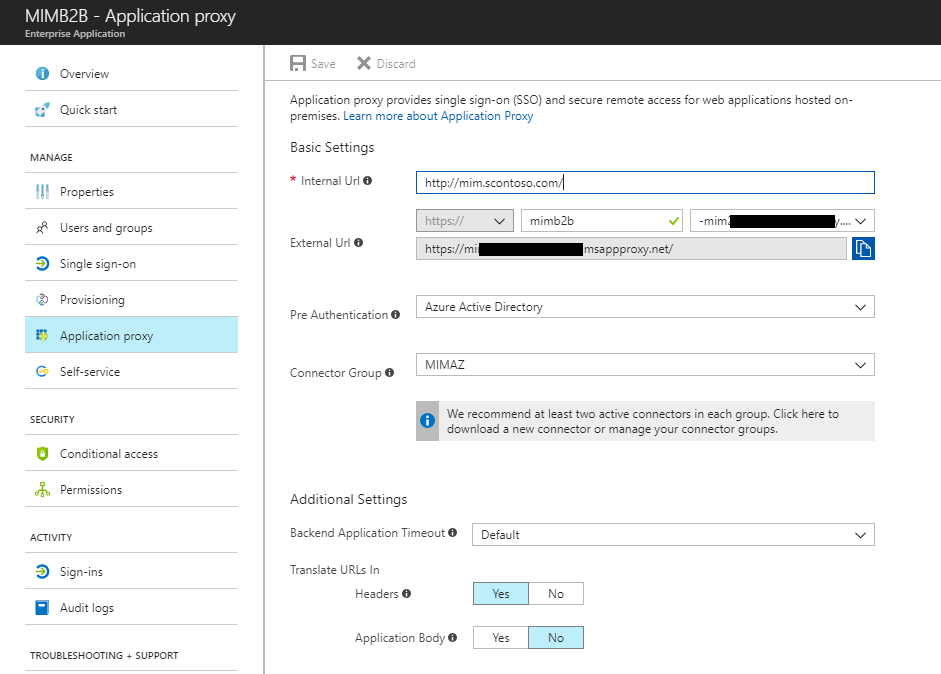

Sono già stati configurati Application Proxy connettori e gruppi di connettori. In caso contrario, vedere Esercitazione: Aggiungere un'applicazione locale per l'accesso remoto tramite Application Proxy in Microsoft Entra ID per installare e configurare.

Sono già state pubblicate una o più applicazioni, che si basano sull'autenticazione integrata di Windows o su singoli account AD tramite Microsoft Entra proxy dell'applicazione.

È stato invitato o si invita uno o più utenti guest, che hanno generato la creazione di uno o più utenti in Microsoft Entra ID. Per altre informazioni, vedere Self-service per Microsoft Entra iscrizione di Collaborazione B2B.

Scenario di esempio della distribuzione end-to-end B2B

In questa guida si presuppone lo scenario seguente:

Contoso Pharmaceuticals collabora con Trey Research Inc. all'interno del reparto di ricerca e sviluppo. I dipendenti di Trey Research devono poter accedere all'applicazione di creazione di report sulla ricerca fornita da Contoso Pharmaceuticals.

Contoso Pharmaceuticals è in un tenant indipendente, con un dominio personalizzato configurato.

Un utente esterno è stato invitato nel tenant di Contoso Pharmaceuticals. Questo utente ha accettato l'invito e può accedere alle risorse condivise.

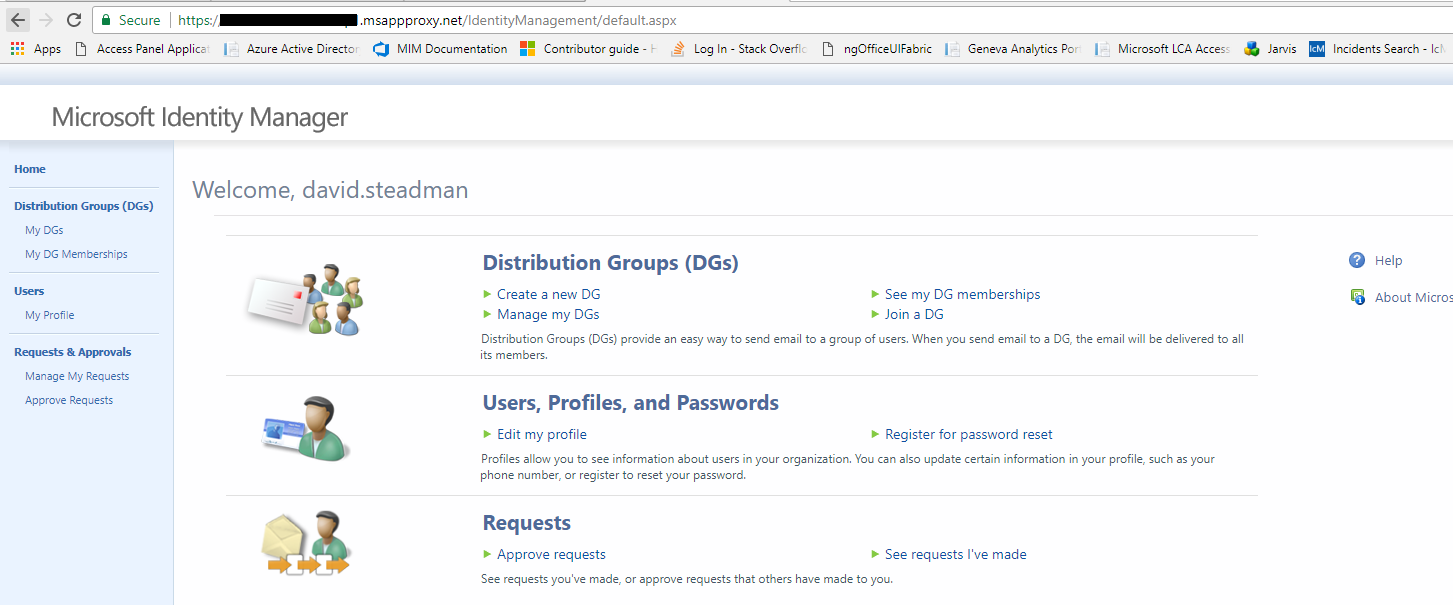

Contoso Pharmaceuticals ha pubblicato un'app tramite il proxy app. In questo scenario, l'applicazione di esempio è il portale MIM. Questo consente a un utente guest di partecipare ai processi MIM, ad esempio le attività del supporto tecnico o la richiesta di accesso ai gruppi in MIM.

Configurare AD e Microsoft Entra Connect per escludere gli utenti aggiunti da Microsoft Entra ID

Per impostazione predefinita, Microsoft Entra Connect presuppone che gli utenti non amministratori in Active Directory debbano essere sincronizzati con Microsoft Entra ID. Se Microsoft Entra Connect trova un utente esistente in Microsoft Entra ID corrispondente all'utente da AD locale, Microsoft Entra Connect corrisponderà ai due account e presuppone che si tratti di una sincronizzazione precedente dell'utente e di rendere autorevole l'istanza locale di AD. Tuttavia, questo comportamento predefinito non è adatto per il flusso B2B, in cui l'account utente ha origine in Microsoft Entra ID.

Pertanto, gli utenti inseriti in Servizi di dominio Active Directory da MICROSOFT ENTRA ID devono essere archiviati in modo che Microsoft Entra ID non tenti di sincronizzare di nuovo tali utenti con Microsoft Entra ID. Un modo per eseguire questa operazione consiste nel creare una nuova unità organizzativa in Servizi di dominio Active Directory e configurare Microsoft Entra Connect per escludere tale unità organizzativa.

Per altre informazioni, vedere Microsoft Entra Connect Sync: Configure filtering .For more information, see Microsoft Entra Connect Sync: Configure filtering.

Creare l'applicazione Microsoft Entra

Nota: prima di creare l'agente di gestione per il connettore Graph nel servizio di sincronizzazione MIM, leggere la guida alla distribuzione del connettore Graph e creare un'applicazione con un client ID e un segreto.

Assicurarsi che l'applicazione sia stata autorizzata per almeno una di queste autorizzazioni: User.Read.All, User.ReadWrite.All, Directory.Read.All o Directory.ReadWrite.All.

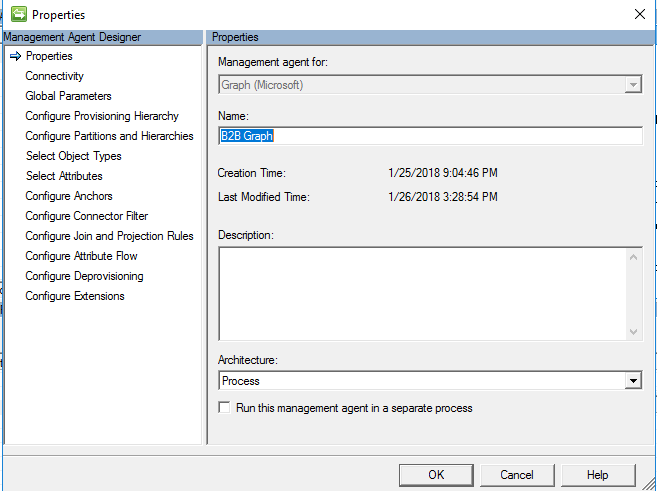

Creare il nuovo agente di gestione

Nell'interfaccia utente di Synchronization Service Manager selezionare Connettori e Crea. Selezionare Graph (Microsoft) e assegnargli un nome descrittivo.

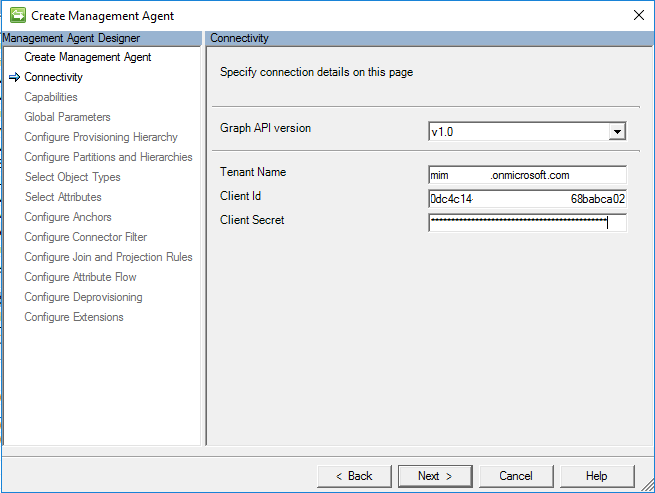

Connettività

Nella pagina Connettività è necessario specificare la versione dell'API Graph. Il PAI per produzione è V 1.0, non di produzione è Beta.

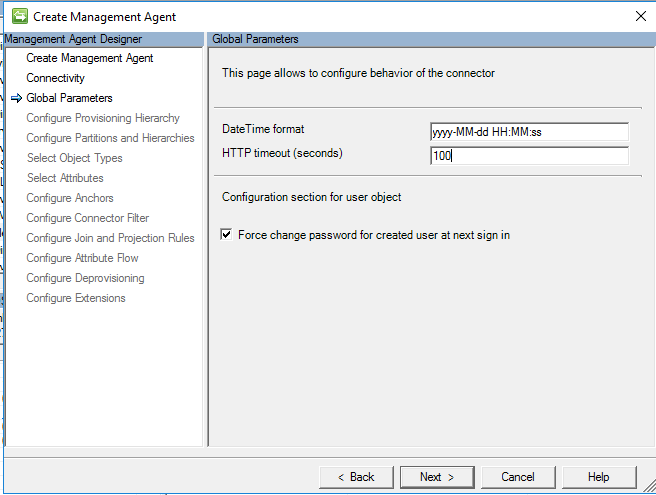

Parametri globali

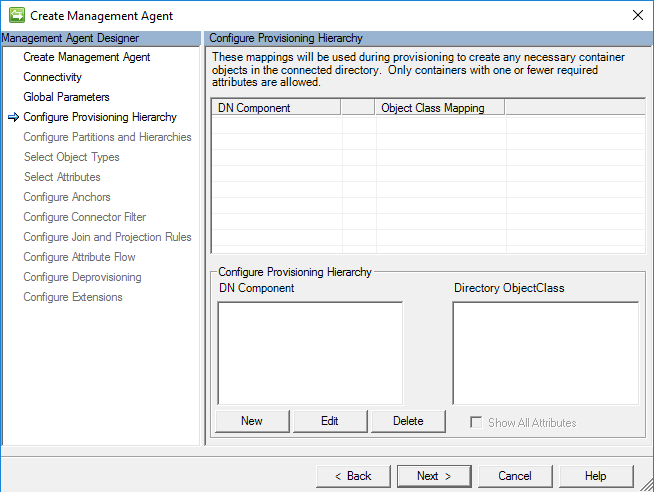

Configurazione della gerarchia di provisioning

Questa pagina viene usata per eseguire il mapping del componente DN, ad esempio l'unità organizzativa, al tipo di oggetto di cui deve essere effettuato il provisioning, ad esempio organizationalUnit. Ciò non è necessario per questo scenario, quindi lasciare l'impostazione predefinita e fare clic su Avanti.

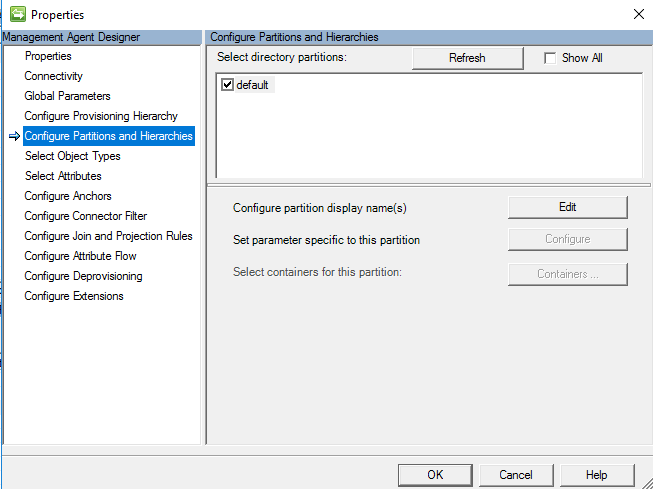

Configurare partizioni e gerarchie

Nella pagina delle partizioni e gerarchie selezionare tutti gli spazi dei nomi con gli oggetti che si prevede di importare ed esportare.

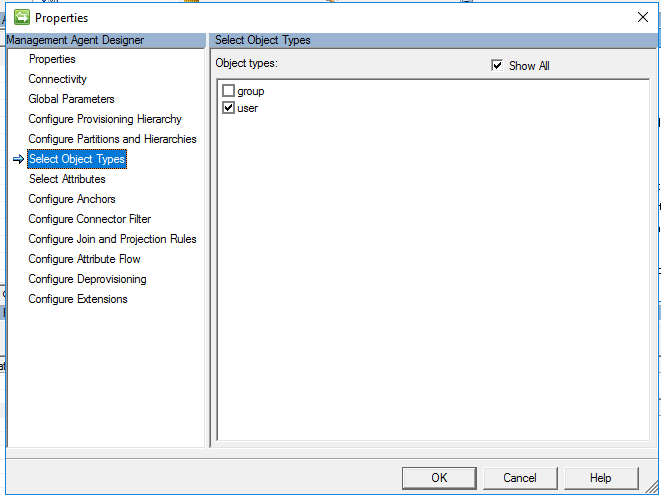

Selezionare i tipi di oggetti

Nella pagina Tipi di oggetto, selezionare i tipi di oggetto che si intende importare. Selezionare almeno "Utente".

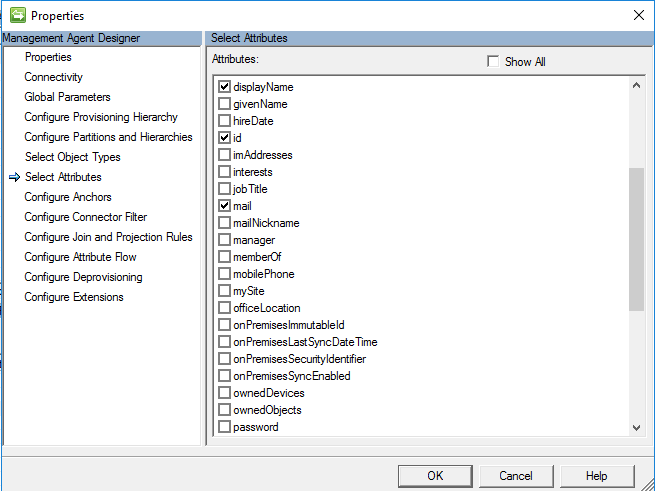

Selezionare gli attributi

Nella schermata Seleziona attributi selezionare gli attributi da Microsoft Entra che saranno necessari per gestire gli utenti B2B in AD. L'attributo "ID" è obbligatorio. Gli attributi userPrincipalName e userType verranno usati più avanti in questa configurazione. Gli altri attributi sono facoltativi, tra cui

displayNamemailgivenNamesurnameuserPrincipalNameuserType

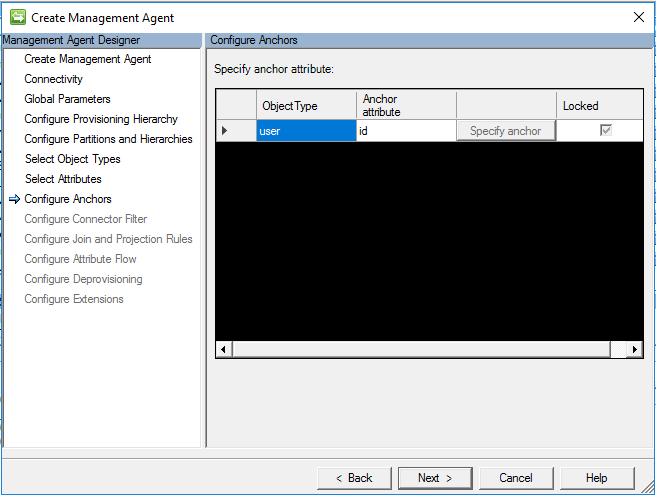

Configurare gli ancoraggi

Nella schermata di configurazione degli ancoraggi, la configurazione dell'attributo di ancoraggio è un passaggio obbligatorio. Per impostazione predefinita, usare l'attributo ID per il mapping utente.

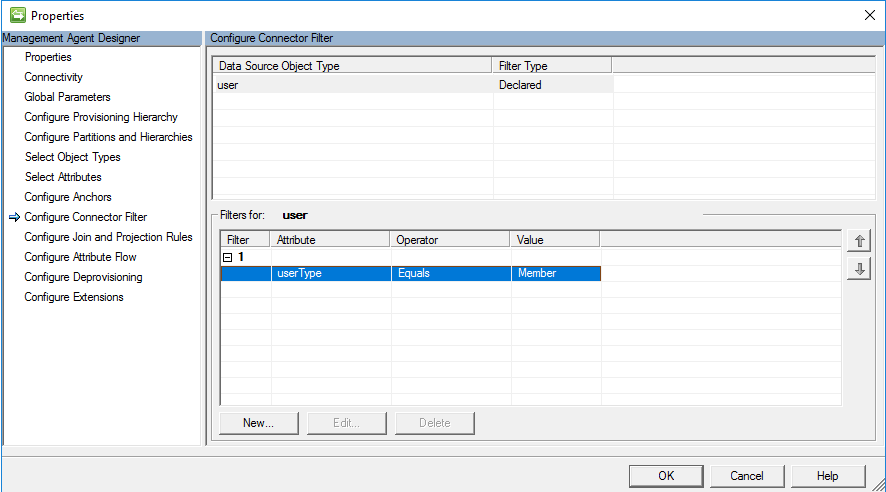

Configurare il filtro connettore

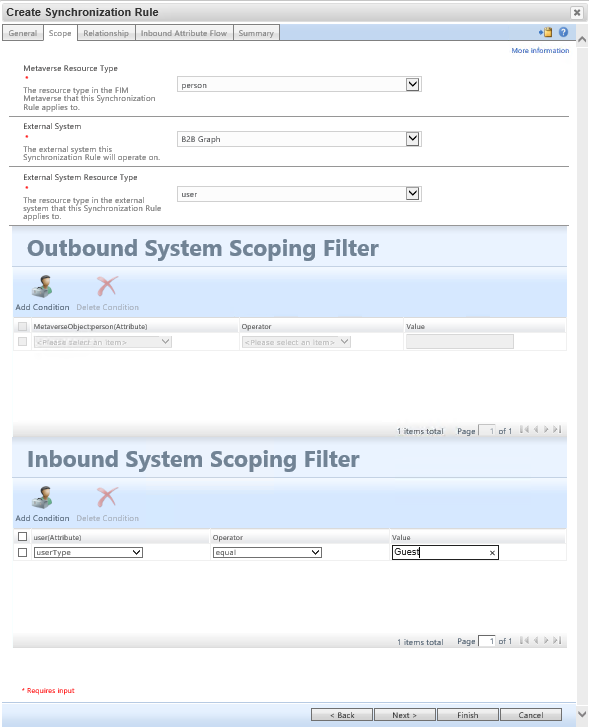

Nella pagina Configura filtro connettore MIM consente di filtrare gli oggetti in base al filtro degli attributi. In questo scenario per B2B, l'obiettivo consiste nell'inserire solo Utenti con il valore dell'attributo userType che è uguale a Gueste non agli utenti con userType uguale a member.

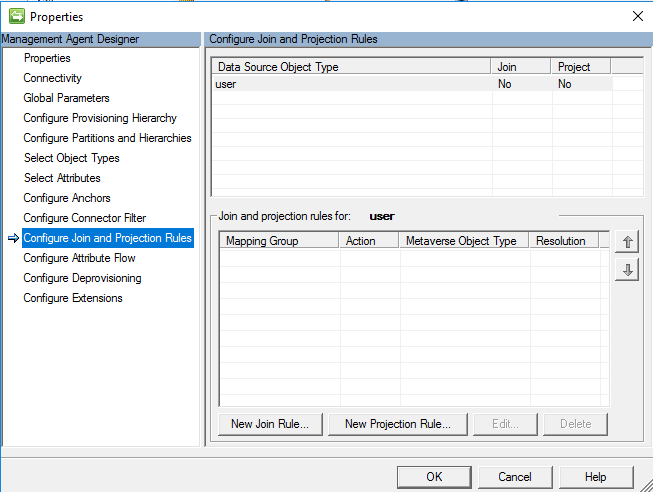

Configurare le regole di unione e proiezione

In questa guida si presuppone che verrà creata una regola di sincronizzazione. Poiché la configurazione delle regole di unione e proiezione viene gestita dalla regola di sincronizzazione, non è necessario identificare un'unione e una proiezione nel connettore. Lasciare l'impostazione predefinita e fare clic su OK.

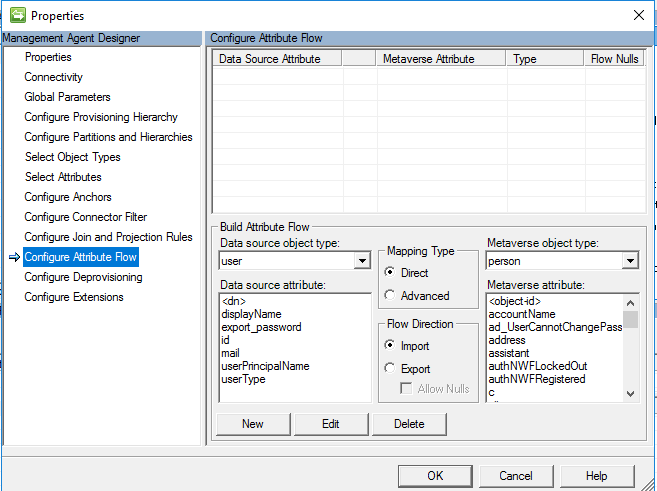

Configurare il flusso di attributi

In questa guida si presuppone che verrà creata una regola di sincronizzazione. La proiezione non è necessaria per definire il flusso di attributi nella sincronizzazione MIM perché viene gestito dalla regola di sincronizzazione che verrà creata in seguito. Lasciare l'impostazione predefinita e fare clic su OK.

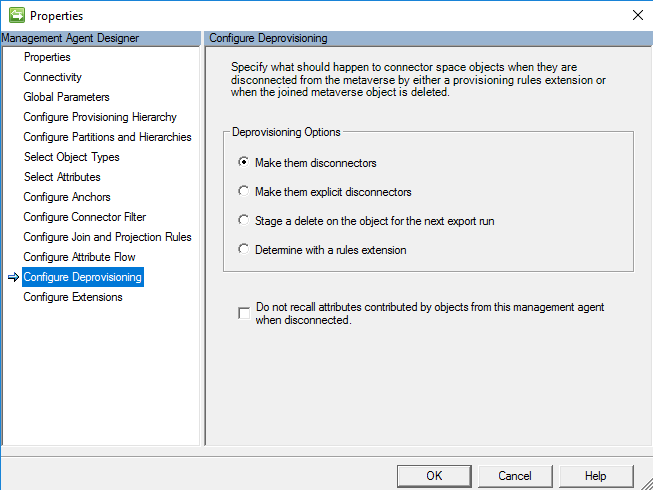

Configurare il deprovisioning

L'impostazione per configurare il deprovisioning consente di configurare la sincronizzazione MIM per eliminare l'oggetto, se l'oggetto del metaverse va eliminato. In questo scenario, si rendono i disconnessori perché l'obiettivo è lasciarli in Microsoft Entra ID. In questo scenario non viene esportato alcun elemento in Microsoft Entra ID e il connettore è configurato solo per l'importazione.

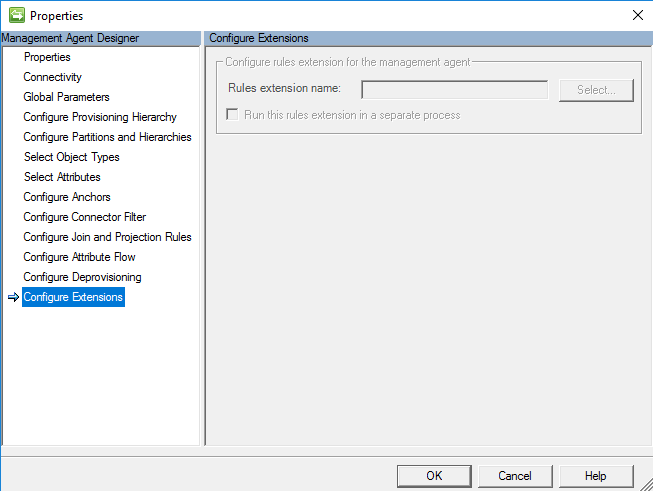

Configurare le estensioni

La configurazione delle estensioni in questo agente di gestione non è un'opzione obbligatoria, perché si usa una regola di sincronizzazione. Se in precedenza si fosse deciso per una regola avanzata nel flusso di attributi, sarebbe presente un'opzione per definire l'estensione della regola.

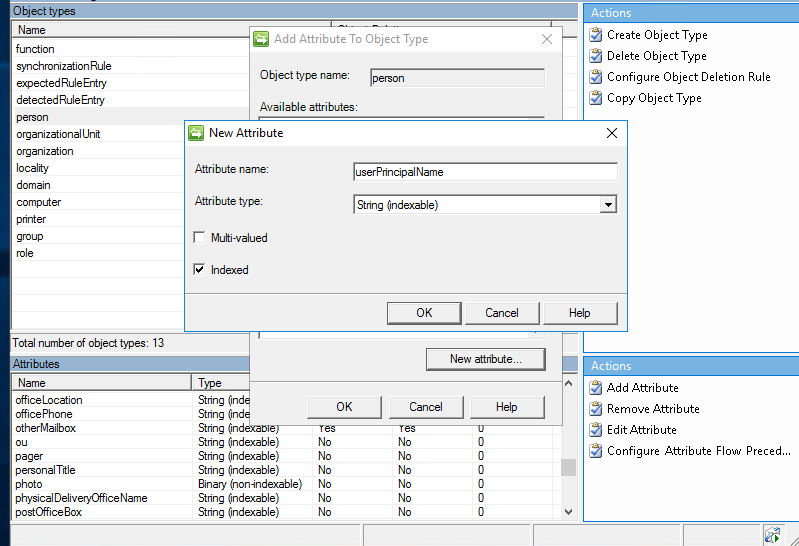

Estensione dello schema metaverse

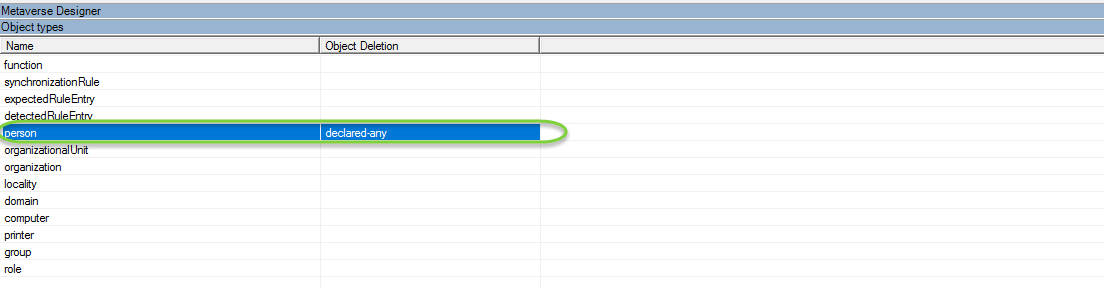

Prima di creare la regola di sincronizzazione, è necessario creare un attributo denominato userPrincipalName associato all'oggetto person che usa la finestra di progettazione MV.

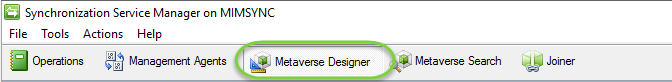

Nel client di sincronizzazione selezionare Metaverse Designer (Progettazione metaverse)

Selezionare quindi il tipo di oggetto person

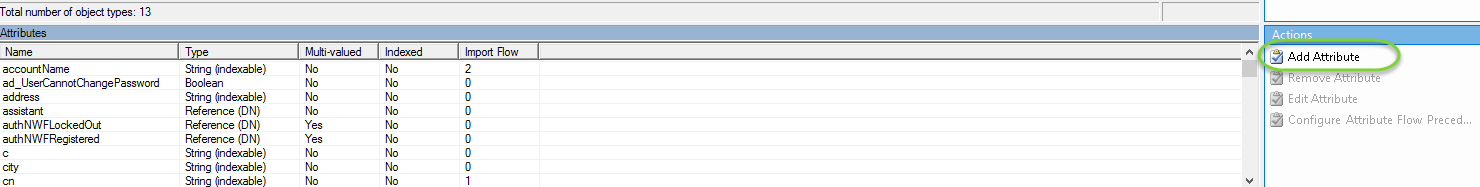

In Azioni fare quindi clic su Aggiungi attributo

Completare i dettagli seguenti

Nome attributo: userPrincipalName

Tipo di attributo: Stringa (indicizzabile)

Indicizzato = True

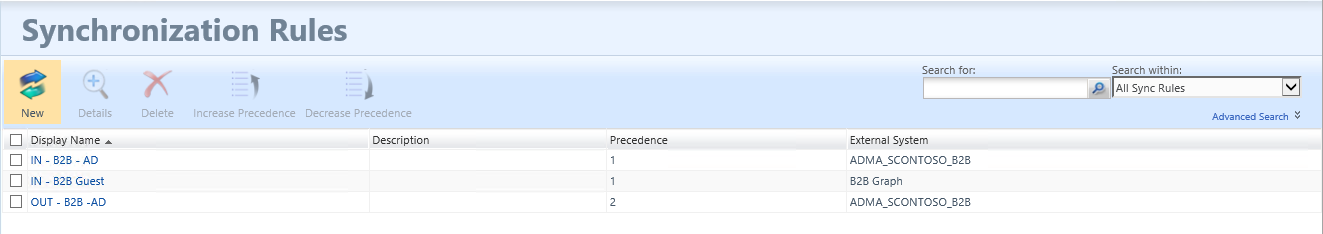

Creazione di regole di sincronizzazione del servizio MIM

Nella procedura seguente viene avviato il mapping dell'account guest B2B e del flusso di attributi. Si presume che Active Directory Management Agent sia già stato configurato e che FIM Management Agent sia configurato per importare utenti nel servizio e nel portale MIM.

I passaggi successivi richiedono l'aggiunta di una configurazione minima alla MA FIM e all'AD MA.

Per altre informazioni sulla configurazione, vedere How Do I Provision Users to AD DS (Come effettuare il provisioning degli utenti in Active Directory Domain Services) all'indirizzo https://technet.microsoft.com/library/ff686263(v=ws.10).aspx

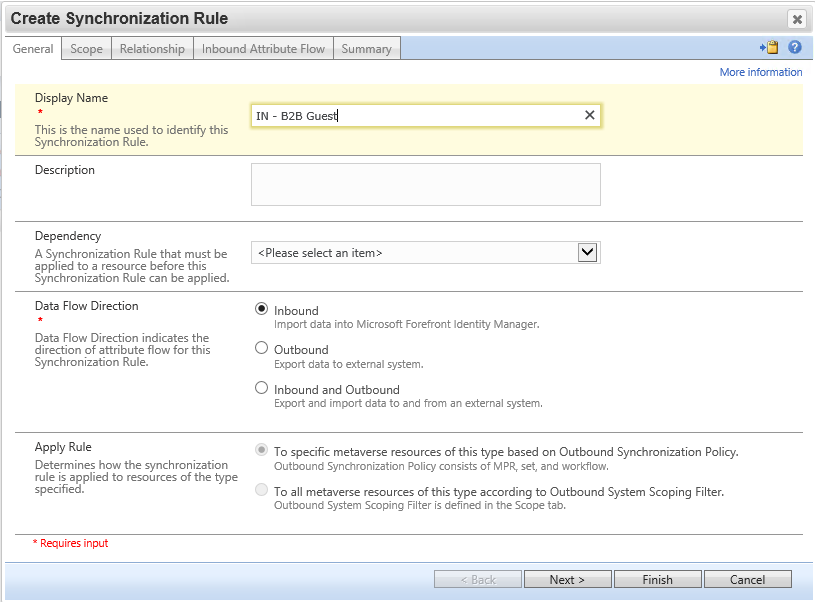

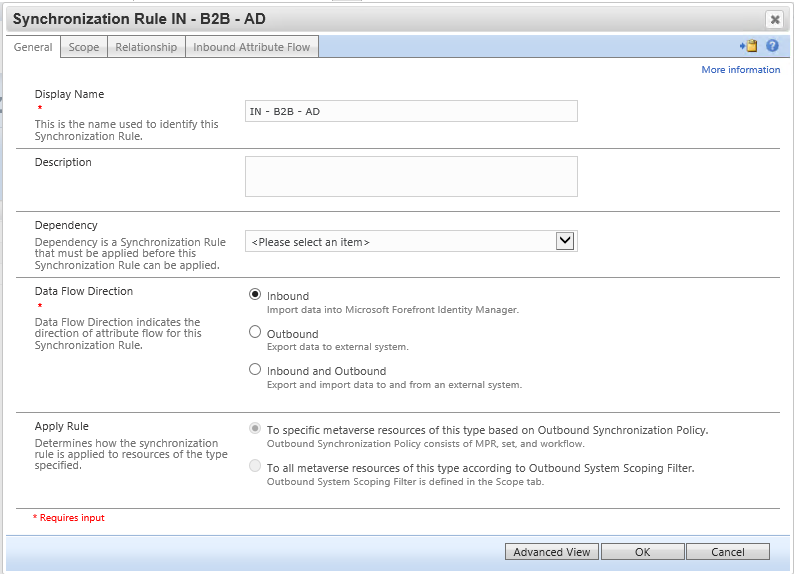

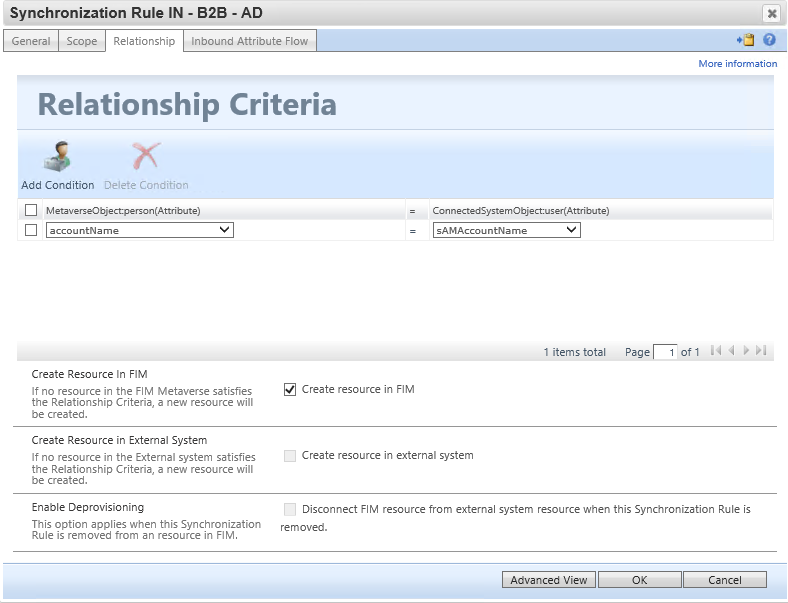

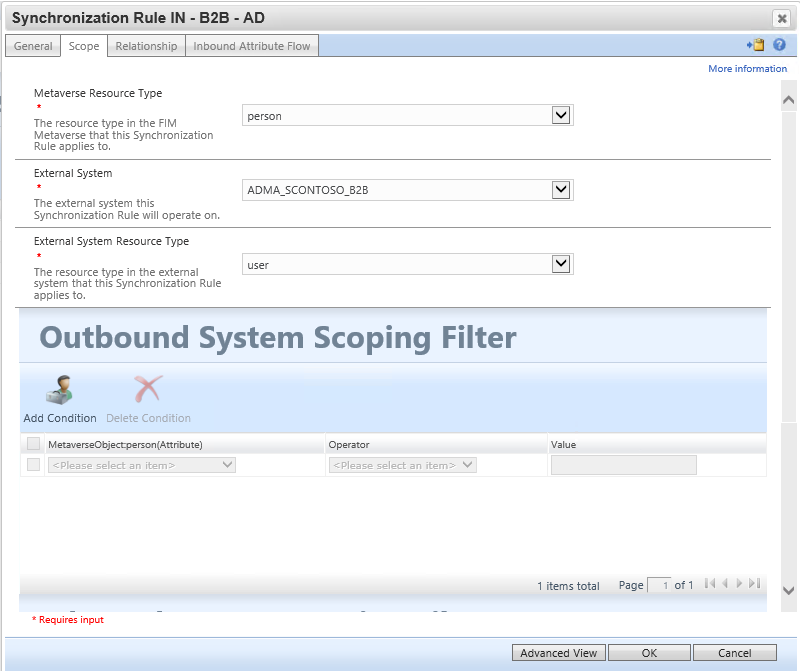

Regola di sincronizzazione: Importare l'utente guest in MV al metaverse del servizio di sincronizzazione da Microsoft Entra ID

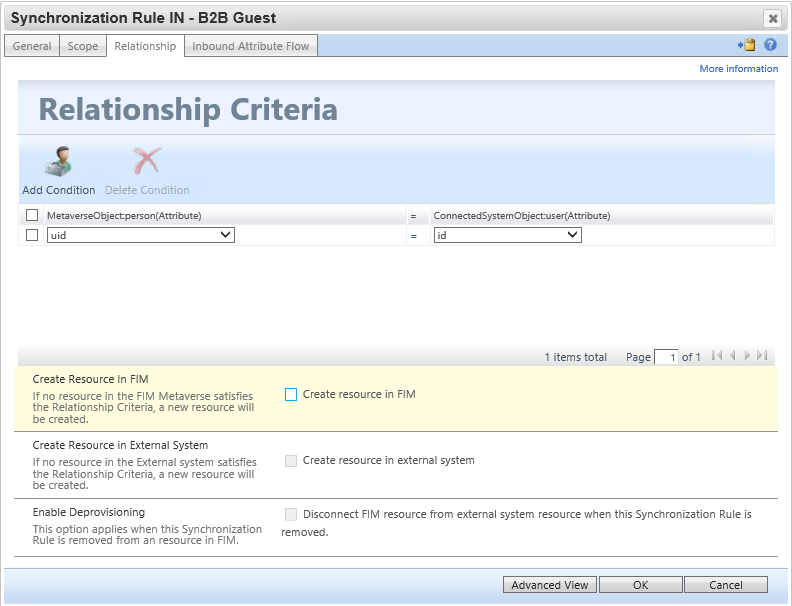

Passare al portale MIM, selezionare Regole di sincronizzazione e fare clic su Nuovo. Creare una regola di sincronizzazione in ingresso per il flusso B2B tramite il connettore Graph.

Al passaggio dei criteri di relazione, selezionare "Crea risorsa in FIM".

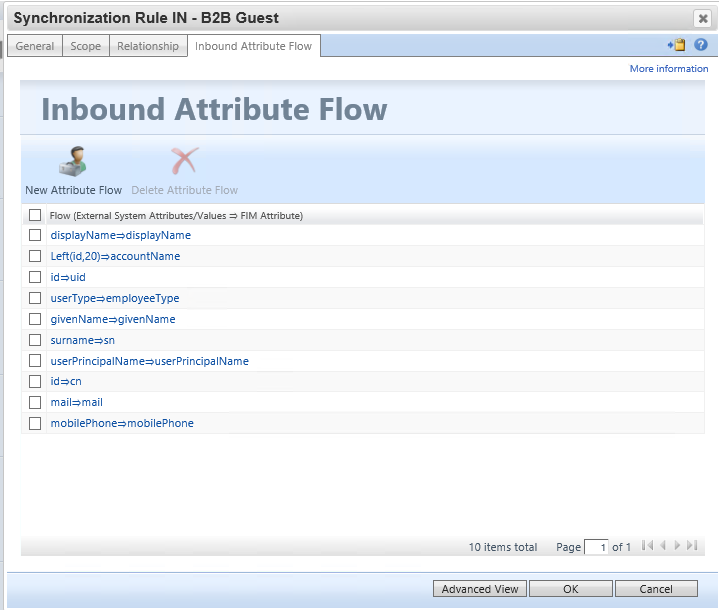

Configurare le seguenti regole del flusso in ingresso dell'attributo. Assicurarsi di popolare gli accountNameuserPrincipalName attributi e uid perché verranno usati più avanti in questo scenario:

| Solo flusso iniziale | Utilizza come test di esistenza | Flusso (valore di origine ⇒ attributo FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

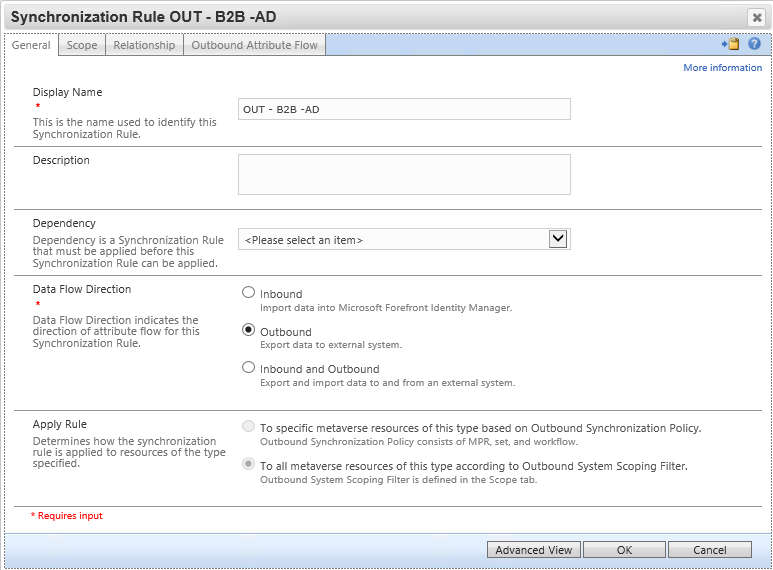

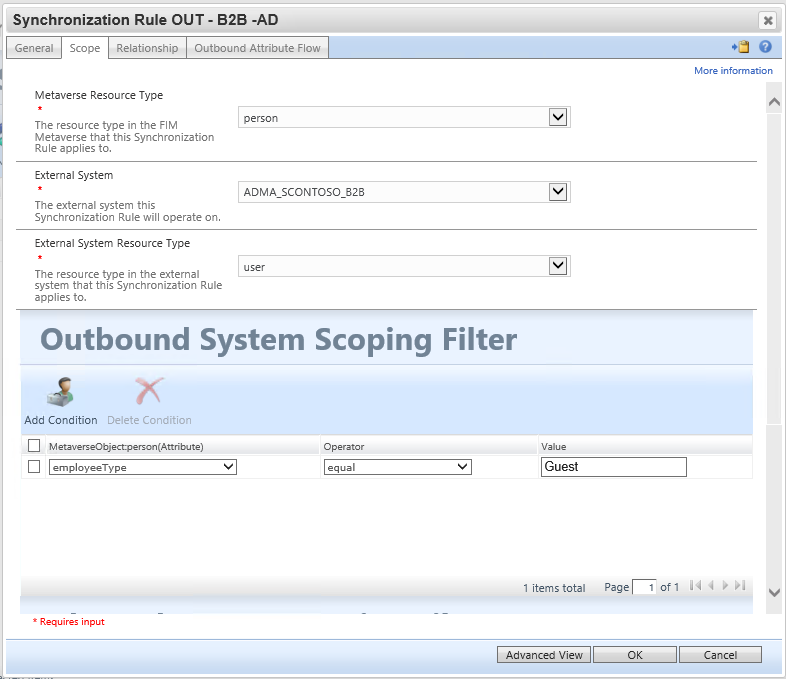

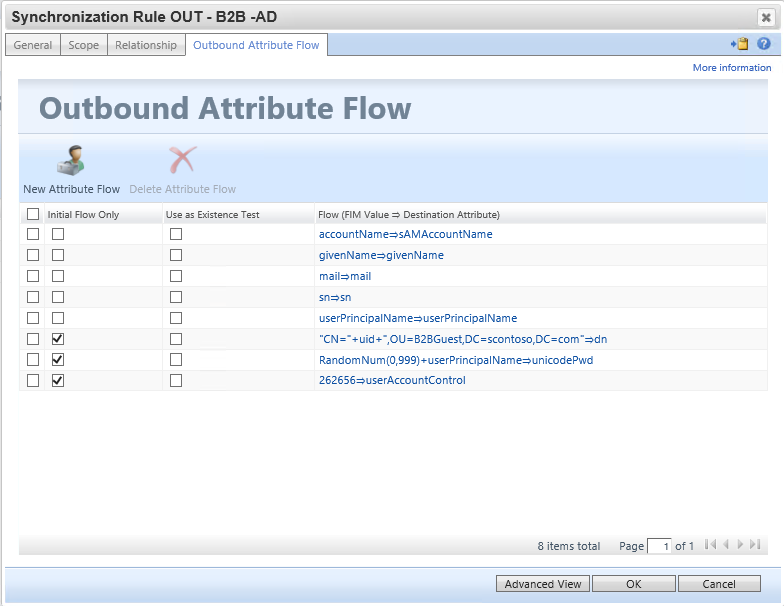

Regola di sincronizzazione: creare un account utente guest in Active Directory

Questa regola di sincronizzazione crea l'utente in Active Directory. Assicurarsi che il flusso per dn deve inserire l'utente nell'unità organizzativa che è stata esclusa da Microsoft Entra Connect. Inoltre, aggiornare il flusso per unicodePwd in funzione dei criteri password di AD. Non è necessario che l'utente conosca la password. Si noti che il valore di 262656 per userAccountControl codifica i flag SMARTCARD_REQUIRED e NORMAL_ACCOUNT.

Regole di flusso:

| Solo flusso iniziale | Utilizza come test di esistenza | Flusso (attributo destinazione ⇒ valore FIM) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| S | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| S | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| S | [262656⇒userAccountControl](javascript:void(0);) |

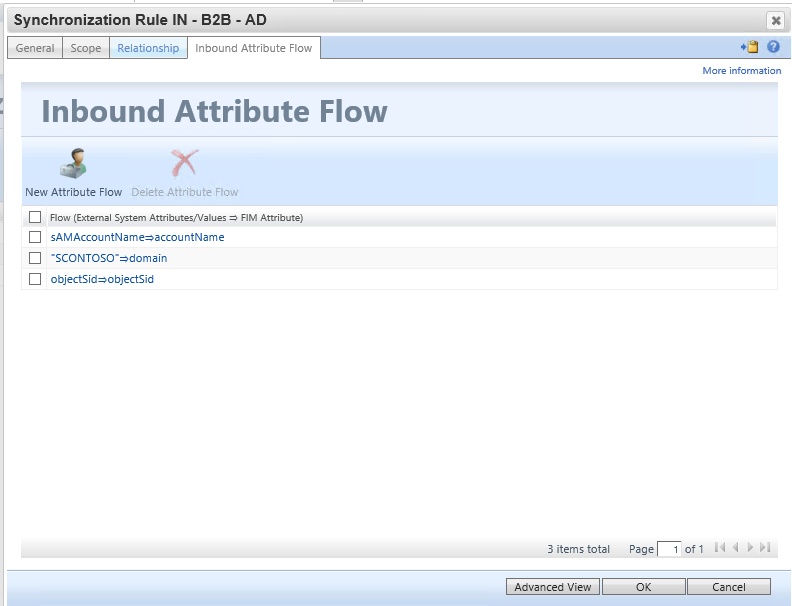

Regola di sincronizzazione facoltativa: importare SID oggetti utente guest B2B per consentire l'accesso a MIM

Questa regola di sincronizzazione in ingresso riporta l'attributo SID dell'utente da Active Directory a MIM, in modo che l'utente possa accedere al portale MIM. Il portale MIM richiede che gli attributi samAccountName, domain e objectSid dell'utente siano compilati nel database del servizio MIM.

Configurare il sistema esterno di origine come ADMA, in quanto l'attributo objectSid verrà impostato automaticamente da Active Directory quando MIM crea l'utente.

Si noti che se si configura la creazione di utenti nel servizio MIM, è necessario assicurarsi che non siano nell'ambito di alcun set destinato alle regole dei criteri di gestione della reimpostazione password self-service dei dipendenti. A questo scopo potrebbe essere necessario modificare le definizioni dei set per escludere gli utenti che sono stati creati dal flusso B2B.

| Solo flusso iniziale | Utilizza come test di esistenza | Flusso (valore di origine ⇒ attributo FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

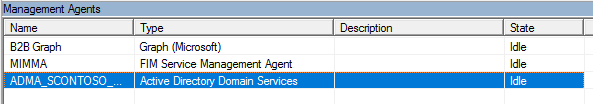

Eseguire le regole di sincronizzazione

Si invita quindi l'utente e si eseguono le regole di sincronizzazione dell'agente di gestione nell'ordine seguente:

Importazione completa e sincronizzazione dell'agente di gestione

MIMMA. Ciò garantisce che le regole di sincronizzazione della sincronizzazione MIM siano le più recenti.Importazione completa e sincronizzazione dell'agente di gestione

ADMA. Ciò garantisce che ci sia concordanza tra MIM e Active Directory. A questo punto, non ci saranno ancora esportazioni in sospeso per gli utenti guest.Importazione completa e sincronizzazione dell'agente di gestione B2B Graph. Questa operazione importa gli utenti guest nel metaverse. A questo punto, ci saranno uno o più account in attesa di esportazione per

ADMA. Se non ci sono esportazioni in sospeso, verificare che gli utenti guest siano stati importati nello spazio connettore e che le regole siano state configurate per poter assegnare agli utenti gli account AD.Esportazione, importazione differenziale e sincronizzazione dell'agente di gestione

ADMA. Se le esportazioni non sono riuscite, verificare la configurazione della regola e determinare se mancavano alcuni requisiti dello schema.Esportazione, importazione differenziale e sincronizzazione dell'agente di gestione

MIMMA. Al termine dell'operazione non dovrebbero più esserci esportazioni in sospeso.

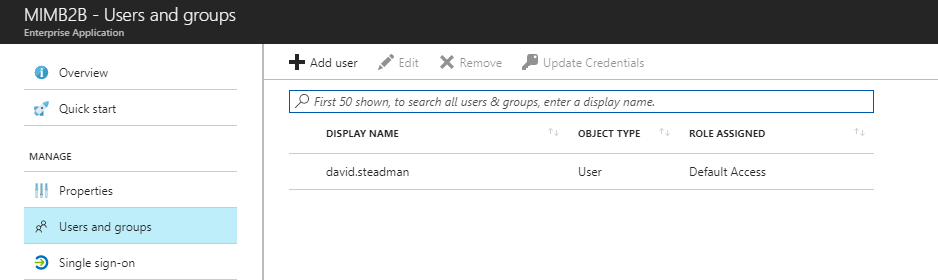

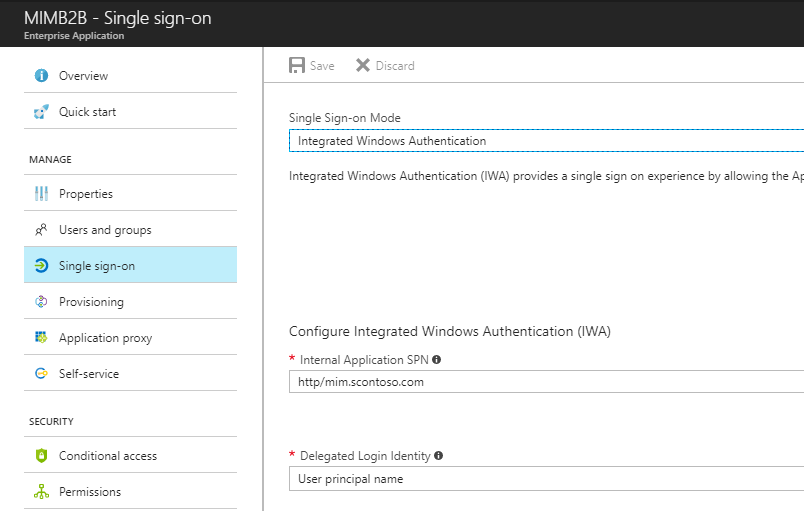

Facoltativo: proxy app per gli utenti guest B2B che accedono al portale MIM

Ora che sono state create le regole di sincronizzazione in MIM, Nella configurazione del proxy app definire l'uso dell'entità cloud per autorizzare KCD nel proxy app. Aggiungere anche manualmente l'utente agli utenti e gruppi da gestire. Le opzioni non visualizzano l'utente finché non è stata eseguita la creazione in MIM. Per aggiungere l'utente guest a un gruppo di Office dopo il provisioning, è necessario proseguire con la configurazione, ma tale procedura non è illustrata in questo documento.

Quando la configurazione è terminata, chiedere all'utente B2B di eseguire l'accesso e visualizzare l'applicazione.

Passaggi successivi

Come si effettua il provisioning di utenti ai servizi di dominio di Active Directory

Riferimento alle funzioni per FIM 2010

Come fornire l'accesso remoto sicuro alle applicazioni locali

Scaricare il connettore di Microsoft Identity Manager per Microsoft Graph