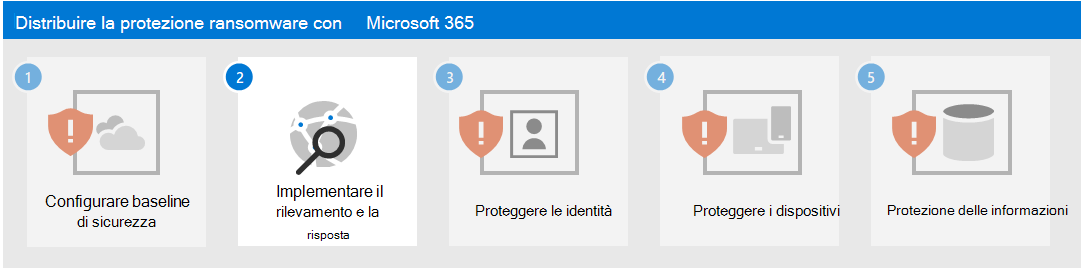

Passaggio 1. Configurare baseline di sicurezza

Come primo passaggio per contrastare gli attacchi ransomware, è necessario configurare le seguenti baseline di sicurezza definite da Microsoft:

- Centro sicurezza Microsoft 365

- Gestione della posta elettronica di Exchange

- Baseline aggiuntive per dispositivi Windows e software client

Queste baseline contengono impostazioni di configurazione e regole ben note agli utenti malintenzionati, la cui assenza viene rapidamente notata e comunemente sfruttata.

Baseline di Centro sicurezza Microsoft 365

Prima di tutto, valutare e misurare la propria postura di sicurezza usando Microsoft Secure Score e seguire le istruzioni per migliorarla secondo necessità.

Usare quindi le regole di riduzione della superficie di attacco per bloccare attività sospette e contenuti vulnerabili. Queste regole includono la prevenzione delle azioni seguenti:

- Creazione di processi figlio da parte di tutte le applicazioni Office

- Contenuti eseguibili dal client di posta elettronica e dalla posta sul Web

- Esecuzione di file eseguibili a meno che non soddisfino criteri di prevalenza, età o elenco di attendibilità.

- Esecuzione di script potenzialmente offuscati

- Avvio di contenuti eseguibili scaricati in JavaScript o VBScript

- Creazione di contenuto eseguibile da parte di applicazioni Office

- Inserimento di codice in altri processi da parte di applicazioni Office

- Creazione di processi figlio da parte delle applicazioni di comunicazione di Office

- Esecuzione in USB di processi non attendibili e non firmati

- Abbonamento all’evento di persistenza tramite Windows Management Interface (WMI)

- Furto delle credenziali dal sottosistema di autorità di protezione locale di Windows (lsass.exe)

- Creazioni di processi originate da comandi PSExec e WMI

Baseline di gestione della posta elettronica di Exchange

Per impedire l'accesso iniziale al tenant da un attacco basato sulla posta elettronica, configurare queste impostazioni di base della posta elettronica di Exchange:

- Abilitare l’analisi della posta elettronica di Antivirus Microsoft Defender.

- Usare Microsoft Defender per Office 365 per la protezione avanzata da phishing e la copertura contro nuove minacce e le varianti polimorfiche.

- Controllare le impostazioni del filtro della posta elettronica di Office 365 per assicurarsi di bloccare messaggi contraffatti, posta indesiderata e messaggi con malware. Usare Defender per Office 365 per la protezione avanzata da phishing e la copertura contro nuove minacce e le varianti polimorfiche. Configurare Defender per Office 365 per ricontrollare i collegamenti al clic ed eliminare i messaggi recapitati in risposta alla Threat Intelligence appena acquisita.

- Esaminare e aggiornare le più recenti impostazioni consigliate per la sicurezza per EOP e Defender per Office 365.

- Configurare Defender per Office 365 per ricontrollare i collegamenti al clic ed eliminare i messaggi recapitati in risposta alla Threat Intelligence appena acquisita.

Baseline aggiuntive

Applicare le baseline di sicurezza per:

- Microsoft Windows 11 o 10

- Microsoft 365 Apps for Enterprise

- Microsoft Edge

Impatto sugli utenti e gestione delle modifiche

Come procedura consigliata per una regola di riduzione della superficie di attacco, valutare l'impatto di una regola sulla rete aprendo la raccomandazione sulla sicurezza per tale regola in Gestione vulnerabilità di Defender. Il riquadro dei suggerimenti descrive l'impatto sull'utente, che si può usare per determinare quale percentuale dei dispositivi può accettare un nuovo criterio che abilita la regola in modalità di blocco senza effetti negativi sulla produttività dell'utente.

Inoltre, le impostazioni base della posta elettronica di Exchange possono bloccare la posta elettronica in arrivo e impedire l'invio di messaggi o il clic sui collegamenti all'interno degli stessi. Informare i dipendenti su questo comportamento e sul motivo per cui vengono adottate queste precauzioni.

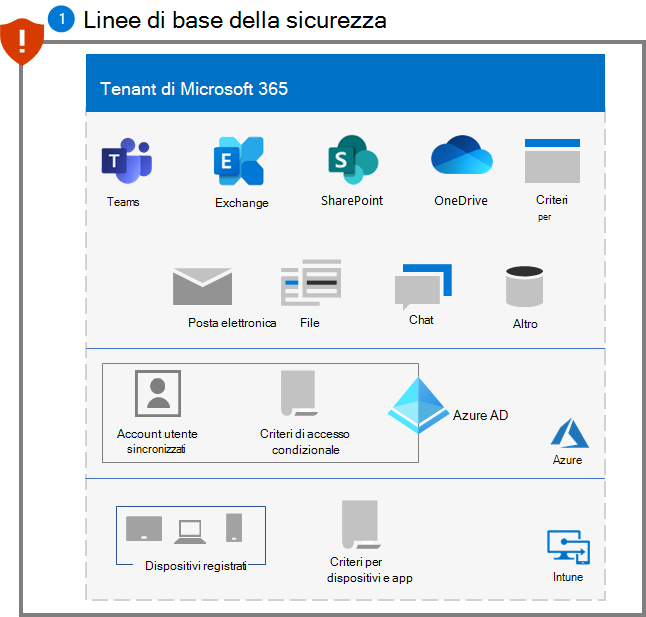

Configurazione risultante

Ecco la protezione ransomware per il tenant dopo questo passaggio.

Passaggio successivo

Continuare con il passaggio 2 per distribuire le funzionalità di rilevamento e risposta agli attacchi per il tenant di Microsoft 365.