Che cos'è Gestione delle vulnerabilità di Microsoft Defender

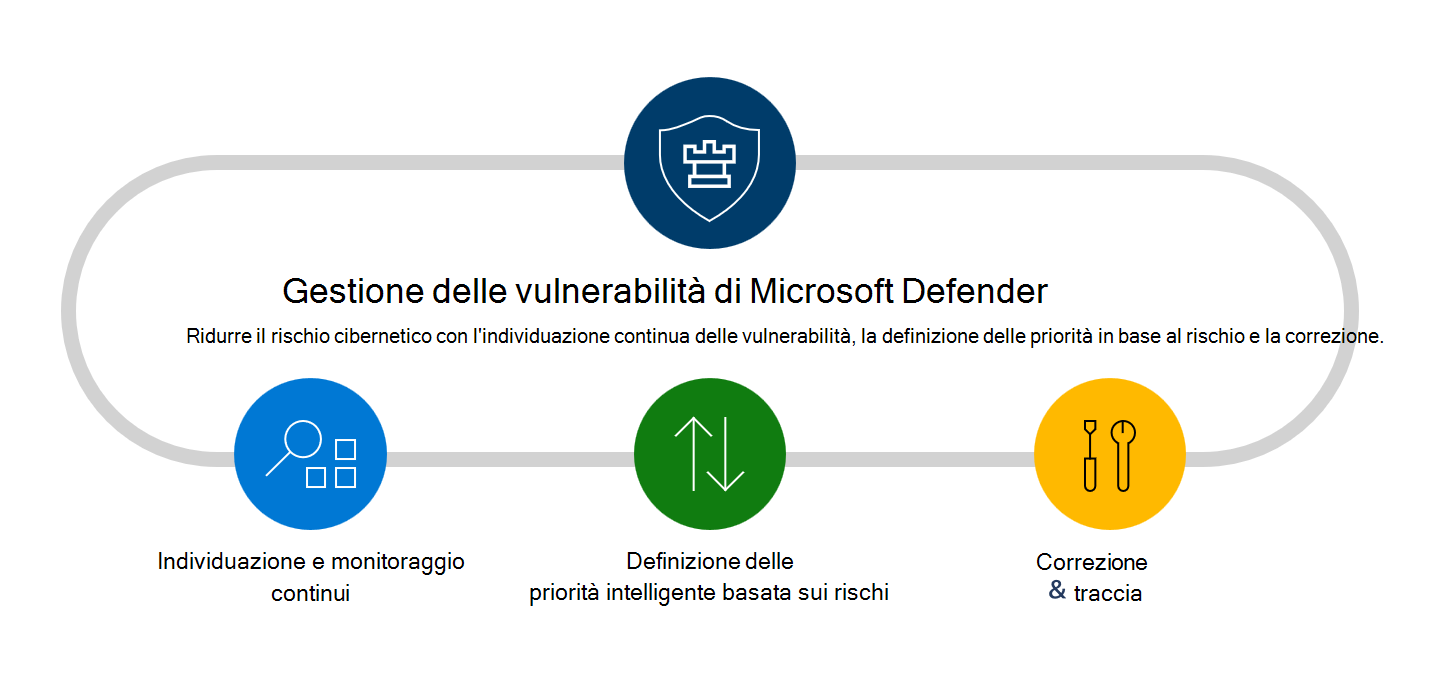

La riduzione del rischio informatico richiede una gestione completa delle vulnerabilità basata sui rischi per identificare, valutare, correggere e tenere traccia di tutte le vulnerabilità più importanti tra gli asset più critici, il tutto in un'unica soluzione.

La gestione delle vulnerabilità di Defender offre visibilità delle risorse, valutazioni intelligenti e strumenti di correzione integrati per Windows, macOS, Linux, Android, iOS e dispositivi di rete. L'uso di Intelligence per le minacce Microsoft, le stime della probabilità di violazione, i contesti aziendali e le valutazioni dei dispositivi Gestione delle vulnerabilità di Defender assegna priorità in modo rapido e continuo alle principali vulnerabilità degli asset più critici e fornisce raccomandazioni sulla sicurezza per attenuare i rischi.

Guardare il video seguente per altre informazioni su Gestione delle vulnerabilità di Defender.

Consiglio

Sapevi che puoi provare tutte le funzionalità in Gestione delle vulnerabilità di Microsoft Defender gratuitamente? Scopri come iscriversi per una versione di valutazione gratuita.

Per altre informazioni sulle funzionalità incluse in ogni offerta, vedere Confrontare le offerte Gestione delle vulnerabilità di Microsoft Defender.

Con Gestione delle vulnerabilità di Defender, è possibile consentire ai team IT e alla sicurezza di colmare le lacune del flusso di lavoro e assegnare priorità e risolvere le vulnerabilità critiche e gli errori di configurazione nell'intera organizzazione. Ridurre i rischi di cyber security con:

Individuazione e monitoraggio degli asset continui

Gestione delle vulnerabilità di Defender scanner predefiniti e senza agente monitorano e rilevano continuamente i rischi nell'organizzazione anche quando i dispositivi non sono connessi alla rete aziendale.

Gli inventari consolidati offrono una visualizzazione in tempo reale delle applicazioni software, dei certificati digitali, dell'hardware e del firmware e delle estensioni del browser dell'organizzazione per monitorare e valutare tutte le risorse dell'organizzazione.

Gli strumenti avanzati di valutazione della vulnerabilità e della configurazione consentono di comprendere e valutare l'esposizione informatica, tra cui:

- Valutazione delle baseline di sicurezza : creare profili di base personalizzabili per misurare la conformità dei rischi rispetto ai benchmark stabiliti, ad esempio Center for Internet Security (CIS) e Security Technical Implementation Guides (STIG).

- Visibilità su software e vulnerabilità : consente di visualizzare l'inventario software dell'organizzazione e le modifiche software, ad esempio installazioni, disinstallazioni e patch.

- Valutazione della condivisione di rete: valutare la configurazione delle condivisioni di rete interne vulnerabili con raccomandazioni di sicurezza interattive.

- Analisi autenticata per Windows: analizza regolarmente i dispositivi Windows non gestiti per individuare le vulnerabilità software fornendo Gestione delle vulnerabilità di Microsoft Defender con le credenziali per accedere in remoto ai dispositivi.

- Analisi delle minacce & sequenze temporali degli eventi : usare le sequenze temporali degli eventi e le valutazioni delle vulnerabilità a livello di entità per comprendere e assegnare priorità alle vulnerabilità.

- Valutazione delle estensioni del browser: visualizzare un elenco delle estensioni del browser installate in browser diversi nell'organizzazione. Visualizzare informazioni sulle autorizzazioni di un'estensione e sui livelli di rischio associati.

- Valutazione dei certificati digitali : consente di visualizzare un elenco di certificati installati nell'organizzazione in un'unica pagina di inventario dei certificati centrale. Identificare i certificati prima della scadenza e rilevare potenziali vulnerabilità a causa di algoritmi di firma deboli.

- Valutazione di hardware e firmware : visualizzare un elenco di hardware e firmware noti nell'organizzazione organizzati in base a modelli di sistema, processori e BIOS. Ogni visualizzazione include dettagli quali il nome del fornitore, il numero di punti deboli, le informazioni dettagliate sulle minacce e il numero di dispositivi esposti.

Definizione di priorità intelligente basata sui rischi

Gestione delle vulnerabilità di Defender usa l'intelligence sulle minacce, le previsioni di probabilità di violazione, i contesti aziendali e le valutazioni dei dispositivi di Microsoft per assegnare rapidamente priorità alle vulnerabilità più grandi dell'organizzazione. Una singola visualizzazione delle raccomandazioni con priorità da più feed di sicurezza, insieme a dettagli critici, tra cui cve correlati e dispositivi esposti, consente di correggere rapidamente le principali vulnerabilità degli asset più critici. Definizione di priorità intelligente basata sui rischi:

- Si concentra sulle minacce emergenti : allinea in modo dinamico la priorità delle raccomandazioni di sicurezza con le vulnerabilità attualmente sfruttate nelle minacce selvagge ed emergenti che rappresentano il rischio più alto.

- Individua le violazioni attive : correla la gestione delle vulnerabilità e le informazioni dettagliate ed edr per dare priorità alle vulnerabilità sfruttate in una violazione attiva all'interno dell'organizzazione.

- Protegge gli asset di valore elevato : identifica i dispositivi esposti con applicazioni aziendali critiche, dati riservati o utenti di alto valore.

Correzione e rilevamento

Abilitare gli amministratori della sicurezza e gli amministratori IT per collaborare e risolvere facilmente i problemi relativi ai flussi di lavoro predefiniti.

- Richieste di correzione inviate all'IT: creare un'attività di correzione in Microsoft Intune da una raccomandazione di sicurezza specifica.

- Bloccare le applicazioni vulnerabili : ridurre i rischi con la possibilità di bloccare le applicazioni vulnerabili per gruppi di dispositivi specifici.

- Mitigazioni alternative : ottenere informazioni dettagliate su altre mitigazioni, ad esempio modifiche alla configurazione che possono ridurre i rischi associati alle vulnerabilità software.

- Stato di correzione in tempo reale : monitoraggio in tempo reale dello stato e dello stato delle attività di correzione nell'intera organizzazione.

Riquadro di spostamento

| Area | Descrizione |

|---|---|

| Dashboard | Ottieni una visualizzazione generale del punteggio di esposizione dell'organizzazione, della consapevolezza delle minacce, del punteggio di sicurezza Microsoft per i dispositivi, dei certificati in scadenza, della distribuzione dell'esposizione dei dispositivi, delle raccomandazioni di sicurezza principali, del software più vulnerabile, delle principali attività di correzione e dei dati principali dei dispositivi esposti. |

| Consigli | Vedere l'elenco delle raccomandazioni sulla sicurezza e delle informazioni sulle minacce correlate. Quando si seleziona un elemento dall'elenco, viene aperto un riquadro a comparsa con i dettagli della vulnerabilità, un collegamento per aprire la pagina software e le opzioni di correzione ed eccezione. È anche possibile aprire un ticket in Intune se i dispositivi vengono aggiunti tramite Microsoft Entra ID e sono state abilitate le connessioni Intune in Defender per endpoint. |

| Bonifica | Vedere le attività di correzione create e consigliare le eccezioni. |

| Inventari | Individuare e valutare tutti gli asset dell'organizzazione in un'unica visualizzazione. |

| Debolezze | Vedere l'elenco delle vulnerabilità e delle esposizioni comuni nell'organizzazione. |

| Sequenza temporale eventi | Visualizzare gli eventi che possono influire sul rischio dell'organizzazione. |

| Valutazione delle linee di base | Monitorare la conformità della baseline di sicurezza e identificare le modifiche in tempo reale. |

API

Eseguire chiamate API correlate alla gestione delle vulnerabilità per automatizzare i flussi di lavoro di gestione delle vulnerabilità. Per iniziare, vedere API Microsoft Defender per endpoint supportate.

Vedere gli articoli seguenti per le API di Defender per endpoint correlate:

- API computer

- API di raccomandazione

- Assegnare punteggi alle API

- API software

- API vulnerabilità

- Elencare le vulnerabilità per computer e software

Privacy e archiviazione dei dati

Le stesse procedure di sicurezza e privacy dei dati per Microsoft Defender per endpoint si applicano a Gestione delle vulnerabilità di Microsoft Defender, per altre informazioni, vedere Microsoft Defender per endpoint l'archiviazione e la privacy dei dati.

Passaggi successivi

- Confrontare le funzionalità di sicurezza in Gestione delle vulnerabilità di Microsoft Defender

- Scopri come ottenere Gestione delle vulnerabilità di Microsoft Defender