Identità per Contoso Corporation

Microsoft fornisce Identity as a Service (IDaaS) attraverso le proprie offerte cloud tramite Microsoft Entra ID. Per adottare Microsoft 365 per le aziende, la soluzione Contoso IDaaS doveva usare il provider di identità locale e includere l'autenticazione federata con i provider di identità di terze parti attendibili esistenti.

Foresta Active Directory Domain Services Contoso

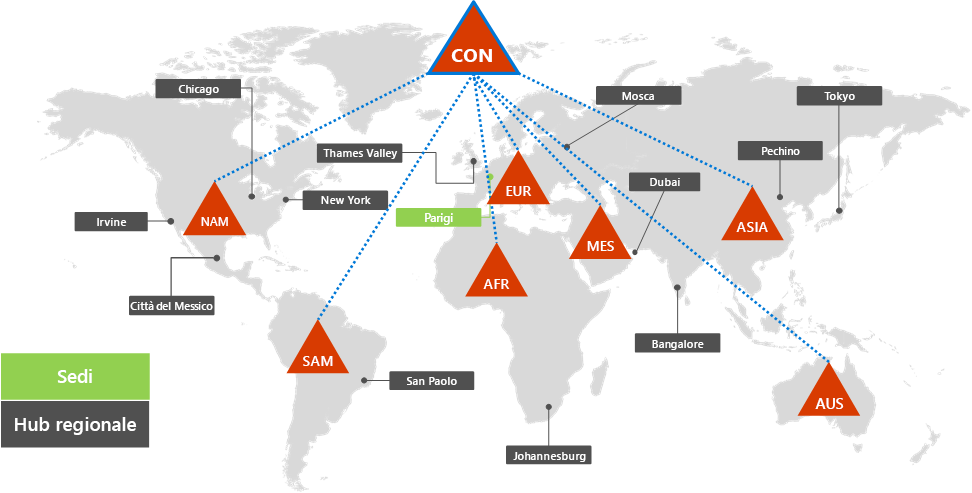

Contoso usa una singola foresta Active Directory Domain Services (AD DS) per contoso.com con sette sottodomini, uno per ogni area del mondo. La sede principale, le sedi centrali regionali e le filiali contengono controller di dominio per l'autorizzazione e l'autenticazione locali.

Ecco la foresta Contoso con domini internazionali per le diverse parti del mondo che contengono hub regionali.

Contoso ha deciso di usare gli account e i gruppi nella foresta contoso.com per l'autenticazione e l'autorizzazione per i carichi di lavoro e i servizi di Microsoft 365.

Infrastruttura di autenticazione federata di Contoso

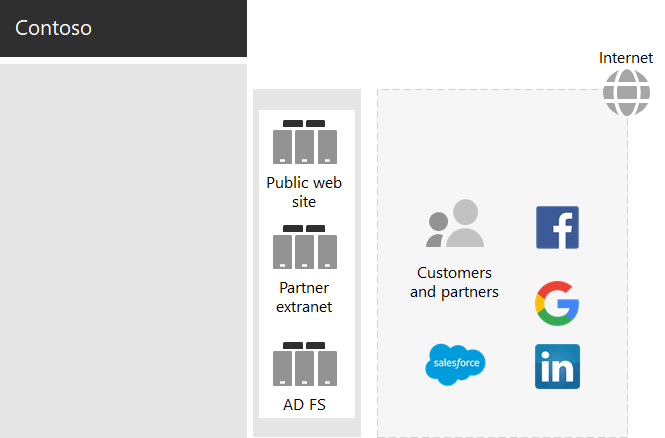

Contoso consente:

- I clienti possono usare i propri account Microsoft, Facebook o Google Mail per accedere al sito Web pubblico dell'azienda.

- Fornitori e partner possono usare i propri account LinkedIn, Salesforce o Google Mail per accedere all'extranet partner dell'azienda.

Ecco la rete perimetrale contoso contenente un sito Web pubblico, un'extranet partner e un set di server Active Directory Federation Services (AD FS). La rete perimetrale è connessa a Internet che contiene clienti, partner e servizi Internet.

I server AD FS nella rete perimetrale facilitano l'autenticazione delle credenziali dei clienti da parte dei provider di identità per l'accesso al sito Web pubblico e alle credenziali del partner per l'accesso all'extranet partner.

Contoso ha deciso di mantenere questa infrastruttura e dedicarla all'autenticazione dei clienti e dei partner. Gli architetti di identità di Contoso stanno esaminando la conversione di questa infrastruttura in soluzioni B2B e B2C Microsoft Entra.

Identità ibrida con sincronizzazione dell'hash delle password per l'autenticazione basata su cloud

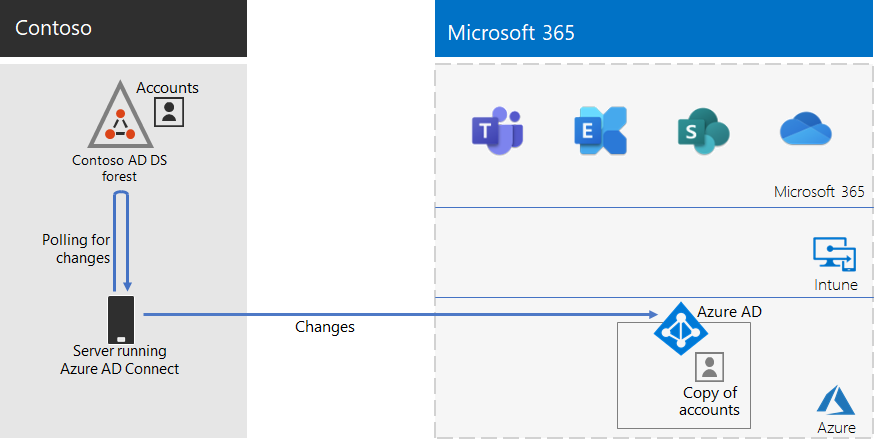

Contoso voleva usare la foresta di Servizi di dominio Active Directory locale per l'autenticazione alle risorse cloud di Microsoft 365. Ha deciso di usare la sincronizzazione dell'hash delle password (PHS).

PHS sincronizza la foresta di Servizi di dominio Active Directory locale con il tenant Microsoft Entra della sottoscrizione di Microsoft 365 for enterprise, copiando account utente e gruppo e una versione con hash delle password degli account utente.

Per eseguire la sincronizzazione della directory, Contoso ha distribuito lo strumento Microsoft Entra Connect in un server nel data center di Parigi.

Di seguito è riportato il server che esegue Microsoft Entra Connect che esegue il polling della foresta Contoso AD DS per le modifiche e quindi sincronizza le modifiche con il tenant Microsoft Entra.

Criteri di accesso condizionale per l'identità Zero Trust e l'accesso ai dispositivi

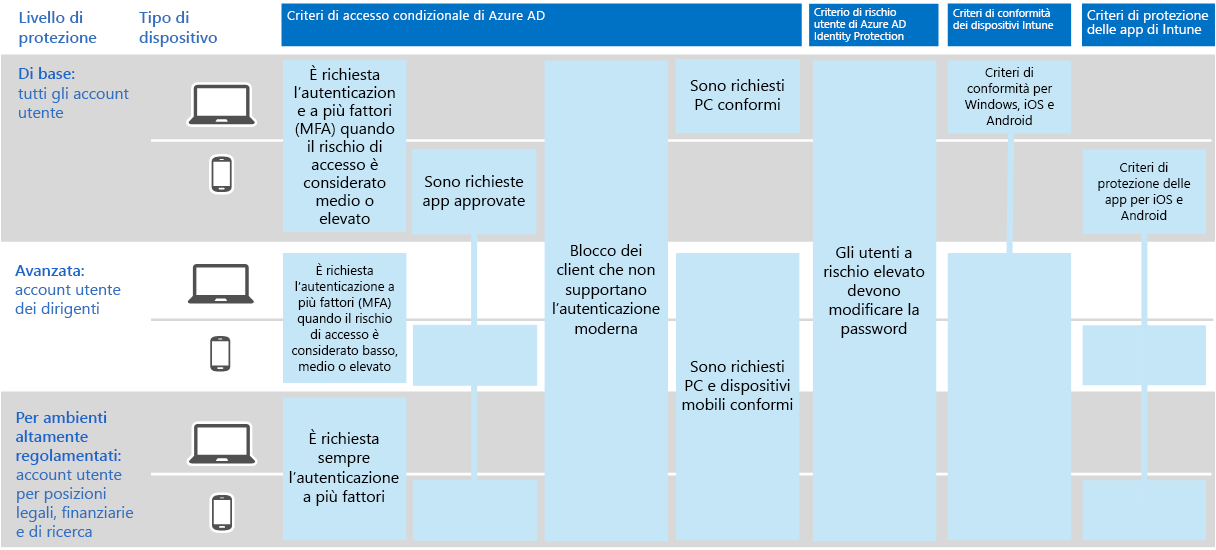

Contoso ha creato un set di Microsoft Entra ID e Intune criteri di accesso condizionale per tre livelli di protezione:

- Le protezioni del punto di partenza si applicano a tutti gli account utente.

- Le protezioni aziendali si applicano ai dirigenti senior e al personale esecutivo.

- Le protezioni di sicurezza specializzate si applicano a utenti specifici nei reparti finanziari, legali e di ricerca che hanno accesso a dati altamente regolamentati.

Ecco il set risultante di criteri di identità Contoso e accesso condizionale del dispositivo.

Passaggio successivo

Informazioni su come Contoso usa l'infrastruttura di microsoft endpoint Configuration Manager per distribuire e mantenere aggiornati i Windows 11 Enterprise nell'intera organizzazione.